ハッカーは、以前は CentOS Web パネルとして知られていたサーバーを管理するためのツールである Control Web Panel (CWP) の最近パッチが適用された重大な脆弱性を積極的に悪用しています。

セキュリティの問題はCVE-2022-44877として識別され、攻撃者が認証なしでコードをリモートで実行できるようになるため、10 点満点中 9.8 の重大度スコアを受けました。

エクスプロイトコードはすぐに入手可能

1 月 3 日、昨年 10 月頃にこの問題を報告した Gais Cyber Security の研究者Numan Türleは、概念実証 (PoC) エクスプロイトとその仕組みを示すビデオを公開しました。

3 日後、セキュリティ研究者は、ハッカーがこの欠陥を悪用して、パッチが適用されていないシステムへのリモート アクセスを取得し、より脆弱なマシンを見つけていることに気付きました。

2022 年 10 月 25 日に CWP バージョン 0.9.8.1147がリリースされ、以前のバージョンのパネルに影響する CVE-2022-44877 が修正されました。

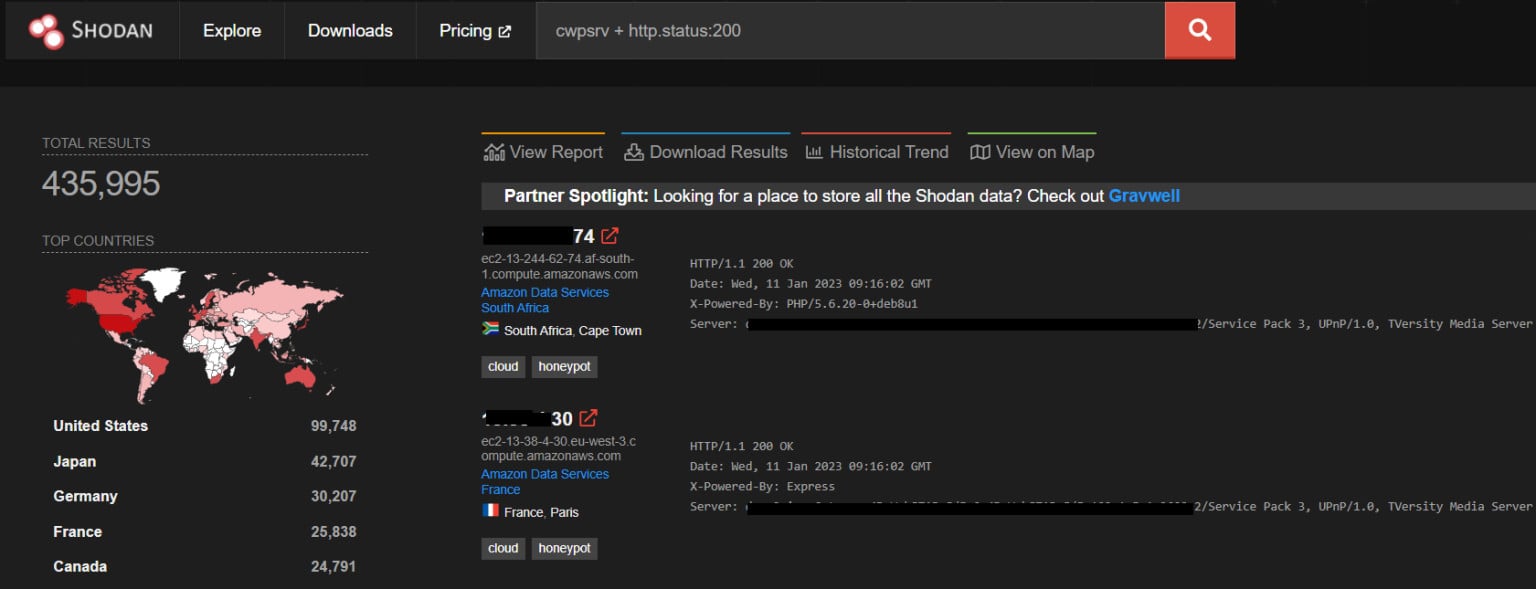

PoC エクスプロイト コードの技術分析は CloudSek から入手できます。CloudSek は、Shodan プラットフォームで CWP サーバーを検索し、インターネット経由でアクセス可能な 400,000 を超える CWP インスタンスを発見しました。

ソース: CloudSek

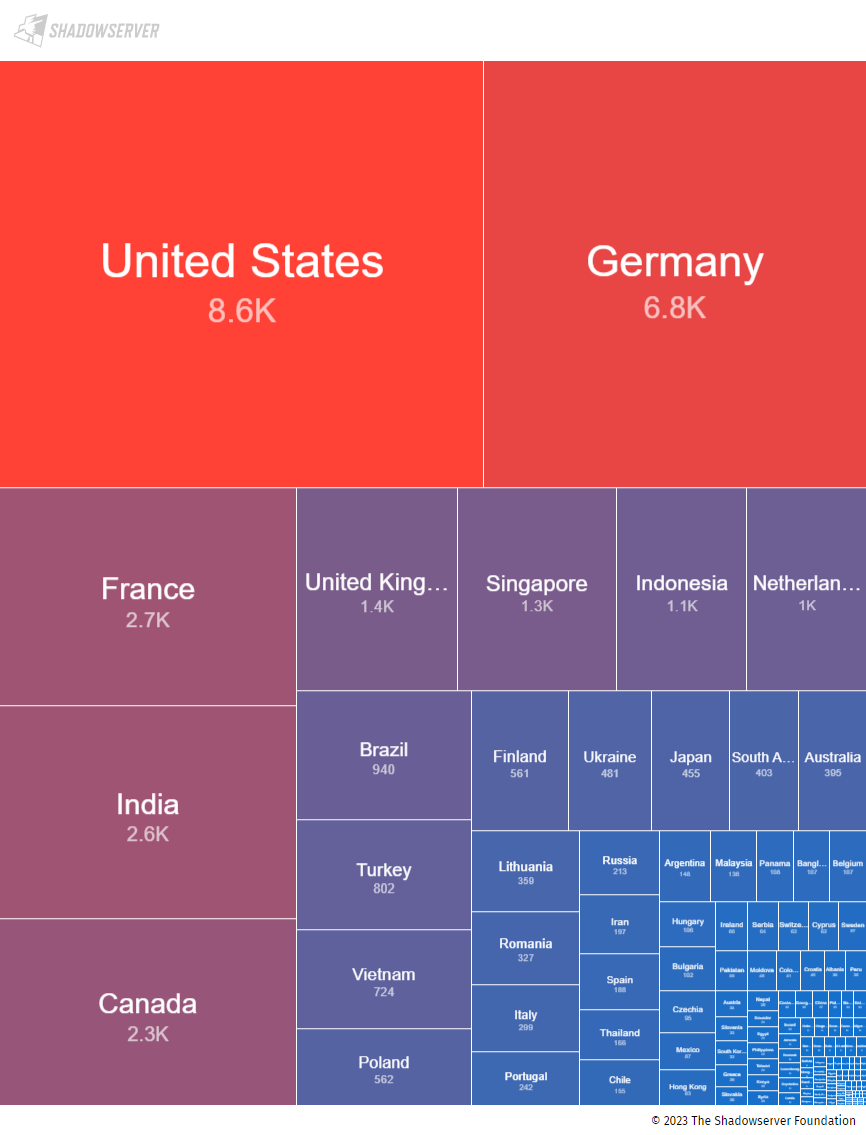

脆弱性の悪用を観察したShadowserver Foundationの研究者は、スキャンで毎日約 38,000 の CWP インスタンスが検出されていることに注目しています。

この数値は、脆弱なマシンではなく、プラットフォームによって認識される人口を表しています。

ソース: シャドウサーバー財団

Shadowserverによって記録され共有された悪意のあるアクティビティにより、攻撃者が脆弱なホストを見つけ、CVE-2022-44877 を悪用してマシンと対話するための端末を生成していることが明らかになりました。

一部の攻撃では、ハッカーがエクスプロイトを使用してリバース シェルを開始しています。エンコードされたペイロードは、攻撃者のマシンを呼び出し、Python ptyモジュールを使用して脆弱なホスト上にターミナルを生成する Python コマンドに変換されます。

他の攻撃は、脆弱なマシンを特定することだけを目的としていました。これらのスキャンが研究者によって行われたのか、後日侵害するマシンを見つけようとしている攻撃者によって行われたのかは不明です。

これらの悪用の試みはすべて、攻撃者のニーズに合わせてわずかに変更された、Numan Türle によるオリジナルの公開 PoC に基づいているようです。

調査会社の GreyNoiseも、米国、タイ、オランダの IP アドレスから、パッチが適用されていない CWP ホストへの複数の攻撃を観測しました。

CVE-2022-44877 を利用するのは簡単で、エクスプロイト コードがすでに公開されているため、ハッカーがしなければならないことは、脆弱なターゲットを見つけることだけです。

管理者はただちにアクションを実行し、CWP を利用可能な最新バージョンに更新する必要があります。現在、2022 年 12 月 1 日にリリースされた 0.9.8.1148 です。

Comments