北朝鮮のハッカーは、DTrack バックドアの新しいバージョンを使用して、ヨーロッパとラテン アメリカの組織を攻撃しています。

DTrack はモジュール式のバックドアであり、キーロガー、スクリーンショット スナッパー、ブラウザー履歴リトリーバー、実行中のプロセス スヌーパー、IP アドレスとネットワーク接続情報のスナッチャーなどを備えています。

スパイ行為とは別に、コマンドを実行してファイル操作を実行し、追加のペイロードを取得し、ファイルとデータを盗み、侵害されたデバイスでプロセスを実行することもできます。

新しいマルウェア バージョンは、過去に分析されたサンプルと比べて、機能やコードの変更点が多くありませんが、現在でははるかに広く展開されています。

より広い攻撃

Kasperskyが本日公開されたレポートで説明しているように、同社のテレメトリは、ドイツ、ブラジル、インド、イタリア、メキシコ、スイス、サウジアラビア、トルコ、および米国での DTrack の活動を示しています。

対象となるセクターには、政府の研究センター、政策機関、化学メーカー、IT サービス プロバイダー、電気通信プロバイダー、ユーティリティ サービス プロバイダー、および教育が含まれます。

新しいキャンペーンでは、Kaspersky は、正規の実行可能ファイルに一般的に関連付けられているファイル名を使用して配布された DTrack を確認しました。

たとえば、彼らが共有した1 つのサンプルは、正規の NVIDIA ファイルと同じ名前の「NvContainer.exe」というファイル名で配布されています。

Kaspersky は、 以前のキャンペーンで見られたように、盗まれた資格情報を使用してネットワークに侵入したり、インターネットに公開されたサーバーを悪用したりすることによって、DTrack がインストールされ続けていると述べました。

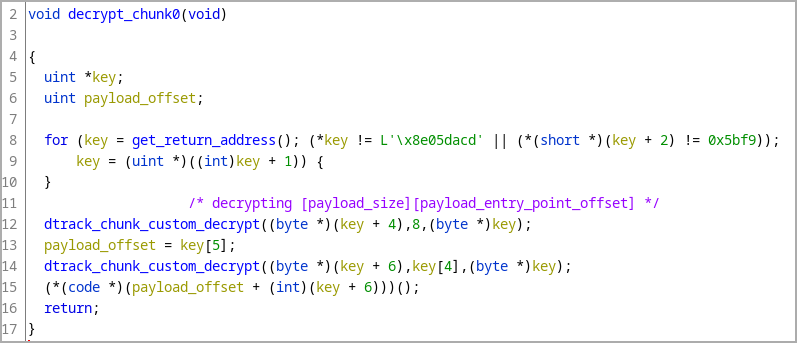

起動されると、マルウェアは複数の復号化ステップを経てから、メモリから直接実行される「explorer.exe」プロセスに空洞化されたプロセスを介して最終的なペイロードがロードされます。

過去の DTrack 亜種との唯一の違いは、難読化された文字列の代わりに API ハッシュを使用してライブラリと関数をロードするようになったことと、C2 サーバーの数が半分から 3 つに減ったことです。

Kaspersky が発見した C2 サーバーには、「pinkgoat[.]com」、「purewatertokyo[.]com」、「purplebear[.]com」、「salmonrabbit[.]com」などがあります。

DTrack の帰属

Kaspersky は、この活動が北朝鮮のハッキング グループ Lazarus によるものであると考えており、攻撃者は金銭的利益の可能性があると判断した場合は常に DTrack を使用していると主張しています。

2022 年 8 月には、同じ研究者がバックドアを北朝鮮のハッキング グループ (「 Andariel 」として追跡) に結び付け、米国と韓国の企業ネットワークに Maui ランサムウェアを展開しました。

2020年2月、ドラゴスはDTrackを北朝鮮の脅威グループ「 ワッソナイト」と結びつけ、核エネルギーや石油・ガス施設を攻撃しました。

Comments