序章

2016 年 4 月、ロシアの Android ユーザーを標的とした RuMMS と呼ばれるスミッシング キャンペーンの調査中に、同様の 3 つのスミッシング キャンペーンがデンマーク (2016 年 2 月)、イタリア (2016 年 2 月)、およびデンマークとイタリアの両方で広がっていることがわかりました。 (2016 年 4 月)。

RuMMS キャンペーンとは異なり、ヨーロッパでのこれら 3 つのキャンペーンでは、ビュー オーバーレイ技術 (SlemBunk マルウェアで使用されていると説明したのと同じ技術) を使用して、無害なアプリで見られるのとほぼ同じ認証情報入力 UI を提示し、その後、不注意なユーザーをだまして銀行の認証情報を提供させました。

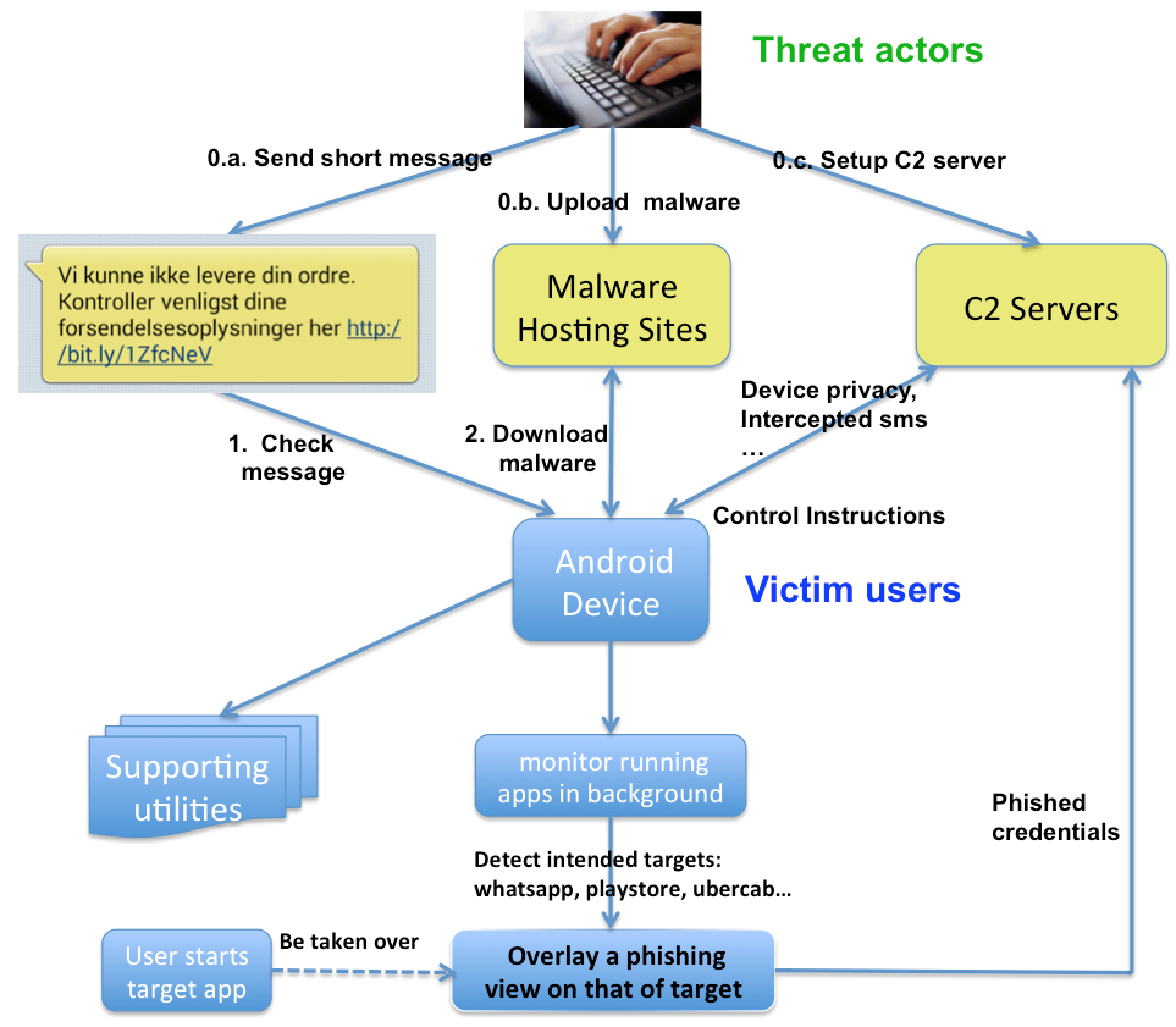

図 1 は、これらのオーバーレイ マルウェアがスミッシングを介して拡散し、Android ユーザーに感染するプロセスを示しています。

攻撃者は通常、最初にコマンド アンド コントロール (C2) サーバーとマルウェア ホスティング サイトをセットアップし、次にマルウェア アプリをホスティング サイトに配置し、マルウェア アプリへのリンクが埋め込まれた SMS メッセージを被害者に送信します。ユーザーのデバイスに到達した後、マルウェアはプロセスを起動して、侵害されたデバイスのフォアグラウンドで実行されているアプリを監視します。ユーザーが、マルウェアが標的とするようにプログラムされた無害なアプリ (バンキング アプリなど) をフォアグラウンドで起動すると、マルウェアは無害なアプリの上にフィッシング ビューをオーバーレイします。不注意なユーザーは、無害なアプリを使用していると仮定して、必要なアカウント資格情報を入力し、脅威アクターによって制御されるリモート C2 サーバーに送信されます。

Smishing メッセージを介して拡散するオーバーレイ マルウェアを綿密に監視した結果、最近、セキュリティ リサーチャーによる宣伝にもかかわらず、この種の攻撃が止まらないことがわかりました。代わりに、私たちの体系的な研究は、いくつかの興味深いと同時に懸念すべき発見を明らかにしました。

- 2016 年 2 月から 2016 年 6 月にかけて、ヨーロッパのさまざまな国を標的とした一連のスミッシング キャンペーンで使用された 55 の悪意のあるバイナリが観測されました。すべてのマルウェア サンプルは、同じビュー オーバーレイ手法を使用して銀行の認証情報をフィッシングし、すべて同じ C2 通信プロトコルを共有しています。デンマークとイタリアで公開された 3 つのキャンペーンに加えて、2016 年 3 月にはドイツ、2016 年 4 月から 2016 年 5 月にはオーストリアを標的とした同じ脅威が観察されました。他のいくつかのヨーロッパ諸国も同様に影響を受ける可能性があります。

- これらのサンプルの主要な機能は同じです。ただし、時間の経過とともに、サンプルがいくつかの異なる方向に進化し続けることに気付きました.たとえば、後のキャンペーンは通常、以前のキャンペーンよりも無害なアプリを対象としており、銀行アプリではなくメッセージング アプリに焦点を当てています。また、検出を回避するために難読化技術が採用されているため、その後のキャンペーンで使用された悪意のあるアプリは分析が難しいことがよくあります。さらに、いくつかの新しい機能が追加されました。特に、最近のサンプルではリフレクションを利用して、App Ops サービス (Android 4.3 で導入) によって適用される SMS 書き込み制限をバイパスしていることに気付きました。これらすべては、攻撃者がコードを積極的に改善していることを示唆しています。

- 主に共有ホスティング サービスを使用してマルウェアを配布した RuMMS キャンペーンとは異なり、Europe Smishing キャンペーンでは、自己登録ドメイン、侵害された Web サイト、URL 短縮サービスの使用など、関連するインフラストラクチャがより多様であることを示しています。 2016 年 2 月以降、27の Bit.lyリンクが使用されていることがわかりました。 2016 年 6 月には、tr.im、 jar.mar 、 is.gdを含む別の 3 つの URL 短縮サービスが最新のキャンペーンで採用されていることに気付きました。これは、攻撃者が検出を回避するために URL 短縮サービスを多様化しようとしていることを示唆しています。

- 合計で、これらのキャンペーンに関与した5 つの異なる国でホストされている12 の C2 サーバーを特定しました。その中で、IP アドレス 85.93.5.109 は 2 つのキャンペーンで 24 の悪意のあるアプリによって使用され、85.93.5.139 は 8 つの悪意のあるアプリによって使用されています。また、 4 台の C2 サーバーが同じ 85.93.5.0/24 ネットワーク セグメント内にあることも確認しました。これらすべては、攻撃者がかなりのネットワーク リソースを制御していることを示唆しています。

- URL 短縮サービスは通常、リンク分析サービスを提供します。これにより、特定の短いリンクをクリックした (どの国からの) 何人のユーザーと、それがいつ発生したかに関するデータを収集できます。これらのサービスを使用して、オーバーレイ マルウェアにリダイレクトする 30 個の短いリンクで少なくとも161,349回のクリックがあり、それぞれが 1 台の Android デバイスの感染につながる可能性があることがわかりました。日付情報は、リンクが作成されてから最初の数日間にほとんどのクリックが発生したことを示していました。

5 つのヨーロッパ スミッシング キャンペーン

2016 年 2 月から 2016 年 4 月にかけて、セキュリティ研究者は、SMS フィッシング メッセージを介して配布された Android オーバーレイ マルウェアを含む 3 つのキャンペーンについて報告しました。レポートで説明されているように、これらのキャンペーンは SMS フィッシング メッセージがユーザーの電話に送信されることから始まりました。最新のキャンペーンの SMS メッセージの例を図 1 に示します。 hxxp://bit[.]ly/1ZfcNeV」で配送情報を確認してください。デンマークとイタリアのユーザーが、これら 3 つのキャンペーンの主なターゲットであると報告されています。

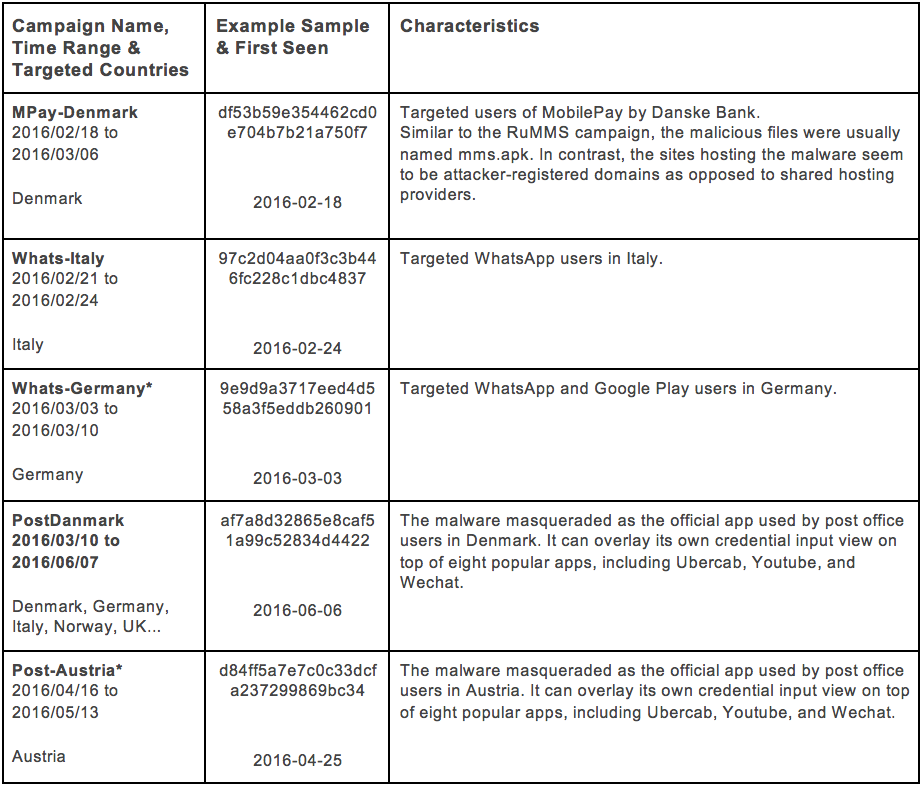

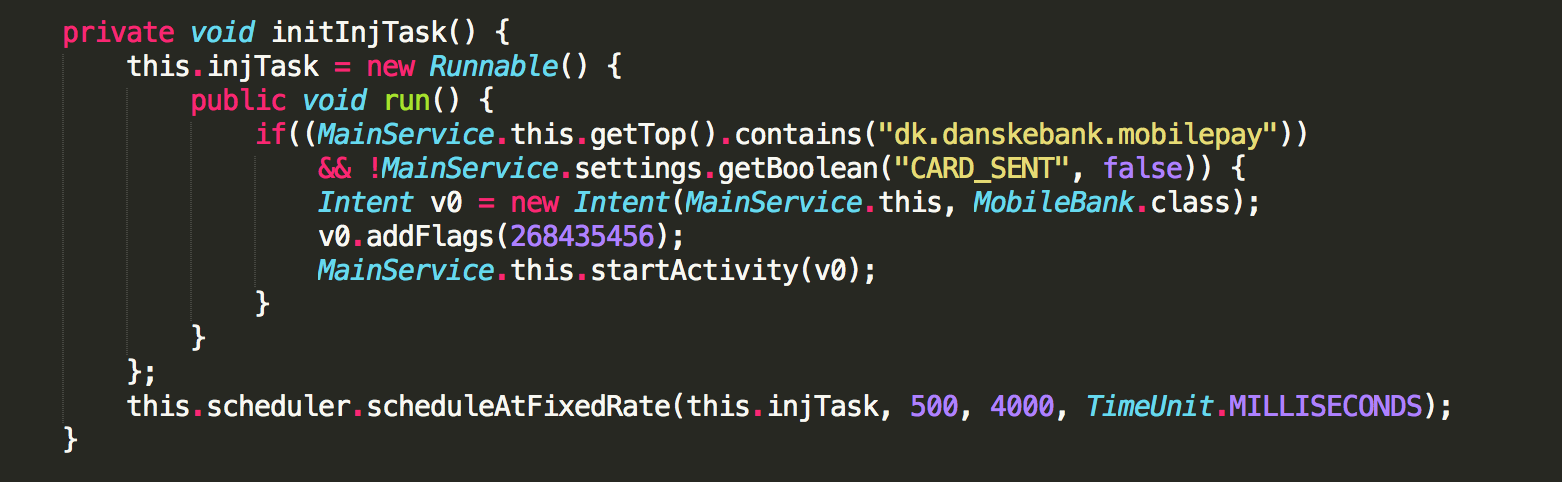

最近の調査では、これらの活動が発展し続けており、ドイツやオーストリアなどの他のヨーロッパ諸国も同様に影響を受けていることが明らかになりました。表 1 に示すように、これらの活動を 5 つのキャンペーンにグループ化します。

表 1: 開始日に発注された 5 つのヨーロッパ スミッシング キャンペーンの概要

(*: FireEye の研究者によって最初に公開された)

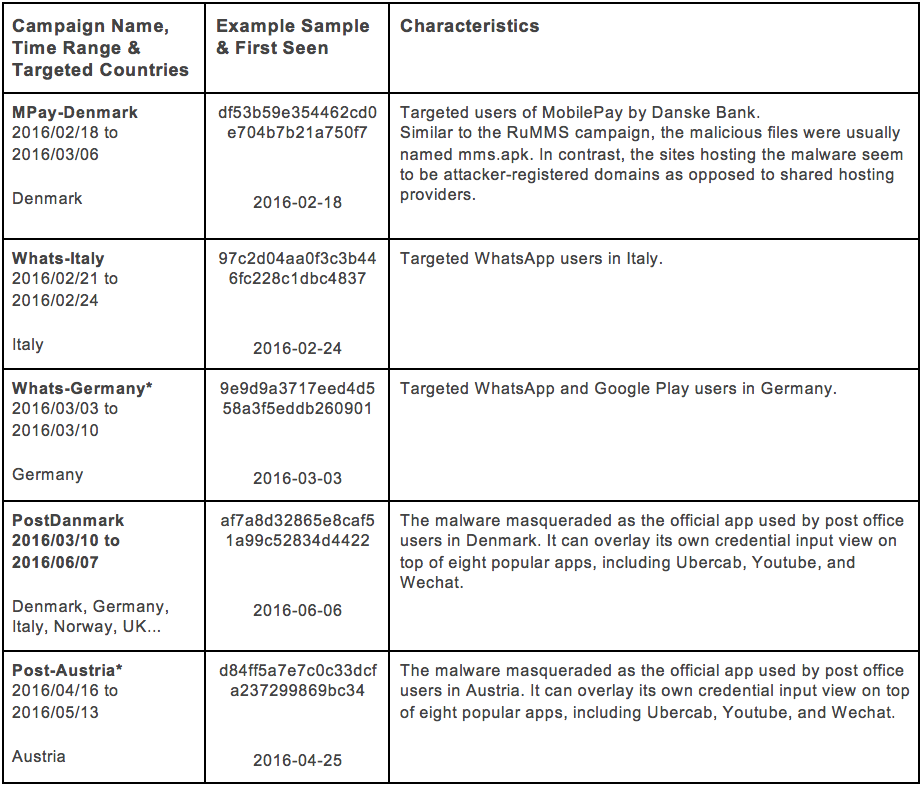

短縮リンクは、5 つのキャンペーンで一般的に使用されていました。合計で、30 の短いリンクを特定しました。一部の URL 短縮サービスは分析を提供します。これにより、誰でもリンクをクリックした人の数と、それらのクリックが発生した国を確認できます。たとえば、図 2 は、 Whats-Germany のサンプルの 1 つでドイツから 135 回のクリックがあり、 Post-Austriaのサンプルの 1 つでオーストリアから 1,633 のクリックがあったことを示しています。

コードの進化

前述のスミッシング キャンペーンでは、マルウェア コードが時間の経過とともに進化していることを確認しました。マルウェアの作成者は、新しいターゲット アプリを追加し、コードを難読化して検出を回避し、App Ops の制限を回避しようとすることで、コードを改善するために熱心に取り組んでいるようです。

新しいターゲット アプリの追加

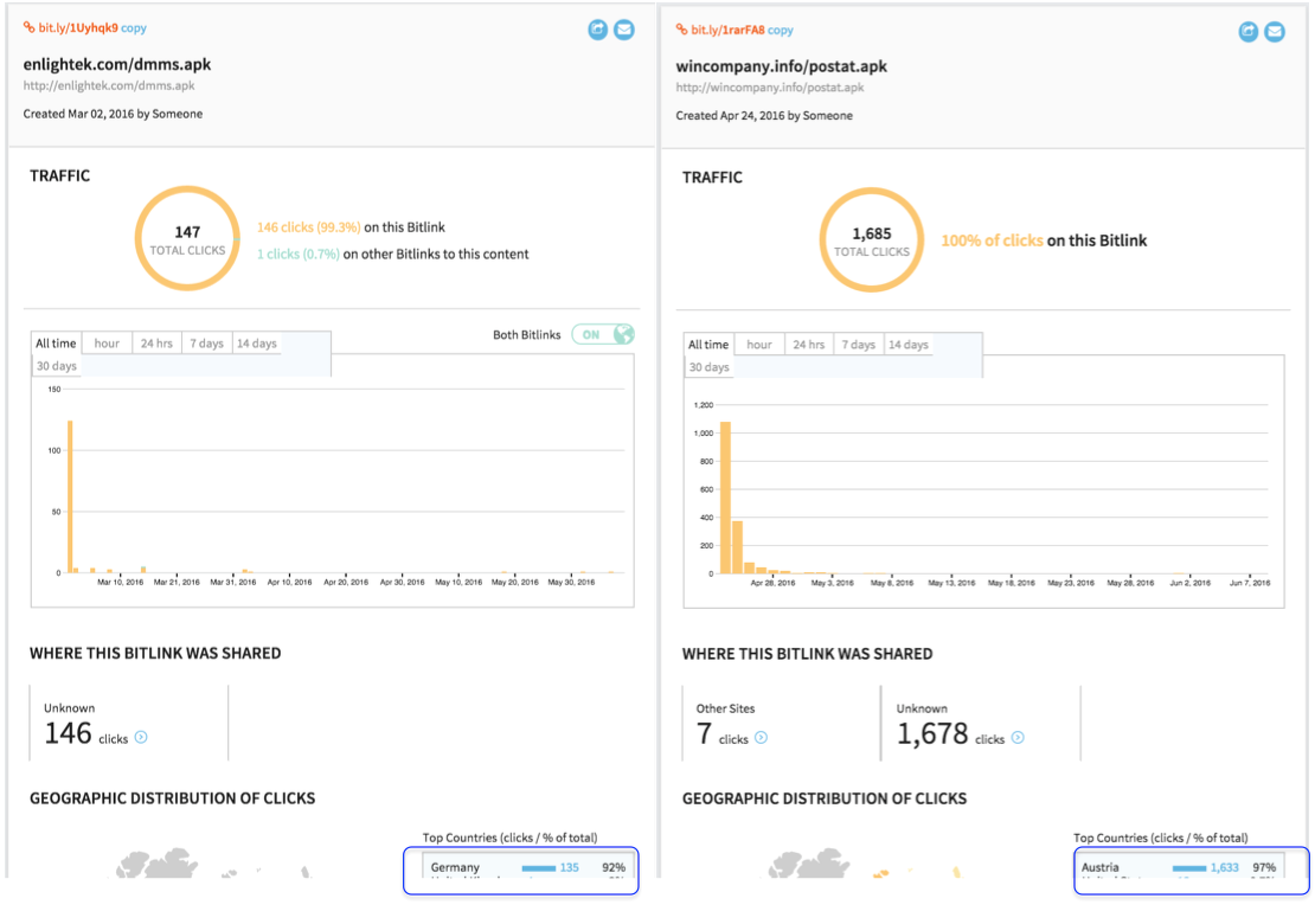

5 つのキャンペーンはすべて、さまざまな標的アプリから資格情報を盗もうとします。悪意のあるアプリが開始されると、バックグラウンド サービスがトリガーされ、フォアグラウンドで実行されているアプリが定期的に監視されます。フォアグラウンド アプリがターゲット アプリの 1 つであることをサービスが検出すると、慎重に設計されたフィッシング ビューをターゲット アプリの上にオーバーレイします。

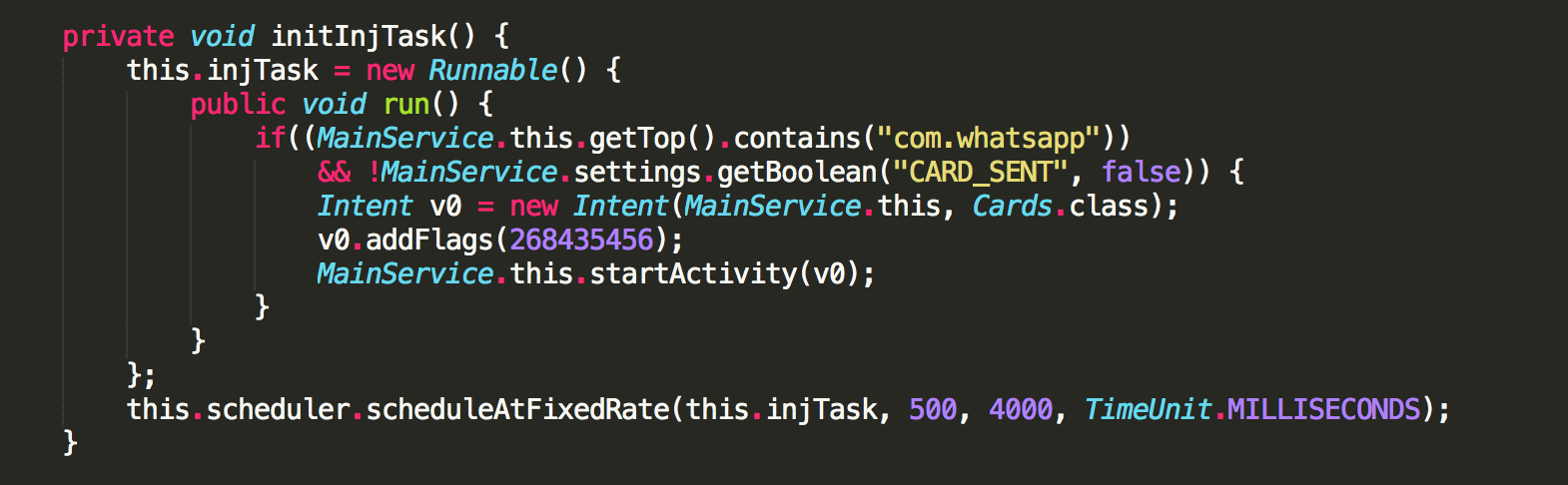

マルウェア コードの分析によると、このタスクはほとんどの場合、 initInjTaskという名前のメイン サービスのメソッドによって実行されます。図 3 は、 MPay-Denmarkキャンペーンの最も初期のサンプルの 1 つであるinitInjTaskのコードを示しています。このサンプルでは、 MobilePayという名前のローカライズされたアプリのみが標的にされていました。

(49dac3b35afb2e8d3605c72d0d83f631 の MD5 でアプリから抽出されたコード)

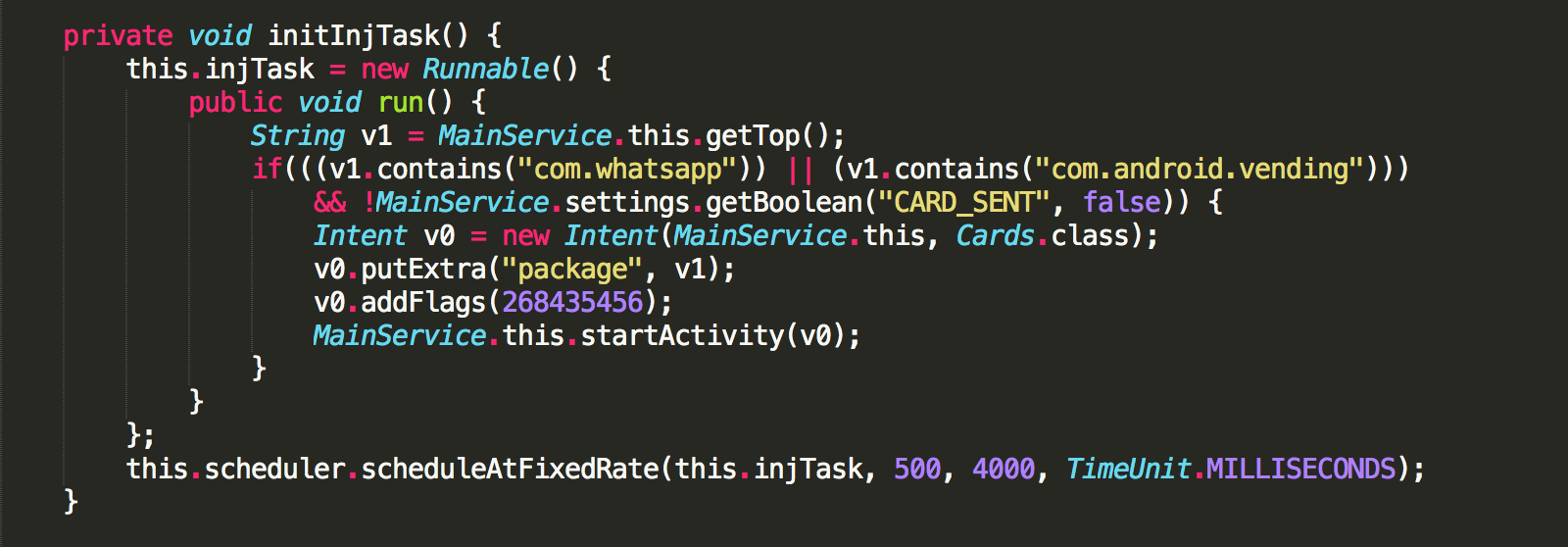

図 4 は、 Whats-Italy のサンプルのinitInjTaskのコードを示しています。このサンプルでは、より広く使用されているアプリである WhatsApp Messenger にターゲットが変更されています。

(97c2d04aa0f3c3b446fc228c1dbc4837 の MD5 でアプリから抽出されたコード)

図 5 は、 Whats-Germany のサンプルのinitInjTaskのコードを示しています。このサンプルでは、WhatsApp と Google Play ストアの 2 つのアプリが標的にされていました。

(9e9d9a3717eed4d558a3f5eddb260901 の MD5 でアプリから抽出されたコード)

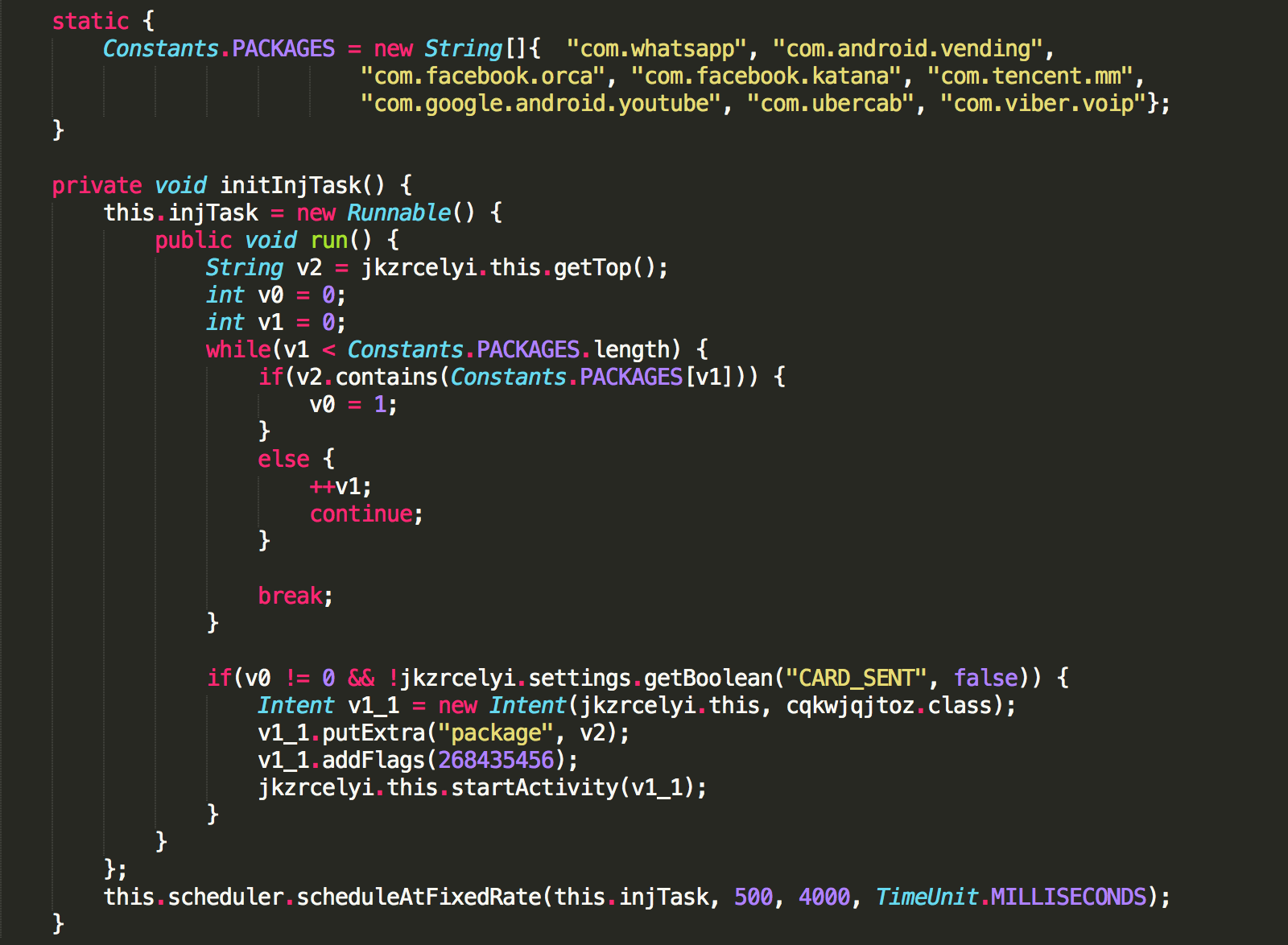

図 6 は、ポスト オーストリアのサンプルのinitInjTaskのコードを示しています (この場合、悪意のあるアプリは難読化されており、コードは投下された jar ファイルから抽出されたものです)。 Uber や Tencent の WeChat など、合計 8 つの世界的に人気のあるアプリが注目されていました。

(d70296d3dc4937dedd44f93bb3b74034 の MD5 でアプリから抽出されたコード)

コード例は、時間の経過に伴うマルウェアの変化を示しています。初期のサンプルは単一のアプリ (ローカライズされたバンキング アプリと WhatsApp) を標的にしていましたが、後のサンプルにはより広範なアプリが含まれていました。これは、おそらくより大きな金銭的利益を得るために、攻撃者がマルウェアを改善し、標的を拡大し続けていることを示唆しています。

コードの難読化

MPay-Denmark、Whats-Italy、Whats-Germany などの以前のキャンペーンでは、悪意のあるアプリのほとんどは難読化されておらず、経験豊富なリバース エンジニアは逆アセンブルされたコードを簡単に操作できます。

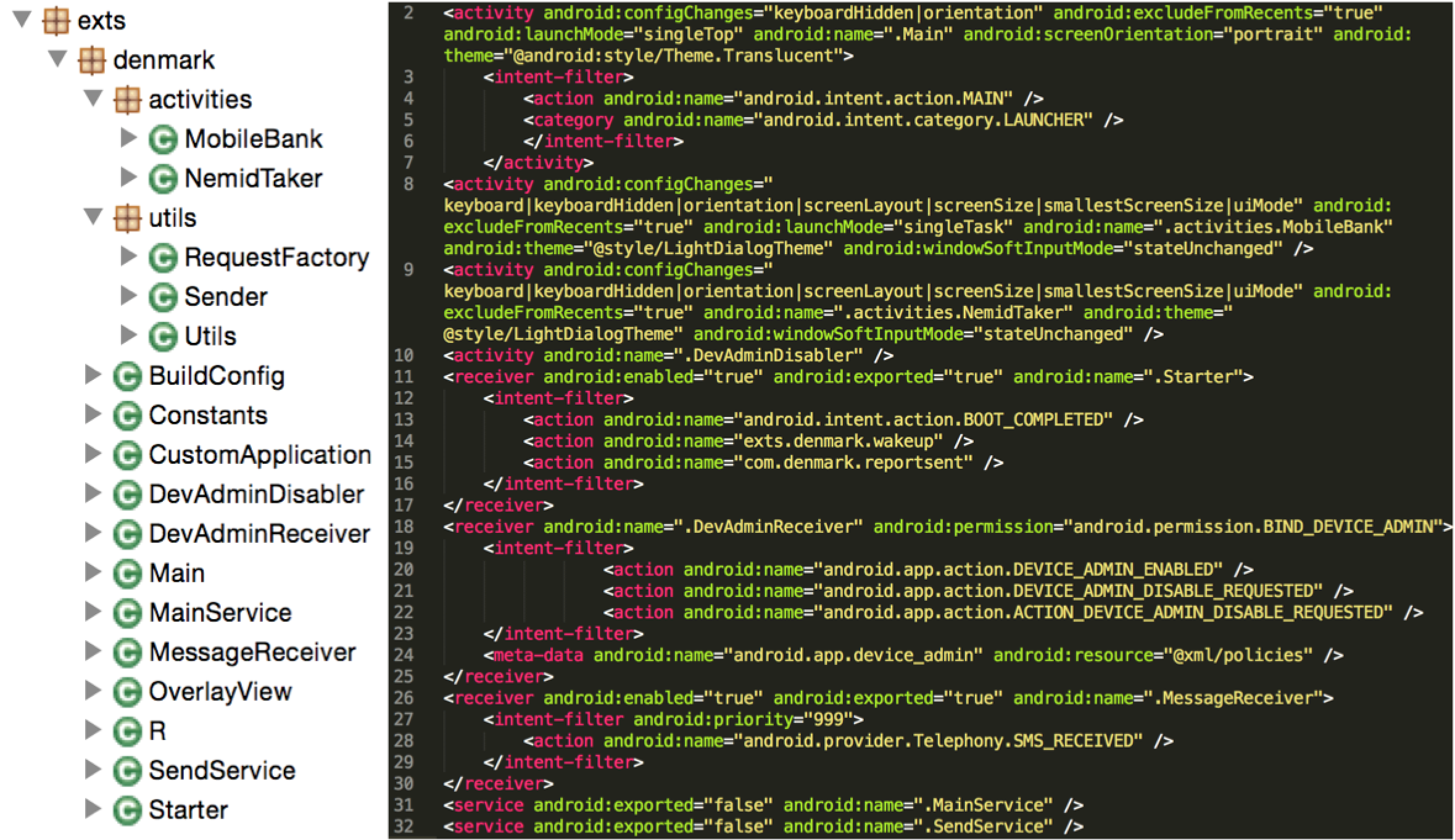

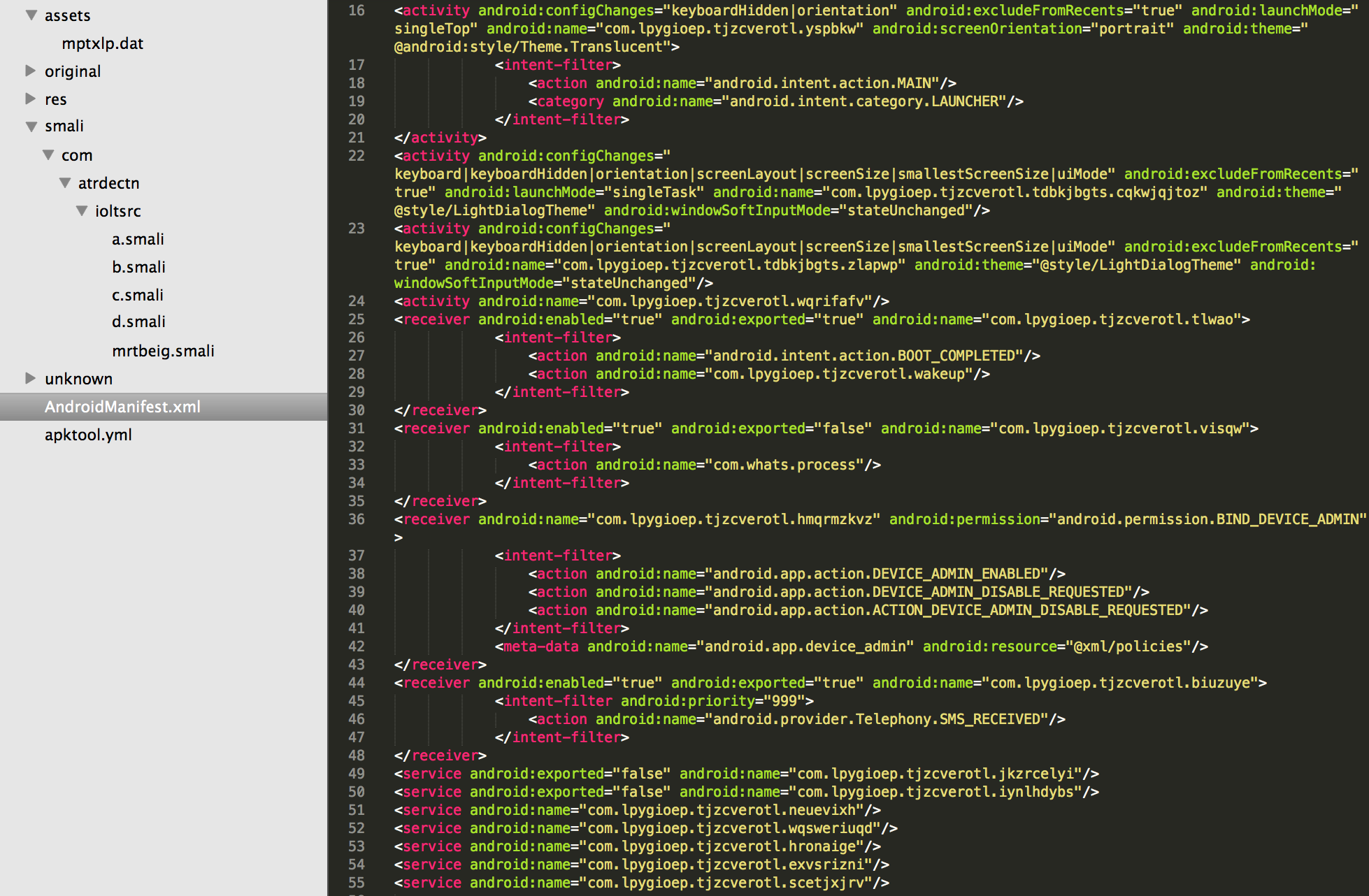

図 7 は、これらの以前のサンプルのマニフェスト ファイルとコード構造を示しています。これら 2 つの情報から、3 つの受信者がさまざまな目的で登録されていることがわかります。デバイス管理者権限を要求します。起動時にアプリを起動し、2 つのアプリケーション固有のイベントを処理します。バックグラウンドで実行するように設計された 2 つのサービスと、ユーザーと対話するための 4 つのアクティビティもあります。この基本的な情報が手元にあれば、熟練したマルウェア アナリストは、コードの各部分が果たす役割を容易に把握し、これらの部分がどのように連携してマルウェアの目的を達成するかをさらに理解できます。

2016 年 4 月以降、データセット内のすべてのサンプルが難読化技術を採用していることを確認しました。難読化により、マニフェスト ファイルが読みにくくなり、コード構造がまったく異なって見えました。

図 8 は、 PostDanmarkキャンペーンの 1 つのサンプルを示しています。左側のコード構造は、「 a 」、「 b 」、「 c 」、「 d 」、「 mrtbeig 」という名前の 5 つのクラスがあり、同じパッケージ名が「 com.atrdectn.ioitsrc 」であることを示しています。右側のマニフェスト ファイルは、「 com.lpygioep.tjzcverotl 」という別のパッケージ名で、4 つのレシーバー、7 つのサービス、および 4 つのアクティビティが宣言されていることを示しています。では、これらの宣言されたクラスのコードはどこにあるのでしょうか?左に挙げたこれらのクラスの目的は何ですか?ここでは、コードの分析がはるかに複雑になります。

詳細な調査により、左側で定義されたこれらのクラスが実際のペイロードを構成し、8 つの一般的な無害なアプリの上にフィッシング ビューをオーバーレイすることが示されました。彼らのコードは実際には、事前に特別な方法でエンコードされたmptxip.datという名前のアセット ファイルに隠されています。

左側のクラスは実際にはコードをアンパックしてアセット ファイルをデコードし、実行時に実際のペイロードをロードし、リフレクションを利用してペイロード内の悪意のあるコードを実行します。このプロセスは通常、はるかに複雑で、最初にコードの内容を理解するための一連の静的分析、次に実際のペイロードを回復するための動的分析、そして実際のペイロードを理解するための両方の分析が含まれます。多くの場合、ウイルス対策ベンダーは、このような脅威を特定するのが困難です。 2016 年 6 月 8 日の時点で、54 のウイルス対策ツールのうち、これらのサンプルを悪意のあるものとして分類したのは 6 つだけでした。

アプリ運用制限の回避

Android はアプリのアクセス許可を使用して、特定のアプリが実行できる一連の機密性の高いアクションを制限します。以前のバージョンの Android オペレーティング システムでは、アプリがインストールされると、ユーザーはアプリが要求するアクセス許可に同意するよう求められます。ユーザーが拒否した場合、アプリはインストールされません。これは、オール オア ナッシングの状況です。 App Ops は、Android 4.3 で導入されたサービス フレームワークで、個々のアプリの権限を実行時に変更できるようにします。 App Ops を使用すると、ユーザーは実行時に一部のアクセス許可要求を拒否できます。興味深いことに、 Whats-Italyキャンペーンを皮切りに、オーバーレイ マルウェアがこれらのランタイム制限を回避するコードを採用し始めたことを確認しました。

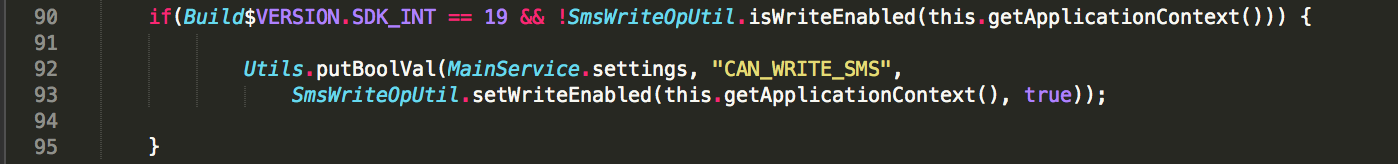

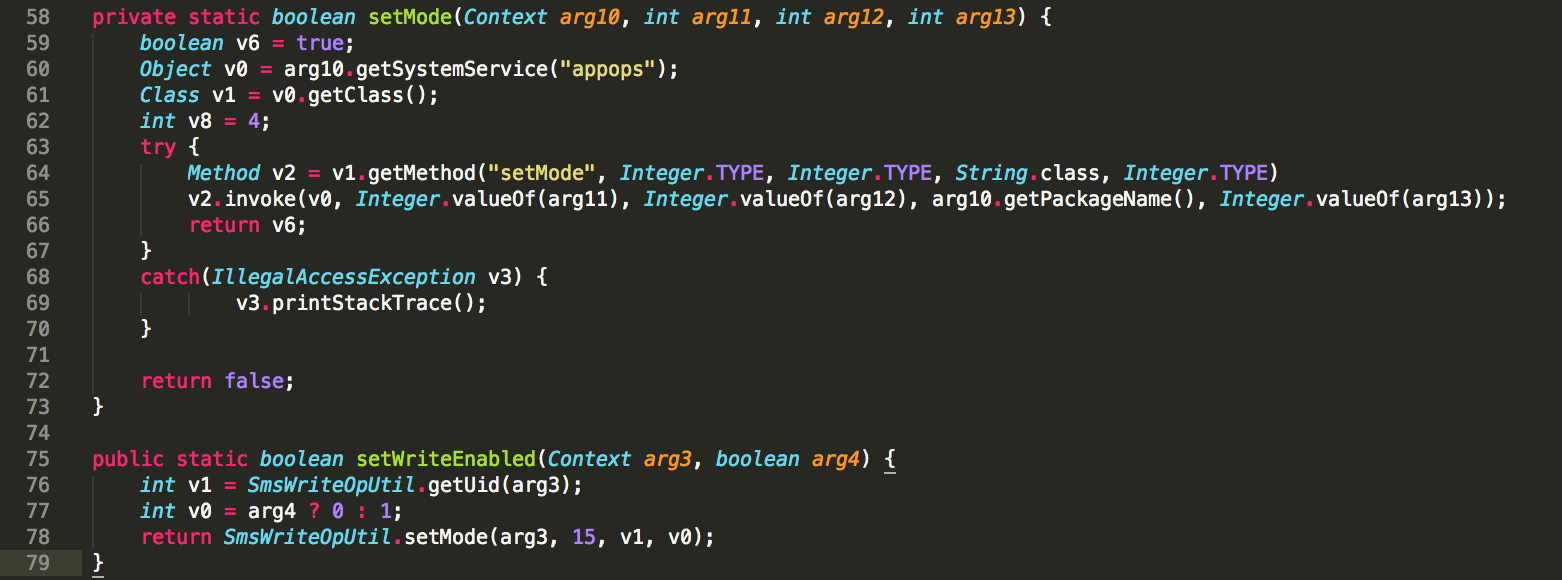

図 10 は、アプリの起動時にランチャー アクティビティによって呼び出されるMainServiceクラスのコード スニペットを示しています。デバイスのビルド バージョンが 19 (Android 4.4) であるかどうか、および WRITE_SMS ops が無効になっているかどうかを確認します。両方の条件が真の場合、マルウェアはSmsWriteOpUtilクラスのsetWriteEnabledメソッドを呼び出し (93 行目)、SMS の書き込み権限を再度有効にします。

図 10 は、SMS 書き込み権限を再度有効にするSmsWriteOpUtilの主要なコードを示しています。 60 行目で、システム サービス App Ops へのハンドルが取得されます。 61 行目では、リフレクションを使用して特定のクラスにアクセスしています。 64 行目と 65 行目では、リフレクション メソッドgetMethodとinvokeを使用してsetModeという名前のメソッドを呼び出しています。これらの API メソッドは、通常、他のフレームワーク コードまたはプレインストールされたアプリで使用するために設計されています。ただし、この場合、攻撃者はリフレクションを使用して App Ops の制限を回避します。

ホスティング サイト

スミッシング キャンペーンを実行するには、攻撃者はまずマルウェアをホストする場所を決定する必要があります。共有ホスティング サービスは RuMMS キャンペーンで頻繁に使用されましたが、これら 5 つのキャンペーンの脅威アクターは、自己登録ドメイン、URL 短縮サービス、侵害された Web サイトを使用することで、状況を少し変えました。

自己登録ドメイン

調査の結果、一部の URL ドメインはマルウェアがサイトでホストされる数日前に登録されていたことがわかりました。また、これらのドメインで他のサービスが提供されていないこともわかりました。これらの事実から、これらのサイトは特にスミッシング キャンペーンのために登録されていると思われます。

被害者のユーザーにこれらのリンクをクリックするように仕向けるために、特定のキャンペーン用にドメイン名が慎重に作成されることがよくありました。たとえば、以前の MPay-Denmark キャンペーンでは、攻撃者はデンマークの郵便サービス プロバイダーをテーマとして使用し、Smishing メッセージは次のように送信されました。メッセージを表示するには、hxxp://mms4you[.]us/mms.apk をフォローしてください。したがって、ドメインの多くには、 mmsforyou.pw 、 mmsservice.pw 、 mmstildig.netなどの「mms」および/または「you」という単語が含まれていました (「til dig」はデンマーク語で「for you」です)。

後のPostDanmarkキャンペーンでは、スミッシング メッセージは次のように送信されました。 hxxp://postdanmark[.]org/post.apk に従って、パッケージに関するすべての情報を確認してください:” したがって、多くの URL ドメインには、 postdanmark.net 、 postdanmarkなど、「post」および/または「danmark」という単語が含まれていました。 .online 、 postdanmark.menuおよびpostdanmarks.com 。 Post Danmark の公式 Web サイトは「www.postdanmark.dk」であるため、これらすべてのフィッシング URL は実際には Post Danmark の公式 Web サイトを模倣していたことに注意してください。

短縮 URL

画面サイズが小さいため、短縮 URL はモバイル デバイスに最適です。攻撃者はこれを理解しているようで、自分たちの利益のためにそれを利用します。ヨーロッパでこれら 5 つのスミッシング キャンペーンを監視しているときに、短縮 URL が頻繁に使用されていることがわかりました。 bit.ly 、 tr.im 、 is.gd 、 jar.ma など、全部で 4 つの異なる URL 短縮サービスが少なくとも 1 回使用されていることがわかりました。

4 つのうち、 bit.lyが最も一般的に使用されている URL 短縮サービスです。合計で、2016 年 2 月から 2016 年 6 月までに27個の bit.ly リンクが使用されたことを特定しました。他の 3 つの URL 短縮サービスは 2016 年 6 月まで観察されず、各サービスで使用されたのは 1 つだけでした。多様化する URL 短縮サービスは、攻撃者が検出を回避しようとしていることを示唆しています。

侵害された Web サイト

自己登録ドメインを使用してマルウェアをホストするのはコストがかかります。より有能な攻撃者は、侵害された Web サイトを同じ目的で使用することを選択する可能性があります。被害者のサイトが侵害を検出してマルウェアを削除するリスクがあるにもかかわらず、この方法は効果的である可能性があります。多くの場合、被害者のクリック数はキャンペーンの開始時に最も多くなり、キャンペーンの最初の段階で減衰します。マルウェアがオンラインになった数日後。

5 つのスミッシング キャンペーンを監視しているときに、侵害された Web サイトが頻繁に使用されていることがわかりました。たとえば、短縮 URL hxxps://bitly[.]com/1qRey7a+の分析ページは、2016 年 4 月 13 日にウェブサイト kgiexport.com がpost.apkという名前のファイルを含む Android アプリをホストしていたことを示しています。

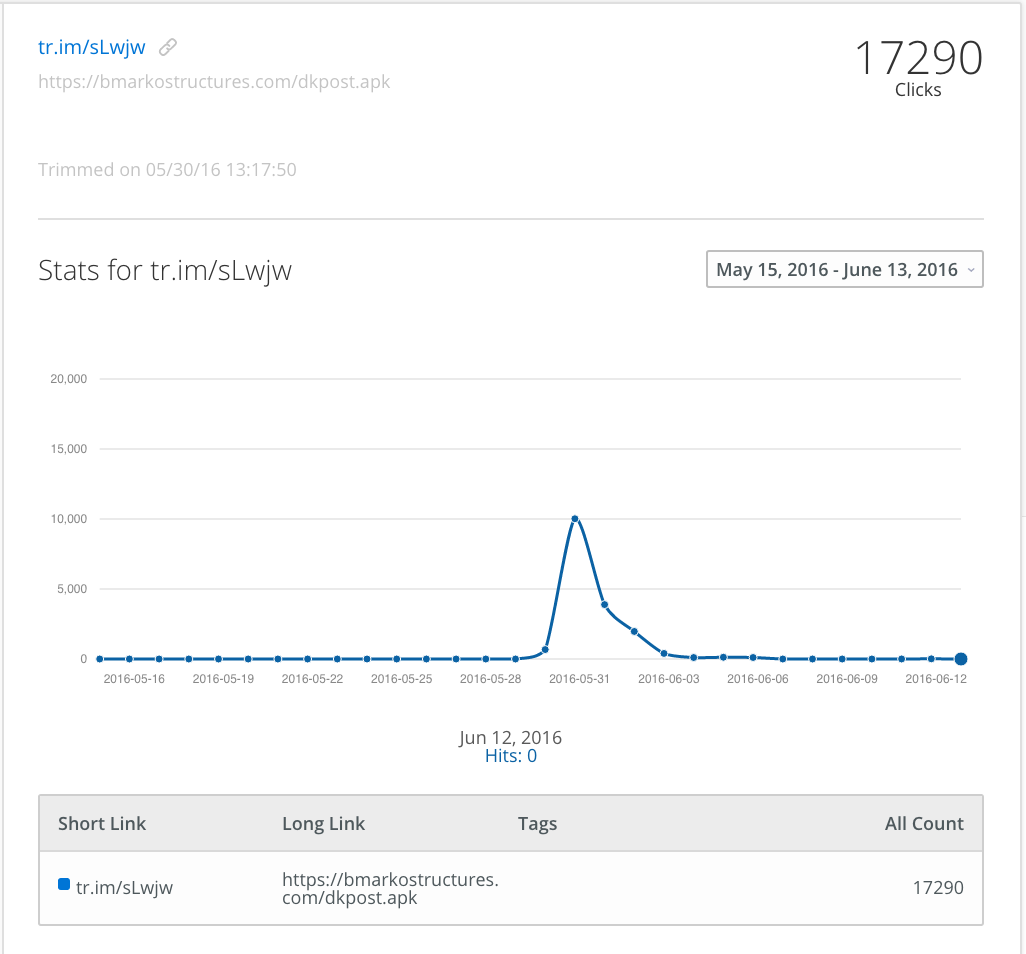

クリック数は?

4 つの URL 短縮サービスのうちの 2 つ、 bit.lyとtr.imは、作成された短縮 URL ごとに分析ページを提供します。図 2 は、bit.ly が提供する分析ページを示しています。図 13 は、tr.im が提供する分析ページのスクリーンショットを示しています。これらのページから、特定の日付に短縮 URL をクリックした人の数と、これらのクリックが発生した国に関するデータを収集できます。

表 2 は、監視した 28 の短縮 URL に関する関連情報を示しています。

合計で、28 個の短いリンクが 161,349 回クリックされました。これらのクリックのうち、130,636 回が PostDanmark キャンペーンによるもので、郵便局からのものであると主張するフィッシング メッセージが効果的である可能性があることを示しています。また、これらの短いリンクが作成されてから数日後にクリック数が減少したことにも気付きました.たとえば、短縮リンクを作成してから 1 日目には 96,631 回のクリック (67.06%) があり、短縮リンクを作成してから 2 日目には 30,749 回 (21.33%) のクリックがありました。これらのクリックは、主にデンマーク (88.66%) とオーストリア (5.30%) の 2 つの国から発生しています。ドイツ、ルクセンブルグ、スペイン、スウェーデン、ノルウェー、イギリス、オランダ、イタリア、ギリシャ、トルコなど、他のいくつかの国も同様に影響を受ける可能性があります.

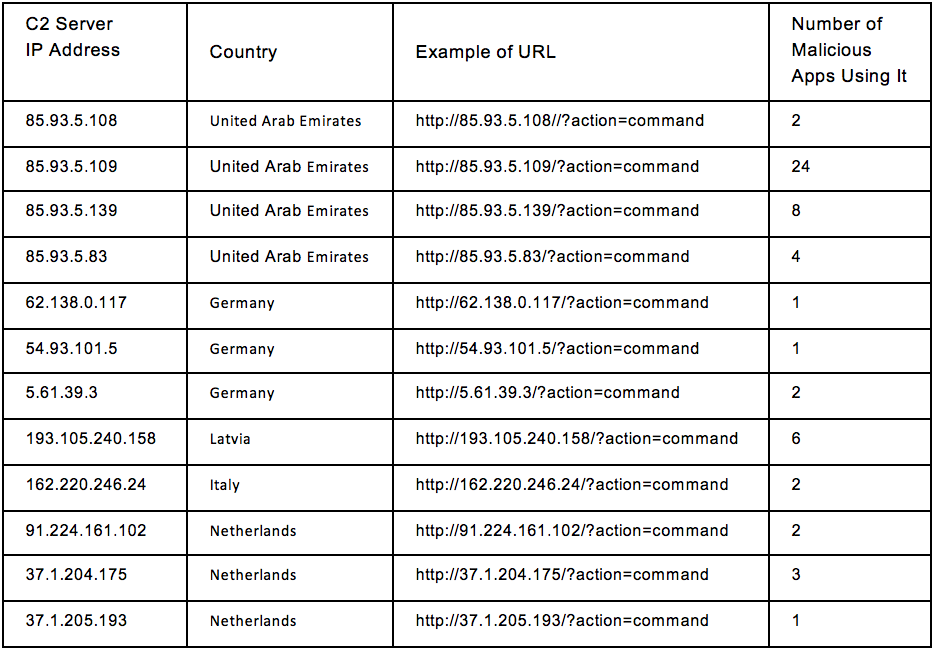

C2サーバー

私たちが分析したすべての悪意のあるアプリは、ハードコーディングされた C2 サーバーに接続して、デバイス関連の情報を送信し、指示を受け取りました。使用される URL は、http://$C2.$SERVER.$IP/?action=command の形式です。合計で、5 つの異なる国でホストされている12 の C2 サーバーがこれらのキャンペーンに関与していることがわかりました。表 3 は、これらのキャンペーンで使用された各 C2 サーバーの関連情報を示しています。

特に、IP アドレス 85.93.5.109 は、 PostDanmarkおよびPostAustriaのキャンペーンで 24 の悪意のあるアプリによって使用されています。 IP アドレス 85.93.5.139 は、 PostDanmarkキャンペーンで 8 つの悪意のあるアプリによって使用されています。最初の 4 つの C2 サーバーは、同じ 85.93.5.0/24 ネットワーク セグメント内にあることに注意してください。合計で、2016 年 3 月から 2016 年 6 月までの間に、これら 4 つの C2 サーバーに接続する 38 の悪意のあるサンプルが見つかりました。

何か大きなものの一部ですか?

これらの自己登録ドメインの登録記録を監視しているときに、興味深いことがわかりました。2016 年 3 月に、1 つの電子メール アドレス (l[編集済み]a@gmail.com) が、 postdanmark.org 、 postdanmark.menu 、およびmmstildigを含む 3 つのドメインを登録したことです。 .info 、5 つのキャンペーンのうちの 2 つ。逆引き参照を使用すると、2016 年 3 月に同じメール アドレスで別の 4 つの類似ドメインが登録されていることがわかりました。表 4 は、これらのドメインの関連情報を示しています。

![疑わしい攻撃者によって登録されたドメイン (l[編集済]a@gmail.com)](https://www.mandiant.com/sites/default/files/inline-images/android-overlay-tab5.png)

最初の 3 つのドメインは、MPay-Denmark および PostDanmark キャンペーンのオーバーレイ マルウェアをホストするために使用されました。後者の 4 つのドメインが同様のキャンペーンに使用されたという証拠は見つかりませんでしたが、同じ登録者の電子メール アドレスと同様の命名規則は、それらが同様の目的で作成された可能性があることを示唆しています。

結論

スミッシング (SMS フィッシング) は、モバイル ユーザーに感染するための独自のベクトルを提供します。ヨーロッパで広まっている最新の Smishing キャンペーンは、攻撃者がマルウェアを配布する手段として Smishing が依然として一般的であることを示しています。さらに、攻撃者は多様なホスト スキームとさまざまな C2 サーバーを使用しており、悪意のあるコードを継続的に改良して、より多くのユーザーを感染させ続け、検出を回避しています。

これらの脅威から保護するために、FireEye は、ユーザーが公式のアプリ ストア以外からアプリをインストールしないようにし、出所が不明なリンクをクリックする前に注意することを提案しています。

このような攻撃を検出して防御するには、モバイル セキュリティ ソリューションである FireEye MTP/MSM を導入することをお勧めします。これにより、クライアントはユーザー ベースの脅威を可視化し、侵害されたデバイスをプロアクティブに追跡できます。さらに、NX アプライアンスをお持ちのお客様には、Wi-Fi トラフィックが NX アプライアンスによってスキャンされ、カバレッジがモバイル デバイスを含むように拡張されていることを確認することをお勧めします。

付録: サンプル

df53b59e354462cd0e704b7b21a750f7

6eb92667ebbbcb2c7ddf6230462222fd

3841abcef2b1b37aa7e2d47c535ca80e

265d37013e1ea39b868515cce157dfeb

49dac3b35afb2e8d3605c72d0d83f631

ffe98d97e7d827aa19abb968a528f3fe

f4b8d64af0a53472901b50621f19d6bf

e1d79608b649c22004ad7cc1cd049528

ef5c9b15755719597481c501f6b603ce

6a300ded487671ef39388b8d28927a83

d33b718737de5aa685672a2004e0fa3c

d83d833092a4fa5ecc436d4246c2f7ce

97c2d04aa0f3c3b446fc228c1dbc4837

82b1006a5f45a6d2baf69544414ada81

9e9d9a3717eed4d558a3f5eddb260901

82d89319fabd998328cc6d4efc4db863

228a4b723bf3d8adc53a69dd0f36c746

e911df33f1d156b3309a4ac220c52070

2b90fca41272bec8b8ffefbb2456c001

40449a2ec48c3e630b2eb8c8089828cf

8d0a03981daa93210e184e7fff02883c

fbdde37d41d12f21c049c570c9bda3de

a18818cb3fb6f189560991cef6d1f929

bf7b72dbb2a9155dabc4eda31d273b92

9762441d52bdec725eff6f2f65e721e9

dba6b4bbf61e054fb978acaf70c3d849

93922ee5fbd149f31b0161deca76df77

035d1f3b7fb532a33de7a8445f9fa325

3f2017a5acb3e57801e2771341287001

06e74df867e9cb5c1bafc98165c6c248

20f4cd2baa09e0bd5e12dab50c0898cd

af7a8d32865e8caf51a99c52834d4422

82d89319fabd998328cc6d4efc4db863

bee3746684b072867a5b202bfc5527dd

a18818cb3fb6f189560991cef6d1f929

8959513f65bcca6f16faef59ad2d152f

cfa92cbcb0674429cc9ce216cc008902

d73d54f6f86c58030477cc9a96eedb85

2f4d81ef1b10bf72d0dba0fdf354527f

701d57504444344b8d5e79bcabcd3dca

fcb4ef63f1d8a3a044ac6f8a7c262546

05131969af2ae6cbfddf789512f02aa2

6e93a7f7911b3e9b522be4b8f950cca4

542f8f77e101d4e8e5d1ef34a3f0df1c

d0a6ba40e05047dc2cff12935c4cf4fb

23988abad7c7b2ecdda23ae7194b7a0d

2c055d7b5199604cd5cf3441073b36b3

a72aa534973eeaf0782a246d502107a3

f1c8a3337cbd56e01e478774f5d55278

da222d4b7993a62665b9eaef10c1846f

152f626eb92676f940ada4b7077acf16

7a99b60349703aed3ab28f498320f247

1b9e1cd2c7f8e227b2ae5fb5bc735536

d84ff5a7e7c0c33dcfa237299869bc34

d70296d3dc4937ddedd44f93bb3b74034

88b23b6a5c1b72aeff2fc42e05c173a7

036258e2c51e21c140b5838ce9bfb4f8

参照: https://www.mandiant.com/resources/blog/latest-android-overlay-malware-spreading-in-europe

Comments