リアルクイック

その素晴らしいタイトルに驚かされた場合に備えて、私たちの弁護士は、私たちが訴えられないように、このプロジェクトの名前を変更させました. SCANdalous — 別名 Scannah Montana 別名 Scanny McScanface 別名「Scan I Kick It? (Yes You Scan)」—今日まで別の名前がありましたが、法的な理由から、私たちはそれを自分たちで保持しています.いつもお世話になっている法務チームに感謝します。みんなでストラップ。

序章

Advanced Practices は、 Mandiant Incident Response 、 Managed Defense 、および数千の FireEye クライアントにわたる製品テレメトリを通じて取得した一次ソース データを使用することで知られています。脅威アクターを定期的に直接観察することで、彼らの手口の詳細を知ることができます。オーガニック データから得られる可視性は膨大ですが、サード パーティのデータ ソースからも価値を引き出しています。外部に目を向けることで、クライアントの環境を超えて可視性を拡大し、攻撃者がクライアントに対して侵入を開始する前に、実際の敵を検出するのにかかる時間を短縮します。

2019 年 10 月、Aaron Stephens は、毎年恒例の FireEye Cyber Defense Summit で「Scan’t Touch This」という講演を行いました (スライドは彼の Github で入手できます)。彼は、ネットワーク スキャン データを外部検出に使用する方法について説明し、犯罪組織や諜報組織が同様に使用するさまざまなポスト エクスプロイト フレームワーク用にコマンド アンド コントロール (C2) サーバーをプロファイリングする方法の例を示しました。ただし、これらの手法を手動で適用しても拡張できません。あなたの役割が 1 つまたは 2 つのグループに焦点を当てている場合はうまくいくかもしれませんが、Advanced Practices の範囲ははるかに広いです。何千ものグループ、マルウェア ファミリ、およびプロファイルを追跡できるソリューションが必要でした。このブログ投稿では、その旅について話し、いくつかの勝利を強調し、その背後にあるプロジェクトである SCANdalous を初めて一般に紹介したいと思います。

SCANdalous以前のケーススタディ

あらゆる種類のシステムや自動化の前に、私たちのチームは従来のプロファイリング手法を使用して、関心のあるサーバーを手動で識別していました。以下にいくつかの例を示します。これらのケース スタディで見つけた成功が、SCANdalous の主な動機となりました。

APT39 SSH トンネリング

一連の侵入で APT39 を観察した結果、ターゲット環境内の内部ホストに リモート デスクトップ プロトコル接続を転送するために、APT39 が PuTTY リンクを使用してセキュア シェル (SSH) トンネルを頻繁に作成していることを突き止めました。さらに、ポート 443 でリッスンする BitVise SSH サーバーを使用することを好みました。最後に、WorldStream BV がホストするサーバーを使用していました。

これらの特性のいずれかを個別に分離すると、無関係なサーバーが多数生成されます。ただし、特性の集約は、新しく確立された関心のあるインフラストラクチャの強力なシグナルを提供しました。この確立されたプロファイルやその他のプロファイルを使用して、後にAPT39に起因すると特定した数十台のサーバーを明らかにしました。

APT34 QUADAGENT

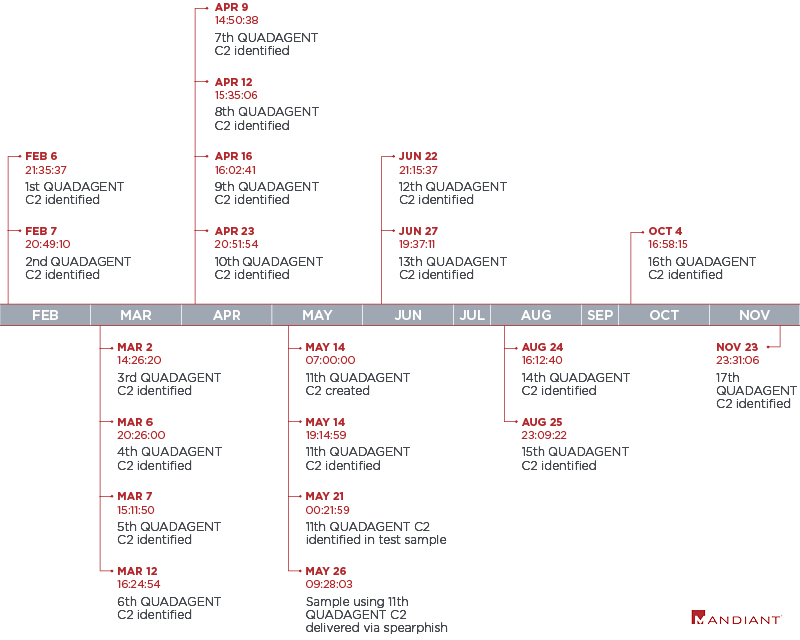

2018 年 2 月、独立した研究者が、後に QUADAGENT と名付けられるサンプルを共有しました。侵入ではまだ確認されていません。しかし、C2 の特性を分析することで、サーバーの強力なプロファイルを作成し、長期にわたって追跡することができました。たとえば、私たちのチームは、サーバー185.161.208 .37 とドメインrdppath.comを確立してから数時間以内に特定しました。 1 週間後、以前に特定された C2 を持つ QUADAGENT ドロッパーを特定しました。 QUADAGENT のその他の例を図 1 に示します。

QUADAGENT ドロッパーが特定されてから 5 日後、Mandiant は同じ C2 を介して標的にされた被害者と交戦しました。この活動は、後に APT34 によるものであることが判明しました。調査中に、Mandiant は RULER.HOMEPAGE を使用して APT34 を発見しました。当社のコンサルタントが実際の脅威アクターによって実際に使用されているツールとテクニックを観察したのはこれが初めてでした。私たちのチームは、HOMEPAGE ペイロードをホストするサーバーのプロファイルを作成し、実際の展開の追跡を開始しました。図 2 は、2018 年 2 月から 11 月の間に発見された QUADAGENT C2 サーバーのタイムラインを示しています。

APT33 RULER.HOMEPAGE、POSHC2、POWERTON

前述の侵入から 1 か月後、Managed Defense は RULER.HOMEPAGE を使用して POSHC2 をダウンロードして実行する攻撃者を発見しました。すべての RULER.HOMEPAGE サーバーは、私たちの努力により以前に特定されました。私たちのチームは POSHC2 のプロファイルを作成し、実際の展開の追跡を開始しました。脅威アクターは、新しい PowerShell バックドアである POWERTON にピボットしました。私たちのチームは、ワークフローを繰り返し、それらの C2 サーバーにも光を当て始めました。この活動は後に APT33 によるものであることが判明し、 OVERRULED 投稿に記載されました。

スキャンダラス

スキャナー、より良く、より速く、より強く

スキャン データの使用は大成功を収めており、さらに多くのデータを使用したいと考えていましたが、革新が必要でした。このデータセットと方法論を活用して、ソリューションとサービス全体で観察される 1 つまたは 2 つではなく、数十のアクティブなグループを追跡するにはどうすればよいでしょうか? Advanced Practices のすべてのメンバーが外部検出に専念していたとしても、必要な手作業の量に対応するのに十分な時間やリソースがありません。しかし、それがキーワードです: Manual .私たちのワークフローは、個々のアナリストのアクションに何時間も費やしていたため、それを変更する必要がありました。これが SCANdalous の始まりでした。これは、サードパーティのネットワーク スキャン データを使用した外部検出用の自動システムです。

コンピューターの良いところをいくつか挙げると、マルチタスクが得意で、忘れないことです。時間があれば、毎日行うことを覚えていれば、何時間もかかっていたタスクが、数秒ではないにしても、SCANdalous の数分かかるようになりました。これにより、分析のための追加の時間が得られただけでなく、範囲を拡大することができました。現在、特定のグループだけでなく、一般的なマルウェア、ツール、フレームワーク全般も検索しています。本質的には悪くないが、脅威アクターによって頻繁に使用されるソフトウェアに対して、弱いシグナル (または広範なシグネチャ) を展開します。

外部検出は、検出時に SCANdalous によって実行される追加の収集タスクを自動化することでさらに改善されました。これをフォローオン アクションと呼んでいます。たとえば、興味深いオープン ディレクトリが特定された場合は、特定のファイルを取得します。これらのアクションにより、チームは「勤務時間外」にチャンスを逃すことがなくなります。 SCANdalous が週末や休日に何か興味深いものを見つけた場合、サーバーに対して時間に敏感なタスクを実行し、クライアントを防御することがわかっています。

私たちが収集したデータは、クライアントで見られないものを追跡するのに役立つだけでなく、インシデント対応担当者やセキュリティ アナリストにタイムリーで履歴的なコンテキストを提供することを可能にします。 Mandiant Incident Response または Managed Defense からの観察を取り入れ、それらを蒸留して、前進できる知識にすることは、常に私たちのパンとバターでした.現在、SCANdalous を組み合わせることで、その知識をインターネット全体に投影することができます。

コレクションの指標

手作業で始めたところから振り返ってみると、このプロジェクトがどこまで進んだかを確認できてうれしく思います。おそらく、数値を調べることで最もよくわかるでしょう。今日 (そして、これらは増え続けています)、SCANdalous は複数のソースにわたって 5,000 を超えるシグネチャを保持しており、数十の名前付きマルウェア ファミリと脅威グループをカバーしています。開始以来、SCANdalous は 200 万を超えるヒットを生み出しています。それらのすべてが、チームが分析的な決定を下すのに役立つコンテキスト化されたデータの一部です。もちろん、生のボリュームがすべてではないので、もう少し掘り下げてみましょう。

ある IP アドレスが特定の組織に対して敵対者によって使用されていることをアナリストが発見すると、ナレッジ ストアにその使用法が示されます。この観測が発生した時刻は、侵入に使用された時刻と常に相関するとは限りませんが、その使用に気付いた時期を知ることは依然として重要です。これらの時間を SCANdalous のデータと相互参照して、外部検出の影響を理解するのに役立てることができます。

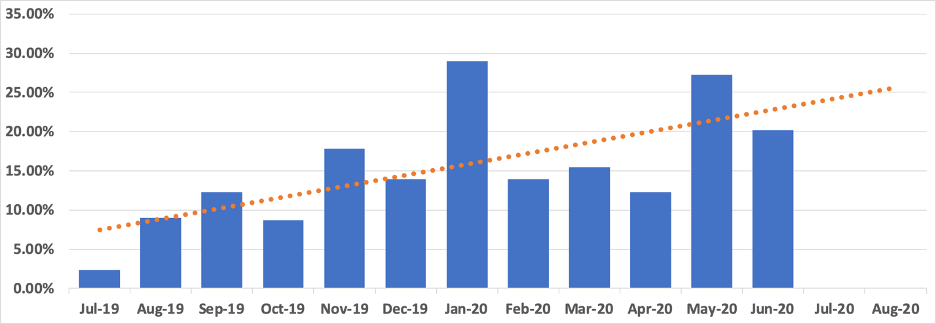

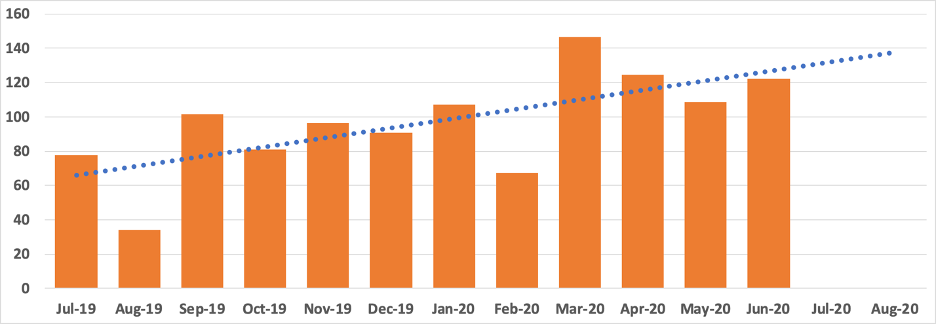

昨年クライアントで観察されたアナリストによってマークされた IP アドレスを見ると、21.7% (5 分の 1 以上) が SCANdalous によっても検出されたことがわかります。その 5 分の 1 のうち、SCANdalous の平均リード タイムは 47 日です。 SCANdalous が最初に見つけた IP アドレスのみを考慮すると、平均リード タイムは 106 日に跳ね上がります。このデータをさらに掘り下げて月ごとに調べると、クライアントで観察される前に SCANdalous によって識別された IP アドレスの割合が着実に上昇していることがわかります (図 3)。

同じデータに対する SCANdalous の平均リード タイムにも同様のパターンが見られます (図 4)。

引き続きシグネチャを作成し、外部検出の取り組みを強化するにつれて、これらの数値から、結果として得られるデータの有効性と価値も同様に成長することがわかります。

SCANdalousのケーススタディ

今日の Advanced Practices では、SCANdalous は外部検出作業のコア要素です。これにより、有機データを超えた規模と範囲で脅威の活動を観察できる新しいレンズが提供され、Mandiant をサポートするワークフローが強化されました。私たちのお気に入りの例のいくつかを次に示します。

FIN6

2019 年初頭、SCANdalous は FIN6 と関連付けることができた Cobalt Strike C2 サーバーを特定しました。 4 時間後、サーバーはマネージド ディフェンス クライアントを標的にするために使用されました。これについては、ブログ投稿Pick-Six: Intercepting a FIN6 Intrusion、最近 Ryuk および LockerGoga ランサムウェアに結び付けられたアクター で説明されています。

FIN7

2019 年後半、SCANdalous は BOOSTWRITE C2 サーバーを特定し、キー情報を自動的に取得しました。これは、Mandiant のコンサルタントが行ったFIN7への侵入で見つかったファイルを復号化するために使用されました。とテクニック。

UNC1878 (金銭目的)

UNC1878 に関する最近のブログ記事を覚えている人もいるかもしれません。これは、最初の観察結果をより大きなデータ セットに成長させ、その知識を使用して製品全体でより多くのアクティビティを見つける方法についての優れたケース スタディとして役立ちます。その活動を追跡するための初期の作業 (「拡張」というタイトルのセクションを参照) の多くは、SCANdalous を介して行われました。 Managed Defense からの迅速な対応により、C2 のプロファイルを作成し、そこから自動システムに取得させるのに十分な情報が得られました。次の数か月で、SCANdalous は UNC1878 のプロファイルに一致する多数のサーバーを特定しました。これにより、新しいネットワーク インフラストラクチャを分析して属性を特定できるだけでなく、時間の経過とともに運用がいつ、どのように変化したかを観察するのにも役立ちました。

結論

伝えるべきストーリーは他にも何百もありますが、ポイントは同じです。分析ワークフローに価値を見出すと、どうすればそれをより良く、より速く行うことができるかを自問します。ツールに自動化を組み込むことで、手動で行っていた作業をより多く達成できるだけでなく、これまでできなかったことに取り組むことができるようになります。もちろん、変換は一度に行われるわけではありません。すべての良いことと同様に、私たちは時間をかけて多くの漸進的な改善を行い、今日の場所に到達しました。さらに改善する方法をまだ見つけています.革新を続けることは、高度なプラクティスとして、FireEye として、そして業界として、私たちが前進し続ける方法です。

署名の例

以下は Shodan クエリの例です。ただし、スキャン データの任意のソースを使用できます。

APT39 C2 サーバーの特定に使用

- 製品:「bitvise」 ポート:「443」 組織:「WorldStream BV」

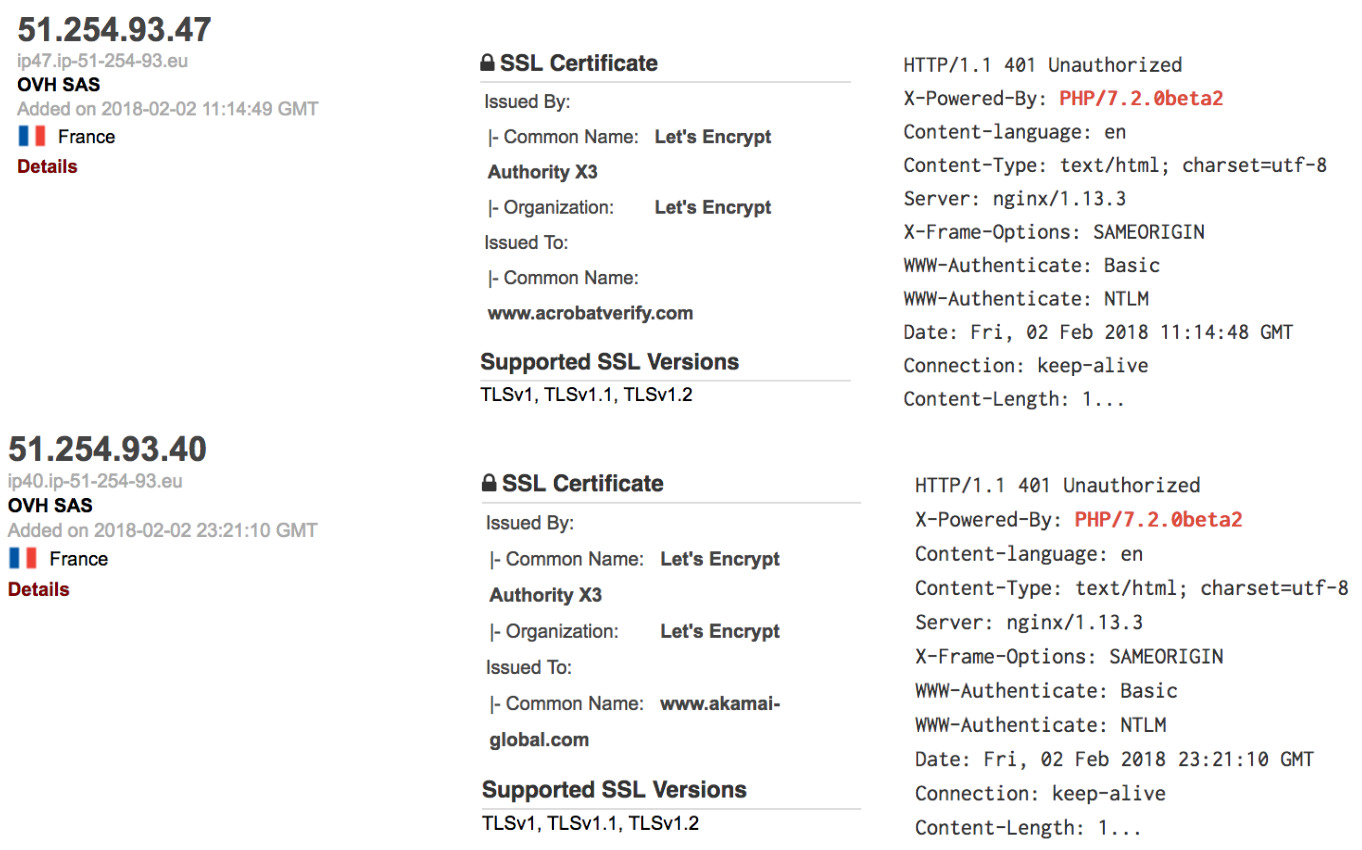

QUADAGENT C2 サーバーの識別に使用

- 「PHP/7.2.0ベータ2」

RULER.HOMEPAGEペイロード

- html:「clsid:0006F063-0000-0000-C000-000000000046」

Comments