セキュリティ研究者は、Microsoft SQL サーバーを標的とする新しいマルウェアを発見しました。 Maggie と名付けられたこのバックドアは、すでに世界中の何百ものマシンに感染しています。

Maggie は、コマンドの実行とファイルの操作を指示する SQL クエリによって制御されます。その機能は、他の Microsoft SQL サーバーへの総当りの管理者ログインや、サーバーのネットワーク環境へのブリッジ ヘッドとしての役割も果たします。

バックドアは、DCSO CyTec のドイツ人アナリスト Johann Aydinbas と Axel Wauer によって発見されました。遠隔測定データは、Maggie が韓国、インド、ベトナム、中国、ロシア、タイ、ドイツ、および米国でより普及していることを示しています。

.png)

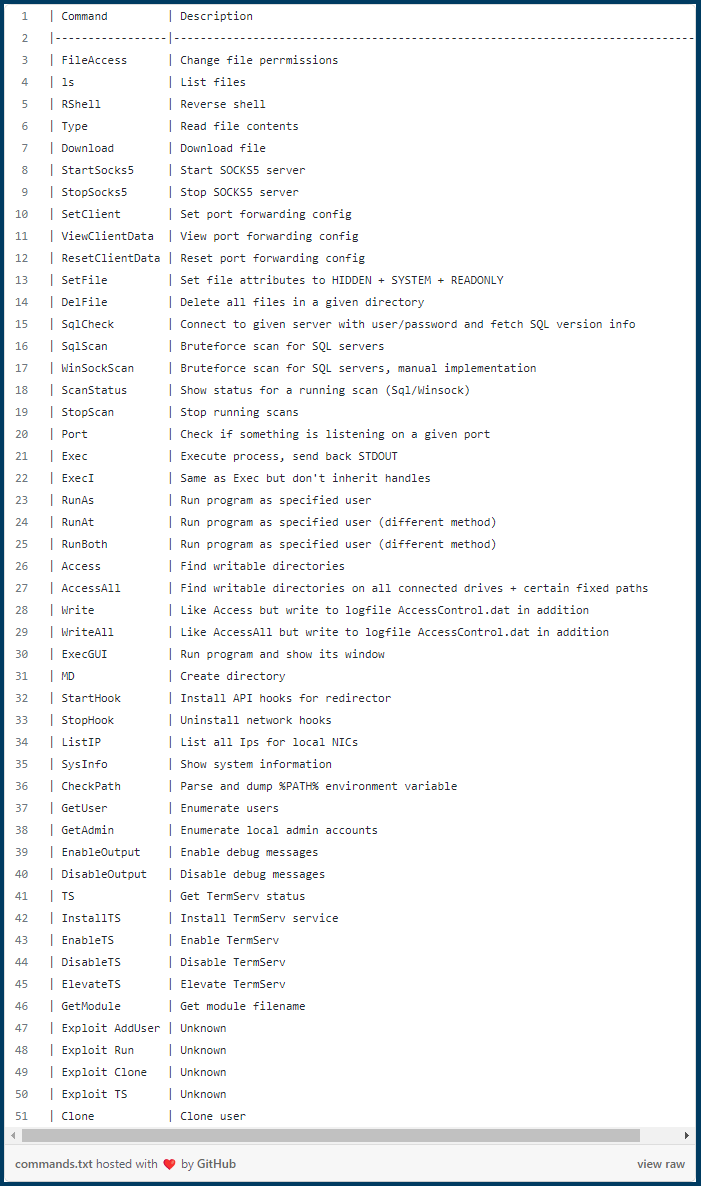

マギーコマンド

マルウェアの分析により、このマルウェアは、韓国に本拠を置くと思われる企業である DEEPSoft Co. Ltd によってデジタル署名された拡張ストアド プロシージャ DLL (「 sqlmaggieAntiVirus_64.dll 」) に偽装されていることが明らかになりました。

拡張ストアド プロシージャ ファイルは、リモート ユーザー引数を受け取り、非構造化データで応答する API を使用して、SQL クエリの機能を拡張します。

Maggie は、この技術的な動作を悪用して、豊富な 51 個のコマンド セットを使用してリモート バックドア アクセスを可能にします。

DCSO CyTec のレポートによると、Maggie がサポートするさまざまなコマンドにより、システム情報のクエリ、プログラムの実行、ファイルやフォルダーの操作、リモート デスクトップ サービス (TermService) の有効化、SOCKS5 プロキシの実行、ポート フォワーディングの設定が可能になります。

攻撃者はこれらのコマンドに引数を追加できます。Maggie は、場合によっては、サポートされている引数の使用方法についても説明しています。

研究者によると、コマンド リストには 4 つの「エクスプロイト」コマンドも含まれており、攻撃者が新しいユーザーの追加などの一部のアクションで既知の脆弱性に依存している可能性があることを示しています。

ただし、アナリストは、Maggie に同梱されていない追加の DLL に依存しているように見えるため、エクスプロイトをテストできませんでした。

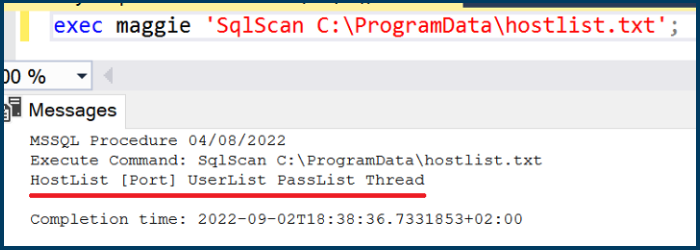

パスワード リスト ファイルとスレッド カウントを定義した後、コマンド「SqlScan」および「WinSockScan」によって管理者パスワードのブルート フォース攻撃が行われます。成功すると、ハードコーディングされたバックドア ユーザーがサーバーに追加されます。

マギー ネットワーク ブリッジ

このマルウェアは単純な TCP リダイレクト機能を提供します。これにより、リモートの攻撃者は、感染した MS-SQL サーバーが到達できる任意の IP アドレスに接続できます。

「有効にすると、ソース IP アドレスがユーザー指定の IP マスクと一致する場合、Maggie は (MSSQL サーバーがリッスンしている任意のポートで) 着信接続を以前に設定した IP とポートにリダイレクトします」 – DCSO CyTec

「この実装により、ポートの再利用が可能になり、承認されたユーザーに対してリダイレクトが透過的になる一方で、他の接続 IP は干渉やマギーの知識なしにサーバーを使用できます」と研究者は付け加えました。

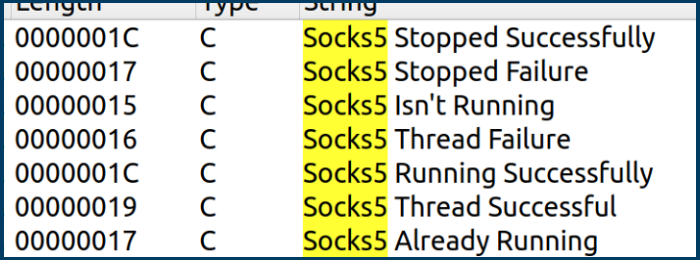

このマルウェアは、すべてのネットワーク パケットをプロキシ サーバー経由でルーティングする SOCKS5 プロキシ機能も備えており、必要に応じてさらにステルス性を高めます。

現時点では、Maggie の感染後の使用、マルウェアが最初にサーバーに植え付けられた方法、これらの攻撃の背後にいる人物など、一部の詳細は不明のままです。

Comments