1,500 万を超える公開されているサービスは、CISA の KEV (既知の悪用可能な脆弱性) カタログに記載されている 896 の脆弱性のうちの少なくとも 1 つの影響を受けやすくなっています。

この膨大な数は、サイバーセキュリティ企業である Rezilion によって報告されています。Rezilion は、大規模な調査を実施して、国家が支援する組織であれランサムウェア ギャングであれ、攻撃者からのサイバー攻撃にさらされている脆弱なシステムを特定しました。

調査した脆弱性は CISA の KEV カタログでハッカーによって積極的に悪用されていることが知られており、強調されているため、Rezilion の調査結果は特に懸念されます。そのため、パッチの適用が遅れると大きな攻撃対象領域が維持され、攻撃者に多数の潜在的な標的が与えられます。

攻撃にさらされる

Rezilion は、Shodan Web スキャン サービスを使用して、CISA の Known Exploitable Vulnerabilities Catalogに追加された CVE に対して依然として脆弱なエンドポイントを見つけました。

これらのカスタム検索クエリを使用して、研究者はカタログから 200 の CVE に対して脆弱な 1,500 万のインスタンスを発見しました。

これらの 700 万のインスタンスの半分以上が、Microsoft Windows に関する 137 の CVE の 1 つに対して脆弱であったため、このコンポーネントは防御側にとって最優先事項であり、攻撃者にとって格好の標的となっています。

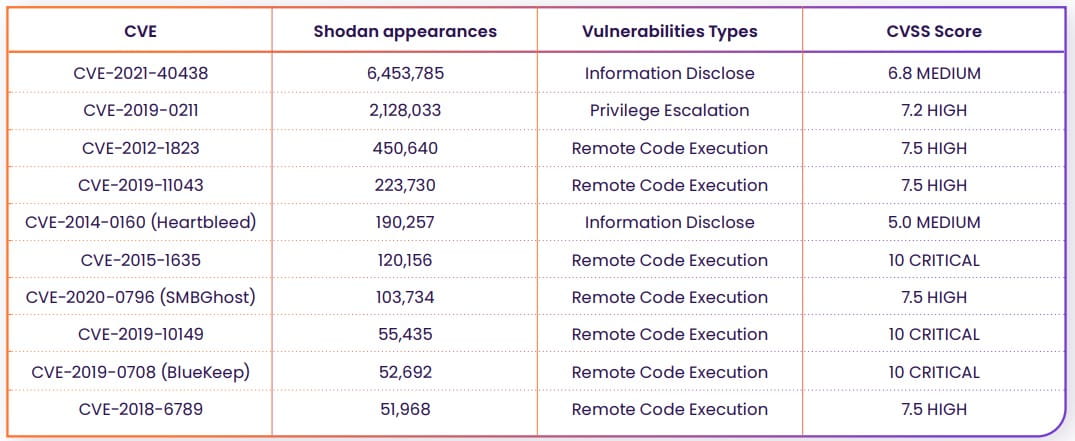

Windows を除くと、Rezilion は次のトップ 10 の CVE を特定しました。

それらのほぼ半分は 5 年以上経過しているため、約 800,000 台のマシンがかなりの期間セキュリティ更新プログラムを適用していません。

「2010 年から 2020 年の間に発見された KEV に対して、全体で 450 万を超えるインターネットに接続されたデバイスが脆弱であることが確認されました」と Rezilion はレポートでコメントしています。

「パッチがリリースされたにもかかわらず、これらのマシンが関連する公開されたアップデートに何年もパッチを適用しなかったことは非常に懸念されます。これらの脆弱性は、実際に悪用されることが知られています。」

Rezilion のレポートで取り上げられている注目すべき CVE は次のとおりです。

- CVE-2021-40438: 約 650 万件の Shodan の結果に中程度の重大度の情報漏えいの欠陥が見られ、v2.4.48 以前の Apache HTTPD サーバーに影響を与えます。

- Proxyshell : Microsoft Exchange に影響を与える 3 つの脆弱性のセットで、イランの APT が 2021 年にリモート コード実行攻撃のために連鎖させました。Shodan は今日、14,554 の結果を返します。

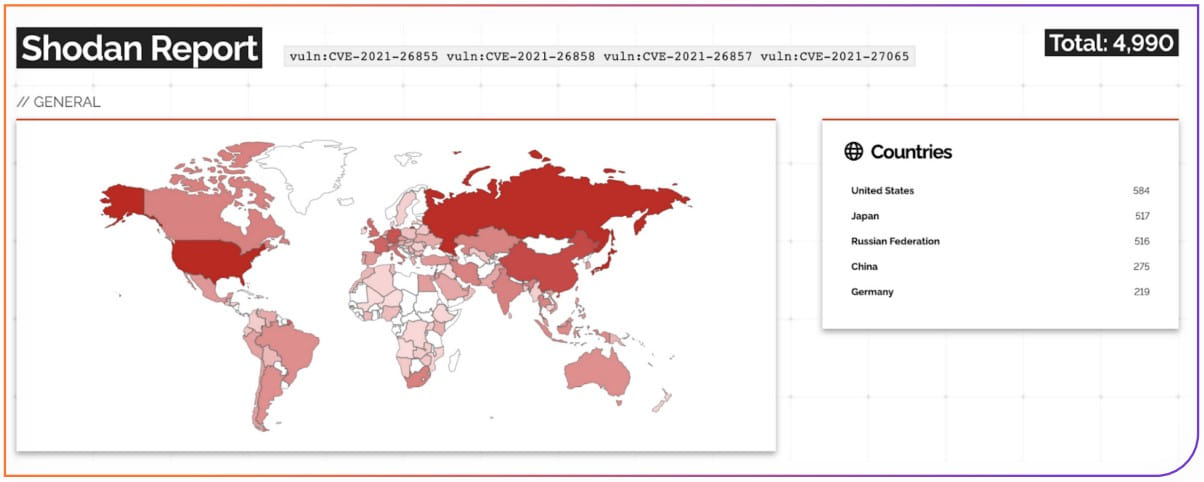

- ProxyLogon : ロシアのハッカーが 2021 年に米国のインフラストラクチャに対して広く利用した、Microsoft Exchange に影響を与える 4 つの欠陥のセット。 Shodan によると、ProxyLogon に対して脆弱なシステムはまだ 4,990 あり、そのうち 584 は米国にあります。

- HeartBleed (CVE-2014-0160): OpenSSL に影響を与える中程度の重大度の欠陥であり、攻撃者がプロセス メモリから機密情報を漏えいさせる可能性があります。 Shodan によると、なんと 190,446 人がまだこの脆弱性に対して脆弱です。

さらに、CVE-2021-40438 の場合、多くの Web サイトは単一のサーバーでホストできるため、この多数は個々のデバイスではなく、Apache で実行されている Web サイト/サービスの数に対応しています。

Rezilion の 1,500 万の公開されたエンドポイントの見積もりは保守的であり、重複していないもののみを含み、研究者が製品バージョンを絞り込むクエリを見つけることができなかったケースを除外していることを強調することも重要です.

Rezilion 氏はまた、研究のために組み込みの Shodan CVE 検索に頼るだけでなく、デバイスで実行されているソフトウェアのバージョンを特定するカスタム検索クエリを作成したとも語っています。

「一部の脆弱性については、Shodan 固有のタグがありますが、ほとんどの場合、影響を受けるすべての製品の特定の脆弱なバージョンを特定し、特定の shodan クエリを設計することを含む独自の分析を実施しました。これにより、目に見えるメタデータでこれらのバージョンの兆候を特定できるようになりますShodan」と、Rezilion の脆弱性研究ディレクターである Yotam Perkal 氏は .

搾取の試み

露出は 1 つのことですが、ハッカーからの関心は別のことです。これに答えるために、Rezilion は脆弱性悪用の試みを監視および分類するGreynoiseのデータを使用しました。

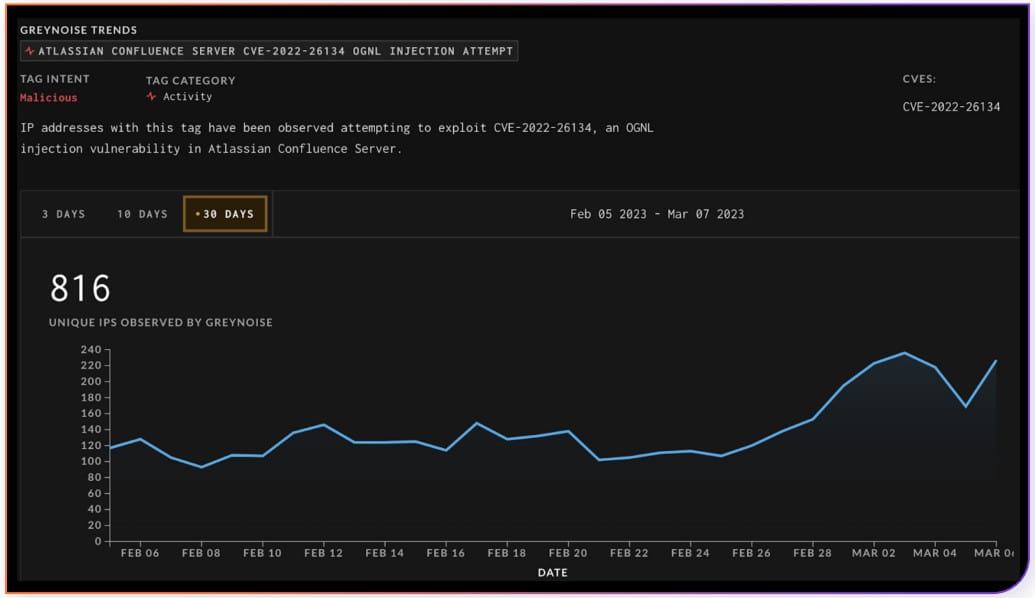

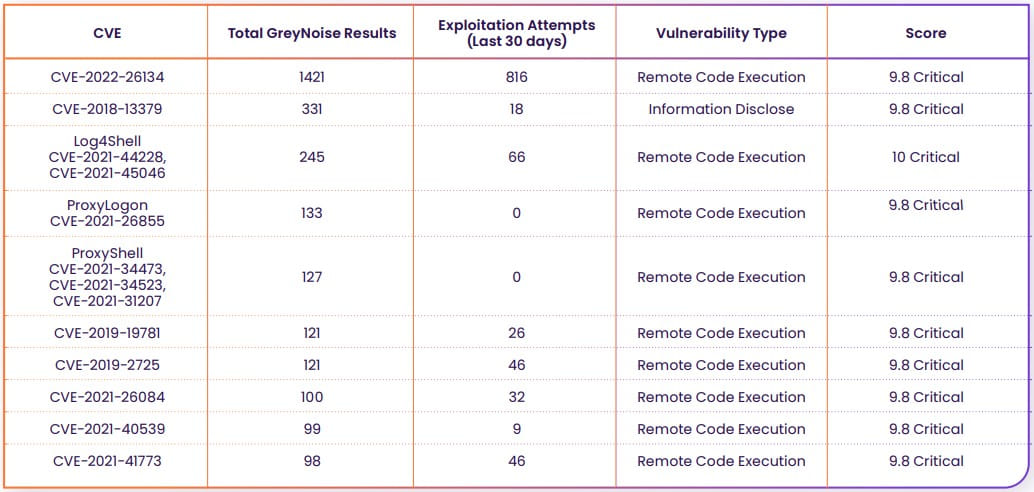

最も悪用された欠陥を持つリストのトップは CVE-2022-26134 で、GreyNoise で 1,421 件の結果があり、先月 816 件の悪用の試みがありました。

Atlassian Confluence Server および Data Center に存在するこの重大な欠陥により、リモートの攻撃者が脆弱なインスタンスで Object-Graph Navigation Language 式を実行できるようになります。

リストの上位にランクされているその他の欠陥には、CVE-2018-13379、FortiOS デバイスに影響を与える認証前の任意のファイル読み取り、GreyNoise で 331 の結果がある Log4Shell、過去に 66 回の悪用の試みがあったLog4J2 の厄介なコード実行バグ、 Log4Shell が含まれます。月。

環境内のすべての欠陥にパッチを適用することは、これらのリスクに対する明らかな解決策です。

ただし、これが組織にとって複雑なタスクである場合は、環境内の重大な欠陥に優先順位を付けるか、ファイアウォールの背後でそれらを保護することをお勧めします.

Microsoft Windows、Adobe Flash Player、Internet Explorer、Google Chrome、Microsoft Office、および Win32k の脆弱性は CISA の KEV カタログの 4 分の 1 を占めているため、これらの製品は出発点として適していると Rezilion は述べています。

Comments