データ漏洩は、組織にとって常に懸念事項でした。機密情報の公開は、評判の低下、法的罰則、知的財産の損失、さらには従業員や顧客のプライバシーに影響を与える可能性があります。ただし、攻撃者が OT のセキュリティ、生産、運用、またはテクノロジに関する機密情報を開示した場合に、産業組織にもたらされる課題についてはほとんど調査されていません。

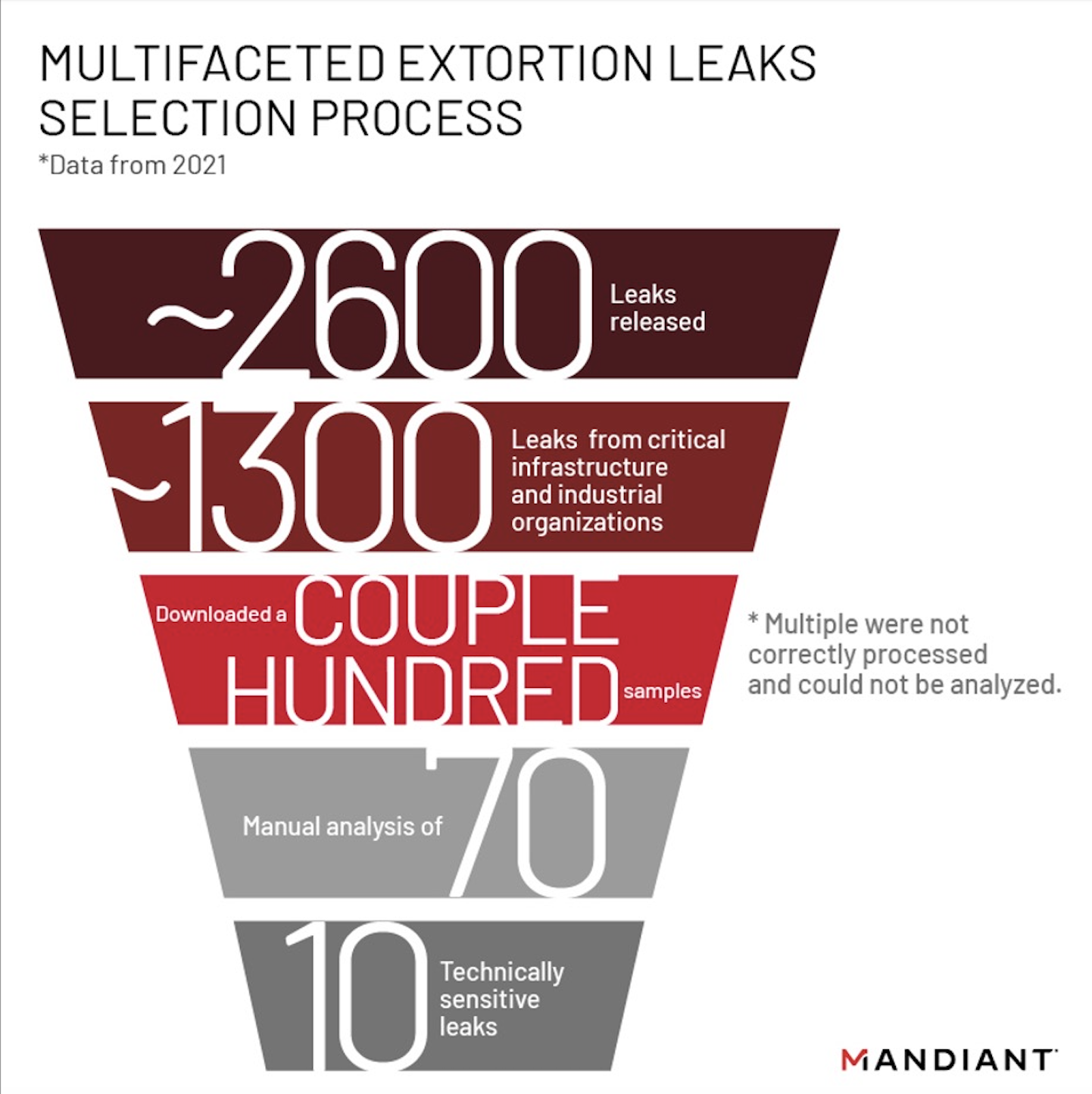

2021 年、Mandiant Threat Intelligence は、ランサムウェア オペレーターが数テラバイトの盗んだ情報を恥ずべきサイトで公開することで、何千人もの被害者を強要しようとしているのを観察し続けました。私たちが「多面的な恐喝」と呼んでいるこの傾向は、わずか 1 年で重要なインフラストラクチャおよび工業生産部門の 1,300 以上の組織に影響を与えました。

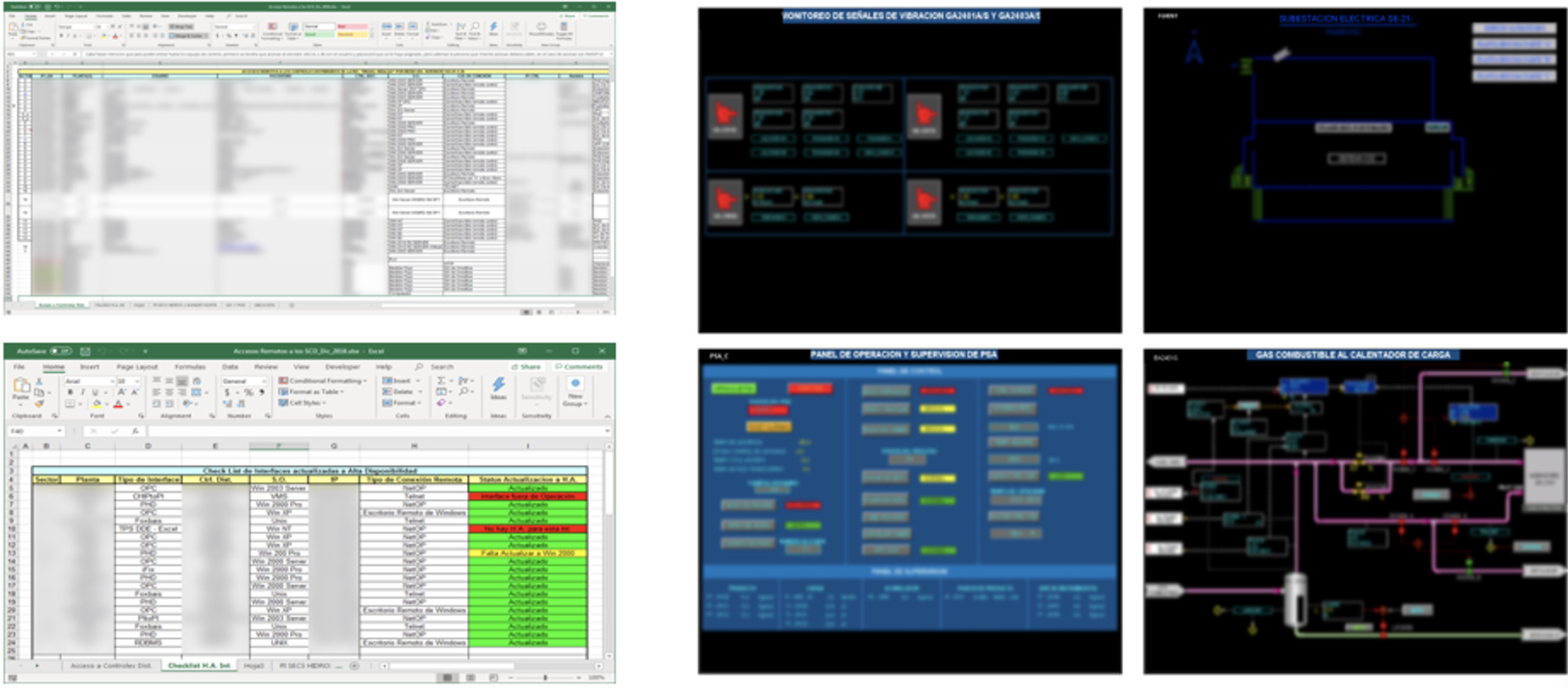

多面的な恐喝によるリークが OT に対するリスクを表す程度を検証するために、Mandiant は、通常 OT システムを生産に活用する業界から半ランダムに選択したサンプルを分析しました。さまざまな技術的リソースと人的リソースを使用して、数テラバイトのダンプ データをダウンロードして解析し、大量の機密 OT ドキュメントを見つけました。これには、ネットワークとエンジニアリングの図、操作パネルの画像、サードパーティ サービスに関する情報などが含まれていました。データセットの規模が大きいため、各ダンプの分析には限界があり、少数のダンプをより対象を絞って調査すると、組織ごとにより多くのドキュメントが明らかになる可能性があることに注意してください。

私たちの分析に基づくと、ランサムウェア恐喝サイトに投稿された業界組織からのリークの 7 件に 1 件が、機密の OT ドキュメントを公開する可能性があります。この種のデータへのアクセスにより、攻撃者は産業環境について学習し、抵抗が最も少ない経路を特定し、サイバー物理攻撃を仕掛けることができます。これに加えて、従業員、プロセス、プロジェクトなどに関するリークに含まれる他のデータも、攻撃者にターゲットの文化、計画、および運用の非常に正確な全体像を提供できます。

Mandiant が恐喝サイトで一連の機密 OT ドキュメントを発見

2020 年初頭、Mandiant は、ランサムウェアのリークにより航空宇宙産業の設計と電力会社のサード パーティの技術文書が流出したことを示すメディアの主張を確認しました。 1 年後、ある俳優が地下フォーラムで、ラテンアメリカの主要な石油およびガス組織からの 2.3 GB の Doppelpaymer 恐喝によるリークを再共有し、OT 情報が含まれていると主張しました。

その漏洩を分析したところ、ユーザー名とパスワード、IP アドレス、リモート サービス、アセット タグ、相手先ブランド供給 (OEM) 情報、オペレーター パネル、ネットワーク図など、さまざまな機密データが見つかりました。偵察中のハンティング、またはターゲット OT ネットワーク内の攻撃パスを特定するために Mandiant のレッド チームが採用するもの。

これらのデータ漏洩が OT 資産所有者にもたらすリスクをよりよく理解するために、大規模なデータセットを構築しました。数か月にわたって、アナリストとデータ研究者の小さなチームが何百ものリークをフィルタリングし、サンプルを収集して分析し、OT ドキュメントを見つけました。機密性の高い OT 技術データを含む少なくとも 10 個のダンプを特定しました。多くのリークではデータ量が多いため、ダンプの表面的な分析のみを実行しましたが、サンプルをさらに処理するために追加のリソースを投資していれば、かなりの量の追加情報が見つかった可能性があります。

ほとんどの脅威アクターは、リソースの制限や特定のターゲットに対する既存の関心のために、少数の組織に取り組みを集中させる可能性が高いことに注意してください。これにより、攻撃者は各ターゲットに関するより多くの情報を見つけることにリソースを集中させることができます。これは、高度な攻撃には不可欠です。

最初のトリアージ

2021 年には、ランサムウェア オペレーターによってリリースされた 3,000 件を超える恐喝のリークが特定されました。これらのリークのうち約 1,300 件は、エネルギーや水道事業、または製造などの OT システムを使用する可能性が高い産業部門の組織からのものでした。私たちは、すぐに入手できるファイル リストや、攻撃者からのコメント、標的の下位産業などのその他の関心のある指標をざっと調べて、これらのサンプルから数百を選択して取得しました。多くの場合、タイミングや共有ファイルのエラーが原因で、リークからデータを取得またはアクセスできませんでした。これらの場合、リークを破棄しました。

最初のトリアージの後、カスタムおよび公開ツールを使用して、約 70 件のリークを収集し、手動で分析しました。漏洩の 7 件に 1 件には少なくとも有用な OT 情報が含まれており、残りには従業員、財務、顧客、法的文書などに関連するデータが含まれていることがわかりました。 Mandiant はこれらのファイルをさらに分析しませんでしたが、脅威アクターが他の目的で引き続き利用できることを指摘しています。

すでにフィルタリングされた数テラバイトのデータの収集

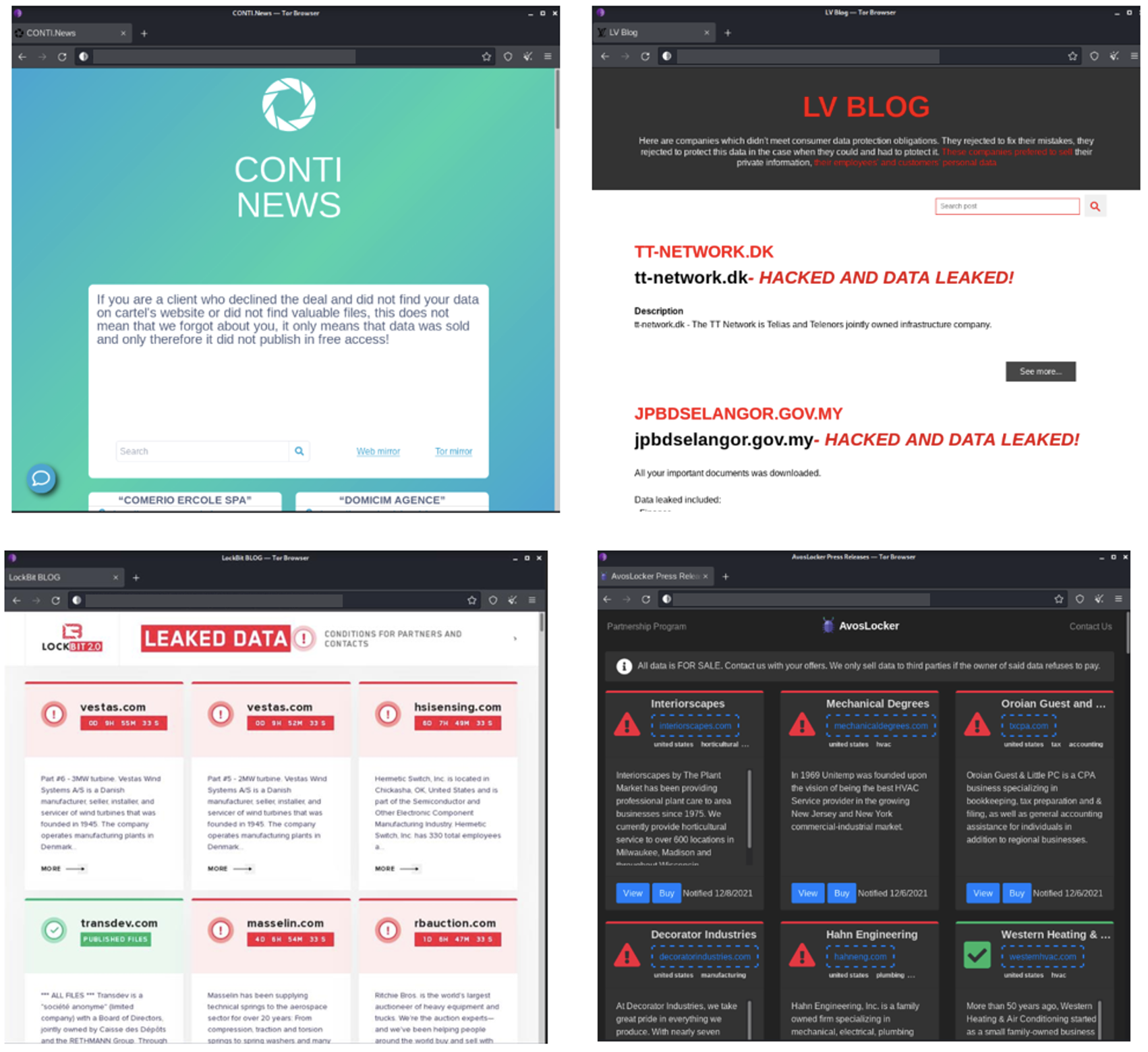

ランサムウェア恐喝のリークは、ほとんどの場合、攻撃者が運営するダーク Web 上のさまざまなサイトで共有されています。攻撃者はそれぞれ異なる方法で動作しますが、通常、リーク情報はハッカー フォーラムやソーシャル メディアに投稿されます。 Tor ブラウザにアクセスできる人なら誰でも、サイトにアクセスして利用可能なダンプをダウンロードできます。

単一の恐喝リークをダウンロードするのは非常に簡単ですが、利用可能なデータが膨大な量であることを考えると、異なるリークから複数のサンプルを収集するのは非常に複雑です。これらの各リークをダウンロードできるかどうかは、攻撃者とダウンローダーのインフラストラクチャ、データが公開されている時間、ファイルを取得するユーザーの数、ファイル自体の品質など、複数の要因に依存します。

各ダンプを取得するには、数時間、場合によっては数日かかる場合があります。多くの場合、ダンプはハード ドライブ全体または仮想マシンをいっぱいにする可能性があります。複数のダンプを収集、保存、さらに分析できるようにするために、Mandiant はカスタム構築された内部収集パイプラインを活用しました。このアプローチを再現するのに十分なリソースを持っているのは、十分なリソースを備えたアクターだけである可能性があります。

サンプルを分析して機密性の高い技術文書を見つける

手動および自動のファイル分析を活用して、興味深いサンプルからデータを探し出しました。ネットワークとプロセスの図、マシン インターフェイス、アセット インベントリ、ユーザー名とパスワード、プロジェクト ファイルなどのドキュメントを探しました。いくつかのケースでは、サードパーティ ベンダー契約も調査しました。

方法 #1: 手動分析のファイル リスト

ファイル リストを参照して、OT 関連データの存在を示唆するキーワードを特定しました。ファイルのリストは、いくつかの方法で取得しました。

- 攻撃者はディレクトリやテキスト ファイルのリストを公開して、恐喝による漏洩を宣伝することもありました。

- 利用可能なファイル リストがない場合は、自分で作成しようとしました。

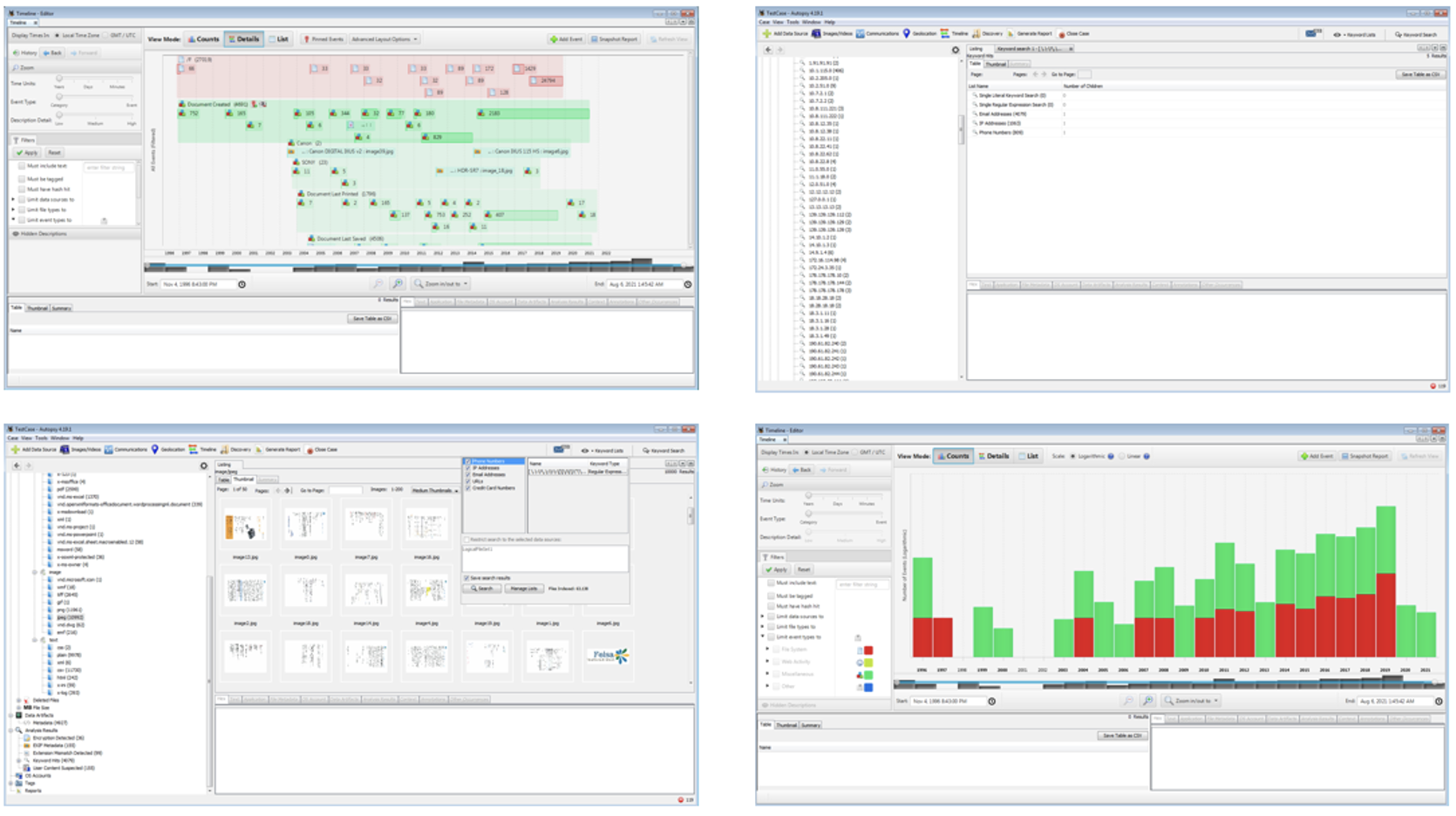

- 小規模および中規模のダンプについては、一般に公開されている無料のフォレンジック ツールである Autopsy を使用しました。このツールは、オープン ソースとして配布されているMandiant の FLARE VMイメージにも含まれています。

- 大きなダンプの場合は、カスタム ビルド ツールを使用するか、ファイルをローカルにダウンロードして、rar や 7z などのデフォルト ツールを使用してリストを作成しました。

- リストを取得できなかった場合は、手動でファイル名を参照しました。

場合によっては、リストとキーワード検索をざっと見て、ダンプが分析に適しているかどうかを判断するだけで十分でしたが、ファイルの命名規則から多くの情報が明らかにならない場合もありました。複雑さのレイヤーを追加したもう 1 つの側面は、恐喝のリークにさまざまな言語のデータが含まれていたことです。

方法 2: パブリック ツールとカスタム ツールを使用したフォレンジック分析

小規模および中規模のダンプについては、Autopsy を使用しました。これにより、比較的大きなサイズのフォルダーを分析できました。このツールは、ファイルを解析し、タイムスタンプ、ファイルの種類、キーワード、およびその他の有用なデータの概要を提供できます。また、正規表現を使用してキーワードを検索して、IP アドレスやユーザー名などのデータを検索し、既存のファイルの .jpeg 画像をすばやく視覚化することもできました。

しかし、剖検はより大きなダンプの分析に苦労しました。ほんの数ギガバイトのダンプを解析するのに数時間かかりますが、数テラバイトのデータを含むリークを特定しました.その結果、大量のデータを視覚化して分析するためのカスタム ツールを構築する必要がありました。カスタム ツールを使用したとしても、データを処理するにはかなりのストレージ機能と人的投資が必要でした。

かなりの量の OT ドキュメントが見つかりました

このような大量のファイルから機密性の高い OT ドキュメントを見つけることは簡単ではありませんが、可能です。私たちの調査結果には、さまざまなセクターや地域の組織からのデータが含まれていました。それぞれのリークには被害者に関する完全な情報が含まれていましたが、私たちは被害者の名前やその他の機密情報を編集しました。以下に調査結果の例をいくつか示しますが、関心のある読者は、 Mandiant Threat Intelligence Freeアカウントにサインアップして、調査結果のより詳細な付録を含むこのレポートのバージョンを表示できます。

|

被害者 (名前は編集済み) |

リーク内容 |

|

産業用および旅客用列車の製造業者 |

OEM のパスワード管理資格情報、ヨーロッパのトラム車両の制御アーキテクチャと通信チャネルの要件、Siemens TIA Portal PLC プロジェクト ファイルのバックアップなど。 |

|

2 つの石油・ガス組織 |

ダイアグラム、HMI、スプレッドシートなどを含む詳細なネットワークとプロセスのドキュメント。 |

|

制御システムインテグレーター |

お客様のプロジェクトからのエンジニアリング ドキュメント (一部のファイルはパスワードで保護されていましたが、バイパスは試みていません)。 |

|

水力発電所 |

ほとんどのデータは財務および会計に関連していましたが、名前、電子メール、ユーザー権限、および一部のパスワードのリストを IT、プラント メンテナンス、および運用の従業員から特定しました。 |

|

衛星車両追跡サービス プロバイダー |

全地球測位システム (GPS) を介して自動車のフリートを追跡するために使用される独自のプラットフォームからの製品図、視覚化、およびソース コード。 |

|

再生可能エネルギー生産者 |

再生可能エネルギー インフラストラクチャの保守と供給の条件を定めた、被害者と顧客との間の法的契約。契約には、サービス プロバイダーがパブリック インターネット IP アドレスを介してサード パーティの SCADA システムに完全にアクセスできることが記載されていました。 |

洗練された攻撃者は、データ漏洩を利用して偵察活動をサポートできます

ランサムウェア恐喝のリークで公開された機密の OT およびネットワーク ドキュメントは、セキュリティ研究者、業界の競合他社、または脅威アクターを含め、誰でも簡単にダウンロードできます。強調したように、最も懸念されるシナリオには、特定のターゲットについて知るためにデータを体系的に探し出す能力を持つ十分なリソースを持つアクターが関与しています。

- 歴史的に、スパイ活動は、国家が後援するグループが産業組織の活動に関する詳細を入手するのに役立ってきました。この偵察データは、2015 年と 2016 年のウクライナの停電や TRITON インシデントなど、実際のサイバー物理攻撃のさまざまな段階をサポートしています。

- 恐喝による漏洩からのデータは、高度な攻撃者に標的に関する情報を提供する一方で、防御者への露出と運用コストを制限します。

- アクターは、被害者のインフラストラクチャ、資産、セキュリティ上の欠陥、およびプロセスに関する機密データをすぐに入手できることに基づいてターゲットを選択することもできます。

- より高いレベルのサイバー物理偵察データを利用する攻撃は、より重大かつ正確な影響をもたらす可能性があります。

- Mandiant は、 ネットワークの詳細とプロセス ドキュメントを使用して、OT のレッド チーム エンゲージメント中に攻撃シナリオをモデル化する方法を説明するブログをリリースしました。

- リソースと機能が限られている攻撃者は、大規模な恐喝による漏洩からのデータに対する可視性がより制限される可能性があります。ただし、ダンプを探索して組織について学び、好奇心を満たし、コンテンツを再共有することはできます。

多面的な恐喝による漏洩から OT データを保護する

私たちの分析に基づくと、ランサムウェア恐喝サイトに投稿された業界組織からのリークの 7 件に 1 件が、機密の OT ドキュメントを公開する可能性があります。この種のデータへのアクセスにより、攻撃者は産業環境について学習し、抵抗が最も少ない経路を特定し、サイバー物理攻撃を仕掛けることができます。これに加えて、従業員、プロセス、プロジェクトなどに関するリークに含まれる他のデータも、攻撃者にターゲットの文化、計画、および運用の非常に正確な全体像を提供できます。

公開された OT データが比較的古いものであっても、サイバー フィジカル システムの一般的な寿命は 20 年から 30 年の範囲であり、その結果、情報漏えいは数十年にわたって偵察活動に関係することになります。これは、IT インフラストラクチャ上の公開された情報よりもはるかに長くなります。公開された OT データによってもたらされるリスクを防止および軽減するために、次のことをお勧めします。

- 内部文書が確実に保護されるように、従業員と下請け業者向けの堅牢なデータ処理ポリシーを作成して実施します。機密性の高い運用データを安全性の低いネットワークに保存することは避けてください。

- 運用データを保護するための包括的なセキュリティ プログラムを実装する下請け業者の選択には、特に注意を払ってください。

- ランサムウェアの侵入の被害者は、漏洩したデータの価値を評価して、さらなる侵入のリスクを軽減するのに役立つ補償制御を決定する必要があります。

- 漏えいした認証情報と API キーを変更します。重要なシステムと OT ジャンプ サーバーの公開 IP アドレスを変更することを検討してください。

- レッドチームの演習を定期的に実施して、外部に公開されている安全でない内部情報を特定します。

- Mandiant は、 OT アセット所有者がリスクを軽減したり、インシデントが発生した後に対応したりするのに役立つ、OT レッド チームを含む一連のサービス オプションを提供します。

謝辞

この研究は、署名欄に記載されていない多くの人々の努力のおかげで可能になりました。 Mandiant Research Team と、この取り組みをサポートしてくれたすべての人に感謝します。

参照: https://www.mandiant.com/resources/blog/ransomware-extortion-ot-docs

Comments