ハッカーは、「インビジブル チャレンジ」と呼ばれるトレンドの TikTok チャレンジを利用して、何千ものデバイスにマルウェアをインストールし、パスワード、Discord アカウント、および潜在的には暗号通貨ウォレットを盗みます。

新しい流行の TikTok チャレンジでは、TikTok の「体が見えない」フィルターを使用して裸で撮影する必要があります。このフィルターは、ビデオから体を削除し、ぼやけた背景に置き換えます。

この挑戦により、裸であると主張しているがフィルターによって隠されているとされるビデオを投稿する人々が生まれました.

これを利用するために、脅威アクターは TikTok のボディ マスキング効果を取り除き、TikTok の裸体を公開する特別な「フィルタリングなし」フィルターを提供すると主張する TikTok ビデオを作成しています。

ただし、このソフトウェアは偽物であり、 「WASP Stealer (Discord Token Grabber)」マルウェアをインストールし、Discord アカウント、ブラウザーに保存されているパスワードとクレジット カード、仮想通貨ウォレット、さらには被害者のコンピューターからファイルを盗むことができます。

これらの動画は投稿後すぐに 100 万回以上再生され、攻撃者の Discord サーバーの 1 つには 30,000 人以上のメンバーが集まりました。

TikTok のトレンドをターゲットにする

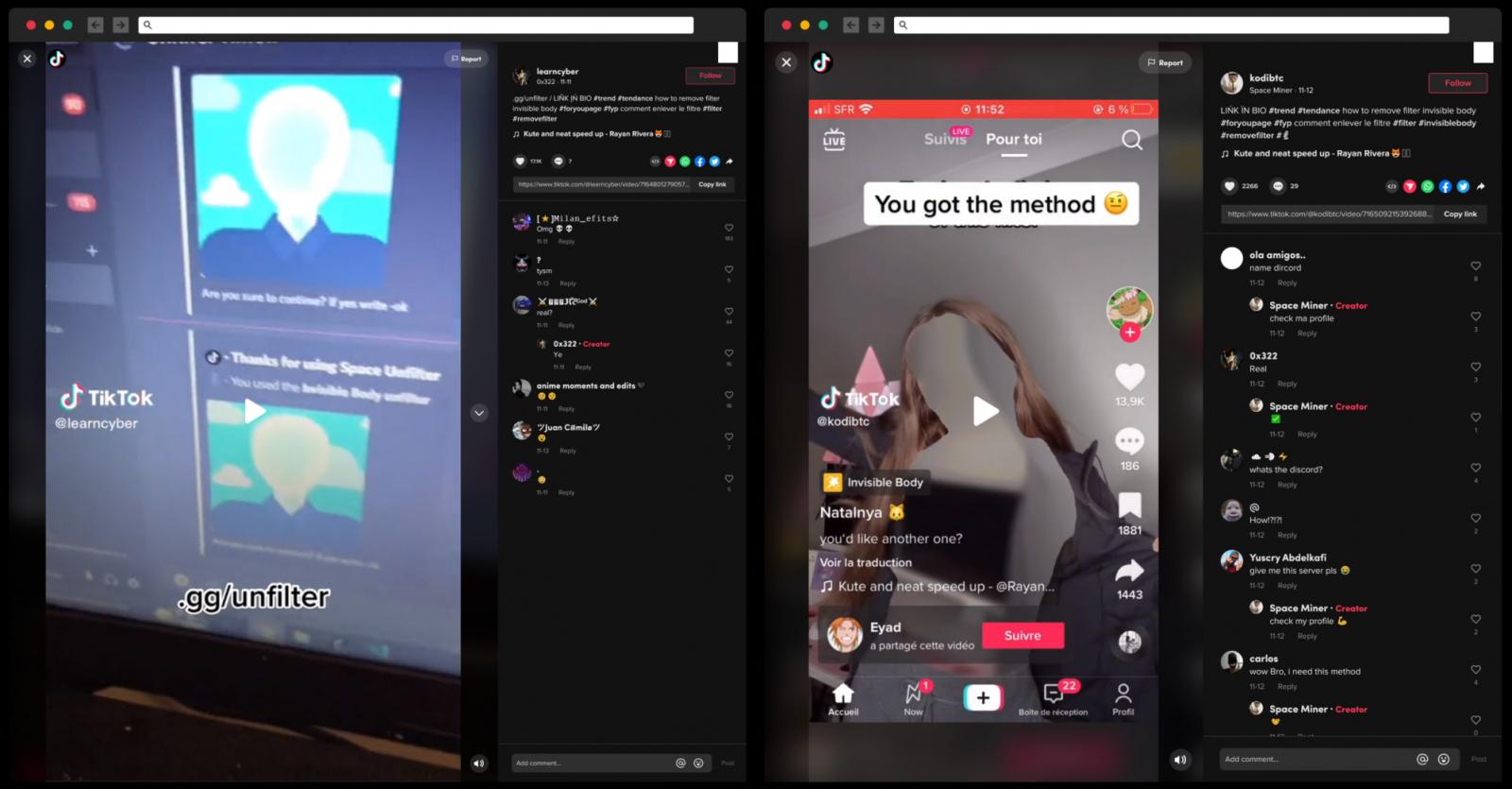

サイバーセキュリティ会社 Checkmarx の新しいレポートで、研究者は、攻撃者によって投稿された 2 つの TikTok ビデオを発見しました。

現在停止中の TikTok ユーザー @learncyber と @kodibtc は、「Space Unfilter」という名前の Discord サーバーで提供されている「目に見えない体のフィルターを削除する」ソフトウェア アプリを宣伝するための動画を作成しました。

その後、脅威アクターはこの Discord サーバーを移動しましたが、Checkmarx は、ある時点で約 32,000 人のメンバーがいたと述べています。

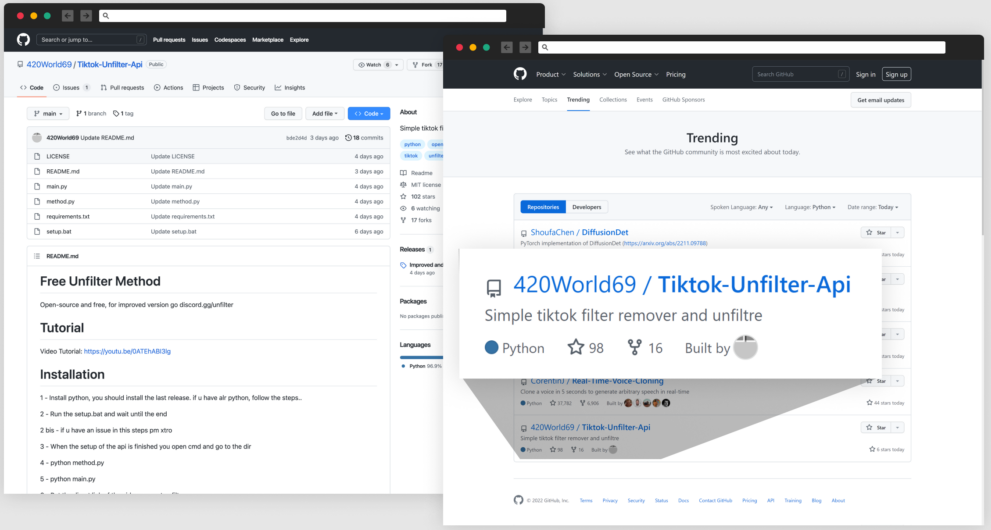

被害者が Discord サーバーに参加すると、マルウェアをホストする GitHub リポジトリを指すボットによって投稿されたリンクが表示されます。

.png)

この攻撃は非常に成功したため、悪意のあるリポジトリは「トレンド GitHub プロジェクト」のステータスを獲得し、その後名前が変更されましたが、現在 103 個の星と 18 個のフォークがあります。

プロジェクト ファイルには、実行すると悪意のある Python パッケージ (WASP ダウンローダー) をインストールする Windows バッチ ファイル (.bat) と、TikTok の「フィルタ解除」ツールのインストール手順を含む YouTube ビデオにリンクする ReadMe ファイルが含まれていました。

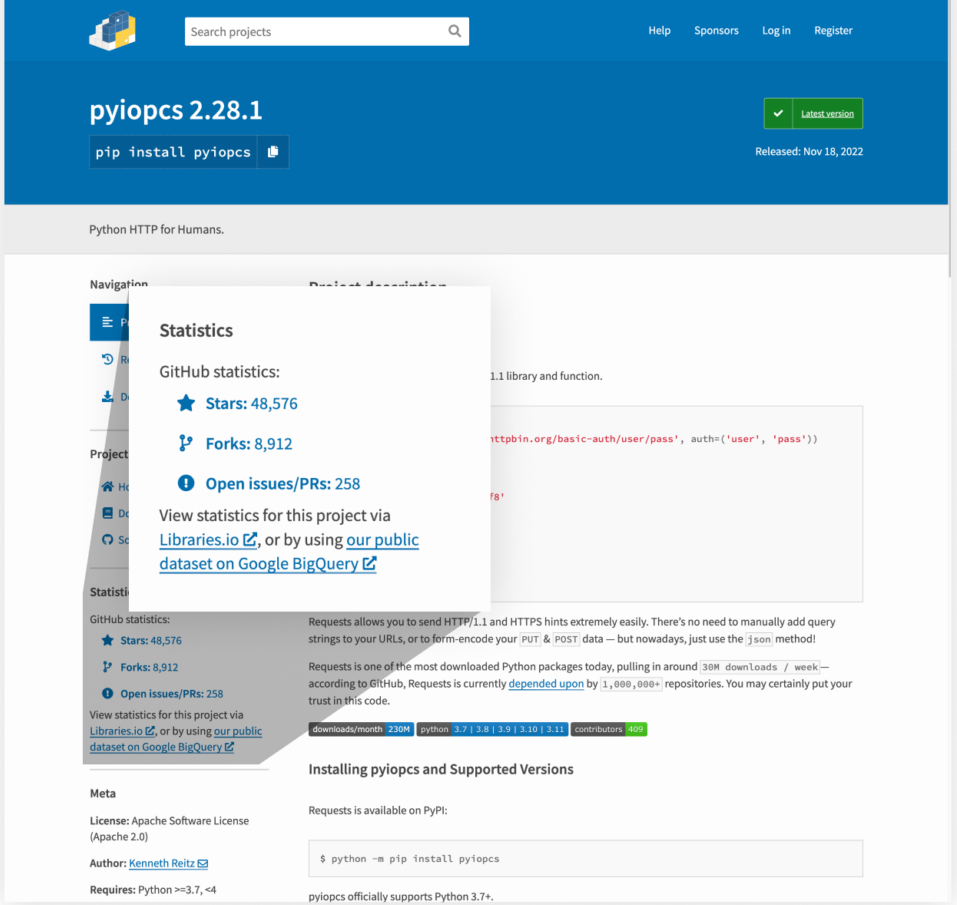

Checkmarx のアナリストは、攻撃者が「tiktok-filter-api」、「pyshftuler」、「pyiopcs」、「pydesings」など、PyPI でホストされている複数の Python パッケージを使用し、古いパッケージが報告されて削除されるたびに新しいパッケージが追加されていることを発見しました。

また、攻撃者は PyPI で「スタージャッキング」手法を使用し、自分たちのプロジェクトを、関係のない人気のある GitHub プロジェクトにリンクして、正当に見せかけます。

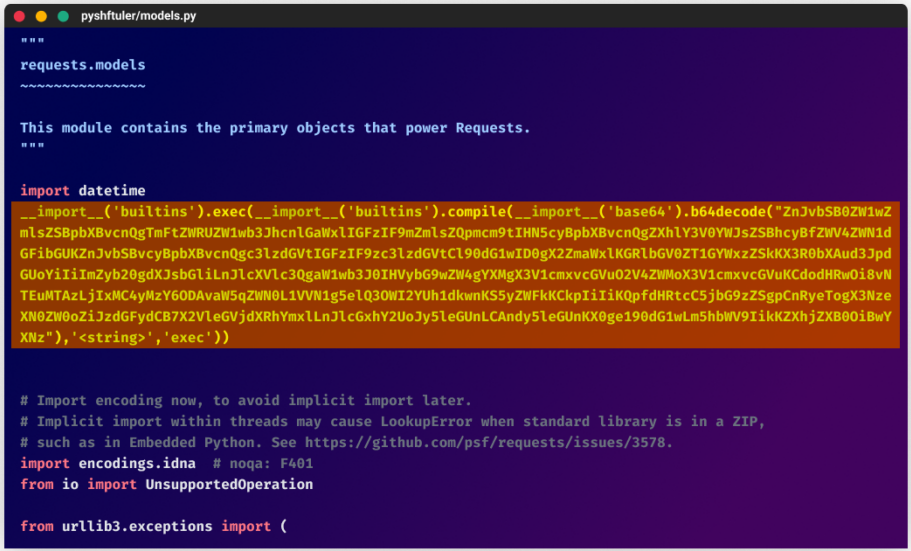

悪意のあるパッケージは元のコードをコピーしますが、ホストに WASP マルウェアをインストールするための変更が含まれています。

「この攻撃は進行中のようで、Python のセキュリティ チームが彼のパッケージを削除するたびに、彼はすぐに即興で新しい ID を作成するか、単に別の名前を使用します」 と Checkmarx のレポートを読みます。

「これらの攻撃は、サイバー攻撃者がオープンソース パッケージのエコシステムに注意を向け始めたことを再び示しています。この傾向は 2023 年に加速するだけだと考えています。」

これを書いている時点では、攻撃者が使用した GitHub リポジトリはまだ稼働していますが、「TikTok unfilter」パッケージは「Nitro generator」ファイルに置き換えられています。

Discord サーバー「Unfilter Space」がオフラインになり、攻撃者は別のサーバーに移動したと主張しました。

Comments