SpyNote (または SpyMax) として追跡されている Android マルウェア ファミリは、2022 年の第 4 四半期に検出数が急増しました。これは、「CypherRat」として知られるその最新の 1 つのソース コード リークが原因であると考えられています。

「CypherRat」は、リモート アクセス、GPS 追跡、デバイスのステータスとアクティビティの更新などの SpyNote のスパイ機能と、銀行機関になりすましてアカウントの資格情報を盗むバンキング トロイの木馬機能を組み合わせたものです。

CypherRat は、2021 年 8 月から 2022 年 10 月までプライベート テレグラム チャネルを介して販売されました。このとき、プロジェクトになりすましたハッキング フォーラムで一連の詐欺事件が発生したため、作成者はそのソース コードを GitHub で公開することを決定しました。

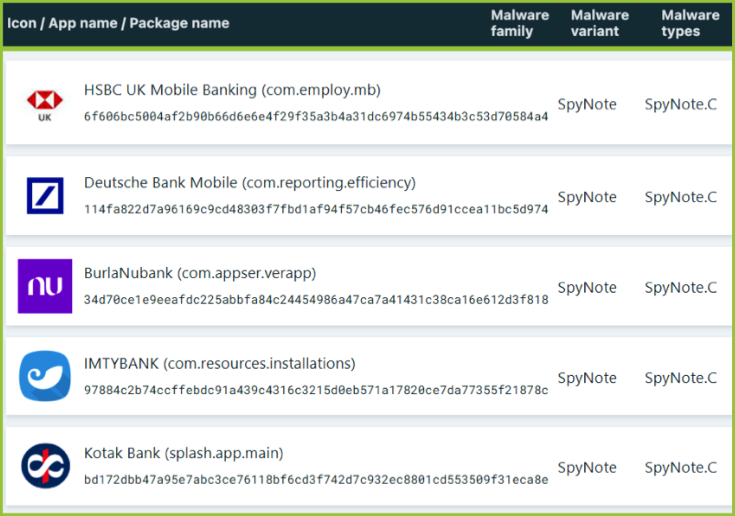

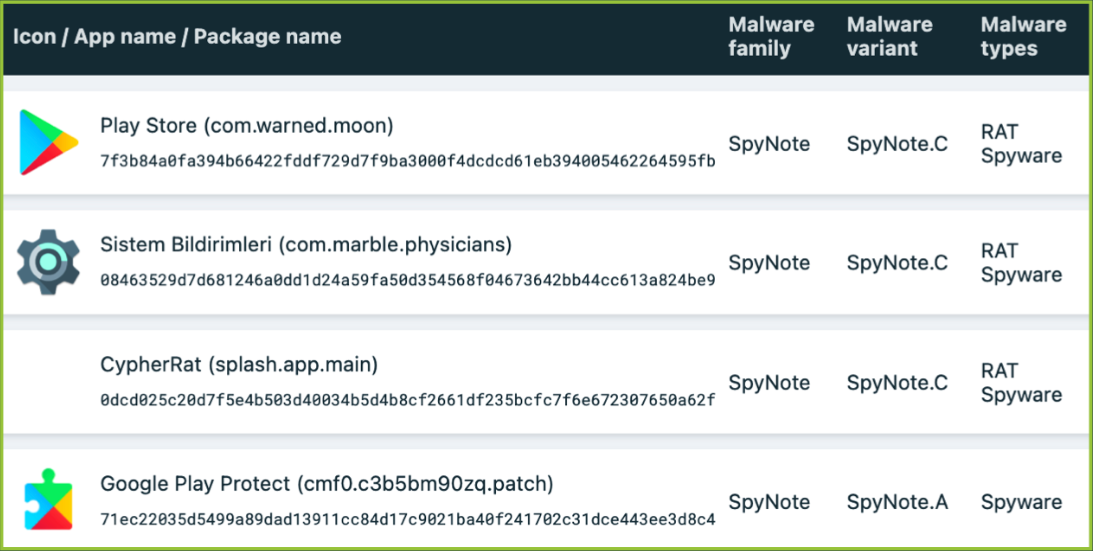

攻撃者はすぐにマルウェアのソース コードを盗み出し、独自のキャンペーンを開始しました。すぐに、HSBC やドイツ銀行などの評判の良い銀行を標的とするカスタムの亜種が現れました。

並行して、他のアクターは、CypherRat のバージョンを Google Play、WhatsApp、および Facebook として偽装し、より多くのユーザーをターゲットにすることを選択しました。

この活動は、 ThreatFabric のアナリストによって観察され、CypherRat がさらに広範な脅威になる可能性について警告しています。

SpyNote マルウェアの機能

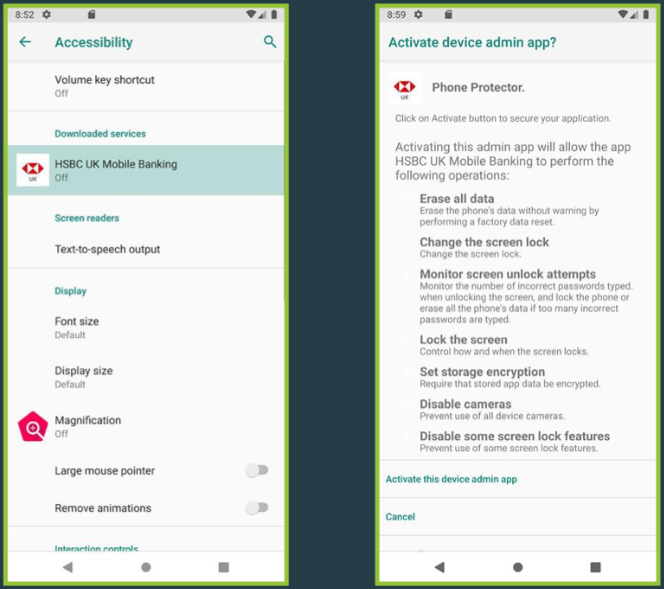

流通しているすべての SpyNote の亜種は、Android のアクセシビリティ サービスへのアクセスを要求することによって、新しいアプリのインストール、SMS メッセージの傍受 (2FA バイパス用)、通話の傍受、およびデバイスでのビデオとオーディオの記録を許可されます。

ThreatFabric は、次の機能を「傑出した」機能として挙げています。

- Camera API を使用してビデオを録画し、デバイスから C2 サーバーに送信します。

- GPS およびネットワーク位置追跡情報

- Facebook および Google アカウントの資格情報を盗む。

- アクセシビリティ (A11y) を使用して、Google Authenticator からコードを抽出します。

- アクセシビリティ サービスを利用したキーロギングを使用して、銀行の資格情報を盗みます。

悪意のあるコードを精査から隠すために、SpyNote の最新バージョンでは文字列の難読化を採用し、商用パッカーを使用して APK をラップしています。

さらに、SpyNote からその C2 サーバーに盗み出されたすべての情報は、ホストを隠すために base64 を使用して難読化されます。

攻撃者は現在、CypherRat をバンキング型トロイの木馬として使用していますが、このマルウェアは少量の標的型スパイ活動でスパイウェアとしても使用される可能性があります。

ThreatFabric は、SpyNote が引き続き Android ユーザーのリスクになると考えており、2023 年に向けてさらに進むにつれて、マルウェアのさまざまなフォークが出現すると推定しています。

ThreatFabric は、これらの悪意のあるアプリがどのように配布されているかを共有していませんが、フィッシング サイト、サードパーティの Android アプリ サイト、およびソーシャル メディアを通じて拡散されている可能性があります。

このため、ユーザーは、新しいアプリのインストール中、特にそれらが Google Play 以外からのものである場合には十分に注意し、アクセシビリティ サービスへのアクセス許可を付与するリクエストを拒否することをお勧めします。

残念ながら、Android マルウェアによるアクセシビリティ サービス API の悪用を阻止するための Google の継続的な取り組みにもかかわらず、課せられた制限を回避する方法はまだあります。

Comments