更新 (5 月 14 日): Mandiant は、複数の関係者が 5 月 13 日の発表を引用していることを確認しました。この発表は、サービスの運営者によって DARKSIDE RaaS 関連会社と共有されたようです。この発表では、ブログ、支払い、CDN サーバーなどのインフラストラクチャへのアクセスが失われ、サービスを閉鎖すると述べられていました。復号化ツールは、支払いをしていない企業にも提供され、おそらくその関連会社に配布される可能性があります。この投稿は、法執行機関の圧力と、この決定に対する米国からの圧力を引用しています。私たちはこれらの主張を独自に検証しておらず、他のアクターによって、これが出口詐欺である可能性があるという憶測があります.

バックグラウンド

2020 年 8 月に最初に表面化して以来、DARKSIDE ランサムウェアの作成者とその関連会社は、15 か国以上の組織と複数の業界バーティカルに影響を与える世界的な犯罪を開始しました。同業者の多くと同様に、これらのアクターは多面的な恐喝を行い、データを盗み出して暗号化することで、ロックを解除するための支払いを要求したり、盗んだデータを公開しないように要求したりして、被害者により多くの圧力をかけています。

これらの事件の起源は一枚岩ではありません。 DARKSIDE ランサムウェアはサービスとしてのランサムウェア (RaaS) として動作し、利益はその所有者と、組織へのアクセスを提供してランサムウェアを展開するパートナーまたは関連会社との間で分配されます。 Mandiant は現在、このランサムウェアを展開した複数の脅威クラスターを追跡しており、DARKSIDE を使用している複数の関連会社と一致しています。これらのクラスターは、侵入全体を通じてさまざまなレベルの技術的洗練度を示しました。攻撃者は通常、市販の正規のツールに依存して、さまざまな段階の操作を容易にしていましたが、脅威クラスターの少なくとも 1 つは、現在パッチが適用されているゼロデイ脆弱性も使用していました。

DARKSIDE に関するレポートは、このブログ投稿に先立って、当社の脅威インテリジェンス プラットフォームの無料バージョンであるMandiant Advantage Freeのユーザーに提供されています。

ターゲティング

Mandiant は、インシデント対応業務と DARKSIDE ブログのレポートから複数の DARKSIDE の被害者を特定しました。被害を受けた組織のほとんどは米国を拠点としており、金融サービス、法律、製造、専門サービス、小売、テクノロジーなど、複数のセクターにまたがっていました。 DARKSIDE ブログで公に名前が挙げられている被害者の数は、2021 年 1 月に名前が挙げられた被害者の数が大幅に減少したことを除いて、2020 年 8 月以降全体的に増加しています (図 1)。 1 月の減少は、DARKSIDE を使用する攻撃者がホリデー シーズン中に休憩を取ったことが原因であると考えられます。被害者数の全体的な増加は、複数のアフィリエイトによる DARKSIDE ランサムウェアの使用の増加を示しています。

DARKSIDE ランサムウェア サービス

2020 年 11 月以降、ロシア語を話す俳優「darksupp」は、ロシア語フォーラムのエクスプロイト.in および xss.is で DARKSIDE RaaS を宣伝しました。 2021 年 4 月、darksupp は「Darkside 2.0」RaaS の更新を投稿しました。これには、いくつかの新機能と、現在求めているパートナーとサービスの種類の説明が含まれていました (表 1)。アフィリエイトは、各被害者からの身代金の一部を保持します。フォーラムの広告によると、RaaS オペレーターは 50 万ドル未満の身代金に対して 25% を受け取りますが、500 万ドルを超える身代金に対しては 10% に減少します。

DARKSIDE ランサムウェアのビルドを提供するだけでなく、このサービスの運営者は TOR 経由でアクセスできるブログも維持しています。攻撃者は、このサイトを使用して被害者を公表し、これらの組織に圧力をかけて盗んだデータを公開しないように圧力をかけます。アンダーグラウンド フォーラムの広告の最近の更新によると、攻撃者が DDoS 被害組織に攻撃を仕掛ける可能性があることも示されています。俳優 darksupp は、アフィリエイトが病院、学校、大学、非営利組織、および公共部門のエンティティをターゲットにすることを禁止していると述べています。これらのセクターを標的にすることは、追加の精査を招く可能性があるため、これは法執行措置を阻止するためのアクターによる取り組みである可能性があります。アフィリエイトは、独立国家共同体 (CIS) 諸国の組織を標的にすることも禁止されています。

|

広告の日付/バージョン |

機能/アップデート |

関連レポート (Mandiant Advantage のお客様向け) |

||||

|

2020 年 11 月 10 日 (V1) |

|

|||||

|

2021 年 4 月 14 日 (V2.0) |

|

表 1: DARKSIDE 広告スレッド (exploit.in) に記載されている注目すべき機能と更新プログラム

ダークサイド アフィリエイト

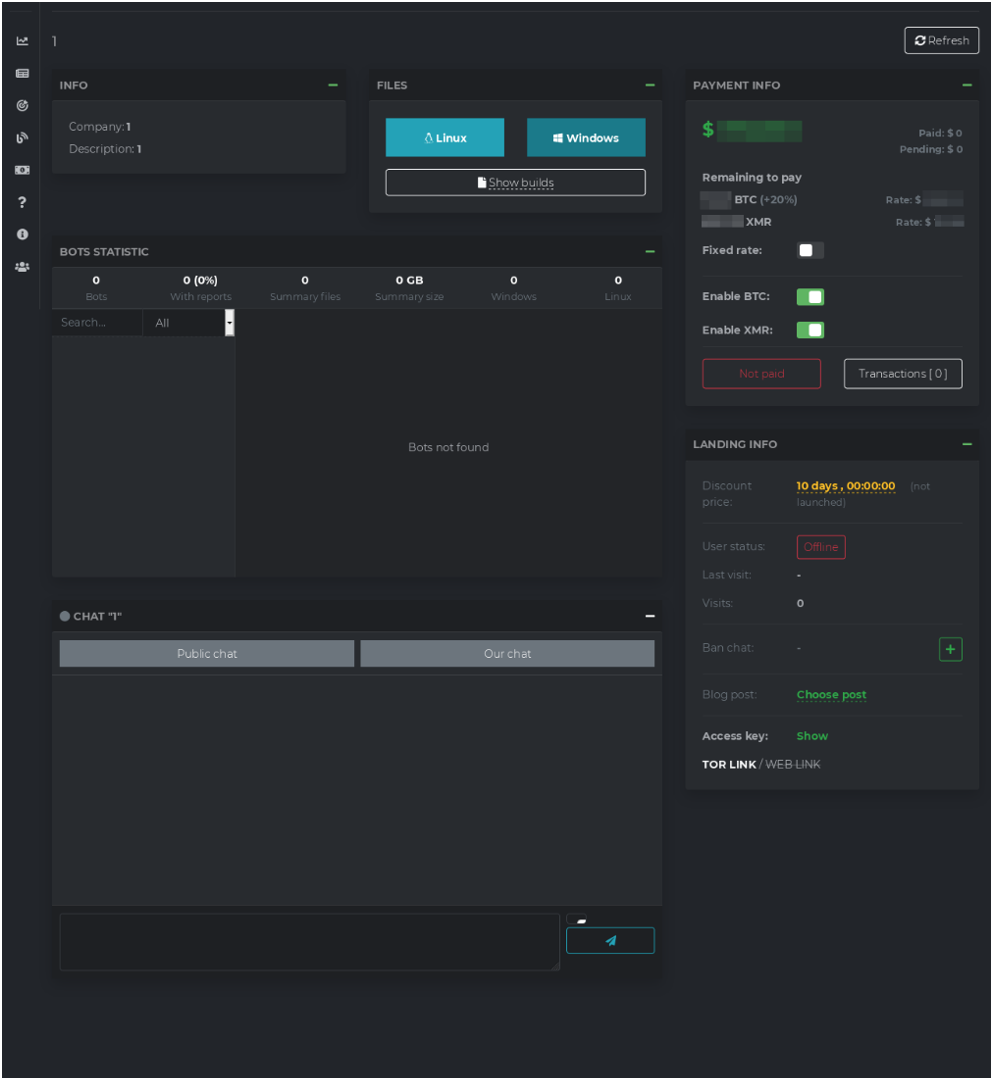

DARKSIDE RaaS アフィリエイトは面接に合格する必要があり、その後、管理パネルへのアクセスが許可されます (図 2)。このパネル内で、アフィリエイトは、ランサムウェア ビルドの作成、DARKSIDE ブログのコンテンツの指定、被害者の管理、サポートへの連絡など、さまざまなアクションを実行できます。 Mandiant は、現在、または以前に DARKSIDE の関連会社であった可能性のある、少なくとも 5 人のロシア語を話す俳優を特定しました。これらの脅威アクターの一部に関連する広告は、初期アクセス プロバイダー、または既に取得したアクセスにランサムウェアを展開できるアクターを見つけることを目的としています。 DARKSIDE を使用していると主張する一部のアクターは、BABUK や SODINOKIBI (別名 REvil) など、他の RaaS アフィリエイト プログラムとも提携しているとされています。これらの攻撃者の詳細については、 Mandiant Advantageを参照してください。

攻撃のライフサイクル

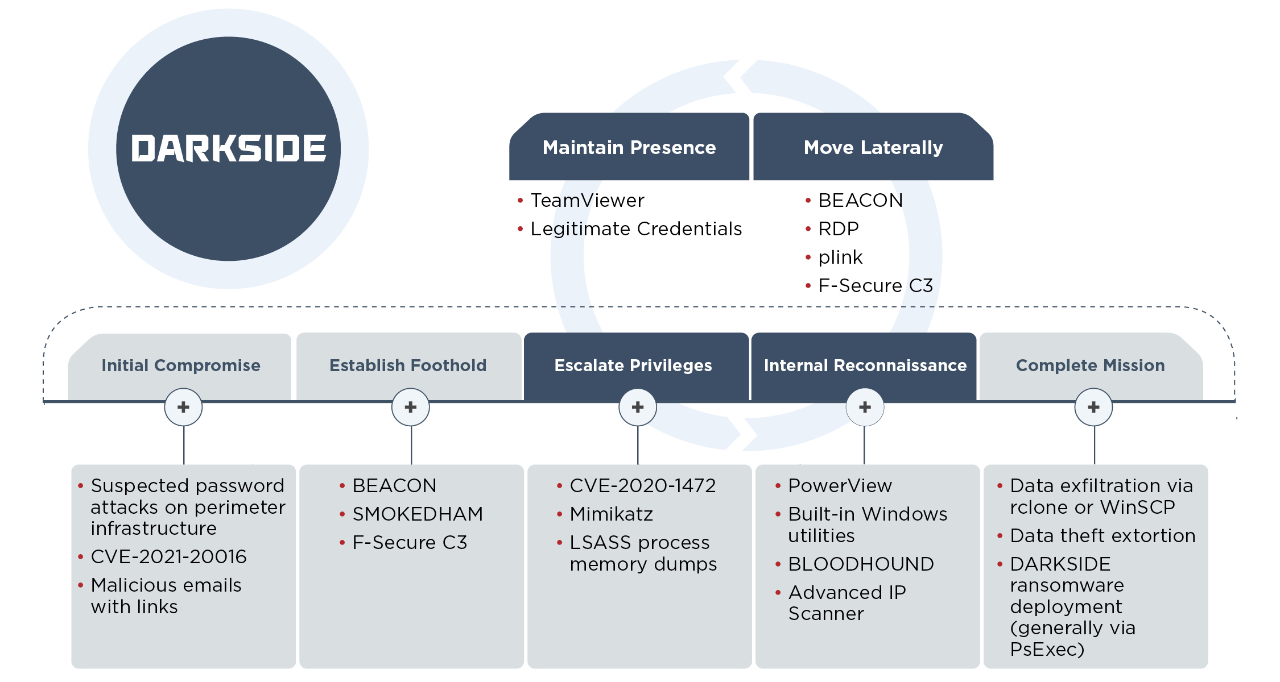

Mandiant は現在、DARKSIDE の展開に関与した脅威活動の 5 つのクラスターを追跡しています。未分類の脅威の詳細については、投稿「 DebUNCing Attribution: How Mandiant Tracks Uncategorized Threat Actors 」を参照してください。これらのクラスターは、DARKSIDE RaaS プラットフォームのさまざまな関連会社を表す場合があります。観察されたインシデント全体を通して、脅威アクターは一般に、悪用後のランサムウェア攻撃における攻撃ライフサイクルのさまざまな段階を容易にするために一般的に使用される、公開されているさまざまな正当なツールに依存していました (図 3)。これらの UNC グループのうち 3 つに関する追加の詳細を以下に示します。

UNC2628

UNC2628 は、少なくとも 2021 年 2 月から活動を続けています。攻撃者は通常、2 ~ 3 日でランサムウェアを展開し、侵入は比較的急速に進行します。 UNC2628 が SODINOKIBI (REvil) や NETWALKER などの他の RaaS と提携していることを示すいくつかの証拠があります。

- 複数のケースで、インタラクティブな侵入操作が開始される直前に、企業の VPN インフラストラクチャに対する疑わしい認証の試行が観察されました。認証パターンはパスワード スプレー攻撃と一致していましたが、利用可能な法医学的証拠では、この前兆活動が UNC2628 によるものであると断定するには不十分でした。

- 証拠が入手可能な場合、脅威アクターは、正当な資格情報を使用して、企業の VPN インフラストラクチャを介して最初のアクセスを取得したようです。

- UNC2628 は、さまざまな正当なアカウントを使用して被害者の環境と対話してきましたが、複数のケースで、ユーザー名「spservice」を持つドメイン アカウントも作成して使用しました。既知のすべての侵入で、UNC2628 は Cobalt Strike フレームワークと BEACON ペイロードを多用しています。この攻撃者に起因する BEACON コマンド アンド コントロール (C2) インフラストラクチャには、次のものが含まれています。

- hxxps://104.193.252[.]197:443/

- hxxps://162.244.81[.]253:443/

- hxxps://185.180.197[.]86:443/

- hxxps://athaliaoriginals[.]com/

- hxxps://lagrom[.]com:443/font.html

- hxxps://lagrom[.]com:443/night.html

- hxxps://lagrom[.]com:443/online.html

- hxxps://lagrom[.]com:443/send.html

- hxxps://lagrom[.]com/find.html?key=id#-

- 少なくとも一部のケースでは、この攻撃者が資格情報の盗難と権限昇格のために Mimikatz を使用したことを示す証拠があります。

- 攻撃者は、「net」や「ping」などの組み込みコマンドを使用して内部ネットワークの基本的な偵察を行ったようですが、BEACON を介して追加の偵察が行われた可能性があり、利用可能なログ ソースには示されていません。

- UNC2628 は、正当な認証情報と Cobalt Strike BEACON ペイロードを使用して、RDP のみを介して環境内を横方向に移動しました。この脅威クラスタは、HTTPS BEACON ペイロードと SMB BEACON の両方を使用します。後者は、「.pipeUIA_PIPE_」で始まる名前付きパイプをほぼ独占的に使用します。

- この脅威クラスターに起因する侵入は、侵入からデータ盗難およびランサムウェアの展開へと急速に進行したため、影響を受ける環境で永続的な足場を維持することに重点を置いていませんでした.それにもかかわらず、UNC2628 は、正当な資格情報の収集、攻撃者が制御するドメイン アカウント (spservice) の作成、および BEACON の起動を目的とした Windows サービスの作成を通じて、アクセスを維持しています。特に、UNC2628 は「CitrixInit」という名前のサービスを使用して BEACON を繰り返しロードしました。

- UNC2628 は、 F-Secure Labのカスタム コマンド アンド コントロール (C3) フレームワークも採用しており、Slack API を介して C2 通信をプロキシするように構成されたリレーを展開しています。この攻撃者の他の TTP に基づくと、C3 を使用して Cobalt Strike BEACON トラフィックを難読化していた可能性があります。

- 攻撃者は、Rclone を使用して SFTP 経由でクラウド ホスティング環境のシステムにデータを盗み出しました。 Rclone は、クラウド ストレージ アプリケーションのファイルを管理するためのコマンド ライン ユーティリティです。特に、データの流出に使用されたインフラストラクチャは、複数の侵入で再利用されています。あるケースでは、侵入が始まったのと同じ日にデータの流出が発生しました。

- UNC2628 は、複数のテキスト ファイルに含まれるホストのリストに、PsExec を使用して DARKSIDE ランサムウェア エンクリプターを展開します。

- 脅威アクターは、次のディレクトリを使用して、バックドアのコピー、ランサムウェア バイナリ、PsExec のコピー、および被害者ホストのリストをその中に配置しました。

- C:実行

- C:ホーム

- C:たら

- C:Users[ユーザー名]Music

- C:ユーザーパブリック

UNC2659

UNC2659 は、少なくとも 2021 年 1 月から活動を続けています。私たちは、脅威アクターが攻撃のライフサイクル全体を 10 日以内に移動することを観察しました。 UNC2659 は、SonicWall によってパッチが適用された SonicWall SMA100 SSL VPN 製品でエクスプロイトが使用されていることを考えると注目に値します。攻撃者は、攻撃ライフサイクルのさまざまな段階で使用されるいくつかのツールを、それらのツールの正当な公開 Web サイトから直接ダウンロードしているように見えました。

- 攻撃者は、SonicWall によってパッチが適用された SonicWall SMA100 SSL VPN 製品のエクスプロイトであるCVE-2021-20016を悪用して、被害者への最初のアクセスを取得しました。攻撃者がこの脆弱性を利用して SonicWall VPN の多要素認証オプションを無効にした可能性を示唆する証拠がいくつかありますが、これは確認されていません。

- 攻撃者は、TeamViewer (TeamViewer_Setup.exe) を利用して、被害者の環境内で持続性を確立しました。利用可能な証拠は、攻撃者が次の URL から直接 TeamViewer をダウンロードし、AnyDesk ユーティリティをダウンロードできる場所を参照したことを示唆しています。

- hxxps://dl.teamviewer[.]com/download/version_15x/TeamViewer_Setup.exe

- 攻撃者は、rclone[.]org (hxxps://downloads.rclone[.]org/v1.54.0/rclone-v1.54.0-windows-amd64.zip) からファイル rclone.exe を直接ダウンロードしているようです。脅威アクターは、rclone を使用して、SMB プロトコルを介して数百ギガバイトのデータを pCloud クラウドベースのホスティングおよびストレージ サービスに盗み出すことが確認されました。

- 攻撃者は、被害者の環境にファイル power_encryptor.exe を展開し、ファイルを暗号化し、SMB プロトコルを介して身代金メモを作成しました。

- Mandiant は、攻撃者が ESXi 管理インターフェイスに移動し、ランサムウェア エンクリプタの展開前にスナップショット機能を無効にすることを観察しました。これは、複数の VM イメージに影響を与えました。

UNC2465

UNC2465 の活動は少なくとも 2019 年 4 月にまでさかのぼり、同様の TTP を使用して PowerShell ベースの .NET バックドア SMOKEDHAM を被害者の環境に配布することを特徴としています。 DARKSIDE が展開された 1 つのケースでは、最初の侵害からランサムウェアの展開までの活動が断続的であり、数か月にわたるギャップがありました。場合によっては、これは、最初のアクセスが別のアクターによって提供されたことを示している可能性があります。

- UNC2465 は、フィッシング メールと正規のサービスを使用して、SMOKEDHAM バックドアを配信しました。 SMOKEDHAM は、キーロギング、スクリーンショットの取得、および任意の .NET コマンドの実行をサポートする .NET バックドアです。あるインシデントでは、攻撃者は、LNK ダウンローダーを含むアーカイブを配信する悪意のある Google ドライブ リンクを送信する前に、被害者との通信回線を確立しているように見えました。最近の UNC2465 メールでは、悪意のある LNK ファイルを含む ZIP アーカイブを含む Dropbox リンクが使用されており、実行されると、最終的に SMOKEDHAM がシステムにダウンロードされます。

- UNC2465 は、Advanced IP Scanner、BLOODHOUND、および RDP を使用して、被害者の環境内での内部偵察とラテラル ムーブメント活動を行っています。

- 攻撃者は、Mimikatz を使用して認証情報を収集し、被害者のネットワークで権限を昇格させました。

- UNC2465 はまた、公開されている NGROK ユーティリティを使用してファイアウォールをバイパスし、RDP や WinRM などのリモート デスクトップ サービス ポートをオープンなインターネットに公開します。

- Mandiant は、攻撃者が PsExec と cron ジョブを使用して DARKSIDE ランサムウェアを展開していることを確認しました。

- UNC2465 は被害者のカスタマー サポートに電話をかけ、データが盗まれたことを伝え、身代金メモのリンクをたどるように指示しました。

含意

私たちは、攻撃者が多面的な恐喝作戦の実行に熟達しており、この成功が、過去数年間で影響力の大きいランサムウェア インシデントの数が急増した直接の原因になっていると考えています。ランサムウェアのオペレーターは、被害者が身代金の支払いを黙認する可能性を高めるように設計された追加の恐喝戦術を組み込んでいます。一例として、2021 年 4 月下旬、DARKSIDE のオペレーターは、NASDAQ やその他の株式市場に上場している組織を標的にしていると述べたプレスリリースをリリースしました。彼らは、発表された違反後の株価下落による潜在的な利益を可能にするために、今後のリークに関する情報を株式トレーダーに喜んで提供することを示しました.別の注目すべき例として、攻撃者は被害者のサイバー保険契約を取得し、身代金交渉プロセス中にこの情報を利用して、保険契約の制限を知っているため、身代金の額を引き下げることを拒否しました。これは、ランサムウェア インシデントの悪用後の段階で、攻撃者が内部偵察に関与し、データを取得して交渉力を高めることができることを裏付けています。攻撃者が被害者に圧力をかけるために使用する恐喝戦術は、2021 年を通じて進化し続けると予想されます。

DARKSIDE ランサムウェアが複数のアクターによって配布されているという証拠に基づいて、このランサムウェアに関連するインシデント全体で使用される TTP は、多少変化し続けると予想されます。ランサムウェアに対処するためのより包括的な推奨事項については、ブログ記事「ランサムウェアの保護と封じ込め戦略: エンドポイントの保護、強化、および封じ込めのための実践的なガイダンス」およびリンクされたホワイト ペーパーを参照してください。

謝辞

このレポートの著者としてリストされている比較的少数の人々を超えて、何百人ものコンサルタント、アナリスト、およびリバース エンジニアが、猛烈なペースで侵入に対応するために必要な作業にたゆまぬ努力を払い、依然として信じられないほど高い分析基準を維持しています。この大規模なグループは、私たちのすべての作業の基礎を築きましたが、少数の人々のグループがこのレポートの作成により直接的に貢献しました。名前を挙げて感謝したいと思います。 Advanced Practices チームの Bryce Abdo と Matthew Dunwoody、および FLARE の Jay Smith には、分析サポートと技術レビューを提供していただきました。 Ioana Teaca と Muhammadumer Khan からも注目すべきサポートが提供されました。

付録 A: DARKSIDE ランサムウェア分析

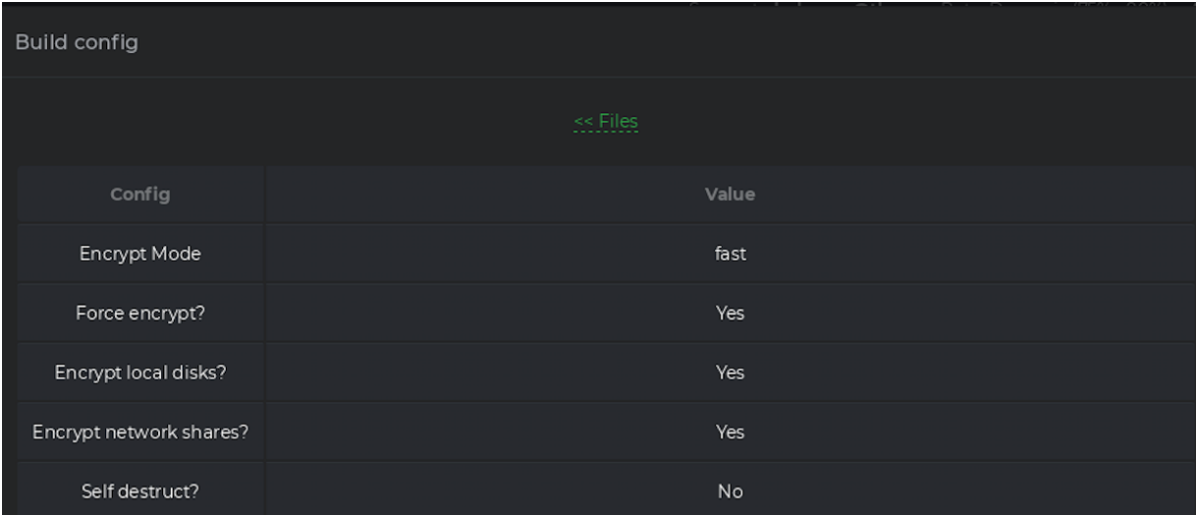

DARKSIDE は C 言語で書かれたランサムウェアで、固定ディスクやリムーバブル ディスク、ネットワーク共有上のファイルを暗号化するように構成されている可能性があります。 DARKSIDE RaaS アフィリエイトには、特定の被害者向けのビルドを作成する管理パネルへのアクセスが与えられます。このパネルでは、暗号化モードの選択や、ローカル ディスクとネットワーク共有を暗号化するかどうかなど、ランサムウェア ビルドごとにある程度のカスタマイズが可能です (図 4)。次のマルウェア分析は、ファイル MD5 に基づいています: 1a700f845849e573ab3148daef1a3b0b。最近分析された DARKSIDE サンプルには、次の顕著な違いがありました。

- C2 サーバーへのビーコンのオプションが無効になり、C2 サーバーを含む構成エントリが削除されました。

- マルウェアが自分自身をサービスとして作成および起動する永続化メカニズムが含まれています。

- ローカル ユーザーとしてログオンを試みるために使用された、ハードコードされた被害者の資格情報のセットが含まれていました。盗まれた資格情報に基づいて取得されたユーザー トークンが管理者トークンであり、ドメイン管理者のグループの一部である場合、それはネットワーク列挙およびファイル許可アクセスに使用されます。

ホストベースのインジケーター

持続メカニズム

マルウェアの初期のバージョンには、持続メカニズムが含まれていませんでした。攻撃者が持続性を望む場合、外部ツールまたはインストーラーが必要でした。 2021 年 5 月に観測された DARKSIDE のバージョンは、永続化メカニズムを実装しており、このメカニズムを介してマルウェアが自身をサービスとして作成し、サービス名と説明に、疑似ランダムに定義された 8 つの小文字 16 進数文字 (例: 「.e98fc8f7」) を使用して名前を付け、さらに追加します。マルウェアによって作成された他のさまざまなアーティファクトに変換されます。この文字列は<ransom_ext>として参照されます。 :

サービス名: <ransom_ext>

説明: <ransom_ext>

ファイルシステム アーティファクト

作成されたファイル

%CD%LOG<身代金_拡張子>.TXT

README<身代金_拡張子>.TXT

<original_filename_plus_ext><ransom_ext>

5 月バージョン: %PROGRAMDATA%<ransom_ext>.ico

レジストリ アーティファクト

5 月に確認された DARKSIDE バージョンは、次のレジストリ キーを設定します。

HKCR<身代金の拡張子>DefaultIcon<身代金の拡張子>DefaultIcon=%PROGRAMDATA%<身代金の拡張子>.ico

詳細

構成

このマルウェアは、文字列と構成データの復号化に使用される 0x100 バイトのキーストリームを初期化します。文字列は必要に応じて復号化され、使用後に NULL バイトで上書きされます。マルウェアの設定サイズは 0xBE9 バイトです。復号化された構成の一部を図 5 に示します。

| 00000000 01 00 01 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000010 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000020 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000030 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000040 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000050 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000060 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000070 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 …… 00000080 95 AA A8 7C 2B 6A D5 12 0E 73 B3 7D BD 16 25 62 •ª¨|+jÕ..s³}½.%b 00000090 A4 A8 BF 19 73 F7 E0 BC DF 02 A8 94 32 CF 0C C0 ¤¨¿.s÷à¼ß.¨”2Ï.À 000000A0 C5 83 0F 14 66 02 87 EE FD 29 96 DF 02 05 C1 12 Åf..f.‡ý)–ß..Á. 000000B0 3E 43 A7 59 E1 F0 C4 5D AE E1 20 2E 77 D9 CA 3C >C§YáðÄ]®á .wÙÊ< 000000C0 AD C6 BC 84 75 1C E7 0B F0 30 2A 51 13 7A B2 66 .Ƽ„u.ç.ð0*Q.z²f 000000D0 44 73 79 E1 E4 69 C3 CA 1B C1 76 63 65 95 EA CA DsyáäiÃÊ.Ávce•êÊ 000000E0 F6 10 68 0D CE 36 61 F9 57 B9 19 50 31 D4 E1 70 ö.h.Î6aùW¹.P1Ôáp 000000F0 EC 7B 33 1E 4F 17 E1 80 1D BC CF 8C D8 C5 66 41 μ{3.O.á€.¼ÏŒØÅfA 00000100 E5 0A 00 00 02 6E 01 02 15 03 43 01 8E 24 0E 72 å….n….C.Ž$.r <カット> |

図 5: 部分的に復号化された構成

サンプルの 0x80 バイトの RSA 公開鍵ブロブは、オフセット 0x80 から始まります。オフセット 0x100 の DWORD 値が 64 倍され、その結果に相当する量のメモリが割り当てられます。オフセット 0x104 から始まる残りのバイトは、割り当てられたバッファに PLib で解凍されます。解凍されたバイトには、ランサム メモと、次に説明するマルウェアの構成のその他の要素 (終了するプロセス、無視するファイルなど) が含まれます。解凍された構成の最初の 0x60 バイトを図 6 に示します。

| 00000000 02 01 01 01 00 01 01 00 01 01 01 01 01 01 01 01 …… 00000010 01 01 01 01 01 01 24 00 72 00 65 00 63 00 79 00 ……$.recy 00000020 63 00 6C 00 65 00 2E 00 62 00 69 00 6E 00 00 00 cle..bin.. 00000030 63 00 6F 00 6E 00 66 00 69 00 67 00 2E 00 6D 00 構成..m. 00000040 73 00 69 00 00 00 24 00 77 00 69 00 6E 00 64 00 si..$.wind 00000050 6F 00 77 00 73 00 2E 00 7E 00 62 00 74 00 00 00 ows..~.bt.. <カット> |

図 6: 部分的に解凍された構成

図 6 の最初のバイトは、暗号化モードを示します。このサンプルは、FAST モードを使用して暗号化するように構成されています。サポートされている値は次のとおりです。

- 1: フル

- 2: 高速

- その他の値: 自動

図 6 のオフセット 0x02 からオフセット 0x15 までの個々のバイトは、マルウェアの動作を指示するブール値です。マルウェアは、これらの値に基づいて、表 2 に示すアクションを実行します。表 2 には、現在のサンプルで有効または無効になっている機能も示されています。

|

オフセット |

有効 |

説明 |

|

0x01 |

はい |

わからない |

|

0x02 |

はい |

ローカル ディスクを暗号化する |

|

0x03 |

はい |

ネットワーク共有を暗号化する |

|

0x04 |

いいえ |

言語チェックを実行する |

|

0x05 |

はい |

ボリューム シャドウ コピーを削除する |

|

0x06 |

はい |

ごみ箱を空にする |

|

0x07 |

いいえ |

自己削除 |

|

0x08 |

はい |

必要に応じて UAC バイパスを実行する |

|

0x09 |

はい |

トークン権限の調整 |

|

0x0A |

はい |

ロギング |

|

0x0B |

はい |

機能は使用されませんが、次の文字列が復号化されます:

|

|

0x0C |

はい |

特定のフォルダーを無視する |

|

0x0D |

はい |

特定のファイルを無視する |

|

0x0E |

はい |

特定のファイル拡張子を無視する |

|

0x0F |

はい |

機能は使用されません。次の文字列に関連します: 「backup」および「here_backups」 |

|

0x10 |

はい |

使用されていない機能: 次の文字列に関連: “sql” および “sqlite” |

|

0x11 |

はい |

プロセスを終了する |

|

0x12 |

はい |

サービスを停止する |

|

0x13 |

はい |

機能は使用されません。繰り返される文字列「blah」を含むバッファに関連 |

|

0x14 |

はい |

身代金メモをドロップ |

|

0x15 |

はい |

ミューテックスを作成する |

表 2: 構成ビット

UAC バイパス

マルウェアに昇格された権限がない場合、オペレーティング システム (OS) のバージョンに基づいて、2 つのユーザー アカウント制御 (UAC) バイパスのいずれかを実行しようとします。 OS が Windows 10 よりも古い場合、マルウェアは文書化されたslui.exeファイル ハンドラー ハイジャック手法を使用します。これには、レジストリ値 HKCUSoftwareClassesexefileshellopencommandDefault をマルウェア パスに設定し、動詞「runas」を使用してslui.exeを実行することが含まれます。

OS バージョンが Windows 10 以降の場合、マルウェアは CMSTPLUA COM インターフェイスを使用する UAC バイパスを試みます。図 7 に示す復号化された文字列は、この手法を実行するために使用されます。

|

昇格:管理者!新規: |

図 7: 復号化された UAC バイパス文字列

暗号化の設定

このマルウェアは、システムの MAC アドレスに基づいて疑似ランダム ファイル拡張子を生成します。 2021 年 5 月に確認された DARKSIDE バージョンでは、MAC アドレスではなく MachineGuid レジストリ値をシードとして使用してファイル拡張子が生成されます。ファイル拡張子は、8 つの小文字の 16 進数文字 (「.e98fc8f7」など) で構成され、 <ransom_ext>と呼ばれます。ファイル拡張子の生成アルゴリズムがPython で再作成されました。ロギングが有効になっている場合、マルウェアは現在のディレクトリにログ ファイルLOG<ransom_ext>.TXTを作成します。

このマルウェアは、コマンド ライン引数「-path」をサポートしています。これにより、攻撃者は、暗号化の対象となるディレクトリを指定できます。

このレポート用に分析されたサンプルは、システム言語チェックを実行するように構成されていません。この機能が有効で、チェックが成功した場合、「これはロシア語を話すシステムです。終了します」という文字列がログ ファイルに書き込まれ、マルウェアは終了します。

回復防止テクニック

マルウェアは、システム上のごみ箱を見つけて空にします。プロセスが WOW64 で実行されている場合、CreateProcess を使用して図 8 の PowerShell コマンドを実行し、ボリューム シャドウ コピーを削除します。

|

powershell -ep bypass -c “(0..61)|%{$s+=[char][byte](‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F7763 |

図 8: エンコードされた PowerShell コマンド

図 4 からデコードされたコマンドは、「Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}」です。マルウェアが WOW64 で実行されていない場合、COM オブジェクトと WMI コマンドを使用してボリューム シャドウ コピーを削除します。図 9 の復号化された文字列は、このプロセスを容易にするために使用されます。

|

ルート/cimv2 |

図 9: シャドウ コピーの削除に関連する復号化された文字列

システム操作

図 10 にリストされている文字列のいずれかを名前に含むサービスはすべて停止され、削除されます。

|

VS |

図 10: サービス関連の文字列

2021 年 5 月に確認されたバージョンは、図 11 に示す文字列を含むサービスを停止および削除するように追加で構成されています。

|

GxVss |

図 11: 5 月バージョンで追加されたサービス関連の文字列

図 12 にリストされている文字列のいずれかを含むプロセス名は終了します。

|

SQL |

図 12: プロセス関連の文字列

ファイル暗号化

構成に基づいて、マルウェアは固定ディスクとリムーバブル ディスク、およびネットワーク共有を標的にします。関連ファイルを正常に暗号化できるように、一部のプロセスが終了する場合があります。ただし、マルウェアは、図 13 に示すプロセスを終了しません。

|

vmcompute.exe |

図 13: 終了対象外のプロセス

マルウェアは、図 14 に示す文字列を使用して、暗号化プロセス中に特定のディレクトリを無視します。

|

ウィンドウズ |

図 14: ディレクトリを無視するために使用される文字列

図 15 にリストされているファイルは無視されます。

|

$recycle.bin |

図 15: 無視されたファイル

2021 年 5 月に確認されたバージョンは、図 16 に示すファイルを無視するように追加で構成されています。

|

autorun.inf |

図 16: 5 月バージョンの追加の無視されたファイル

図 17 にリストされている拡張子に基づいて、追加のファイルは無視されます。

|

.386、.adv、.ani、.bat、.bin、.cab、.cmd、.com、.cpl、.cur、.deskthemepack、.diagcab、.diagcfg、.diagpkg、.dll、.drv、.exe 、.hlp、.icl、.icns、.ico、.ics、.idx、.ldf、.lnk、.mod、.mpa、.msc、.msp、.msstyles、.msu、.nls、.nomedia、. ocx、.prf、.ps1、.rom、.rtp、.scr、.shs、.spl、.sys、.theme、.themepack、.wpx、.lock、.key、.hta、.msi、.pdb |

図 17: 無視されたファイル拡張子

ファイルは Salsa20 を使用して暗号化され、キーは RtlRandomEx を使用してランダムに生成されます。各キーは、埋め込まれた RSA-1024 公開キーを使用して暗号化されます。

身代金メモ

マルウェアは、図 18 に示す身代金メモをREADME<ransom_ext>.TXTファイルに書き込みます。このファイルは、トラバースするディレクトリに書き込まれます。

|

———– [ダークへようこそ] ————-> 何が起こった? データ漏洩 データの例: あなたの個人的なリークページ: http://darksidedxcftmqa[.]onion/blog/article/id/6/<REDACTED> 私たちは準備ができています: 何を保証しますか? ウェブサイトにアクセスするには? 当社のウェブサイトを開くと、入力フォームに次のデータを入力します。 !!!危険 !!! |

図 18: 身代金メモ

復号化された文字列

|

グローバルXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX |

図 19: 復号化された文字列

付録 B: 検出とハンティングの指標

ヤラ検出

次の YARA ルールは、適切なパフォーマンスを確保し、誤検知のリスクを制限するために、組織独自の内部テスト プロセスを通じて最初に検証することなく、運用システムで使用したり、ブロック ルールを通知したりすることを意図したものではありません。これらのルールは、関連するアクティビティを特定するためのハンティング作業の開始点として機能することを目的としています。ただし、マルウェア ファミリが変更された場合は、時間の経過とともに調整が必要になる場合があります。

| ルール Ransomware_Win_DARKSIDE_v1__1 { メタ: 著者 = 「ファイアアイ」 date_created = “2021-03-22” description = 「暗号化モードの構成値に基づく、DARKSIDE ランサムウェア サンプルの初期バージョンの検出。」 md5 = 「1a700f845849e573ab3148daef1a3b0b」 文字列: $consts = { 80 3D [4] 01 [1-10] 03 00 00 00 [1-10] 03 00 00 00 [1-10] 00 00 04 00 [1-10] 00 00 00 00 [1-30] ] 80 3D [4] 02 [1-10] 03 00 00 00 [1-10] 03 00 00 00 [1-10] FF FF FF FF [1-10] FF FF FF FF [1-30] 03 00 00 00 [1-10] 03 00 00 00 } 調子: (uint16(0) == 0x5A4D および uint32(uint32(0x3C)) == 0x00004550) および $consts } |

図 20: DARKSIDE YARA ルール

| ルール Dropper_Win_Darkside_1 { メタ: 著者 = “ファイアアイ” date_created = “2021-05-11” description = “DARKSIDE につながるドロッパーとして使用されたバイナリの検出。” 文字列: $CommonDLLs1 = “KERNEL32.dll” フルワード $CommonDLLs2 = “USER32.dll” フルワード $CommonDLLs3 = “ADVAPI32.dll” フルワード $CommonDLLs4 = “ole32.dll” フルワード $KeyString1 = { 74 79 70 65 3D 22 77 69 6E 33 32 22 20 6E 61 6D 65 3D 22 4D 69 63 72 6F 73 6F 66 74 2E 57 69 6E 64 6F 77 73 2E 43 6F 6D 6e 74 72 6f 6c 73 22 20 76 65 72 73 69 6F 6E 3D 22 36 2e 30 2e 30 2e 30 22 20 70 72 6f 63 65 73 73 6f 72 41 72 63 68 69 74 65 63 74 75 72 65 3D 22 78 38 36 22 20 70 75 62 6C 69 63 4B 65 79 54 6F 6B 65 6E 3D 22 36 35 39 35 62 36 34 31 34 34 63 63 66 31 64 66 22 } $KeyString2 = { 74 79 70 65 3D 22 77 69 6E 33 32 22 20 6E 61 6D 65 3D 22 4D 69 63 72 6F 73 6F 66 74 2E 56 43 39 30 2E 4D 46 43 22 F 3 6 6 76 3d 22 39 2e 30 2e 32 31 30 32 32 2e 38 22 20 70 72 6f 63 65 73 73 6f 72 41 72 63 68 69 74 65 63 74 75 72 65 3D 22 65 79 54 6F 6B 65 6E 3D 22 31 66 63 38 62 33 62 39 61 31 65 31 38 65 33 62 22 } $スラッシュ = { 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C 7C } 調子: ファイルサイズ < 2MB およびファイルサイズ > 500KB および uint16(0) == 0x5A4D および uint32(uint32(0x3C)) == 0x00004550 および (($CommonDLLs*) のすべて) および (($KeyString*) のすべて) および $Slashes } |

図 21: DARKSIDE ドロッパーの YARA ルール

| ルール Backdoor_Win_C3_1 { メタ: 著者 = 「ファイアアイ」 date_created = “2021-05-11” description = “カスタム コマンド アンド コントロール (C3) バイナリを識別するための検出。” md5 = “7cdac4b82a7573ae825e5edb48f80be5” 文字列: $dropboxAPI = “Dropbox-API-Arg” $knownDLLs1 = “WINHTTP.dll” フルワード $knownDLLs2 = “SHLWAPI.dll” フルワード $knownDLLs3 = “NETAPI32.dll” フルワード $knownDLLs4 = “ODBC32.dll” フルワード $tokenString1 = { 5B 78 5D 20 65 72 72 6F 72 20 73 65 74 74 69 6E 67 20 74 6F 6B 65 6E } $tokenString2 = { 5B 78 5D 20 65 72 72 6F 72 20 63 72 65 61 74 69 6E 67 20 54 6F 6B 65 6E } $tokenString3 = { 5B 78 5D 20 65 72 72 6F 72 20 64 75 70 6C 69 63 61 74 69 6E 67 20 74 6F 6B 65 6E } 調子: filesize < 5MB and uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x00004550 and (((all of ($knownDLLs*)) and ($dropboxAPI or (1 of ($tokenString*))))または (($tokenString*) のすべて)) |

図 22: カスタム コマンド アンド コントロール (C3) YARA ルール

ダークサイドの検出

FireEye 製品は、攻撃ライフサイクルの複数の段階でこのアクティビティを検出します。次の表には、これらの侵入で見られるマルウェアと方法を特定して防止することを目的とした特定の検出が含まれています。簡潔にするために、このリストには、FireEye がこのキャンペーンと広範な侵入操作の両方で観察した、BEACON、BloodHound/SharpHound、およびその他の一般的なツールとマルウェアに対する FireEye の既存の検出は含まれていません。

|

プラットフォーム |

検出名 |

|

ネットワークセキュリティー |

|

|

エンドポイント セキュリティ |

リアルタイム (IOC)

マルウェア対策(AV/MG)

UAC プロテクト

|

|

ヘリックス |

|

Mandiant のセキュリティ検証アクション

組織は、 Mandiant Security Validationで次のアクションを使用して、セキュリティ コントロールを検証できます。

|

VID |

題名 |

|

A101-700 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #2 |

|

A101-701 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #3 |

|

A101-702 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #4 |

|

A101-703 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #5 |

|

A101-704 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #6 |

|

A101-705 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #7 |

|

A101-706 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #8 |

|

A101-707 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #9 |

|

A101-708 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #10 |

|

A101-709 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #11 |

|

A101-710 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #12 |

|

A101-711 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #13 |

|

A101-712 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #14 |

|

A101-713 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #15 |

|

A101-714 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #16 |

|

A101-715 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #17 |

|

A101-716 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #18 |

|

A101-717 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #19 |

|

A101-718 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #20 |

|

A101-719 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #21 |

|

A101-720 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #22 |

|

A101-721 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #23 |

|

A101-722 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #24 |

|

A101-723 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #25 |

|

A101-724 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #26 |

|

A101-725 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #27 |

|

A101-726 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #28 |

|

A101-727 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #29 |

|

A101-728 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #30 |

|

A101-729 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #31 |

|

A101-730 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #32 |

|

A101-731 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #33 |

|

A101-732 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #34 |

|

A101-733 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #35 |

|

A101-734 |

悪意のあるファイル転送 – DARKSIDE、ダウンロード、亜種 #36 |

|

A101-735 |

悪意のあるファイル転送 – NGROK、ダウンロード、亜種 #1 |

|

A101-736 |

悪意のあるファイル転送 – UNC2465、SMOKEDHAM 用 LNK ダウンローダー、ダウンロード |

|

A101-737 |

悪意のあるファイル転送 – BEACON、ダウンロード、亜種 #3 |

|

A101-738 |

データ流出 – RCLONE、SFTP 経由の流出 |

|

A101-739 |

悪意のあるファイル転送 – RCLONE、ダウンロード、亜種 #2 |

|

A101-740 |

コマンド アンド コントロール – DARKSIDE、DNS クエリ、バリアント #1 |

|

A101-741 |

コマンド アンド コントロール – DARKSIDE、DNS クエリ、バリアント #2 |

|

A101-742 |

アプリケーションの脆弱性 – SonicWall、CVE-2021-20016、SQL インジェクション |

|

A104-771 |

保護された劇場 – DARKSIDE、PsExec の実行 |

|

A104-772 |

ホスト CLI – DARKSIDE、Windows 共有の作成 |

|

A104-773 |

保護されたシアター – ダークサイド、ボリューム シャドウ コピーの削除 |

関連指標

UNC2628

|

インジケータ |

説明 |

|

104.193.252[.]197:443 |

ビーコン C2 |

|

162.244.81[.]253:443 |

ビーコン C2 |

|

185.180.197[.]86:443 |

ビーコン C2 |

|

アタリアオリジナルズ[.]com |

ビーコン C2 |

|

ラグロム[.]com |

ビーコン C2 |

|

ctxinit.azureedge[.]net |

ビーコン C2 |

|

45.77.64[.]111 |

ログインソース |

|

181ab725468cc1a8f28883a95034e17d |

ビーコンサンプル |

UNC2659

|

インジケータ |

説明 |

|

173.234.155[.]208 |

ログインソース |

UNC2465

|

インジケータ |

説明 |

|

81.91.177[.]54:7234 |

リモートアクセス |

|

コリズ[.]xyz |

ファイルホスティング |

|

ロスウェブ[.]xyz |

エンパイア C2 |

|

sol-doc[.]xyz |

悪意のあるインフラストラクチャ |

|

hxxp://sol-doc[.]xyz/sol/ID-482875588 |

ダウンローダーの URL |

|

6c9cda97d945ffb1b63fd6aabcb6e1a8 |

ダウンローダ LNK |

|

7c8553c74c135d6e91736291c8558ea8 |

VBS ランチャー |

|

27dc9d3bcffc80ff8f1776f39db5f0a4 |

Ngrok ユーティリティ |

DARKSIDE ランサムウェア エンクリプター

|

ダークサイド サンプル MD5 |

|

04fde4340cc79cd9e61340d4c1e8ddfb |

|

0e178c4808213ce50c2540468ce409d3 |

|

0ed51a595631e9b4d60896ab5573332f |

|

130220f4457b9795094a21482d5f104b |

|

1a700f845849e573ab3148daef1a3b0b |

|

1c33dc87c6fdb80725d732a5323341f9 |

|

222792d2e75782516d653d5cccfcf33b |

|

29bcd459f5ddeeefad26fc098304e786 |

|

3fd9b0117a0e79191859630148dcdc6d |

|

47a4420ad26f60bb6bba5645326fa963 |

|

4d419dc50e3e4824c096f298e0fa885a |

|

5ff75d33080bb97a8e6b54875c221777 |

|

66ddb290df3d510a6001365c3a694de2 |

|

68ada5f6aa8e3c3969061e905ceb204c |

|

69ec3d1368adbe75f3766fc88bc64afc |

|

6a7fdab1c7f6c5a5482749be5c4bf1a4 |

|

84c1567969b86089cc33dccf41562bcd |

|

885fc8fb590b899c1db7b42fe83dddc3 |

|

91e2807955c5004f13006ff795cb803c |

|

9d418ecc0f3bf45029263b0944236884 |

|

9e779da82d86bcd4cc43ab29f929f73f |

|

a3d964aaf642d626474f02ba3ae4f49b |

|

b0fd45162c2219e14bdccab76f33946e |

|

b278d7ec3681df16a541cf9e34d3b70a |

|

b9d04060842f71d1a8f3444316dc1843 |

|

c2764be55336f83a59aa0f63a0b36732 |

|

c4f1a1b73e4af0fbb63af8ee89a5a7fe |

|

c81dae5c67fb72a2c2f24b178aea50b7 |

|

c830512579b0e08f40bc1791fc10c582 |

|

cfcfb68901ffe513e9f0d76b17d02f96 |

|

d6634959e4f9b42dfc02b270324fa6d9 |

|

e44450150e8683a0addd5c686cd4d202 |

|

f75ba194742c978239da2892061ba1b4 |

|

f87a2e1c3d148a67eaeb696b1ab69133 |

|

f913d43ba0a9f921b1376b26cd30fa34 |

|

f9fc1a1a95d5723c140c2a8effc93722 |

参照: https://www.mandiant.com/resources/blog/shining-a-light-on-darkside-ransomware-operations

Comments