Play ランサムウェアの脅威アクターは、 ProxyNotShell URL 書き換え緩和策をバイパスする新しいエクスプロイト チェーンを使用して、Outlook Web Access (OWA) を介して脆弱なサーバーでリモート コード実行 (RCE) を取得します。

サイバーセキュリティ企業の CrowdStrike は、侵害された Microsoft Exchange サーバーを使用して被害者のネットワークに侵入する Play ランサムウェア攻撃を調査しているときに、エクスプロイト (OWASSRF と呼ばれる) を発見しました。

侵害されたサーバーで任意のコマンドを実行するために、ランサムウェア オペレーターはリモート PowerShell を利用してCVE-2022-41082を悪用しました。これは、ProxyNotShell によって悪用されたのと同じバグです。

「いずれの場合も、CrowdStrike は関連するログを確認し、最初のアクセスで CVE-2022-41040 が悪用された形跡はないと判断しました」と研究者は述べています。

「代わりに、対応する要求が Outlook Web Application (OWA) エンドポイントを介して直接行われたようであり、以前は公開されていなかった Exchange の悪用方法を示しています。」

ProxyNotShell はターゲットCVE-2022-41040を悪用しますが、CrowdStrike は、新たに発見されたエクスプロイトによって悪用された欠陥がCVE-2022-41080である可能性が高いことを発見しました。これは、Microsoft が重大とタグ付けし、実際には悪用されていないセキュリティ上の欠陥であり、Exchange サーバーでのリモート権限昇格を可能にします。 .

CVE-2022-41080 は、360 noah lab の zcgonvh と、Viettel Cyber Security の VcsLab の rskvp93、Q5Ca、および nxhoang99 によって発見および報告されました。

バグを発見した研究者の 1 人は、「RCE Exchange オンプレミス、Exchange Online、Skype for Business Server (おそらく SFB Online+Teams も) へのチェーン」の一部として悪用される可能性があると述べていますが、その powershell リモート エンドポイントを見つけることができません。 )」

現時点では、修正プログラムがリリースされる前に、攻撃者がこの Microsoft Exchange 攻撃チェーンをゼロデイ エクスプロイトとして悪用していたかどうかは不明です。

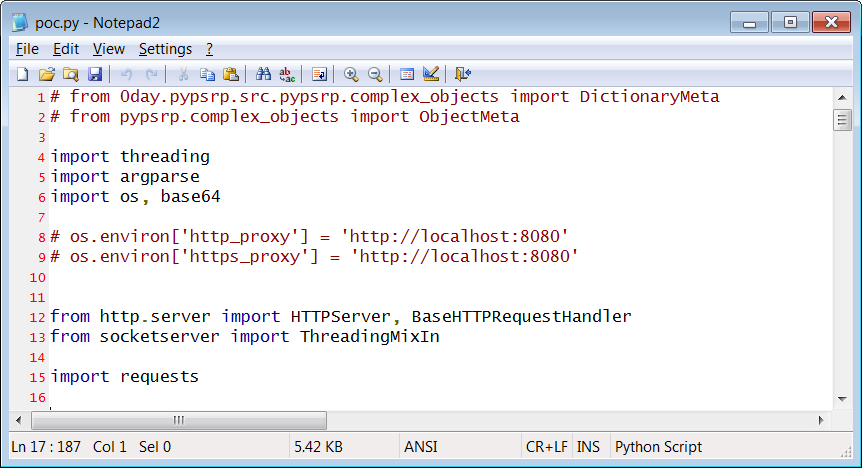

OWASSRF PoC エクスプロイトがオンラインで流出

CrowdStrike のセキュリティ研究者は、これらの最近の Play ランサムウェア攻撃の調査中に見つかったログ情報と一致する独自の概念実証 (PoC) コードの開発に取り組んでいたが、Huntress Labs の脅威研究者である Dray Agha は、12 月に脅威アクターのツールをオンラインで発見し、流出させた。 14日。

流出したツールには、Play の Exchange エクスプロイトの PoC が含まれており、CrowdStrike は Play ランサムウェアの攻撃に記録された悪意のあるアクティビティを複製することができました。

CrowdStrike は、概念実証のエクスプロイトが、侵害されたサーバーに Plink や AnyDesk などのリモート アクセス ツールをドロップするために使用されたと考えています。

また、Agha によってリークされたツールには、ConnectWise リモート管理ソフトウェアが含まれていたことも判明しました。これは、攻撃にも展開された可能性があります。

ネットワーク上にオンプレミスの Microsoft Exchange サーバーがある組織は、最新の Exchange セキュリティ更新プログラム (2022 年 11 月が最小のパッチ レベル) を適用するか、CVE-2022-41080 パッチが適用されるまで OWA を無効にすることをお勧めします。

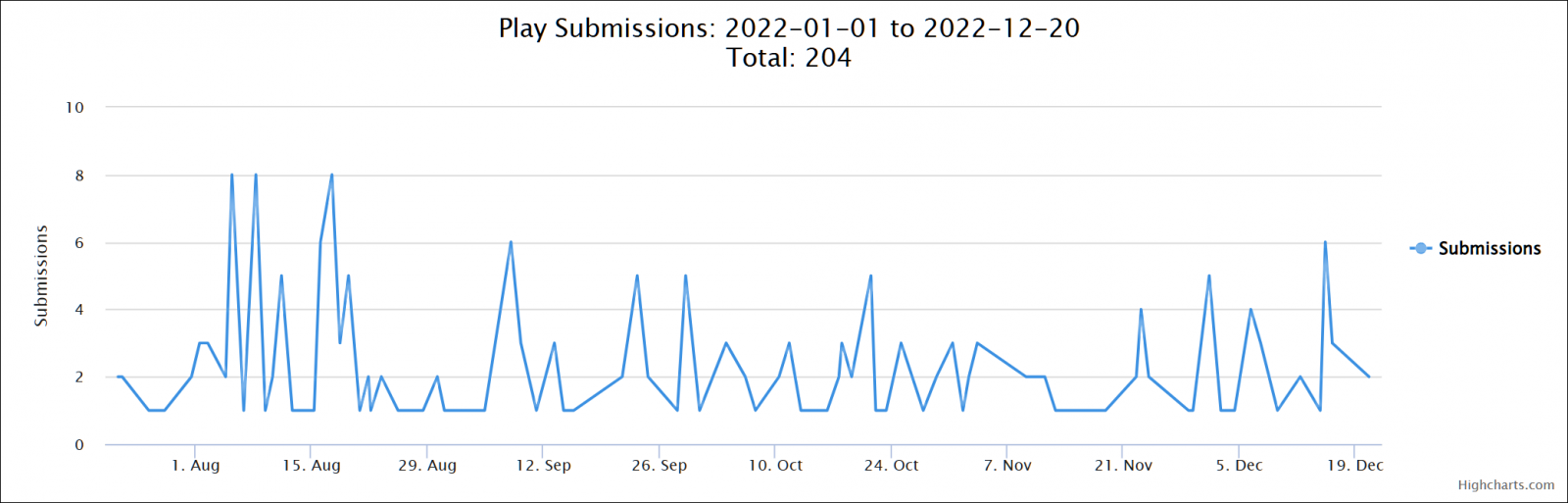

Play ランサムウェア オペレーションは 2022 年 6 月に開始され、最初の被害者がフォーラムで攻撃の影響に対処するための支援を求め始めました。

6 月に登場して以来、何十人もの Play ランサムウェアの被害者がサンプルや身代金メモを ID ランサムウェア プラットフォームにアップロードして、データの暗号化に使用されたランサムウェアを特定しています。

ほとんどのランサムウェア操作とは異なり、Play のアフィリエイトは、PLAY という単語と連絡先の電子メール アドレスが記載された単純な身代金メモをドロップします。

現在、このランサムウェアに関連するデータ漏洩や、攻撃中にデータが盗まれた兆候はありません。

Play ランサムウェア アフィリエイトによる最近の被害者には、 ドイツの H-Hotels ホテル チェーン、 ベルギーのアントワープ市、 アルゼンチンのコルドバ裁判所などがあります。

Comments