オンライン販売者は、情報を盗む Vidar マルウェアをプッシュする新たなキャンペーンの標的となっており、これにより、脅威アクターがより有害な攻撃のために資格情報を盗むことが可能になります。

新しいキャンペーンは今週開始され、攻撃者は電子メールや Web サイトの連絡フォームを通じてオンライン ストア管理者に苦情を送信しました。

これらの電子メールは、注文が適切に処理されなかったとされるオンライン ストアの顧客からのメールを装い、銀行口座から 550 ドルが引き落とされました。

は今週これらの電子メールの 1 つを受け取り、この攻撃を調査した結果、この攻撃が広範囲に及んでおり、過去 1 週間で VirusTotal に多数の送信があったことが判明しました。

オンライン販売者をターゲットにする

電子商取引サイトのバックエンドへの認証情報を取得すると、さまざまな種類の攻撃が可能になるため、オンライン販売者は脅威アクターにとって格好の標的となります。

たとえば、脅威アクターがオンライン ストアの管理バックエンドへのアクセスを取得すると、悪意のある JavaScript スクリプトを挿入してMageCart 攻撃を実行する可能性があり、そのコードによりチェックアウト時に顧客のクレジット カードや顧客の個人情報が盗まれます。

バックエンド アクセスは、ストアのデータベースのバックアップを生成することにより、サイトの顧客情報を盗むために使用されることもあります。これは、 被害者に恐喝に使用され、身代金を支払わなければデータが公に漏洩されるか、他の攻撃者に販売されると脅迫する可能性があります。

今週初めに、注文が適切に処理されなかったにもかかわらず、顧客を装った電子メールが 550 ドル請求されました (以下に表示)。

「貴社の Web サイトで最近行った取引に関して、深い懸念と失望を伝えたくてこの手紙を書いています。

2023 年 5 月 14 日に、私はあなたのショップから 550 ドル以上の価値のある商品を購入しました。

ただし、早急な対応が必要な重大な問題が発生しました。

購入を完了した直後、貴社の Web ページでエラー信号が表示され、支払いができず、単に私の銀行カードから資金が引き落とされていないことが示されました。

驚いたことに、自分の銀行口座を確認したところ、確かに支払いが実行され、同額が引き落とされていることがわかりました。

最大限の緊急性を持ってこの問題に対処し、問題を迅速に解決することを強くお勧めします。

この不一致の原因を分析し、差し引かれた金額を返金するために直ちに措置を講じることが重要です。

ご確認と購入の証拠として、私の銀行取引明細書のコピーを以下に提供しました。明らかに資金の引き出しが示されています。

これは支払いの最終的な証拠として機能し、全額返金の緊急性を強調する必要があります。

私はあなたの即時の行動を心から大切にします。

これが私の声明へのハイパーリンクです https://bit.ly/xxxx”

上記の電子メールには、元のリンクを隠すために短縮された、疑わしい銀行取引明細書への bit.ly リンクが同封されています。

このメールは緊迫感を与えるために書かれており、小売業者に返金と問題の根本原因の調査を要求しています。

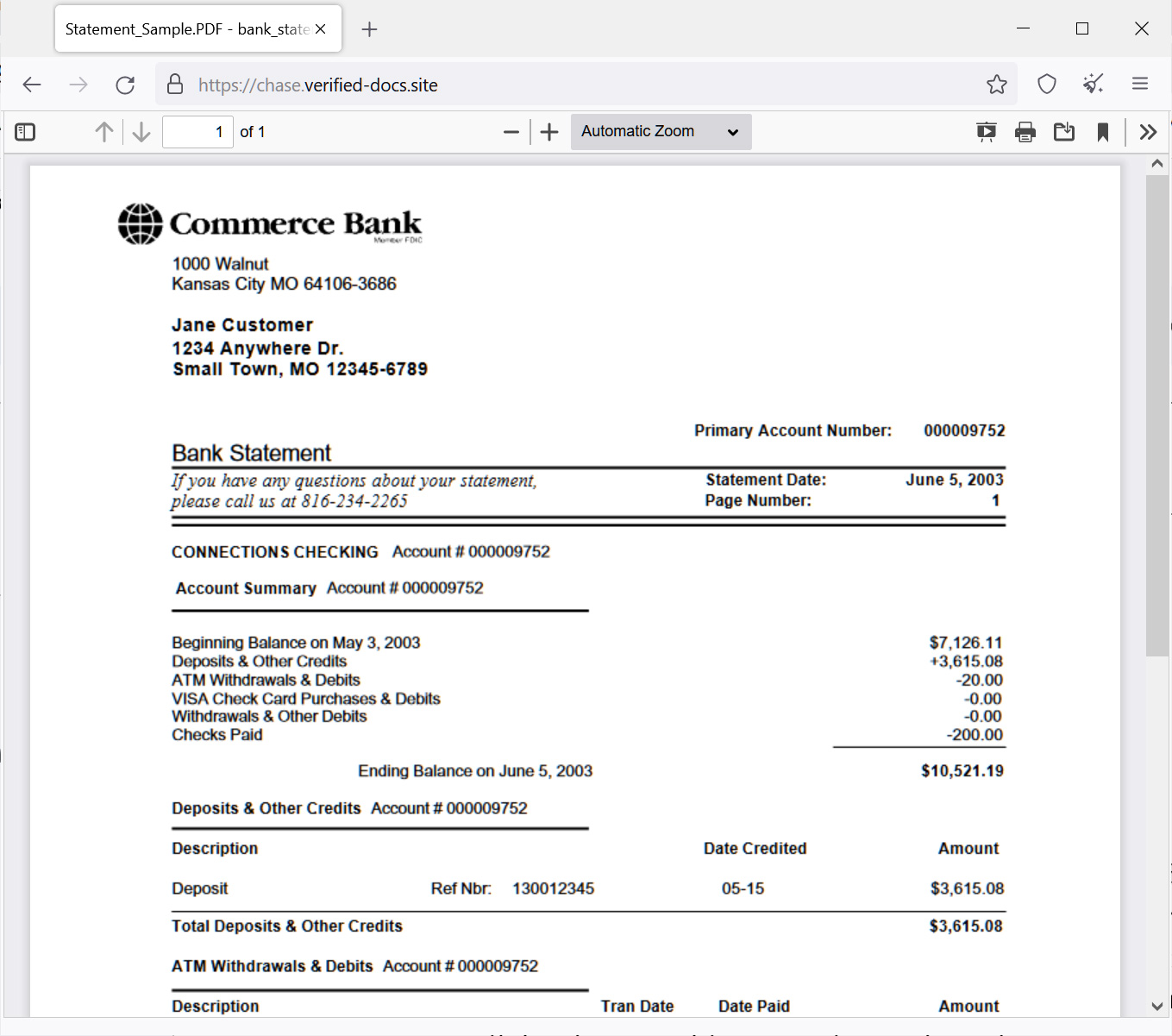

URL をクリックすると、ターゲットには Google ドライブを装った Web サイトが表示されます。のテストでは、この偽の Google ドライブは銀行取引明細書を表示するか、ユーザーに銀行取引明細書をダウンロードするよう促します。

このキャンペーンに関連すると考えられるドメインは次のとおりです。

http://bank.verified-docs.org[.]za/ http://chase.sign-docs.org[.]za/ http://documents.cert-docs.net[.]za/ http://documents.verified-docs[.]com/ https://bank.cert-docs.net[.]za https://bank.my-sign-docs[.]com https://bank.sign-documents[.]net.za https://bank.sign-documents[.]org.za https://bank.verified-docs[.]net.za https://bank.verified-docs[.]org.za https://bank.verified-docs[.]site https://chase.cert-docs.co[.]za https://chase.my-sign-docs[.]org https://chase.sign-docs.net[.]za https://chase.sign-docs.org[.]za https://chase.sign-documents.co[.]za https://chase.sign-documents.org[.]za https://documents.cert-docs.co[.]za https://documents.my-sign-docs[.]org https://documents.sign-docs.co[.]za https://documents.verified-docs.org[.]za https://sign-documents.net[.]za/ https://statements.my-sign-docs.net[.]za/ https://statements.sign-docs.co[.]za/ https://statements.sign-documents.co[.]za/ https://statements.sign-documents.net[.]za/ https://statements.sign-documents.org[.]za/ https://statements.verified-docs.org[.]za/ https://verified-docs[.]com/サイトに銀行取引明細書が表示される場合は、「Anywhere Dr.」の顧客名「Jane Customer」などのサンプル データを使用したCommerce Bank のサンプル銀行取引明細書が表示されます。

ソース:

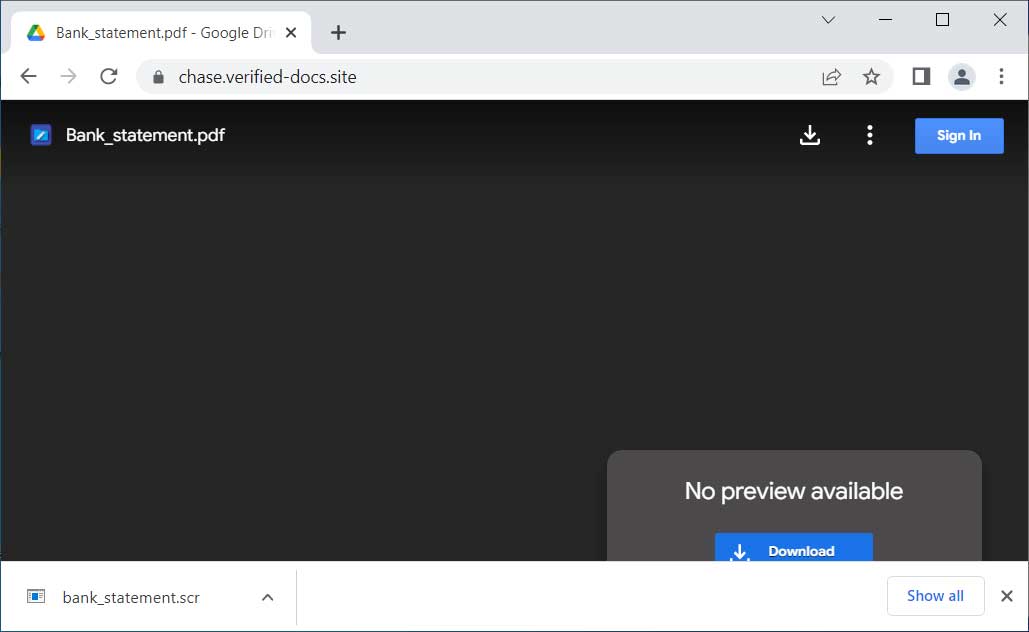

ただし、他のテストでは、プレビューが利用できないことを示し、ユーザーに「Bank_statement.pdf」をダウンロードするよう求める偽の Google ドライブ ページが表示されます。ただし、これを実行すると、実際には「bank_statement.scr」という名前の実行可能ファイルがダウンロードされます。

ソース:

VirusTotalのウイルス対策プロバイダーはこのウイルスを一般的な情報窃取マルウェアとしてのみ検出しますが、 Recorded Future の Triage はこれを Vidar 情報窃取マルウェアとして検出しました。

Vidar は、ブラウザの Cookie、ブラウザの履歴、保存されたパスワード、暗号通貨ウォレット、テキスト ファイル、Authy 2FA データベース、およびアクティブな Windows 画面のスクリーンショットを盗むことができる情報を盗むトロイの木馬です。

この情報はリモート サーバーにアップロードされ、攻撃者が情報を収集できるようになります。データの送信後、感染したマシンからファイルのコレクションが削除され、空のフォルダーでいっぱいのディレクトリが残ります。

脅威アクターは、盗まれた情報を受け取ると、その認証情報を他の脅威アクターに販売するか、被害者が使用するアカウントを侵害するために使用します。

同様の電子メールを受信し、このマルウェア配布キャンペーンの影響を受けたと思われる場合は、直ちにコンピュータをスキャンしてマルウェアを検出し、見つかったものをすべて削除することが重要です。

さらなる攻撃を防ぐには、すべてのアカウント、特にオンラインコマース サイト、銀行口座、電子メール アドレスに関連付けられているアカウントのパスワードを変更する必要があります。

最後に、e コマース サイトを徹底的に調査して、HTML テンプレートに挿入されたソース コード、昇格された権限を持つ新しいアカウント、またはサイトのソース コードへの変更を確認します。

Comments