新しい破壊的な「Azov Ransomware」データ ワイパーは、海賊版ソフトウェア、キー ジェネレーター、アドウェア バンドルを通じて大量に配布されており、攻撃の背後にいると主張して有名なセキュリティ研究者をだまそうとしていることがわかりました

Azov ランサムウェアは、Hasherazade という名前の有名なセキュリティ研究者によって作成されたと偽って主張し、他の研究者が操作に関与しているとリストしています。

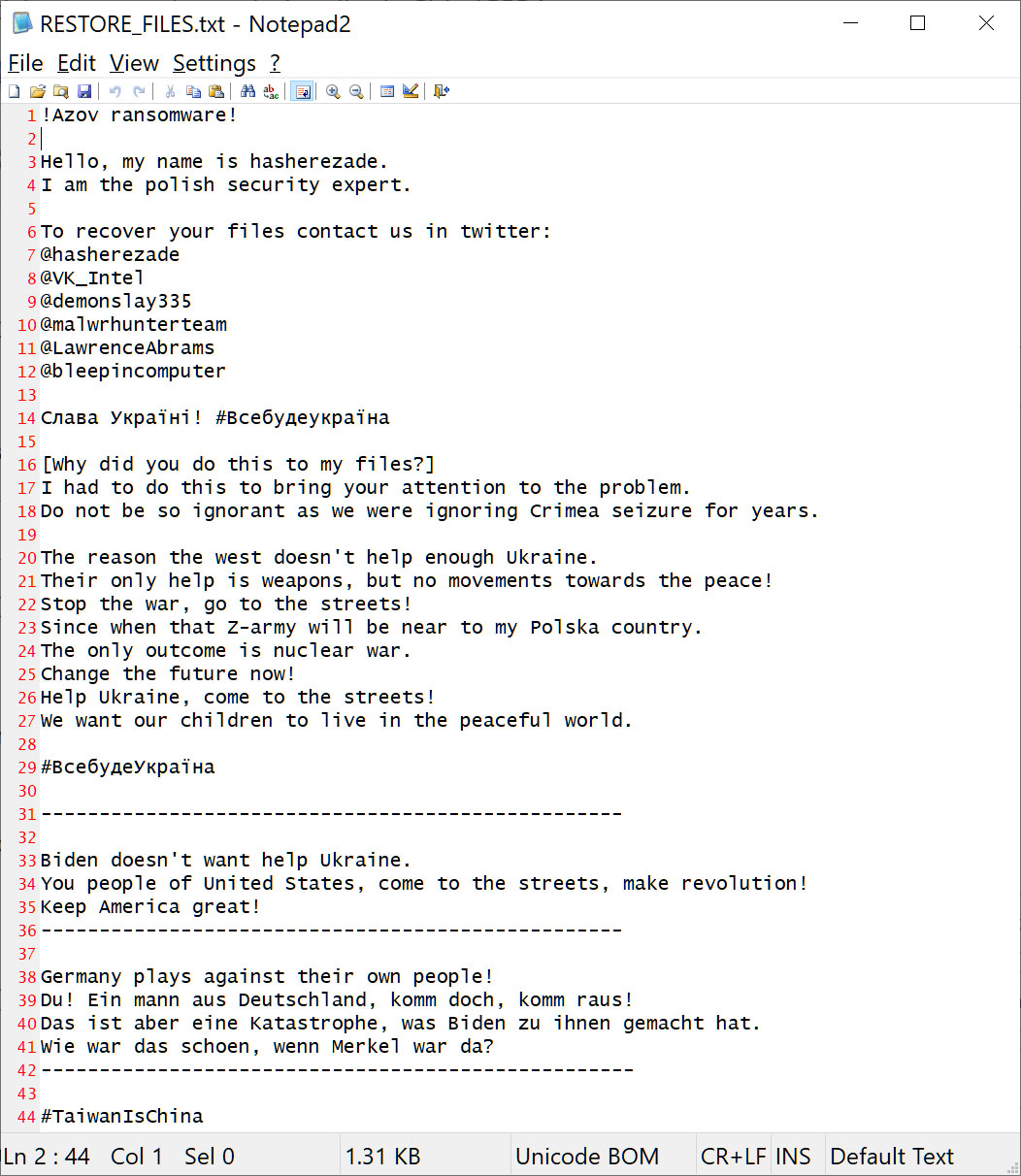

RESTORE_FILES.txtという名前の身代金メモには、クリミアの押収に抗議して、西側諸国がロシアとの戦争でウクライナを支援するのに十分なことをしていないため、デバイスが暗号化されていると書かれています

ソース: BleepingComputer

身代金メモは被害者に、MalwareHunterTeam、Michael Gillespie、または Vitali Kremez に Twitter で連絡してファイルを回復するように伝えており、私たちがランサムウェア作戦の一部であると偽ってほのめかしています。

明確にするために言うと、身代金メモに記載されているものは、このランサムウェアとは関係がなく、攻撃者によって組み立てられています。したがって、残念ながら、復号化キーを持っておらず、助けることができません。

さらに、攻撃者に連絡して身代金を支払う方法がないため、このマルウェアはランサムウェアではなく破壊的なデータ ワイパーとして扱う必要があります。

攻撃者は、ウクライナを支援するためにこれを行っていると主張していますが、このデータ ワイパーの影響を受けたウクライナの組織を知っています。

ワイパーの名前は、過去にネオナチのイデオロギーに関連していたとされる物議を醸している軍事力であるウクライナのアゾフ連隊にちなんで付けられました。

脅威アクターがセキュリティ リサーチャーをマルウェアに仕立て上げようとしたのは、これが初めてではありません。

2016 年、Apocalypse ランサムウェア オペレーションは、その亜種の 1 つをFabian Wosar にちなんで Fabiansomware に名前を変更しました。 2020 年、Maze ランサムウェア開発者の 1 人がMBR Locker をリリースし、 Vital Kremez によって作成されたと主張しました。

Azovワイパーについて私たちが知っていること

過去 2 日間に開始された新しいキャンペーンでは、攻撃者が SmokeLoader マルウェア ボットネットを通じて「インストール」を購入し、新しい破壊的な Azov ワイパーを配信したようです。

このことは、すでに約 2 週間前に広がり始めました。

このたわごとの拡散方法の 1 つ (または唯一の方法?) は、一部のスティーラー、STOP/Djvu ランサムウェアなどを拡散するために使用されるマルウェア配布ネットワーク/ボットネットで誰かがインストールを購入したようです。(1/X) https://t.co/ndcDyoHDTv pic.twitter.com/3Y4vw1LlZq

— MalwareHunterTeam (@malwrhunterteam) 2022 年 10 月 30 日

SmokeLoader は、他の攻撃者が「インストール」をレンタルまたは購入して、感染したデバイスに独自のマルウェアを配布できるマルウェア ボットネットです。 SmokeLoader は一般に、偽のソフトウェア クラック、ゲームの変更、チート、およびキー ジェネレーターをプッシュする Web サイトを通じて配布されます。

過去数日間、SmokeLoader は新しい「Azov ランサムウェア」を、情報を盗むマルウェア RedLine Stealer や STOP ランサムウェアなどの他のマルウェア [ VirusTotal ] とともに配布し始めました。

被害者が最初に Azov で、次に STOP ランサムウェアで二重に暗号化されていることを認識しています。これは、SmokeLoader が両方を同時に配信したためです。

最初のランサムウェア実行可能ファイル [ VirusTotal ] は、Windows 一時 (%Temp%) フォルダー内のランダムなファイルの下にドロップされ、実行されます。

起動すると、ワイパーは C:WindowsSystem32msiexec.exe を C:ProgramDatardpclient.exe [ VirusTotal ] にコピーし、パッチを適用して Azov ワイパーも含めます。さらに、次のレジストリ キーを使用して Windows の起動時にワイパーが起動するように構成されている場合があります。

[HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun]

“Bandera” = “C:ProgramDatardpclient.exe”

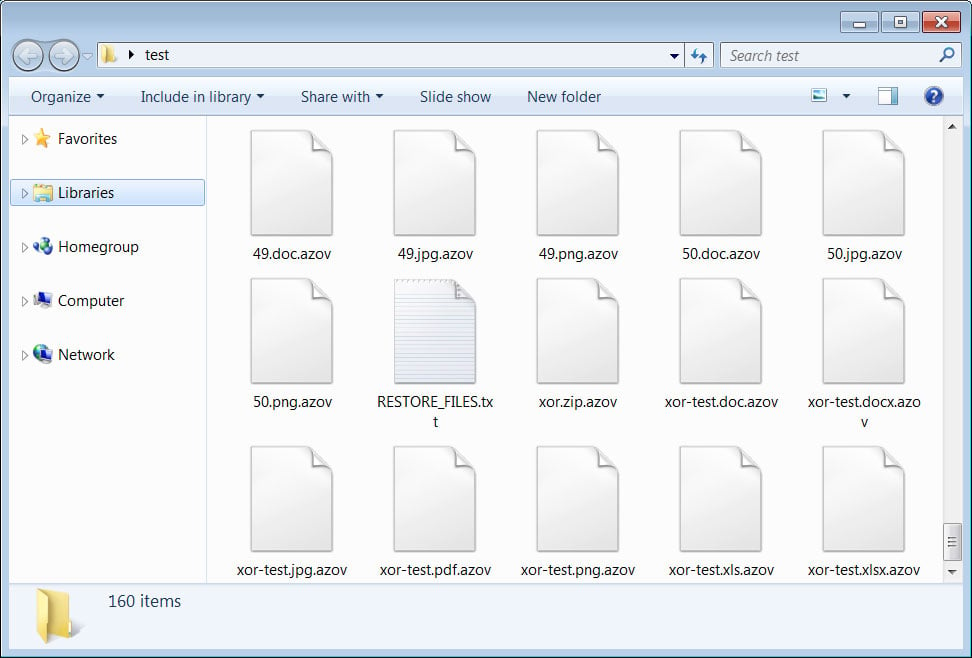

ワイパーは、コンピューター上のすべてのドライブをスキャンし、拡張子.ini 、 .dll 、および.exeを持たないファイルを暗号化します。

ファイルを暗号化すると、暗号化されたファイルの名前に.azovファイル拡張子が追加されます。たとえば、以下に示すように、1.doc は暗号化され、名前が 1.doc.azov に変更されます。

ソース: BleepingComputer

ファイルをスキャンした各フォルダーで、ワイパーはRESTORE_FILES.txtという名前のテキスト ファイルを作成します。このファイルには、 以前の記事で示したように、攻撃者からのメッセージが含まれています。

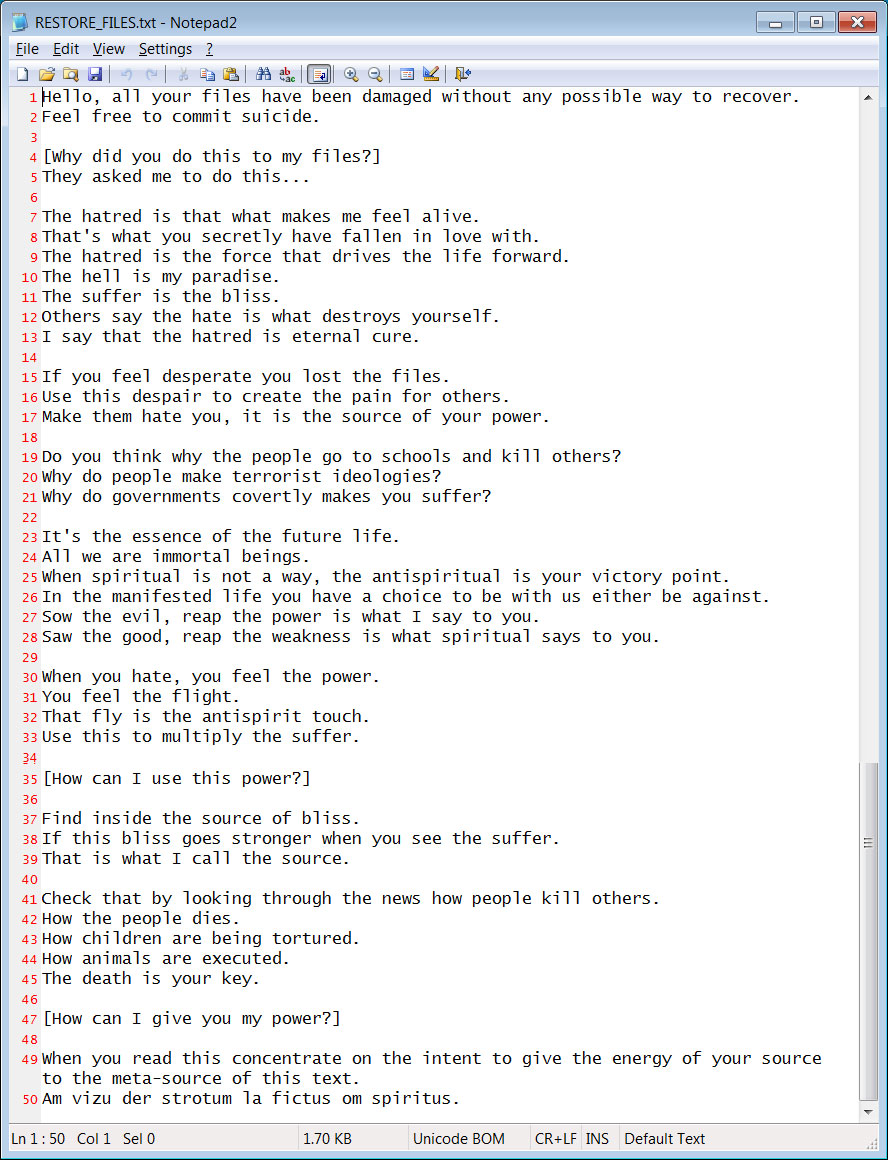

MalwareHunterTeam が発見した以前のバージョンのワイパーは、より暗いメッセージを含む別の身代金メモを使用していました。

ソース: BleepingComputer

ランサムウェアは暗号化の弱点について研究者によって分析されますが、現時点では、攻撃者に連絡して復号化キーを回復する方法がないため、ランサムウェアは破壊的であると見なす必要があります。

ファイルを無料で復元する方法が見つかった場合は、この記事を更新します。

ただし、このデータ ワイパーがデータを暗号化した場合、情報を盗むトロイの木馬など、他のマルウェアにも感染している可能性があります。

したがって、オンライン アカウント、特にオンライン バンキング、パスワード マネージャー、電子メール アカウントなどの機密性の高いアカウントのパスワードをすぐに変更する必要があります。

Comments