過去 2 年間、ランサムウェア インシデントは何千もの産業および重要なインフラストラクチャ組織に影響を与えてきました。場合によっては、Mandiant は、身代金の支払いを奨励する方法として、これらの侵入が工業生産チェーンと運用ワークフローをどのように混乱させるかを観察しました。ほとんどの場合、被害者は企業システムに限定された被害を受けていますが、これは運用技術 (OT) システムが危険にさらされていないことを意味するものではありません。

OT テクノロジーの性質とそれを防御するための課題は、多くの OT ネットワークにセキュリティ ギャップがあることを意味します。さらに、Mandiant は一貫して、一部の金銭目的のグループが、注目を集めるサイバー フィジカル インシデントの際に高度持続型脅威 (APT) が使用するものと同じまたは類似のツールや手法を展開し続けていることを 強調してきました。

このブログでは、Mandiant のレッド チームがヨーロッパのエンジニアリング組織を対象として、ランサムウェア オペレーターがネットワークに到達する可能性があるかどうかを把握する取り組みについて説明します。当社のレッド チームは、FIN11 が使用する手法をエミュレートしました。FIN11 は、複数の業界にわたって長期にわたるランサムウェア配布キャンペーンを実施してきた金銭目的の脅威グループです。 FIN11 の手法を使用して、通常の従業員の資格情報を使用して企業のエンドポイントから移動し、ドメイン管理者の権限を取得し、重要なデータを盗み、OT サーバーにアクセスします。

ランサムウェア アクターは OT にアクセスする能力を証明済み

2020 年、Mandiant は、 金融犯罪アクターがどのように OT に手を広げているかを説明する投稿をリリースしました。私たちの評価は、攻撃の影響を増幅するために既知のランサムウェア株とともに展開された 2 つのプロセス キル リストに基づいています。これらのリストは、ソフトウェア プロセスを列挙して終了することを目的としており、そのうちの 2 つは偶然にも OT に関連していました。これらのプロセス リストからの影響を判断するための文書化された情報は限られていますが、私たちの評価では、そのようなプロセスを停止することで、攻撃者が重要な OT 機能を突然終了させて暗号化し、被害者に追加の損害を与える可能性があることを示しました。

2 つのプロセス キル リストの 1 つは、CLOP ランサムウェア サンプルと一緒に展開されました。 このグループは、販売時点情報管理 (POS) マルウェア、CLOP ランサムウェア、および従来の恐喝を使用して、業務を収益化しています。

FIN11 が専門的な OT 専門知識を持っていることを示す兆候は見られず、FIN11 が展開したプロセス キル リストが被害者の OT 環境に重大な影響を与えたことを示す証拠もありません。ただし、攻撃者が一部の OT プロセスを含むプロセス キル リストを使用すると、その機能の範囲と、将来 OT にどのような影響を与える可能性があるかについて、さらに疑問が生じます。

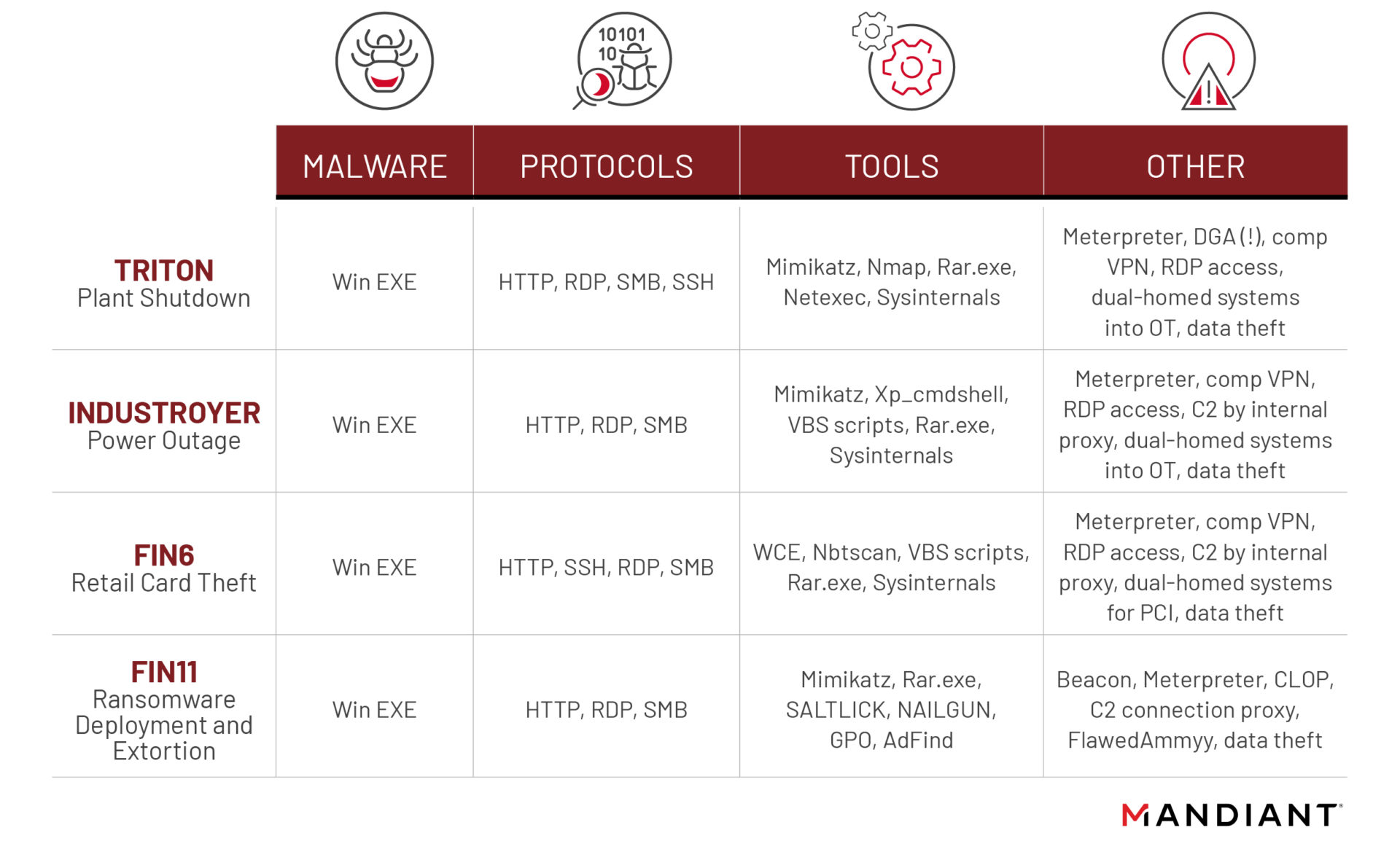

これまで、FIN11 などの金銭目的の攻撃者は、 OT 標的型攻撃ライフサイクルの初期段階をサポートするために、国家が支援する攻撃者が使用するものに匹敵する戦術、技術、および手順 (TTP) を使用してきました。これには、一般に公開されているツール、生きたオフザランド技術、既知のエクスプロイト フレームワーク、被害者を侵害するためのカスタマイズされたマルウェアの使用が含まれます。

図 1 は、TRITON および INDUSTROYER のインシデントで使用された手法と、FIN11 および別のサイバー犯罪アクターである FIN6 がランサムウェアの展開、恐喝および小売カードの盗難に使用した手法との重複を示しています。

IT と OT の両方でターゲット資産に到達するには、多くの場合、アクターが企業ネットワークや生産ネットワーク全体で横方向の移動と権限のエスカレーションのプロセスに従う必要があるため、4 つのケースで TTP の重複が存在する可能性があります。ランサムウェア オペレーターは過去数年間で大幅に進化しましたが、残っている主な違いは、国が支援する一部の攻撃者も、物理プロセスを混乱させる OT に合わせたペイロードを開発するために多額のリソースを投資したことです。

Mandiant Red Team は FIN11 手法を使用して、標的の企業ネットワークを移動し、OT サーバーに到達しました

MandiantRed チームは、ヨーロッパのエンジニアリング組織を支援し、金銭目的の攻撃者が環境にランサムウェアを展開した場合に起こりうる影響を視覚化しました。エンゲージメントは 3 つの目標を追求し、そのすべてが成功裏に達成されました。

- IT 環境でランサムウェア攻撃者をエミュレートする

- IT から別の OT ネットワーク セグメントに伝播する

- 機密情報にアクセスして盗み、再配布することにより、多面的な恐喝をエミュレートする

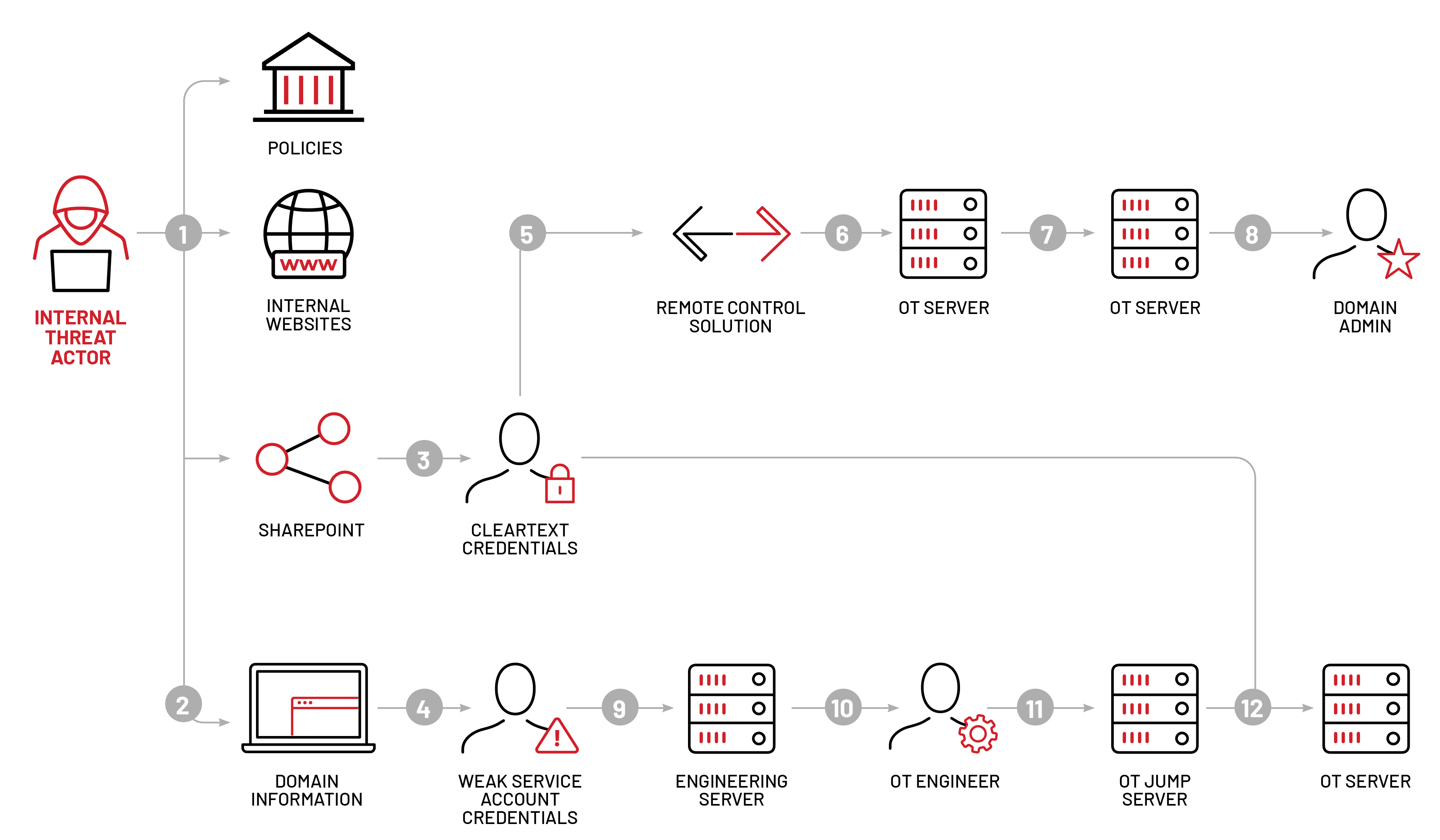

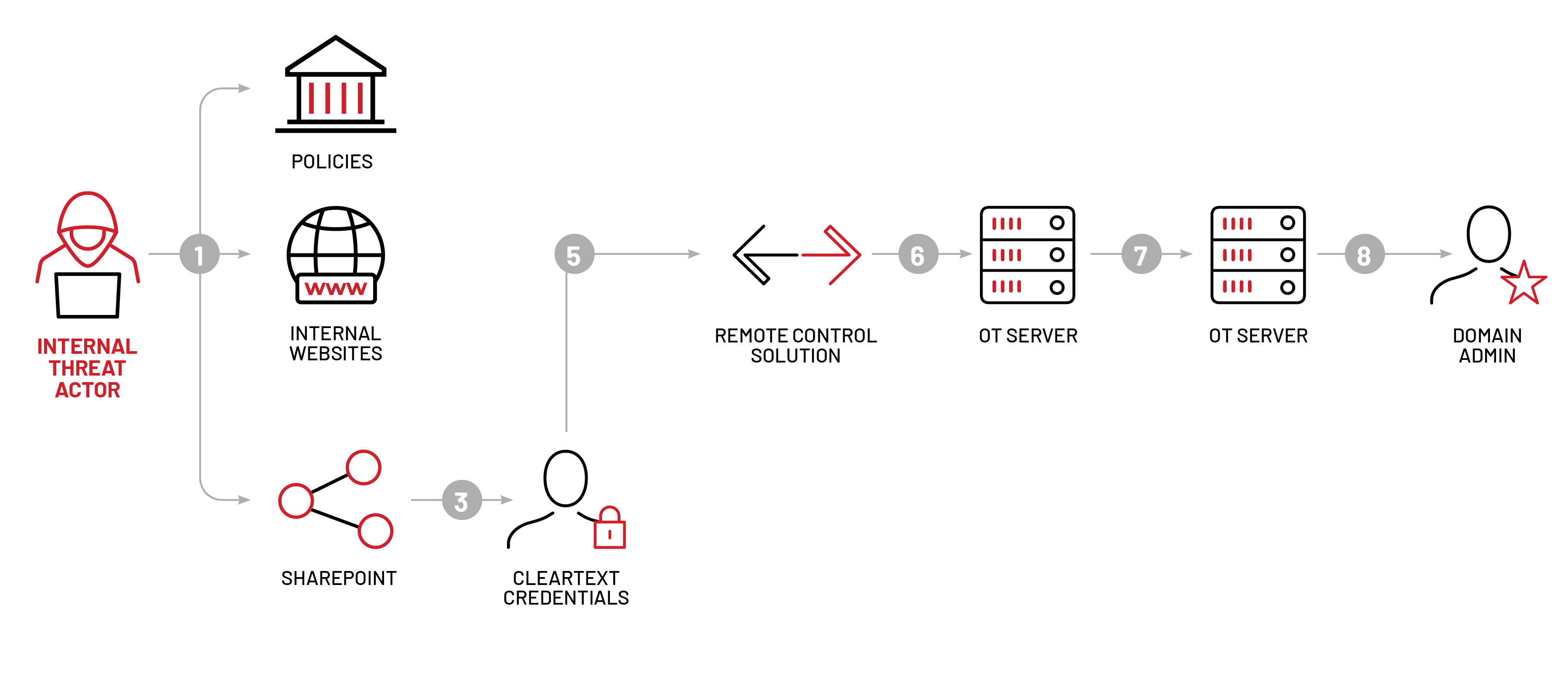

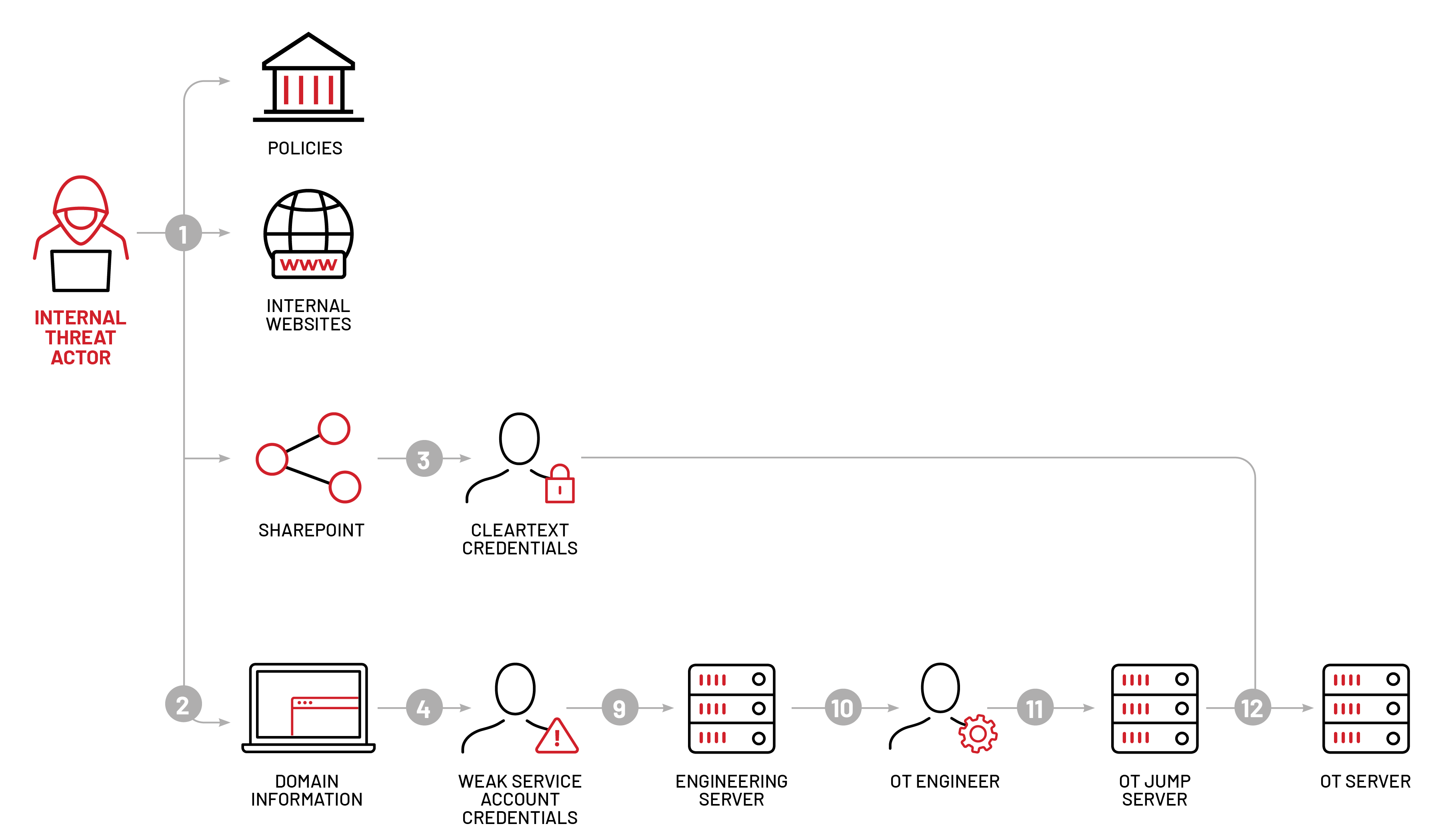

図 2 は、Mandiant が OT ターゲットに到達するために追求した 2 つの経路を示しています。

この関与のために、Mandiant は、標的の企業ドメイン上の標準的な従業員アカウントとデバイスから開始する「想定侵害」アプローチを採用しました。その後、Mandiant は一般的に見られる FIN11 の手法を利用して、さまざまなセキュリティ ゾーンのエンドポイント間で侵入を継続しました (付録を参照)。 IT および OT で目標を達成するために使用した手法には、次のようなものがあります。

- ウェブおよび内部アプリケーションの偵察

- Mandiant は、平文の認証情報、IT アーキテクチャに関する情報、ネットワーク情報、および内部共有や知識共有 Web アプリケーションや Wiki に関するその他の機密データを含む複数の文書を発見しました。

- Active Directory インフラストラクチャの偵察

- Mandiant は、パブリック ツールBloodHoundのバリエーションを使用して、ユーザー、グループ、グループ ポリシー オブジェクト (GPO)、およびマシン情報を収集し、ターゲットのActive Directory (AD)インフラストラクチャを記述するデータ構造を構築しました。次に、Mandiant はこの情報を暗号化して盗み出し、侵害されたユーザーを追跡し、攻撃の次のステップを戦略化しました。

- CVE-2021-36934 、別名「SeriousSAM」による権限昇格

- Mandiant は、 CVE-2021-36934に対して脆弱な多数のデバイスを発見しました。この脆弱性を悪用して、Mandiant はこれらのデバイスのセキュリティ アカウント マネージャー (SAM)データベースをダウンロードし、 Impacketライブラリを利用して、そこからローカル アカウントのパスワード ハッシュ、コンピューター アカウントのパスワード、キャッシュされたドメイン資格情報などのシークレットを抽出しました。

- 銀券横移動

- Mandiant は Silver チケットを偽造しました – ユーザー認証に必要なKerberos Ticket Granting Service (TGS)チケット – Impacket ライブラリの ticketer.py スクリプトを使用します。これにより、Red Team は被害者のサービス (管理者アカウントを含む) の任意のユーザーになりすまして、IT ネットワーク内の特定のエンドポイントに対する権限を昇格させることができました。

- Active Directory 証明書サービスの悪用による権限昇格

- Mandiant は、ターゲットの AD 証明書サービス (CS) 構成に、証明書テンプレートに少なくとも 1 つの構成ミスが含まれていることを発見しました。これにより、要求元のエンティティがターゲットの AD ドメイン内の他のプリンシパルの証明書を要求できるようになりました。 Mandiant は、パブリックCertifyツールを使用して AD CS 構成を列挙しました。

複数の面で OT にピボット

Mandiant は、企業ネットワークの侵害を通じて収集された情報と権限を使用して、ターゲットの OT サーバーに到達するための最適なパスを特定しました。 Mandiant は、分離されたレガシー OT ネットワークと、異なる地域間で接続されたグローバル OT ネットワークという 2 つの異なる特定のターゲットに到達することに重点を置いていました。

OT 侵害 #1 – レガシー OT ネットワークに足場と権限昇格を確立する

Mandiant は、企業ネットワークの初期段階で取得したのと同じ資格情報とドキュメントを使用して、OT ネットワークにアクセスできるホストにインストールされたリモート管理ソフトウェアにアクセスしました。その後、Mandiant はホストのネットワーク防御を列挙し、SSL/TLS インスペクションを利用していないことを確認しました。これにより、レッド チームはコマンド アンド コントロール (C&C) の手段としてドメイン フロンティングを利用するインプラントを起動することができました。

さらにネットワークを列挙すると、リモート管理ソフトウェアを介してアクセスされたアカウントが、OT ネットワーク内の他のホストに対する管理者権限も持っていることが明らかになりました。 Mandiant は、リモート デスクトップ プロトコル (RDP) を使用して、複数のホストにアクセスし、それらの防御を列挙し、サーバー メッセージ ブロック (SMB) プロトコルと RDP を介してカスタム クラフトの C&C インプラント ペイロードをアップロードしました。次に、Mandiant は、リモート サービスの作成、Windows Management Instrumentation (WMI) コマンドの実行、および手動実行によって、これらのペイロードを実行しました。これらのプロトコルとサービスが正当なユーザーによっても利用されていることを考えると、そのようなアクティビティがアラートを生成する可能性は低く、ラテラル ムーブメントがバックグラウンド トラフィックに溶け込み、ネットワーク センサーによる検出の可能性が低下します。

Mandiant は OT ネットワーク内の合計 8 つのサーバーにアクセスし、そのうちの 1 つはヒューマン マシン インターフェイス (HMI) でした。このシステムへのアクセスにより、攻撃者はネイティブ コマンドを使用して、物理的な制御プロセスと悪意を持って対話することができます。 Mandiant が足場を確立し、管理アクセス権を取得すると、焦点は権限のエスカレーションに移りました。

- Mandiant はホストの 1 つで SAM データベースをダンプし、ローカル アカウントのパスワード ハッシュを取得しました。これにより、ローカル管理者アカウントの 1 つのクリアテキスト パスワードが明らかになりました。

- ローカル管理者の資格情報を利用して、Mandiant は、タスク マネージャー アプリケーションを使用して、別の OT ホストでローカル セキュリティ機関サブシステム サービス (LSASS) プロセスのメモリ ダンプを作成しました。

- Mandiant は、公開ツールMimikatzの特別に圧縮されたバージョンを使用して、メモリ ダンプ ファイルを抽出し、そこに含まれる認証情報を取得しました。回復された認証情報には、OT ネットワーク ドメインのドメイン管理者アカウントの NTLM ハッシュが含まれていました。

- 次に Mandiant は、ドメイン管理者アカウントのパスワード ハッシュを利用し、リモート サービスの作成を介して OT ドメイン コントローラーでカスタム ペイロードを実行することで、目的を達成しました。

OT 妥協 #2: IT からグローバル OT ネットワークへの水平移動

2 番目の攻撃経路として、Mandiant は、Impacket ライブラリを使用して「AS-REP ロースト」攻撃を行い、複数のユーザー アカウント パスワード ハッシュを復元して、標的のエンタープライズ ドメイン内の権限をエスカレートしました。 Mandiant は、辞書攻撃を使用してパスワード ハッシュをクラックし、アカウントの 1 つのクリアテキスト パスワードを明らかにしました。ユーザー アカウントと資格情報には追加のホストに対する RDP 権限があり、Mandiant はエンタープライズ環境内を横方向に移動できました。

アクセスされたホストにはエンジニアリング ソフトウェアが含まれており、ジャンプホストまたはエンジニア向けのアプリケーション サーバーである可能性が高いことが示されました。さらに、ホストにインストールされたエンジニアリング アプリケーションは、特権のないユーザーが書き込み可能なディレクトリ内のバッチ (BAT) ファイルを指すデスクトップ上のショートカットを使用していました。これにより、Mandiant は、ユーザーがデスクトップ上のショートカットをクリックしたときに、BAT ファイルの内容を変更して、許可されていないアプリケーションを起動することができました。

複数のユーザーがこの攻撃の犠牲になりました。これらのユーザーの 1 人は複数の AD グループのメンバーであり、さまざまな OT ジャンプ ホストに対する RDP 権限を持っていました。 Mandiant は、 Rubeusツールを使用して、侵害されたホスト上のアクティブなセッションからユーザーの Kerberos Ticket Granting Ticket (TGT) を抽出しました。これにより、Mandiant は Red Team によって既に制御されているシステムに TGT をインポートし、「TERMSRV/<HOST>」サービスの TGS を要求できました。これは、Remote Credential Guard を使用して RDP 経由でターゲット ホストに接続するために使用できます。または制限付き管理者モード。最後に、Mandiant は「mstsc /remoteGuard」コマンドを介してリモート デスクトップ セッションを開始し、RDP を介して複数の OT ジャンプホストに接続しました。

目的を達成するために、Mandiant は偵察フェーズで取得した資格情報を再度使用して、OT ジャンプホストの 1 つから OT サーバーへの認証を行いました。 OT サーバーは、クライアント/サーバー ベースの SCADA ソフトウェア ソリューションを実行しました。このソリューションは、マシン上で完全にアクセス可能で、既にアクティブでした。ただし、運用上の影響が懸念されるため、レッド チームはアプリケーションとのやり取りを控えました。この種のソフトウェアにアクセスすると、攻撃者が OT 環境の詳細な偵察を実行したり、機密情報を盗み出したり、追加のペイロード (ランサムウェアなど) を展開したり、被害者がプロセスを監視または制御する能力を低下させたりする可能性があります。

ランサムウェア攻撃のエミュレーションは、防御機能に関する重要な洞察を提供します

OT システムは、組織が生産プロセスを自動化するために不可欠です。その結果、それらは、営利目的または物理的損害の発生を目的として生産を妨害しようとするアクターにとって魅力的な標的となります。ランサムウェア オペレーターと OT に重点を置いた APT の間の TTP の重複は、ランサムウェア オペレーションからの保護が、サイバー物理攻撃などの他の影響力のあるイベントに対する重要な防御にもつながることを示唆しています。

2022 年半ばの時点で、金銭目的の攻撃者が OT ネットワークを明示的に標的にして被害者を強要したことは確認されていませんが、攻撃者が OT プロセスに影響を与えるランサムウェア攻撃を実行したことは強調しています。 OT 資産にアクセスできるアクターは、いくつかの方法で被害者の制御またはプロセスに対する可視性を妨害する権限を与えられる場合があります。 OT 資産の所有者と運用者は、最新の攻撃者の TTP に立ち向かい、環境内の脆弱性を特定し、侵害の検出と対応能力を向上させることで、ランサムウェア攻撃のエミュレーションから利益を得ることができます。

OT 向けの攻撃エミュレーションとレッド チーム サービスの詳細については、OT 向けのプロアクティブなセキュリティ サービスの提供に関する以前の投稿を参照してください。 OT、 レッドチーム評価、または脅威インテリジェンスに関するMandiant サービスの詳細については、当社の Web サイトにアクセスしてください。

付録: レッドチームの関与に利用される FIN11 テクニック

|

TTP |

エミュレーション |

|

初期アクセス |

|

|

T1192: スピア フィッシング リンク |

範囲外 |

|

T1193: スピアフィッシング添付ファイル |

範囲外 |

|

実行 |

|

|

T1047: Windows Management Instrumentation |

はい |

|

T1086: PowerShell |

はい |

|

T1053: スケジュールされたタスク |

いいえ |

|

T1064: スクリプティング |

はい |

|

T1059: コマンドライン インターフェイス |

はい |

|

T1035: サービスの実行 |

はい |

|

T1204: ユーザーによる実行 |

はい |

|

持続性 |

|

|

T1133: 外部リモート サービス |

範囲外 |

|

T1053: スケジュールされたタスク |

いいえ |

|

T1060: レジストリ実行キー/開始フォルダ |

いいえ |

|

T1015: アクセシビリティ機能 |

いいえ |

|

T1138: アプリケーション シミング |

いいえ |

|

T1004: Winlogon ヘルパー DLL |

いいえ |

|

T1050: 新しいサービス |

はい |

|

T1078: 有効なアカウント |

はい |

|

T1108: 冗長アクセス |

はい |

|

権限昇格 |

|

|

T1138: アプリケーション シミング |

いいえ |

|

T1055: プロセス インジェクション |

はい |

|

T1015: アクセシビリティ機能 |

いいえ |

|

T1050: 新しいサービス |

はい |

|

T1053: スケジュールされたタスク |

いいえ |

|

T1078: 有効なアカウント |

はい |

|

T1086: 権限昇格のための悪用 |

はい |

|

防御回避 |

|

|

T1055: プロセス インジェクション |

はい |

|

T1045: ソフトウェアのパッキング |

はい |

|

T1107: ファイルの削除 |

はい |

|

T1064: スクリプティング |

はい |

|

T1116: コードサイニング |

はい |

|

T1112: レジストリの変更 |

いいえ |

|

T1070: ホストでのインジケータの削除 |

はい |

|

T1027: 難読化されたファイルまたは情報 |

はい |

|

T1202: 間接コマンド実行 |

はい |

|

T1090: 接続プロキシ |

はい |

|

T1078: 有効なアカウント |

はい |

|

T1140: ファイルまたは情報の難読化解除/デコード |

はい |

|

T1108: 冗長アクセス |

はい |

|

資格情報へのアクセス |

|

|

T1003: 資格情報のダンプ |

はい |

|

T1558: ケルベロスト |

はい |

|

T1003.006: DCSync |

いいえ |

|

発見 |

|

|

T1082: システム情報の検出 |

はい |

|

T1057: プロセス検出 |

はい |

|

T1063: セキュリティ ソフトウェアの検出 |

はい |

|

横移動 |

|

|

T1021: リモート サービス |

はい |

|

T1076: リモート デスクトップ プロトコル |

はい |

|

T1105: リモート ファイル コピー |

はい |

|

コレクション |

|

|

T1125: ビデオ キャプチャ |

いいえ |

|

T1113: 画面キャプチャ |

いいえ |

|

T1119: 自動収集 |

はい |

|

T1005: ローカル システムからのデータ |

はい |

|

コマンドと制御 |

|

|

T1090: 接続プロキシ |

はい |

|

T1071: 標準アプリケーション層プロトコル |

はい |

|

T1094: カスタム C2 プロトコル |

いいえ |

|

T1105: リモート ファイル コピー |

はい |

|

T1032: 標準暗号プロトコル |

はい |

|

T1043: 一般的に使用されるポート |

はい |

|

T1065: あまり使用されないポート |

いいえ |

|

T1219: リモート アクセス ツール |

はい |

|

流出 |

|

|

T1002: データ圧縮 |

範囲外 |

|

T1022: 暗号化されたデータ |

範囲外 |

|

T1041: C2 チャネルを介した流出 |

範囲外 |

|

T1048: 代替プロトコルを介した流出 |

範囲外 |

|

影響 |

|

|

T1486: 影響を与えるために暗号化されたデータ |

範囲外 |

|

T1529: システムのシャットダウン/再起動 |

範囲外 |

|

T1485: データ破壊 |

範囲外 |

|

T1488: ディスク コンテンツのワイプ |

範囲外 |

|

T1489: サービス停止 |

範囲外 |

参照: https://www.mandiant.com/resources/blog/mandiant-red-team-emulates-fin11-tactics

Comments