米国司法省は、世界中の企業・政府機関・大学などを多数ハッキングしたとして、4人の中国人を起訴したと発表しました。

発表によると、この4人の容疑者は、より大規模なグループの一員であると考えられ、海南仙盾科技発展有限公司(Hainan Xiandun Technology Development Co. )という会社を設立し、ハッキング攻撃の隠れ蓑にしていました。

米国の捜査当局によると、この会社は中国国家安全部(MSS)の省庁である海南国家安全部(HSSD)の直接の監督下で運営されていたといいます。

米国は、少なくとも2011年以降、海南国家安全部が海南仙盾科技発展有限公司に送り込んだ工作員を使って、同社のハッキング攻撃を指揮し、侵入対象を選定して企業の専有情報や機密情報を盗み出し、後に中国国内に恩恵を与えたと主張しています。

米国政府は、サイバーセキュリティ業界ではATP40、BRONZE、MOHAWK、FEVERDREAM、G0065、Gadolinium、GreenCrash、Hellsing、Kryptonite Panda、Leviathan、Mudcarp、Periscope、Temp.Periscope、Temp.Jumperなどの異なる名称のグループによるものとされてきたハッキングに、海南仙盾科技発展有限公司が関与していたと発表しました。

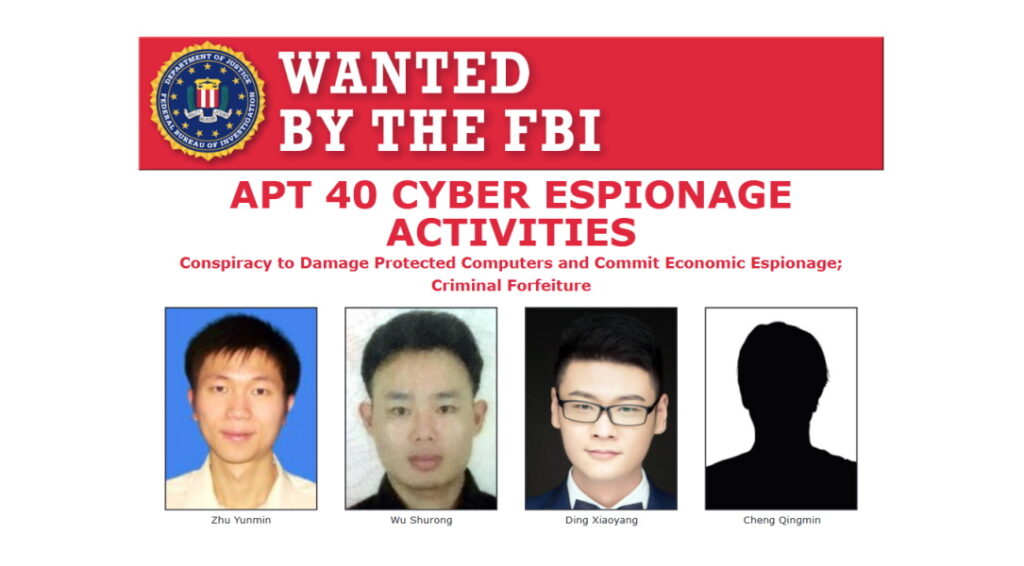

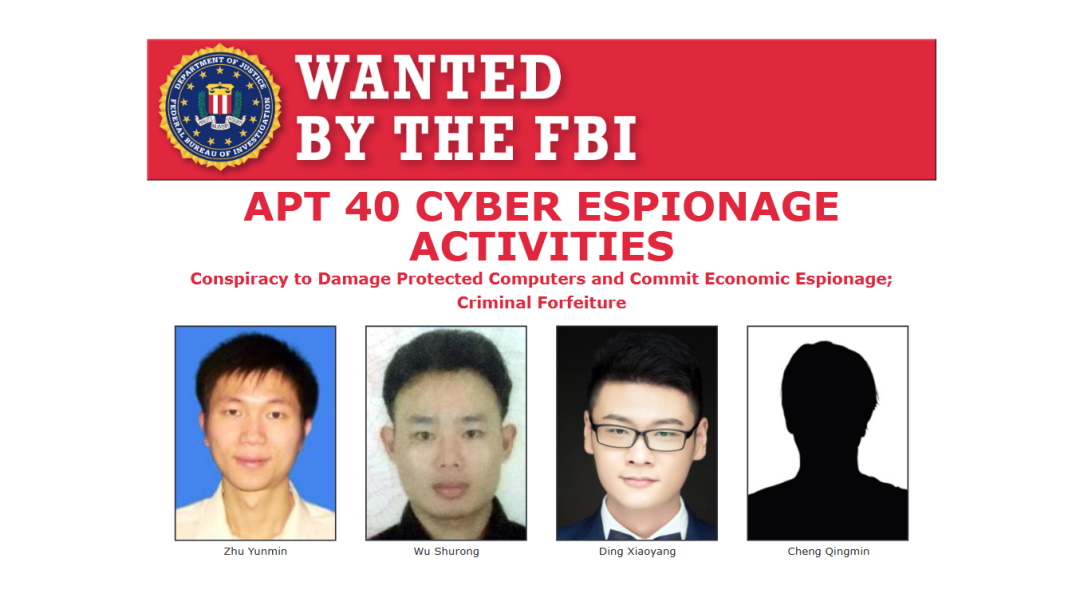

司法省関係者によると、本日起訴された4人の中国人のうち、3人は海南省の部局に勤務する中国国家安全部(MSS)職員でした。

Ding Xiaoyang (丁晓阳)

Cheng Qingmin (程庆民)

Zhu Yunmin (朱允敏)

4人目の容疑者である呉淑荣(Wu Shurong)は、海南省のフロント企業「Xiandun」の雇われハッカーとして働き、3人のMSS監督者の命令でマルウェアを作成し、それを使って外国政府や企業、大学のコンピュータシステムに侵入しました。彼は、”goodperson “や “ha0r3n “などのハッカーのニックネームで活動していたとされています。

司法省の関係者によると、同グループは侵入を実行するために、公開されているマルウェアとカスタムメイドのマルウェアの両方を使用していたという。

これには、「BADFLICK」(別名:GreenCrash)、「PHOTO」(別名:Derusbi)、「MURKYTOP」(別名:mt.exe)、「HOMEFRY」(別名:dp.dll)などのマルウェアが含まれていました。

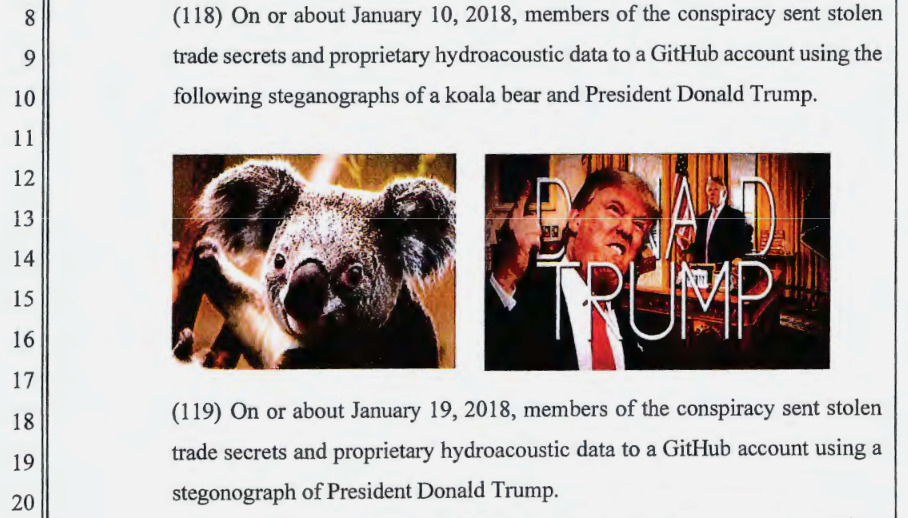

裁判資料によると、同グループは、サーバー、ドメイン、電子メール、GitHub、Dropboxのアカウントなど、マルウェアやハッキングのインフラにアクセスして操作するために、Torネットワークをよく利用していました。

またGitHubを使用してマルウェアと窃盗データの両方を保存することが多く、後者はステガノグラフィを使用して、時にはドナルド・トランプ米大統領を描いた画像の中に窃盗情報を隠していました。

また、多くの企業がDropboxのトラフィックを悪意のあるものと見なしていないことを利用し、Dropboxのアカウントを盗難データの保管場所として悪用していました。

APT40は中国企業の利益になるデータを盗んでいた

同グループが最も活発に活動していたのは、2011年から2018年の間で、司法省によるとAPT40は、米国、オーストリア、カンボジア、カナダ、ドイツ、インドネシア、マレーシア、ノルウェー、サウジアラビア、南アフリカ、スイス、英国のターゲットを侵入していました。

対象となった産業分野は、航空、防衛、教育、政府、医療、バイオ医薬品、海上輸送などの分野です。

盗まれた企業秘密や機密情報には、潜水艇や自律走行車に使われる機密技術、特殊化学物質の処方、民間航空機の整備、独自の遺伝子配列技術などが含まれていました。

これらのデータは、対象国の国有企業の契約を獲得する支援するために使用されることが多く、中国企業が大規模な契約を獲得する際に、より良い入札を行い、競合他社よりも優位に立つことができたとのことです。

また、APT40は、エボラ出血熱、MERS、HIV/AIDS、マールブルグ、野兎病などの感染症に関する研究を目的として、研究機関や大学からデータを盗んでいたとされています。

さらに、APT40は海南省や中国全土のさまざまな大学と密接に連携していたとのことで、APT40は海南省にあるフロント企業「Xiandun」を利用して、大学のスタッフと協力し、今後の侵入に役立つハッカーや言語学者を大学から採用していました。

裁判資料によると、APT40の運営を担当しているとみられる役員である丁は、2018年5月にグループ運営が成功したとしてMSSから表彰を受けたこともあるとのことです。

発表された司法省の起訴状は、米国、英国、EU、その他の西側同盟国が、マイクロソフト社のExchangeサーバーに対するハッキング攻撃を中国の国家支援ハッカーの仕業とし、ハフニウムグループの背後にある2つの事業体としてAPT31とAPT40を挙げたことにも影響しています。

司法省の起訴状は、Exchangeのハッキングを対象としておらず、海南翔敦というフロント企業が設立された2011年から2018年までのAPT40の活動のみを対象としています。

APT40の攻撃手法と対応策

ホワイトハウスの発表と起訴を受けて、NSA、CISA、FBIもAPT40の侵入や活動を検知するための技術ガイダンスを発表しており、中国国家が支援するサイバー犯罪者が米国および同盟国のネットワークを標的とする際に使用する50以上の戦術、技術、手順(TTPs)について説明し、その対応策について詳しく述べています。

重要な手口の1つに、公開された脆弱性を公開後数日で悪用するものがあり、Pulse Secure、Apache、F5 Big-IP、Microsoft製品などの主要なアプリケーションが攻撃を受けています。

一般的な対応策としては、迅速なパッチ適用、ネットワークトラフィック、電子メール、エンドポイントシステムの監視強化、ウイルス対策や強力な認証などの保護機能を使用して悪意ある活動を阻止することなどが挙げられます。

システムや機器へのパッチ適用を迅速かつ確実に行う。パッチ適用の重点項目

リモートコードの実行やサービス妨害を可能にする重要かつ深刻な脆弱性や、中国の国家的サイバー犯罪者が利用していることが知られているCVEへのパッチ適用に重点を置く。タイムリーかつ徹底したパッチサイクルを可能にするパッチマネジメントプログラムの導入を検討する。

注:中国の国家支援型サイバー犯罪者が日常的に利用しているCVEの詳細については、「中国の国家支援型サイバー犯罪の動向」の項に記載されているリソースを参照してください。

ネットワークトラフィック、電子メール、エンドポイントシステムの監視を強化

ネットワーク上の通信を監視、新たなフィッシング攻撃の情報を収集し、それに応じて電子メールのルールを調整

電子メールの添付ファイルを制限し、レピュテーションに基づいてURLやドメインをブロックするというベスト・プラクティスに従う。

アカウントの不正使用の監視をベースに、最大限の検知能力を発揮できるようログ情報の集約と相関分析を行う

一般的なポートとプロトコルを監視して、コマンド&コントロール(C2)活動を監視する

SSL/TLS検査を使用して暗号化セッションの内容を確認し、マルウェアの通信プロトコルのネットワークベースのシグニチャを検知。

ネットワークとエンドポイントのイベント分析および検出機能を導入・強化

ネットワークとエンドポイントのイベント分析および検出機能を導入・強化し、初期感染、認証情報の漏洩、エンドポイントのプロセスやファイルの操作を特定

エンドポイントのプロセスやファイルの操作を特定するため、ネットワークやエンドポイントのイベント分析・検知機能を導入・強化

保護機能を使用して、悪意のある活動を阻止する。

アンチウイルス ソフトウェアやその他のエンドポイント保護機能を導入し、悪意のあるファイルを自動的に検出して実行を防止する。

ネットワーク侵入検知・防止システムを使用して、一般的に使用される敵対的なマルウェアを特定・防止、悪意のあるデータ転送を制限する。

ドメインレピュテーションサービスを利用して、疑わしいドメインや悪意のあるドメインを検出

サービスアカウントに強力な認証情報を使用し、リモートアクセスに多要素認証(MFA)を使用することで、敵対者が盗んだ認証情報を利用する能力を軽減する。ただし、MFAの実装によっては、MFAの傍受技術に注意すること。

Comments