Microsoft の研究者は最近、侵害されたクラウド テナントに悪意のある OAuth アプリケーションが展開され、Exchange Online の設定を制御し、スパムを拡散するために使用されるという攻撃を調査しました。調査の結果、脅威アクターは、多要素認証 (MFA) が有効になっていないリスクの高いアカウントに対して Credential Stuffing 攻撃を開始し、セキュリティで保護されていない管理者アカウントを利用して初期アクセスを取得したことが明らかになりました。攻撃者は、クラウド テナントへの不正アクセスにより、電子メール サーバーに悪意のある受信コネクタを追加する悪意のある OAuth アプリケーションを作成できました。その後、攻撃者は悪意のある受信コネクタを使用して、標的のドメインから発信されたように見えるスパム メールを送信しました。スパムメールは、受信者をだまして定期的な有料サブスクリプションにサインアップさせることを目的とした、欺瞞的な懸賞スキームの一部として送信されました。

Microsoft は、OAuth アプリケーションの悪用の人気の高まりを監視してきました。 OAuth アプリケーションの実際の悪用が最初に確認されたものの 1 つは、 同意フィッシングです。同意フィッシング攻撃は、ユーザーをだまして悪意のある OAuth アプリに許可を与えさせ、ユーザーの正当なクラウド サービス (メール サーバー、ファイル ストレージ、管理 API など) にアクセスさせることを目的としています。過去数年間、Microsoft は、 国家アクターを含むますます多くの脅威アクターが、コマンド アンド コントロール (C2) 通信、バックドア、フィッシング、リダイレクトなど、さまざまな悪意のある目的で OAuth アプリケーションを使用していることを観察してきました。の上。

この最近の攻撃には、侵害された組織にインストールされたシングルテナント アプリケーションのネットワークが関与しており、攻撃を実行するための攻撃者の ID プラットフォームとして使用されていました。ネットワークが明らかになるとすぐに、関連するすべてのアプリケーションが削除され、推奨される修復手順を含む通知が顧客に送信されました。

このブログでは、この攻撃ベクトルの技術分析と、攻撃者が試みたその後のスパム キャンペーンを紹介します。また、この脅威から組織を保護するための防御者向けのガイダンスと、Microsoft のセキュリティ テクノロジがそれを検出する方法も提供します。

初期アクセス

攻撃が成功するためには、攻撃者は、クラウド環境でアプリケーションを作成し、管理者の同意を得ることができる十分なアクセス許可を持つクラウド テナント ユーザーを危険にさらす必要がありました。攻撃者は、グローバル管理者ロールを持つユーザーにアクセスしようとして、ターゲットに対して Credential Stuffing 攻撃を実行しました。単一の IP アドレスから発信された認証試行は、Azure Active Directory PowerShell アプリケーション (アプリ ID: 1b730954-1685-4b74-9bfd-dac224a7b894) に対して開始されました。その後、残りの攻撃を展開するために同じアプリケーションが使用されました。

認証試行の成功率に基づいて、攻撃者が侵害された資格情報のダンプを使用したと推測されます。この調査では、侵害されたテナントの 86% に、 リアルタイムのリスク スコアが高い管理者が少なくとも 1 人いたことも明らかになりました。これは、Azure AD Identity Protection によって侵害された可能性が最も高いとフラグが付けられたことを意味します。侵害されたすべての管理者が MFA を有効にしていないことに注意することも重要です。これにより、攻撃を阻止できた可能性があります。これらの観察結果は、アカウントを保護し、リスクの高いユーザー、特に高い権限を持つユーザーを監視することの重要性を増幅させます。

悪意のある OAuth アプリケーションの展開

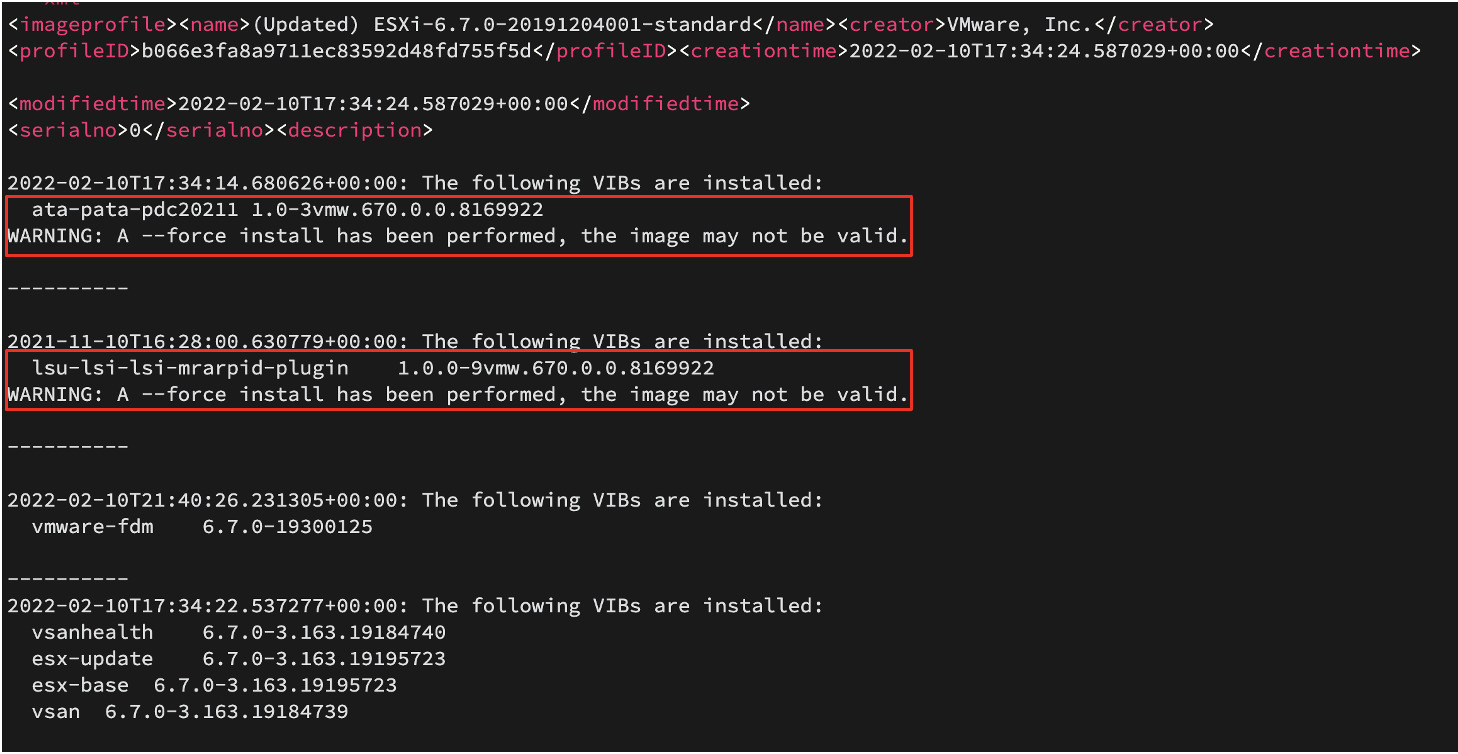

攻撃者が特権ユーザーへのアクセス権を取得すると、次のステップは悪意のあるアプリケーションをセットアップすることでした。イベント ユーザー エージェント (Swagger-Codegen/1.4.0.0/csharp) の分析と、アプリケーションの展開がいかに迅速に行われたかに基づいて、攻撃者が PowerShell スクリプトを実行して、次の Azure Active Directory (AAD) を実行した可能性があります。対象となるすべてのテナントでの管理活動:

- [ドメイン名]_([a-zA-Z]){3}の命名規則を使用して、新しいシングルテナント アプリケーションを登録します (例: Contoso_GhY)

- Exchange Online PowerShell モジュールのアプリのみの認証に使用できる従来のアクセス許可Exchange.ManageAsAppを追加します。

- 上記の権限に管理者の同意を与える

- 以前に登録したアプリケーションにグローバル管理者と Exchange Online 管理者の役割を付与する

- アプリケーション資格情報を追加します (キー/証明書/両方)

脅威アクターは、OAuth アプリケーションに独自の資格情報を追加しました。これにより、最初に侵害されたグローバル管理者がパスワードを変更した場合でも、アプリケーションにアクセスできるようになりました。

言及された活動により、攻撃者は高度な権限を持つアプリケーションを制御できるようになりました。脅威アクターは、アプリケーションが展開された直後に常にアプリケーションを使用するとは限らないことが観察されました。場合によっては、アプリケーションが利用されるまでに数週間または数か月かかりました。また、疑わしいアプリケーションを監視していない組織では、アプリケーションが数か月間展開され、攻撃者によって複数回使用されました。

Exchange Online 設定の変更

攻撃者は特権アプリケーションを使用して Exchange Online PowerShell モジュールを認証し、Exchange Online の設定を変更しました。攻撃チェーンの次のステップを実行できるようにする 2 つの変更がありました。

新しい受信コネクタを作成する

コネクタは、Microsoft 365 または Office 365 を使用して組織との間で電子メールがやり取りされる方法をカスタマイズする手順のコレクションです。 Exchange Online を実行していない別のメッセージング システムからのメッセージを処理する場合、またはポリシー チェックを実行してメッセージを Exchange Online サービスにルーティングするネットワーク アプライアンスがある場合。

攻撃者は、命名規則Ran_([a-zA-Z]){5} (たとえば、 Ran_xAFzd ) を使用して新しい受信コネクタを設定しました。受信コネクタの目的は、(攻撃者のインフラストラクチャに関連する) 特定の IP からのメールが被害者の Exchange Online サービスを通過できるようにすることでした。これにより、攻撃者は侵害された Exchange ドメインから送信されたように見える電子メールを送信できました。新しく作成されたコネクタの構成情報は、Exchange Online 監査イベントNew-InboundConnector で確認できました。次の表に、この変更に関連する監査イベントの構成パラメーターを示します。

| 名前 | 価値 |

| “名前” | 「Ran_jBelh」 |

| 「有効」 | “真実” |

| 「CloudServicesMailEnabled」 | “真実” |

| 「RestrictDomainsToCertificate」 | “間違い” |

| 「送信者ドメイン」 | 「smtp:*;1」 |

| 「送信者IPアドレス」 | 「170.75.174.97;170.75.172.8;170.75.170.69;170.75.174.95; 54.39.94.145;149.56.200.36;158.69.21.185;66.70.201.131」 |

| 「RestrictDomainsToIPAddresses」 | “真実” |

| 「コネクタソース」 | 「ハイブリッドウィザード」 |

| 「EFスキップIP」 | 「170.75.174.97;170.75.172.8;170.75.170.69;170.75.174.95; 54.39.94.145;149.56.200.36;158.69.21.185;66.70.201.131」 |

| 「TreatMessagesAsInternal」 | “間違い” |

| 「コネクタタイプ」 | 「オンプレミス」 |

| 「RequireTls」 | “間違い” |

トランスポート ルールを作成する

トランスポート ルール(メール フロー ルールとも呼ばれます) は、組織内を流れるすべてのメールに対して実行できるアクションのセットです。攻撃者はこの機能を利用して、 Test01からTest012の命名規則で 12 個の新しいトランスポート ルールを設定しました。これらの各トランスポート ルールは、組織内を流れるすべてのメールから次の特定のヘッダーを削除する役割を果たしました。

- X-MS-Exchange-ExternalOriginalInternetSender

- X-MS-Exchange-SkipListedInternetSender

- 受信 SPF

- 受け取った

- ARC認証結果

- ARC メッセージ署名

- DKIM-署名

- ARCシール

- X-MS-Exchange-SenderADCheck

- X-MS-Exchange-Authentication-Results

- 認証結果

- X-MS-Exchange-AntiSpam-MessageData-ChunkCount

これらのヘッダーを削除することにより、攻撃者は防御回避を試みて、セキュリティ製品または電子メール プロバイダーが電子メールを検出またはブロックするのを防ぎ、スパム キャンペーンの成功率を高めました。新しく作成されたトランスポート ルールの構成情報は、Exchange Online 監査イベントNew-TransportRuleで確認できました。次の表に、この変更に関連する監査イベントの構成パラメーターを示します。

| 名前 | 価値 |

| “名前” | 「テスト06」 |

| 「送信者アドレスの場所」 | “ヘッダ” |

| 「ヘッダーを削除」 | 「ARC-メッセージ-署名」 |

Exchange Online の設定に対するこれらの変更により、脅威アクターは攻撃の主な目的であるスパム メールの送信を実行することができました。各スパム キャンペーンの後、攻撃者は検出を防ぐために悪意のある受信コネクタとトランスポート ルールを削除しましたが、アプリケーションは攻撃の次の波までテナントに展開されたままになりました (場合によっては、アプリケーションが再利用される前に数か月休止していました)。攻撃者)。

Exchange Online コネクタ経由で送信されたスパム メール キャンペーン

この攻撃の背後にいる攻撃者は、長年にわたってスパム メール キャンペーンを積極的に実行してきました。私たちの調査によると、この攻撃者は、不正な IP アドレスからメール サーバーに接続したり、正当なクラウドベースのバルク メール送信インフラストラクチャから直接送信したりするなど、他の方法で短期間に大量のスパム メールを送信しています。

攻撃者の動機は、受信者をだましてクレジット カードの詳細を提供させ、貴重な賞品を獲得することを装って定期的なサブスクリプションにサインアップさせるように設計された、詐欺的な懸賞スパム メールを広めることでした。このスキームは、標的に対する不要な課金につながった可能性がありますが、クレデンシャル フィッシングやマルウェアの配布など、明らかなセキュリティ上の脅威の証拠はありませんでした。

スパム キャンペーンは、この攻撃者の特徴を備えていました。プログラムによって生成されたメッセージには、電子メール本文に 2 つの可視ハイパーリンク画像が含まれており、スパム フィルタを回避するために各メール メッセージの HTML 本文内に動的でランダム化されたコンテンツが挿入されていました。

スパム メッセージ内のハイパーリンク付きの画像は、受信者に賞品を受け取る資格があることをほのめかしていました。ハイパーリンクをクリックすると、受信者は Web サイトに誘導され、そこでアンケートに回答し、賞品の配送料金を支払うためのクレジット カードの詳細を提供するよう求められました。見慣れたブランドのロゴ、名前、および Web サイトがスパムメール全体で使用されており、正当であるかのような錯覚を与える可能性があります。

次のページの一番下までスクロールすることによってのみ表示される細かい活字は、クレジットカード情報を提供する際に、受信者が賞品の送料を支払っていないことを明らかにしましたが、実際にはいくつかの有料サブスクリプションの料金を請求することに同意していました.懸賞に参加するためのサービス。攻撃者の主な動機は、この欺瞞的な懸賞スパム キャンペーンの犠牲になった人々からの潜在的な金銭的利益であった可能性があります。

スケールを達成し、メール配信の成功の可能性をさらに最大化する可能性が高い攻撃者は、Microsoft 以外のクラウドベースのアウトバウンド メール インフラストラクチャ (主に Amazon SES と Mail Chimp) からこのスパム キャンペーンをトリガーしました。これらの電子メール プラットフォームでは、通常はマーケティングやその他の正当な目的で大量の電子メールを送信できます。

このキャンペーンでは、以下の例に示すように、各スパム メール メッセージ内のハイパーリンク画像を支える独自の動的 URL を生成する技術も利用されました。

このスパム キャンペーンは、消費者の電子メール アカウントのみを対象としていました。 Microsoft がホストする消費者の電子メール アカウント (outlook.com) に送信されたスパム メッセージの場合、スパム メールは表示およびクリックされる前に顧客のジャンク フォルダーに移動されました。

緩和策

後続のスパム キャンペーンは消費者の電子メール アカウントを標的にしていますが、この攻撃は、このキャンペーンのインフラストラクチャとして使用するエンタープライズ テナントを標的にしています。したがって、この攻撃は、影響を受ける企業に直接影響を与える可能性のある攻撃で他の脅威アクターによって使用される可能性のあるセキュリティの弱点を明らかにします。

攻撃の主な初期アクセス ベクトルは、管理者の資格情報を取得することだったので、攻撃対象領域を減らすために組織が次の手順を実行することをお勧めします。

資格情報推測攻撃のリスクを軽減する

攻撃対象領域を減らすための重要なステップは、ID インフラストラクチャを保護することです。この攻撃で観察された最も一般的な初期アクセス ベクトルは、クレデンシャル スタッフィングによるアカウント侵害であり、侵害されたすべての管理者アカウントで MFA が有効化されていませんでした。 MFA を有効にするなど、アカウントの資格情報を強化するセキュリティ プラクティスを実装すると、攻撃のコストが高くなります。

条件付きアクセス ポリシーを有効にする

条件付きアクセスポリシーは、ユーザーがサインインを試みるたびに評価され、適用されます。組織は、デバイス コンプライアンスや信頼できる IP アドレス要件などのポリシーを有効にすることで、盗まれた資格情報を悪用する攻撃から身を守ることができます。

継続的なアクセス評価を有効にする

継続的アクセス評価(CAE) は、ユーザーが終了したり、信頼できない場所に移動した場合など、ユーザーの条件の変化がリスクを引き起こすと、リアルタイムでアクセスを取り消します。

セキュリティのデフォルトを有効にする

上記の機能の一部には有料サブスクリプションが必要ですが、主に Azure Active Directory ライセンスの無料利用枠を使用する組織向けのAzure AD のセキュリティの既定値は、事前構成済みのセキュリティ設定を提供するため、組織の ID プラットフォームをより適切に保護するのに十分です。 MFA、特権活動の保護など。

関連技術の検出

Microsoft 365 Defenderは、クロスシグナル機能を活用して、 Microsoft Defender for Office 365 、 Microsoft Defender for Cloud Apps 、アプリケーション ガバナンス アドオン、およびAzure Active Directory Identity Protectionを使用して顧客に警告し、攻撃チェーンを通じて攻撃に含まれる手法を検出します。各製品は、この攻撃で確認された手法をカバーするために、保護のさまざまな側面を提供できます。

Microsoft 365 ディフェンダー

新しい Exchange 受信コネクタからの疑わしい電子メール送信パターン– このアラートは、新しい Exchange 受信コネクタからの疑わしい電子メール送信パターンが検出された場合に生成されます。この動作は、攻撃者が悪意のある受信コネクタを設定して、組織の Exchange Online サービスを介した匿名の中継を許可していることを示唆している可能性があります。

悪意のあるコネクタ インシデントに対応するために推奨される読み取り:

スパム対策ヘッダーを削除する新しいトランスポート ルール – このアラートは、スパム対策ヘッダーを削除する新しいトランスポート ルールが検出されたときに生成されます。

送信者の電子メール ヘッダーを削除するために作成された疑わしい受信コネクタとトランスポート ルール– このアラートは、送信者の真の送信元アドレスを識別するヘッダーを削除するために、疑わしい受信コネクタとトランスポート ルールが作成されたときに生成されます。これは、組織のメールボックスからスパム キャンペーンが進行中であることを示している可能性があります。

疑わしい Azure AD アプリの作成– このアラートは、このキャンペーンで観察されたように、ユーザー アカウントが疑わしい特性を持つ Azure Active Directory OAuth アプリケーションを作成したときに生成されます。

危険なユーザーによる Azure AD アプリの登録– このアラートは、AAD Identity Protection によって計算されたリスク スコアが高いユーザー アカウントが新しい OAuth アプリケーションを作成し、それに管理者の同意を付与したときに生成されます。

Office 365 向けマイクロソフト ディフェンダー

Microsoft Defender for Office 365 は、次の電子メール セキュリティ アラートを通じて、このスパム キャンペーンに関連する脅威アクティビティを検出します。ただし、これらのアラートは、無関係な脅威活動によってもトリガーされる可能性があることに注意してください。これらのアラートを調査してすぐに修復することをお勧めするため、ここにリストしています。

配信後に削除されたキャンペーンからの電子メール メッセージ .このアラートは、 キャンペーンに関連付けられたメッセージが組織内のメールボックスに配信されると生成されます。このイベントが発生した場合、Microsoft はゼロアワー オート パージ (ZAP) を使用して、感染したメッセージを Exchange Online メールボックスから削除します。

クラウド アプリ用 Microsoft Defender

疑わしい IP アドレスからのアクティビティ。このアラートは、Microsoft 脅威インテリジェンスまたは組織によって危険であると識別された IP アドレスからのアクティビティがある場合に生成されます。これらの IP アドレスは、パスワード スプレー、ボットネット C2 の実行などの悪意のある活動に関与していると特定されており、侵害されたアカウントを示している可能性があります。

パスワード スプレーに関連付けられた IP アドレスからのアクティビティ。このアラートは、パスワード スプレーに参加していると特定された IP アドレスからのサインインの成功が観察されたときに生成されます。

アプリのガバナンス

アプリ ガバナンスは、Microsoft Defender for Cloud Apps へのアドオンであり、機密性の高い Exchange Online 管理アクティビティを他の脅威検出アラートと共に行う悪意のある OAuth アプリケーションを検出できます。このキャンペーンに関連するアクティビティは、次のアラートをトリガーします:

疑わしいメタデータを含む OAuth アプリには交換権限があります。このアラートは、疑わしいメタデータを含む基幹業務 OAuth アプリが Exchange Online を介してアクセス許可を管理する権限を持っている場合に生成されます。これにより、OAuth アプリがデータ収集または抽出アクティビティを実行したり、機密情報にアクセスして取得しようとしたりする可能性があります。

Azure AD ID 保護

Azure AD Identity Protection は、ID ベースのリスクを自動的に検出して修復します。疑わしいサインイン試行を検出し、次のアラートのいずれかを生成します。

- 異常なトークン。このアラートは、トークンの有効期間や見慣れない場所からの再生など、トークンの異常な特性にフラグを立てます。

- なじみのないサインイン プロパティ。このフィッシング キャンペーンでは、攻撃者は、ターゲット ユーザーになじみのないさまざまな国または地域から発信された複数のプロキシまたは VPN を使用しました。このアラートは、トークン クレーム、トークンの年齢、およびその他の認証属性の異常を示します。

- 匿名 IP アドレス。このアラートは、匿名 IP アドレス (Tor ブラウザーや匿名 VPN など) からのサインイン試行にフラグを立てます。

ハンティング クエリ

関連するアクティビティを見つけるために、Microsoft 365 Defender のお客様は、次の高度な検索クエリを実行できます。

「Exchange.ManageAsApp」権限が付与されたアプリケーション:

CloudAppEvents | |タイムスタンプ > ago(30d) | | where ActionType == "アプリ ロールの割り当てをサービス プリンシパルに追加します。" | |ここで、RawEventData.ResultStatus == "成功" | |ここで、RawEventData には "dc50a0fb-09a3-484d-be87-e023b12c6440" //Exchange.ManageAsApp ロール ID があります | |プロジェクト タイムスタンプ、AccountObjectId、AccountDisplayName、AppId = RawEventData.ModifiedProperties[0].NewValue、AppName = RawEventData.ModifiedProperties[6].NewValue

電子メールからスパム対策ヘッダーを削除する新しいトランスポート ルール:

CloudAppEvents | |ここで、ActionType == "New-TransportRule" | | mvexpand Param = RawEventData.Parameters | |ここで、Param.Name == "RemoveHeader" および Param.Value には "X-MS-Exchange-AntiSpam-MessageData" が含まれます | |プロジェクト タイムスタンプ、AccountObjectId、AccountDisplayName、ServicePrincipalId = tostring(RawEventData.AppId)

2022年 9 月 23 日更新 – インスタンス「Exchange サーバー」を「Exchange Online」に更新し、攻撃者がオンプレミスの Exchange サーバーを侵害することはできなかったが、クラウド テナントの侵害中に取得したアクセス許可により、攻撃者は変更を許可したことを明確にしました。 Exchange Online の設定。

Comments