COVID-19 は私たちの社会と経済に多大な影響を与えましたが、サイバー脅威の状況への影響は限定的なままです。ほとんどの場合、私たちが常に追跡してきた攻撃者は、危機以前と同じように行動しています。いくつかの新しい課題がありますが、それらは目に見えるものであり、私たちとお客様は、この前例のない変化の時期を通してこの戦いを続ける準備ができています.

現在追跡している脅威の状況における重要な変化には、次のようなものがあります。

- リモート ワーカーが急増したことで、企業ネットワークの性質と脆弱性が変化しました。

- 攻撃者は現在、ソーシャル エンジニアリングの策略で COVID-19 と関連トピックを利用しています。

- この危機に関する情報を収集しようとするサイバースパイ活動のアクターによる収集の増加が予想されます。

- ヘルスケア事業、関連する製造、物流、管理組織、および危機への対応に関与する政府機関は、ますます重要になり、ランサムウェアなどの破壊的な攻撃に対して脆弱になっています。

- 情報操作の関係者は、主に国内または海外に近い視聴者に向けて物語を宣伝するために、この危機に乗じています。

同じアクター、新しいコンテンツ

危機の前に私たちが観察したのと同じ脅威アクターとマルウェア ファミリは、危機の前と同じ目的を追求し、多くの同じツールを使用しています。彼らは今、この危機をソーシャル エンジニアリングの手段として利用しているだけです。この行動パターンはよく知られています。脅威アクターは、ユーザーを誘惑するために、常に主要なイベントや危機を利用してきました。現在このアプローチを使用しているアクターの多くは、何年にもわたって追跡されてきました。

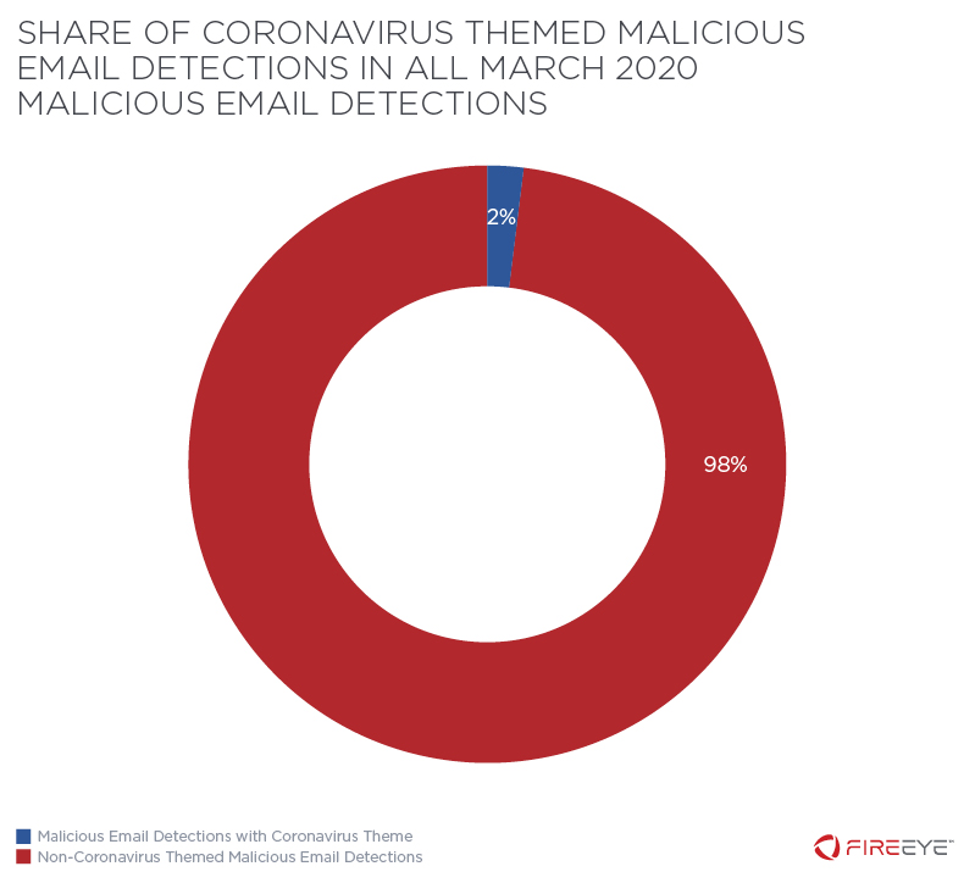

最終的に、COVID-19 はソーシャル エンジニアリングのアプローチで広く採用されています。その理由は、COVID-19 が広く一般的な魅力を持っており、ユーザーが他の方法では慎重だったかもしれないときに行動を起こすよう促す、この主題に関する情報に対する純粋な渇望があるからです。いくつかのサイバー犯罪者やサイバースパイアクターによって使用されているのを確認しており、地下コミュニティでは、一部のアクターがコロナウイルスのパンデミックを悪用する効果的なソーシャルエンジニアリングを可能にするツールを作成しています.それにもかかわらず、COVID-19 コンテンツは依然として悪意のある電子メールの 2% でしか使用されていません。

当面は、このソーシャル エンジニアリングが助長するとは考えていません。実際、政策、経済、およびその他の予期しない結果の変化が明らかになるにつれて、それはさまざまな形をとる可能性があります。最近、たとえば、刺激に関連するソーシャル エンジニアリングの急増を予測しました。さらに、FBI は最近、COVID-19 関連の Business Email Compromise (BEC) 詐欺の増加を予測するプレス リリースをリリースしました。

国家関係者は非常に忙しい可能性が高い

当面の間、COVID-19 が間違いなく世界中の政府の圧倒的な懸念事項であることを考えると、サイバー スパイ活動のアクターが政府、医療、バイオテクノロジー、およびその他のセクターを標的にすることを予想しました。 COVID-19 関連の情報を標的としたサイバー スパイ活動のインシデントはまだ確認されていません。ただし、これらの攻撃者がどの情報を標的にしているかを判断することは、多くの場合困難です。公式に報告されたケースが少なくとも 1 件ありますが、これについては独自に確認していません。

ロシア、中国、北朝鮮などの国家アクターが COVID-19 関連のソーシャル エンジニアリングを利用しているのを見てきましたが、その主題に幅広い関心が寄せられているため、必ずしも COVID-19 関連の情報を標的にしているわけではありません。

医療への脅威

ヘルスケアへの脅威が突然高まったと信じる理由はありませんが、これらのシステムの重要性はかつてないほど高まっているため、この危機を通じてこのセクターへのリスクは高まるでしょう。混乱の脅威は、これらの組織が安全でタイムリーなケアを提供する能力に影響を与える可能性があるため、特に当惑させられます。この脅威は病院だけでなく、重要なサポートを提供する製造、管理、物流組織だけでなく、製薬会社にも及んでいます。さらに、多くの重要な公衆衛生リソースが州および地方レベルにあります。

一部のランサムウェア攻撃者が医療機関の標的を避けていることを示唆する事例証拠がいくつかありますが、すべての攻撃者がこの制限を実践するとは考えていません。さらに、ランサムウェア攻撃者の主要な標的となっている州政府や地方自治体への攻撃は、治療と予防の取り組みに破壊的な影響を与える可能性があります。

リモートワーク

多くの従業員が突然、予期せず在宅勤務に移行したことは、攻撃者にとって好機となるでしょう。組織は、十分なキャパシティを確保し、セキュリティ管理とポリシーを整備するために迅速に行動する必要があります。破壊的な状況は、士気を低下させ、ストレスを増大させる可能性があり、ユーザーが不審なメッセージを開くことを躊躇したり、内部関係者の脅威のリスクを増大させたりするなどの不利な行動につながる可能性があります。在宅勤務中の気晴らしは、労働者が仕事と家庭の責任を同時に両立させるのに苦労しているため、疑わしいコンテンツを精査して回避する際の警戒心を低下させる可能性があります。さらに、プラットフォームの急速な普及は間違いなくセキュリティのミスにつながり、攻撃者の注目を集めるでしょう.

セキュリティで保護されたリモート アクセスは、VPN の使用と、所有データの公開を制限することを目的としたユーザー アクセス許可と認証手順に依存する可能性があります。ハードウェアとインフラストラクチャの保護には、エンタープライズ デバイスでの完全なディスク暗号化の確保、エンドポイント セキュリティ ツールによるデバイスの可視性の維持、および定期的なソフトウェア アップデートの維持が含まれる必要があります。

この問題の詳細については、リモート接続に関連するリスクに関するブログ投稿を参照してください。

情報操作の脅威

情報操作のアクターが、COVID-19 に関連する物語を宣伝して、主に国内または海外に近い視聴者を操作するのを見てきました。中華人民共和国 (PRC) を支援するために運営されている中国語ネットワークのアカウントを観察しました。その一部は、香港の抗議行動に関連するメッセージを宣伝していると以前に特定されており、COVID に対する中国の対応を称賛することに焦点を移しています。 19のアウトブレイクの発生、香港の医療従事者と米国のパンデミックへの対応を批判し、米国が武漢でのコロナウイルスの発生に責任があるという陰謀論を密かに宣伝しました。

また、ロシア語とウクライナ語を話す聴衆を対象とした COVID-19 関連の物語を宣伝する複数の情報操作を特定しました。これには、「二次感染」として公に言及されている、より広範なロシアの影響力が疑われるキャンペーンの一部であると確信を持って評価するものも含まれます。 」、およびその他の疑わしいロシアの活動。これらの作戦には、偽のハクティビストのペルソナを利用して、米国が中央アジアの兵器研究所でコロナウイルスを開発したという陰謀論を広め、ウクライナでの物理的な抗議行動を利用して、武漢から本国に送還されたウクライナ人がより広範なウクライナ国民に感染するという物語を広めることが含まれています。 、そしてウクライナの医療制度はパンデミックに対処するための設備が整っていないと主張しています。他の作戦では、米国政府または軍関係者がリトアニアやウクライナを含むさまざまな国でのコロナウイルスの発生に責任があると主張したり、地域で予定されている多国間軍事演習が計画どおりに継続されれば、米国関係者がパンデミックの蔓延に貢献すると主張した.

見通し

攻撃者が、これらの圧倒的な出来事によって私たちが気を散らされることを期待していることは明らかです。 COVID-19 によってもたらされる最大のサイバー セキュリティの課題は、最も重要な脅威に集中し続ける能力かもしれません。危機自体によって制限されたリソースを効率的に使用するには、パンデミックのサイバーセキュリティへの影響を正直に評価する必要があります。

防御の強化に役立つ情報とリソースの詳細については、FireEye の「 Managing Through Change and Crisis 」サイトにアクセスしてください。このサイトには、COVID-19 関連のセキュリティの課題を乗り切ろうとしている組織を支援するための多くのリソースが集約されています。

参照: https://www.mandiant.com/resources/blog/limited-shifts-cyber-threat-landscape-driven-covid-19

Comments