イタリアと英国の研究者は、TP-Link Tapo L530E スマート電球と TP-Link の Tapo アプリに 4 つの脆弱性を発見しました。これらの脆弱性により、攻撃者がターゲットの WiFi パスワードを盗む可能性があります。

TP-Link Tapo L530E は、Amazon を含む複数の市場で最も売れているスマート電球です。 TP-link Tapo は、 Google Play で1,000 万回インストールされているスマート デバイス管理アプリです。

カターニア大学とロンドン大学の研究者は、その人気のためこの製品を分析しました。しかし、彼らの論文の目的は、消費者が使用する数十億台のスマート IoT デバイスのセキュリティ リスクを強調することであり、その多くは危険なデータ送信を行っており、認証保護も不十分です。

スマート電球の欠陥

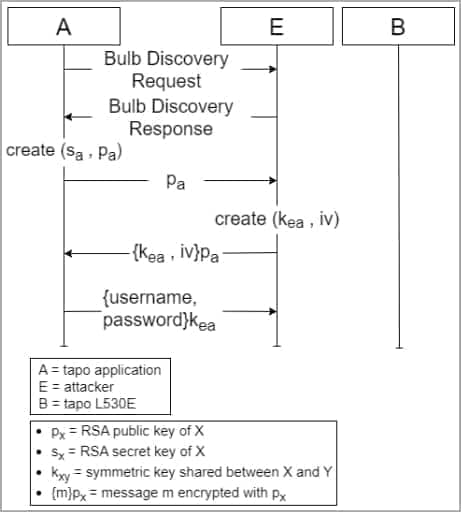

1 つ目の脆弱性は、Tapo L503E での不適切な認証に関するもので、攻撃者がセッション キー交換ステップ中にデバイスになりすますことが可能になります。

この重大度の高い脆弱性 (CVSS v3.1 スコア: 8.8) により、隣接する攻撃者が Tapo ユーザーのパスワードを取得し、Tapo デバイスを操作することが可能になります。

2 番目の欠陥も、ハードコーディングされた短いチェックサム共有秘密に起因する重大度の高い問題 (CVSS v3.1 スコア: 7.6) であり、攻撃者は総当たり攻撃または Tapo アプリの逆コンパイルによってこの共有秘密を取得できます。

3 番目の問題は、暗号化スキームを予測可能にする対称暗号化中のランダム性の欠如に関する中程度の重大度の欠陥です。

最後に 4 つ目の問題は、受信メッセージの鮮度チェックが行われていないこと、セッション キーが 24 時間有効なままであること、そして攻撃者がその間メッセージを再生できることに起因しています。

攻撃シナリオ

最も懸念される攻撃シナリオは、脆弱性 1 と 2 を悪用した電球のなりすましと Tapo ユーザー アカウントの詳細の取得です。

その後、攻撃者は Tapo アプリにアクセスすることで、被害者の WiFi SSID とパスワードを抽出し、そのネットワークに接続されている他のすべてのデバイスにアクセスできるようになります。

攻撃が機能するには、デバイスがセットアップ モードになっている必要があります。ただし、攻撃者は電球の認証を解除し、機能を復元するためにユーザーに電球の再セットアップを強制する可能性があります。

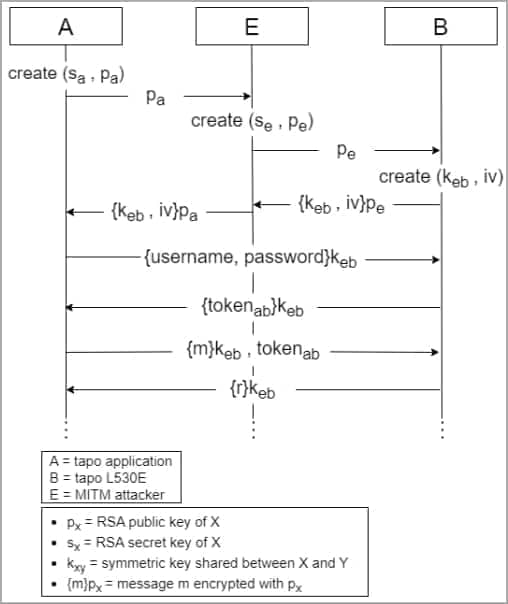

研究者らが調査したもう 1 つの攻撃タイプは、設定済みの Tapo L530E デバイスを使用した MITM (Man-In-The-Middle) 攻撃で、脆弱性 1 を悪用してアプリと電球の間の通信を傍受および操作し、その後の通信に使用される RSA 暗号化キーをキャプチャします。データ交換。

MITM 攻撃は、セットアップ中に WiFi に接続し、2 つのネットワークをブリッジし、検出メッセージをルーティングすることで脆弱性を再度悪用し、最終的に Tapo パスワード、SSID、WiFi パスワードを解読しやすい Base64 エンコード形式で取得することにより、未構成の Tapo デバイスでも可能です。

最後に、脆弱性 4 により、攻撃者はリプレイ攻撃を開始し、デバイスの機能変更を達成するために以前に盗聴されたメッセージを複製することができます。

開示と修正

大学の研究者らは責任を持って調査結果をTP-Linkに開示し、ベンダーはそれらすべてを認め、アプリと電球のファームウェアの両方に近々修正を実装すると通知した。

ただし、この論文では、これらの修正がすでに提供されているかどうか、またどのバージョンが攻撃に対して脆弱なままであるかについては明らかにされていません。

セキュリティ アップデートと影響を受けるバージョンについて詳しく知るために TP-Link に連絡しており、返事があり次第この投稿を更新します。

IoT セキュリティに関する一般的なアドバイスとして、この種のデバイスを重要なネットワークから隔離し、利用可能な最新のファームウェア アップデートとコンパニオン アプリのバージョンを使用し、MFA と強力なパスワードでアカウントを保護することが推奨されます。

Comments