2017 年 2 月下旬、FireEye as a Service (FaaS) は、さまざまな組織で米国証券取引委員会 (SEC) に提出された書類に関与する担当者を標的にしていると思われるスピア フィッシング キャンペーンを特定しました。インフラストラクチャの重複が複数特定されており、同様のツール、戦術、手順 (TTP) が使用されていることから、このキャンペーンは、FireEye が FIN7 として追跡している金銭目的の脅威グループに関連していると確信しています。

FIN7 は、被害者を選択的に標的とし、スピア フィッシングを使用してマルウェアを配布する金銭目的の侵入セットです。私たちは、FIN7 がさまざまな組織を侵害して悪意のある操作を試みていることを確認しました。これには通常、POS マルウェアの展開が含まれますが、主に小売業やホスピタリティ業界に対して行われます。

スピアフィッシングキャンペーン

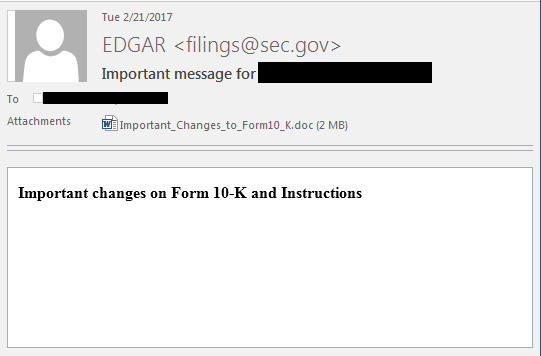

観察されたスピア フィッシング キャンペーンの意図された受信者はすべて、それぞれの組織の SEC 提出書類に関与しているように見えました。受信者の多くは、会社の SEC ファイリングにも記載されていました。送信者の電子メール アドレスは EDGAR <filings@sec.gov> になりすまし、添付ファイルの名前は「Important_Changes_to_Form10_K.doc」(MD5: d04b6410dddee19adec75f597c52e386)でした。電子メールの例を図 1 に示します。

このキャンペーンでは、次の TTP が観察されました。

- 悪意のあるドキュメントは、コマンド アンド コントロールに DNS TXT レコードを使用する PowerShell バックドアをインストールする VBS スクリプトをドロップします。このバックドアは、FireEye iSIGHT Intelligence が POWERSOURCE と名付けた新しいマルウェア ファミリのようです。 POWERSOURCE は、一般に公開されているツール DNS_TXT_Pwnage を大幅に難読化し、修正したバージョンです。バックドアはコマンド アンド コントロールに DNS TXT 要求を使用し、レジストリまたは代替データ ストリームにインストールされます。通信に DNS TXT レコードを使用することはまったく新しい発見ではありませんが、これは 2013 年以降増加傾向にあることに注意する必要があります。これは、コマンド アンド コントロール トラフィックの検出と追跡が困難になるためと考えられます。

- また、被害者のマシンをさらに感染させるために、POWERSOURCE が TEXTMATE と呼ばれる第 2 段階の PowerShell バックドアをダウンロードするために使用されていることも確認しました。 TEXTMATE バックドアは攻撃者にリバース シェルを提供し、DNS TXT クエリを使用して対話型コマンドやその他のデータをトンネリングします。 TEXTMATE は「メモリ常駐型」であり、「ファイルレス」マルウェアと呼ばれることがよくあります。これは決して目新しい手法ではありませんが、検出に課題があり、攻撃者がステルス性と機敏性を維持して運用できることを示しているため、注目に値します。

- 場合によっては、POWERSOURCE 経由で配信されている Cobalt Strike Beacon ペイロードを特定しました。この特定の Cobalt Strike ステージャー ペイロードは、以前は FIN7 に関連する操作で使用されていました。

- Cobalt Strike Beacon ペイロードをホストしている同じドメインが、2017 年 2 月にコンパイルされた CARBANAK バックドア サンプルもホストしていることを確認しました。CARBANAK マルウェアは、以前の操作で FIN7 によって頻繁に使用されていました。

被害者

これまでのところ、次のセクターで標的となった 11 の組織を直接特定しました。

- 金融サービス。さまざまな被害者が保険、投資、カード サービス、ローンに焦点を当てています。

- 交通手段

- 小売

- 教育

- ITサービス

- エレクトロニクス

これらの組織はすべて米国に拠点を置いており、その多くは国際的な存在感を持っています。 SEC は米国の規制機関であるため、これらのスピア フィッシングの試みの受信者は、米国を拠点とする組織で働いているか、米国を拠点とする他の場所にある組織の代表者であると予想されます。ただし、攻撃者が他の国の規制機関を模倣して同様の活動を行う可能性はあります。

含意

悪意のある電子メールの配信をブロックしたか、FaaS チームがライフサイクルの早い段階で攻撃を検出して封じ込めたため、このキャンペーンにおける FIN7 の最終的な目標はまだ特定されていません。ただし、FIN7 は侵害された組織からいくつかの方法で利益を得ることができると推測しています。攻撃者が情報アクセスのために SEC ファイリングに関与する人物を侵害しようとしている場合、最終的には証券詐欺やその他の投資の悪用を追求している可能性があります。あるいは、ソーシャル エンジニアリングをこれらの個人に合わせて調整しているが、足場を確立した後に別の目標を持っている場合、他の多くの詐欺タイプのいずれかを追求するつもりかもしれません。

以前の FIN7 の運用では、機密性の高い財務データを収集して盗み出す目的で、複数の POS マルウェア ファミリを展開していました。また、FIN7 オペレーションでの CARBANAK マルウェアの使用は、これらのキャンペーンが以前に観察された CARBANAK オペレーションに関連しており、不正な銀行取引、ATM 侵害、およびその他の収益化スキームにつながっているという限定的な証拠も提供します。

コミュニティ保護イベント

FireEye は、このキャンペーンの影響を受けるすべてのクライアントを保護するために、FaaS、Mandiant、Intelligence、および Products の Community Protection Event を実装しました。この事例では、FaaS によって検出されたインシデントにより、FireEye Labs の高度なリバース エンジニアリングがマルウェアを迅速に分析した後、FireEye Labs チームによる追加の検出が展開されました。その後、検出は FireEye 製品スイートに迅速に展開されました。

FireEye iSIGHT インテリジェンスの MySIGHT ポータルには、FIN7、POWERSOURCE および TEXTMATE マルウェアなど、この投稿で説明したさまざまなトピックの調査に基づく追加情報が含まれています。詳細については、ここをクリックしてください。

Comments