Ducktail として追跡されたサイバー犯罪活動は、Facebook ビジネス アカウントをハイジャックし、広告クレジットで最大 600,000 ドルの損失を引き起こしています。

このギャングは、マルウェアを使用して Facebook 関連の情報を盗み、関連するビジネス アカウントを乗っ取って、被害者が支払った独自の広告を掲載する前に発見されています。

高い特権の役割を取得する

ベトナムを拠点とする脅威アクターの仕業であると考えられている Ducktail は、今年初めに、企業が有料キャンペーンや広告を通じて特定のオーディエンスにリーチできるようにする Facebook ビジネス アカウントへの高度なアクセス権を持つ個人を標的としていることが初めて文書化されました。

脅威アクターは、LinkedIn を介して情報を盗むマルウェアを配信し、ブランド、製品、および製品計画に関連する名前 (被害者に関連する典型的なキーワード) を持つ悪意のあるファイルをターゲットに起動させます。

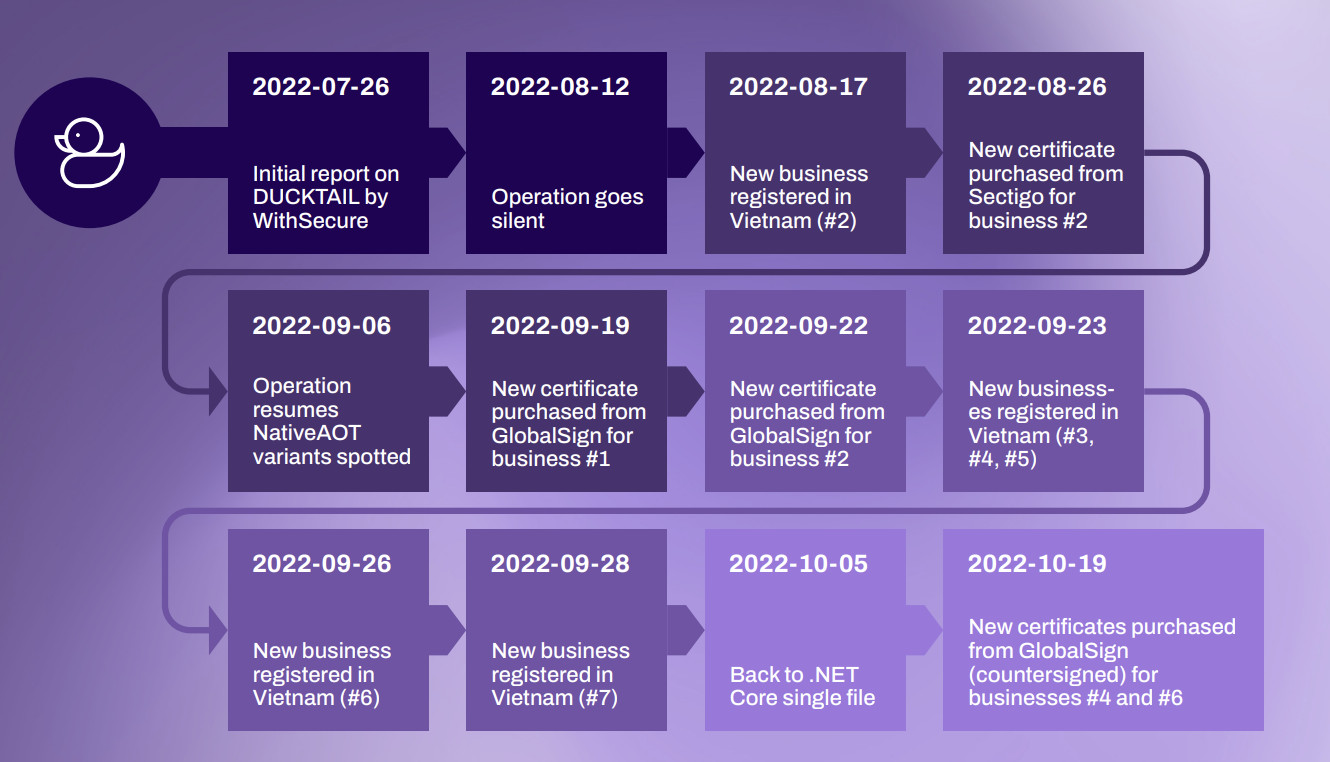

WithSecure (以前の F-Secure ビジネス) の研究者が調査した最近のインシデントは、Ducktail の背後にいるオペレーターが、検出を回避するために戦術とマルウェアを適応させたことを示しています。

脅威アクターは、WhatsApp を介して最新の被害者の一部に連絡し、機密情報を盗んだり、攻撃者に Facebook のビジネス アカウントへのアクセスを提供したりする悪意のあるペイロードを受け入れて実行するように仕向けました。

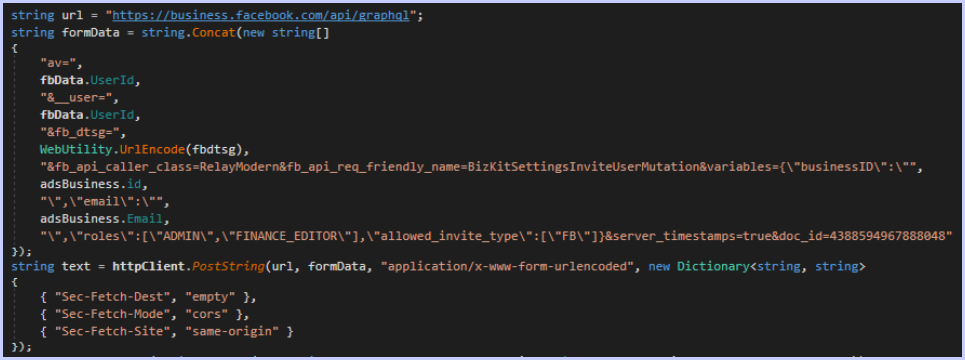

「このマルウェアのユニークな機能の 1 つは、被害者の Facebook アカウントに関連付けられた Facebook ビジネス アカウントをハイジャックできることです。このマルウェアは、攻撃者の電子メールにビジネスへのアクセスを最高の特権ロールで許可しようとします」と研究者は 7 月のレポートで述べています。 .

ソース: ウィズセキュア

彼らはさらに、Facebook のビジネス アカウントは、管理者、従業員、財務アナリスト、財務編集者など、 さまざまな権限を持つ Business Manager パネルへのアクセスに使用される複数の電子メール アドレスに関連付けることができると説明しています。

管理者および財務編集者の役割を持つ個人は、設定、ユーザーの権限、ツール、および財務の詳細 (ビジネス クレジット カード情報、トランザクション、請求書、およびアカウントの支払い方法) を制御できるため、Ducktail の主なターゲットです。

Ducktail マルウェアは、被害者のシステムで起動されると、保存されているすべての Cookie (Facebook セッション Cookie を含む) を Google Chrome、Microsoft Edge、Brave、および Firefox から盗むことができます。

セッション Cookie を使用して、被害者のマシンからさまざまな Facebook エンドポイントとやり取りし、攻撃者が他のシステムから被害者になりすますことを可能にする詳細情報 (アクセス トークン、2 要素認証コード、ユーザー エージェント、IP アドレス、位置情報) を収集します。 .

進化するダックテール作戦

新しいキャンペーンでは、攻撃者は、被害者のマシンに .NET ランタイムがインストールされていなくてもバイナリをコンパイルできる.NET 7 ネイティブ AOT機能を使用する新しいマルウェア バリアントに切り替えました。

もう 1 つの違いは、オペレーターの電子メール アドレスがバイナリにハードコーディングされなくなり、コマンド アンド コントロール (C2) サーバーとして機能する Telegram ボット アカウントから配信されることです。

Telegram は最新のキャンペーンでも同じように使用されましたが、チャネルには複数の管理者アカウントが含まれていたため、攻撃者がアフィリエイト プログラムを実行している可能性が示唆されました。

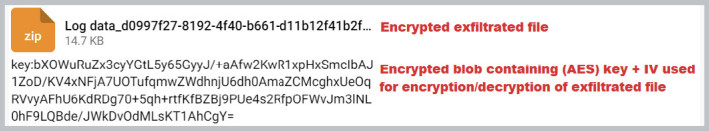

研究者はまた、盗み出されたデータは現在 AES-128 アルゴリズムを使用して暗号化されており、キーは非対称暗号化によって保護されていることにも言及しています。

ソース: ウィズセキュア

WithSecure は、ベトナムから 10 月 5 日から 10 日の間に VirusTotal に提出された複数のマルウェア サンプルが、Ducktail オペレーションによるものであると確信していることに気付きました。

検出をより困難にするために、攻撃者は拡張検証証明書を使用してバイナリに署名しました。これは、2021 年半ばから使用されている戦術です。

証明書は、ベトナムで登録された企業を通じて購入されたものであり、いずれも運営されていません。 WithSecure の研究者はそれらのうち 7 つを特定し、そのうち 6 つが中程度の信頼度で Ducktail に関連付けられました。

ソース: ウィズセキュア

インシデント対応の関与に基づいて、研究者は、Ducktail が広告業界の企業を標的にしており、10 万ドルから 60 万ドルの直接的な金銭的損害を報告したと述べています。

クラウド セキュリティ企業の ZScaler が 10 月中旬に、Ducktail としても追跡しているフィッシング キャンペーンに関するレポートを公開したことは注目に値します。これは、WithSecure の調査結果と類似点を共有しています。

ただし、WithSecure は、技術指標と収集された情報から、2 つの操作の重複は明らかにされていないと述べています。

「この分野ではさまざまな脅威アクターが活動しており、WithSecure の現在の評価では、ZScaler によって発見された最近のキャンペーンは、WithSecure が DUCKTAIL として追跡した操作によって実施された、またはそれに関連する新しい亜種またはキャンペーンではありません」 – WithSecure

WithSecure によると、2 つのキャンペーンに共通しているのは、さまざまな Facebook ページと API エンドポイント (Graph など) を使用して、被害者の Facebook アカウントから情報を盗むことです。

Comments