BlackByte ランサムウェア ギャングは、さまざまなセキュリティ ソリューションで使用される 1,000 を超えるドライバーを無効にすることで保護をバイパスできるようにする、研究者が「Bring Your Own Driver」と呼んでいる新しい手法を使用しています。

このグループに起因する最近の攻撃には、MSI Afterburner RTCore64.sys ドライバーのバージョンが関与しており、 CVE-2019-16098として追跡されている権限昇格およびコード実行の欠陥に対して脆弱です。

BlackByteは、セキュリティの問題を悪用して、複数のエンドポイントの検出と応答 (EDR) およびウイルス対策製品の正常な動作を妨げるドライバーを無効にすることができました。

脆弱なドライバは有効な証明書で署名され、システム上で高い権限で実行されるため、「Bring Your Own Vulnerable Driver」(BYOVD) 方式は効果的です。

最近の BYOVD 攻撃の 2 つの注目すべき例には、バグのある Dell ドライバーを悪用するLazarus と、Genshin Impact ゲームのアンチチート ドライバー/モジュールを悪用する未知のハッカーが含まれます。

攻撃の詳細

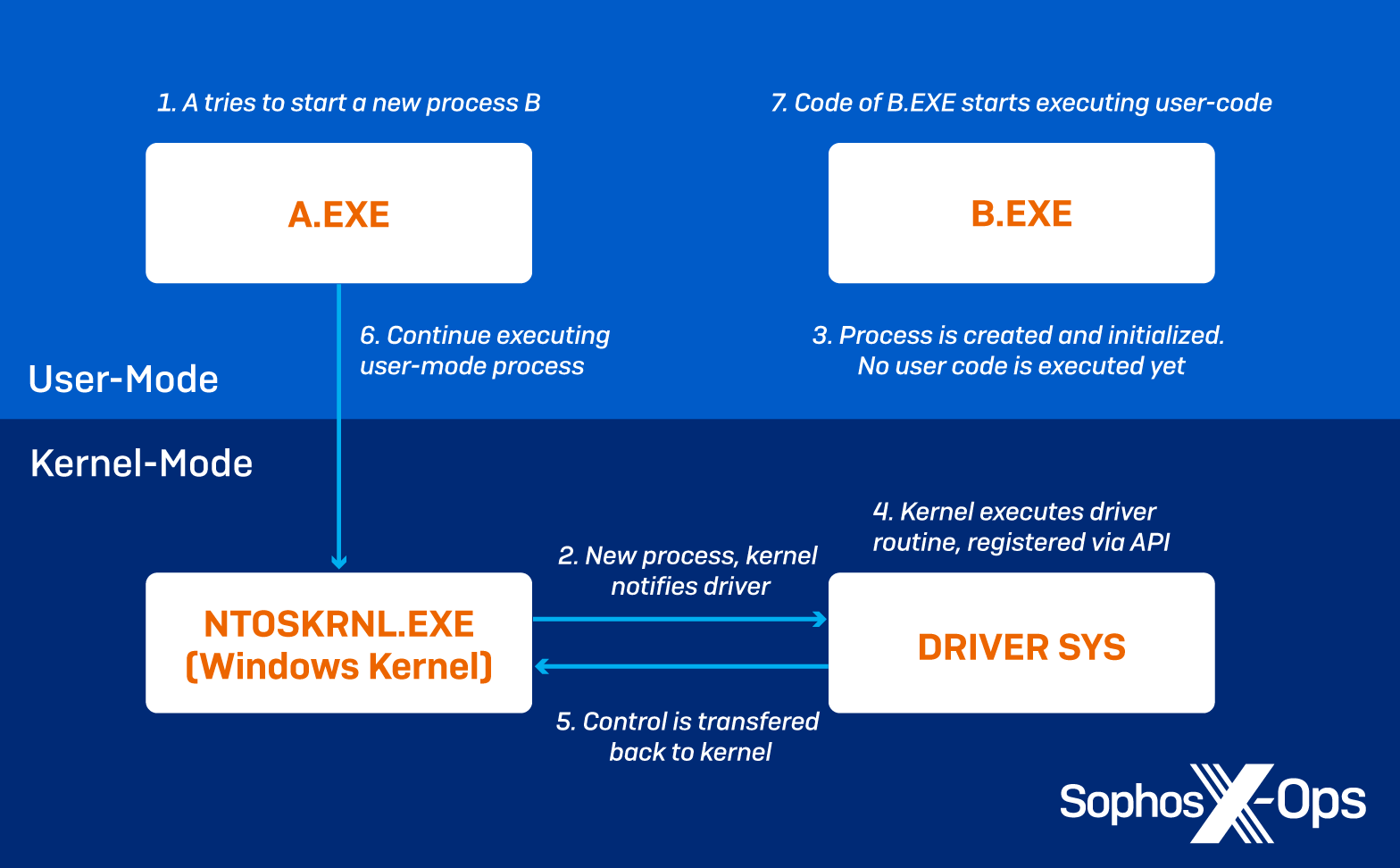

サイバーセキュリティ企業 Sophos のセキュリティ研究者は、悪用された MSI グラフィックス ドライバが、カーネル メモリ アクセスに関する Microsoft のセキュリティ ガイドラインに違反している、ユーザー モード プロセスから直接アクセスできる I/O 制御コードを提供していると説明しています。

これにより、攻撃者はシェルコードやエクスプロイトを使用せずに、カーネル メモリ内のコードの読み取り、書き込み、または実行を行うことができます。

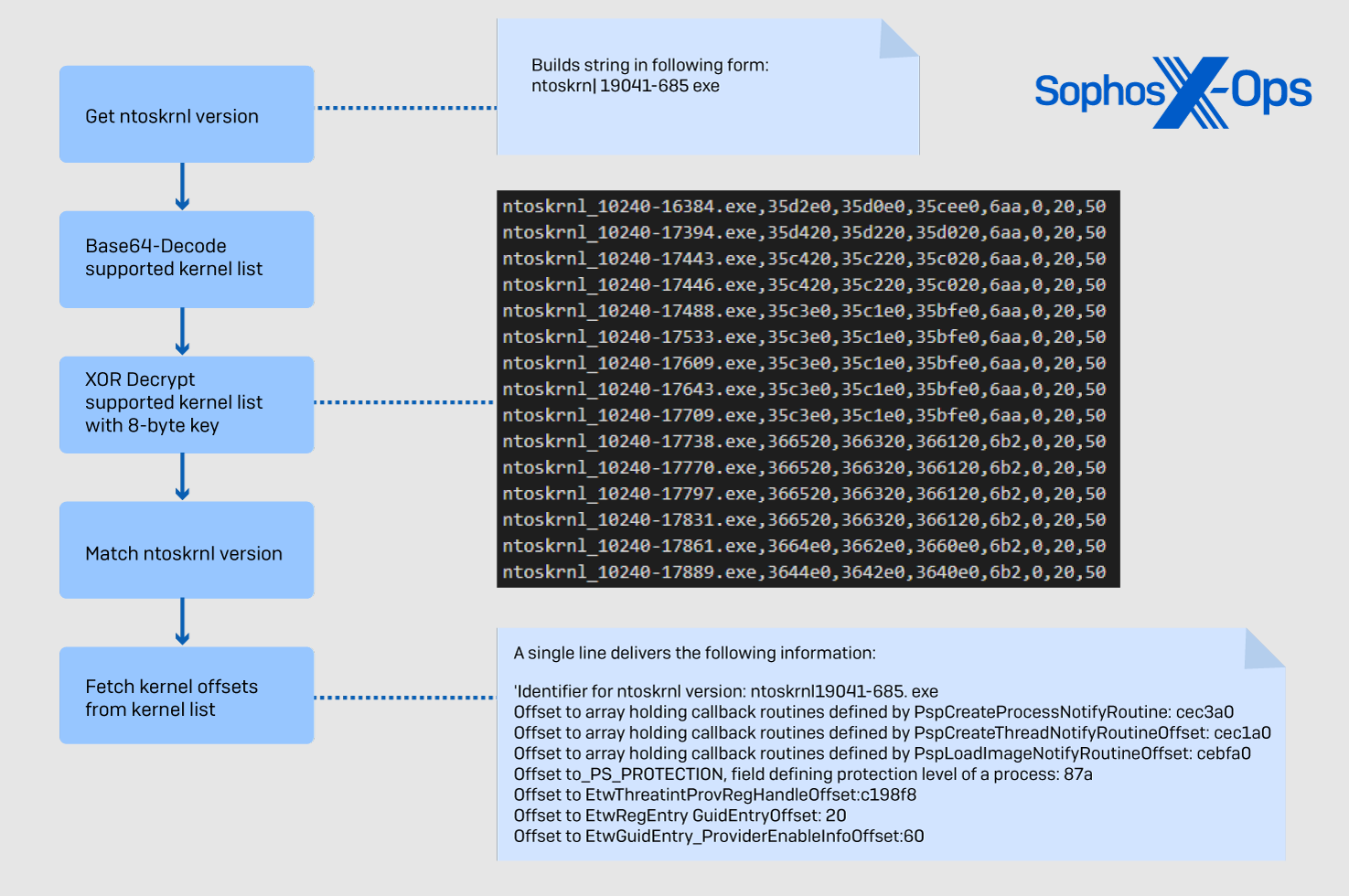

攻撃の最初の段階で、BlackByte はカーネルのバージョンを識別して、カーネル ID に一致する正しいオフセットを選択します。

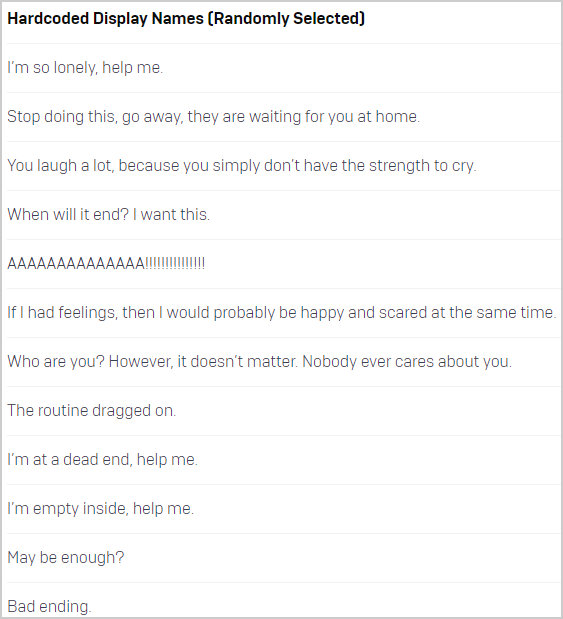

次に、RTCore64.sys が「AppDataRoaming」にドロップされ、ハードコーディングされた名前と、ランダムに選択されたそれほど微妙でない表示名を使用してサービスが作成されます。

次に、攻撃者はドライバの脆弱性を悪用して、セキュリティ ツール プロセスに対応するカーネル通知ルーチンを削除します。

取得されたコールバック アドレスは、対応するドライバー名を取得するために使用され、AV/EDR ツールの機能をサポートする 1,000 のターゲット ドライバーのリストと比較されます。

この段階で見つかった一致は、コールバック関数のアドレスを保持する要素をゼロで上書きすることによって削除されるため、対象のドライバーは無効になります。

ソフォスはまた、BlackByte がこれらの攻撃で採用しているいくつかの方法を強調して、標的のシステムで実行されているデバッガーの兆候を探して終了するなど、セキュリティ研究者による分析を回避しています。

BlackByte マルウェアは、Avast、Sandboxie、Windows DbgHelp ライブラリ、および Comodo Internet Security で使用されるフック DLL のリストもチェックし、見つかった場合はその実行を終了します。

システム管理者は、特定の MSI ドライバーをアクティブなブロックリストに追加することで、BlackByte の新しいセキュリティ バイパス トリックから保護できます。

さらに、管理者はすべてのドライバー インストール イベントを監視し、頻繁に精査して、ハードウェアが一致しない不正なインジェクションを見つける必要があります。

Comments