Bitwarden やその他のパスワード マネージャーは、ユーザーのパスワード ボールトの資格情報を盗むために、Google 広告のフィッシング キャンペーンの標的にされています。

企業と消費者がすべてのサイトで一意のパスワードを使用するようになるにつれて、パスワード マネージャーを使用してすべてのパスワードを追跡することが不可欠になりました。

ただし、 KeePassなどのローカル パスワード マネージャーを使用しない限り、ほとんどのパスワード マネージャーはクラウドベースであり、ユーザーは Web サイトやモバイル アプリからパスワードにアクセスできます。

これらのパスワードは、データを暗号化された形式 (通常はユーザーのマスター パスワードを使用して暗号化) で保持する「パスワード ボールト」にクラウドに保存されます。

最近のLastPass でのセキュリティ侵害とNorton での Credential Stuffing 攻撃は、マスター パスワードがパスワード ボールトの弱点であることを示しています。

このため、攻撃者はパスワード Vault のログイン資格情報、場合によっては認証 Cookie を標的とするフィッシング ページを作成していることが発見されています。

Google 広告フィッシングの標的となった Bitwarden ユーザー

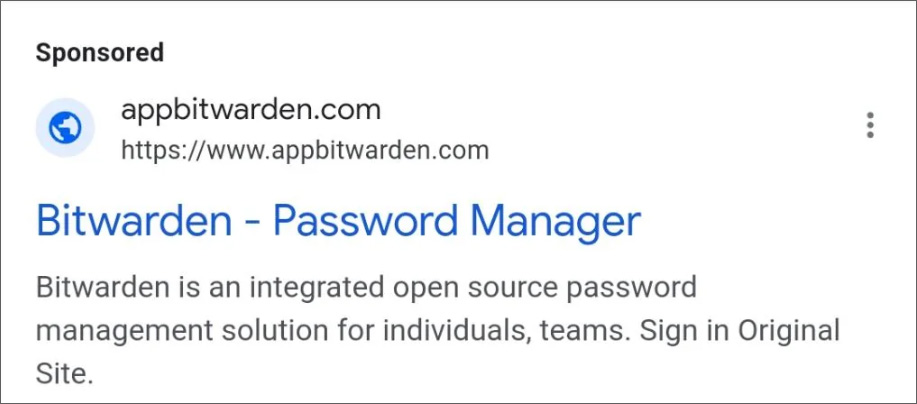

火曜日に、Bitwarden ユーザーは、「bitwarden パスワード マネージャー」の検索結果に「Bitward – パスワード マネージャー」というタイトルの Google 広告を見始めました。

この広告を複製することはできませんでしたが、Reddit [ 1、2 ] およびBitwarden フォーラムの Bitwarden ユーザーによって見られました。

広告で使用されたドメインは「appbitwarden.com」で、クリックすると、ユーザーはサイト「bitwardenlogin.com」にリダイレクトされました。

な

ソース: Reddit

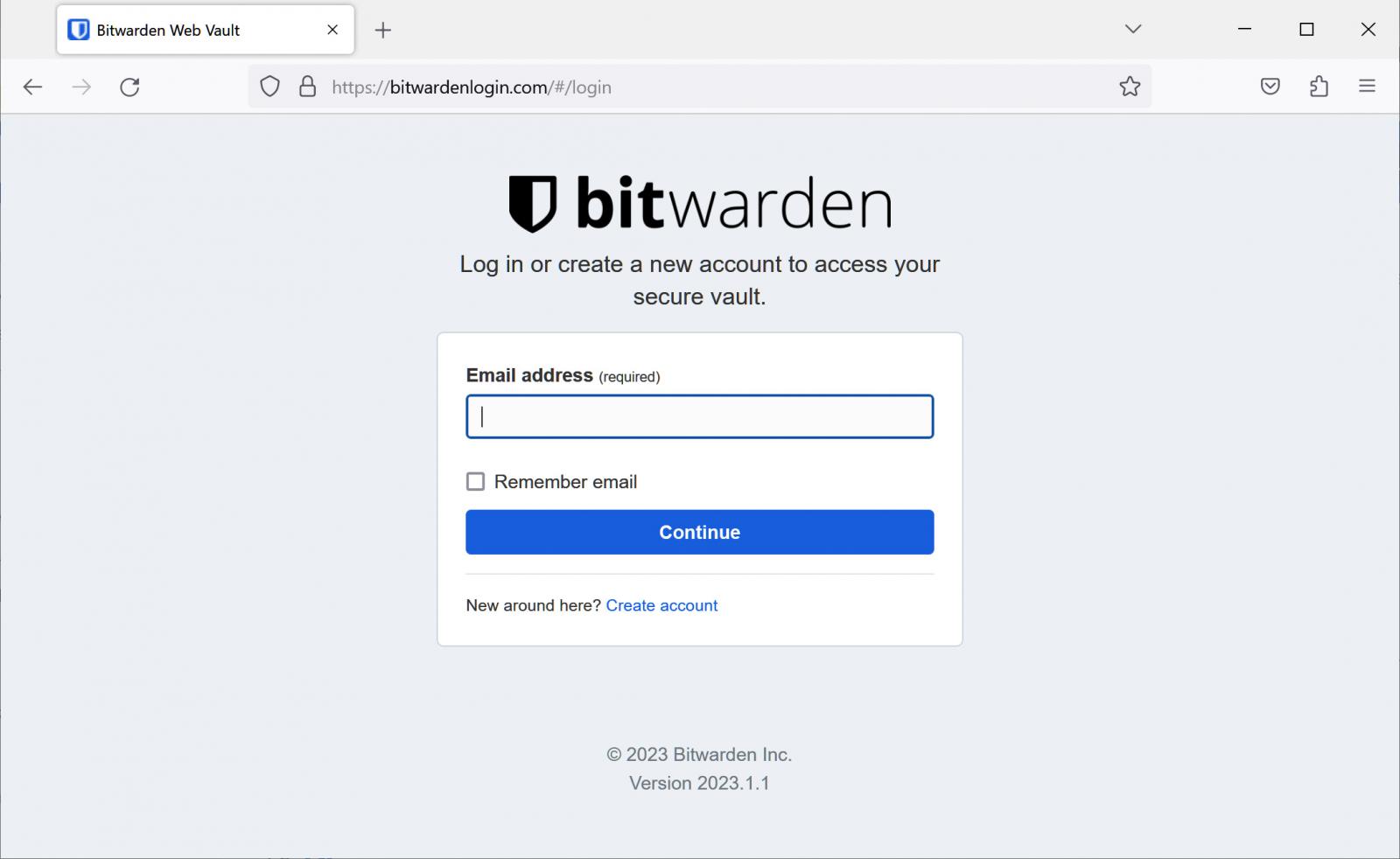

「bitwardenlogin.com」のページは、以下に示すように、正規のBitwarden Web Vault ログインページの正確なレプリカでした。

ソース:

私たちのテストでは、フィッシング ページは資格情報を受け入れ、送信されると、ユーザーを正規の Bitwarden ログイン ページにリダイレクトします。

ただし、最初のテストでは偽の資格情報を使用しており、実際の Bitwarden テスト ログイン資格情報を使用してテストを開始するまでに、ページはシャットダウンされました。

そのため、フィッシング ページが、多くの高度なフィッシング ページのように、MFA を利用したセッション Cookie (認証トークン) を盗もうとするかどうかを確認することはできませんでした。

多くの人は、この URL がフィッシング ページであることに間違いないと感じていますが、それが偽物かどうかわからない人もいます。

「なんてこった。このような状況で、どうすれば偽物を検出できるのでしょうか? これは本当に恐ろしいことです」と、フィッシング ページに関するReddit トピックの投稿者は述べています。

「人々は URL を見てくださいと言っています。おそらくそれは私の小さな脳のせいかもしれませんが、どちらが本物かはわかりません」と、同じ Reddit の投稿で別のユーザーがコメントしました。

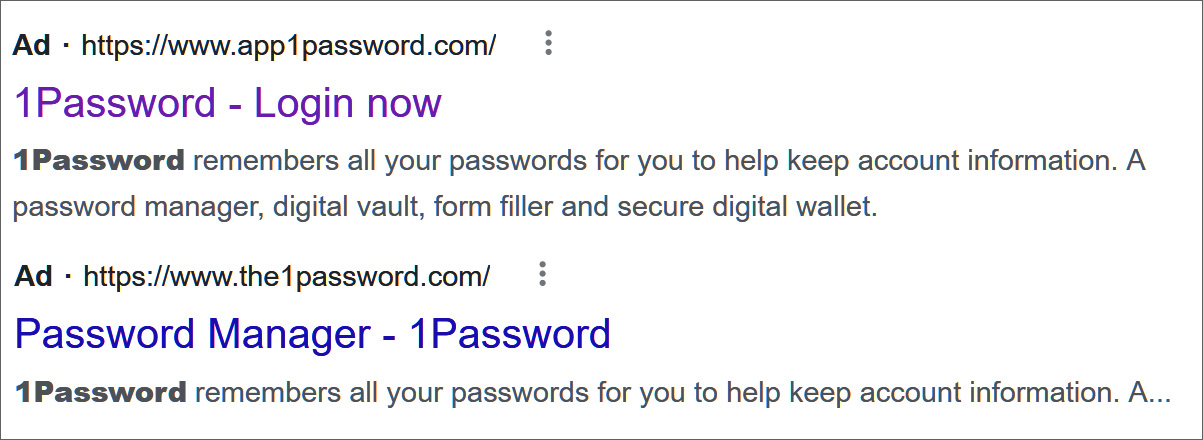

さらに悪いことに、Google 広告の悪意のあるフィッシング ページの標的にされているのは Bitwarden だけではありません。

セキュリティ研究者の MalwareHunterTeam も最近、1Password パスワード マネージャーの資格情報をターゲットにした Google 広告を発見しました。

出典: MalwareHunterteam

他のパスワード マネージャーをターゲットにした他の広告を見つけることはできませんでしたが、Google の検索結果の広告は最近、大きなサイバーセキュリティの問題になっています.

最近の調査によると、攻撃者は Google 広告を使用して、企業ネットワークへの初期アクセス、 認証情報の盗み取り、フィッシング攻撃を目的としたマルウェア配信キャンペーンを促進していることが示されています。

パスワード保管庫を保護する

最も貴重なオンライン データの一部が含まれているパスワード保管庫では、それらを適切に保護することが重要です。

パスワード保管庫をフィッシング攻撃から保護する場合、防御の最前線は常に、正しい Web サイトで資格情報を入力していることを確認することです。

ただし、フィッシング サイトで資格情報を誤って入力した場合は、常にパスワード マネージャーで多要素認証を構成する必要があります。

アカウントを保護する際に使用する最適な MFA 検証方法は、最高のものから最悪のものまで、ハードウェア セキュリティ キー (最高だが最も面倒)、認証アプリ (優れていて使いやすい)、SMS 検証 (SIM スワップ攻撃で乗っ取られる可能性がある) です。 )。

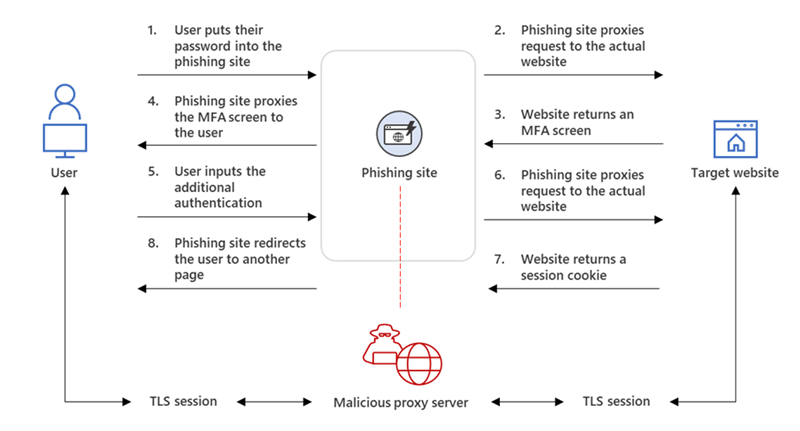

残念ながら、MFA 保護を使用しても、アカウントは依然として高度な中間者 (AiTM) フィッシング攻撃に対して脆弱である可能性があります。

AiTM フィッシング攻撃は、攻撃者がEvilginx2 、 Modlishka 、 Muraenaなどの特殊なツールキットを利用して、標的のサービスで正規のログイン フォームにプロキシするフィッシング ランディング ページを作成する場合です。

この方法を使用すると、フィッシング ページへの訪問者は、Microsoft 365 などの正当なサービスのログイン フォームが表示されます。資格情報と MFA 検証コードを入力すると、この情報も実際のサイトに中継されます。

ただし、ユーザーがログインし、正当なサイトが MFA を利用したセッション Cookie を送信すると、フィッシング ツールキットがこれらのトークンを盗んで後で使用することができます。

ソース:

これらのトークンはすでに MFA によって検証されているため、攻撃者は MFA を再度検証しなくてもアカウントにログインできます。

Microsoft は 7 月に、この種の攻撃が 10,000 の組織の多要素認証をバイパスするために使用されたと警告しました。

残念ながら、これは防御の最前線に戻ります — 正規の Web サイトまたはモバイル アプリでのみ資格情報を入力するようにしてください。

Comments