2022 年 10 月 1 日の更新– Exploit:Script/ExchgProxyRequest.Aに関する情報を追加しました。これは、この脅威に関連するエクスプロイト動作に対する Microsoft Defender AV の堅牢な検出です。また、標準的なガイダンスとしてこのブログの以前のバージョンに含まれていた、軽減策としての MFA に関するセクションを削除しました。

マイクロソフトは、Microsoft Exchange Server 2013、Exchange Server 2016、および Exchange Server 2019 に影響を与える 2 つの報告されたゼロデイ脆弱性を使用した限定的な標的型攻撃を認識しています。CVE-2022-41040 として特定された最初のものは、サーバー側のリクエスト フォージェリ (SSRF) です。 ) の脆弱性であり、CVE-2022-41082 として特定された 2 つ目の脆弱性は、攻撃者が Exchange PowerShell にアクセスできる場合にリモート コード実行 (RCE) を可能にします。これらの脆弱性に関する軽減策のガイダンスについては、 Microsoft Security Response Center のブログを参照してください。

CVE-2022-41040 により、認証された攻撃者がリモートで CVE-2022-41082 をトリガーできるようになります。ただし、いずれかの脆弱性を悪用するには、脆弱な Exchange Server への認証済みアクセスが必要であり、それらを個別に使用することができます。

Microsoft Defender ウイルス対策と Microsoft Defender for Endpoint は、これらの攻撃に関連するマルウェアとアクティビティを検出します。マイクロソフトは、これらの脆弱性を悪用する脅威を引き続き監視し、お客様を保護するために必要な対応措置を講じます。

観察された活動の分析

公開前のExchangeの脆弱性を利用した攻撃

MSTIC は、少数の標的型攻撃で CVE-2022-41040 と CVE-2022-41082 を連鎖させることで、最初のアクセスを達成し、Exchange サーバーを侵害した単一のアクティビティ グループに関連するアクティビティを 2022 年 8 月に観察しました。これらの攻撃は、攻撃者が Active Directory の偵察とデータの窃盗を実行するために使用したキーボードからの直接的なアクセスを容易にするために、Chopper Web シェルをインストールしました。マイクロソフトは、これらの攻撃を世界中で 10 未満の組織で観察しました。 MSTIC は、単一の活動グループが国が後援する組織である可能性が高いと中程度の確信度で評価しています。

Microsoft の研究者は、2022 年 9 月に Zero Day Initiative (ZDI) が CVE-2022-41040 と CVE-2022-41082 を Microsoft Security Response Center (MSRC) に開示したときに、Exchange に新たな悪用ベクトルがあったかどうかを判断するためにこれらの攻撃を調査していました。

公開後に観察された活動

2022 年 9 月 28 日、GTSC はゼロデイ イニシアチブを通じて Microsoft に以前に報告されたエクスプロイトを公開し、実際の攻撃でのその使用を詳述するブログをリリースしました。彼らのブログでは、CVE-2022-41040 と CVE-2022-41082 の連鎖的な悪用の一例を詳述し、CVE-2022-41040 の悪用の詳細について説明しています。セキュリティ研究者やサイバー犯罪者が公開された研究をツールキットに採用し、概念実証コードが利用可能になるにつれて、同様の脅威とこれらの脆弱性の全体的な悪用が増加すると予想されます。

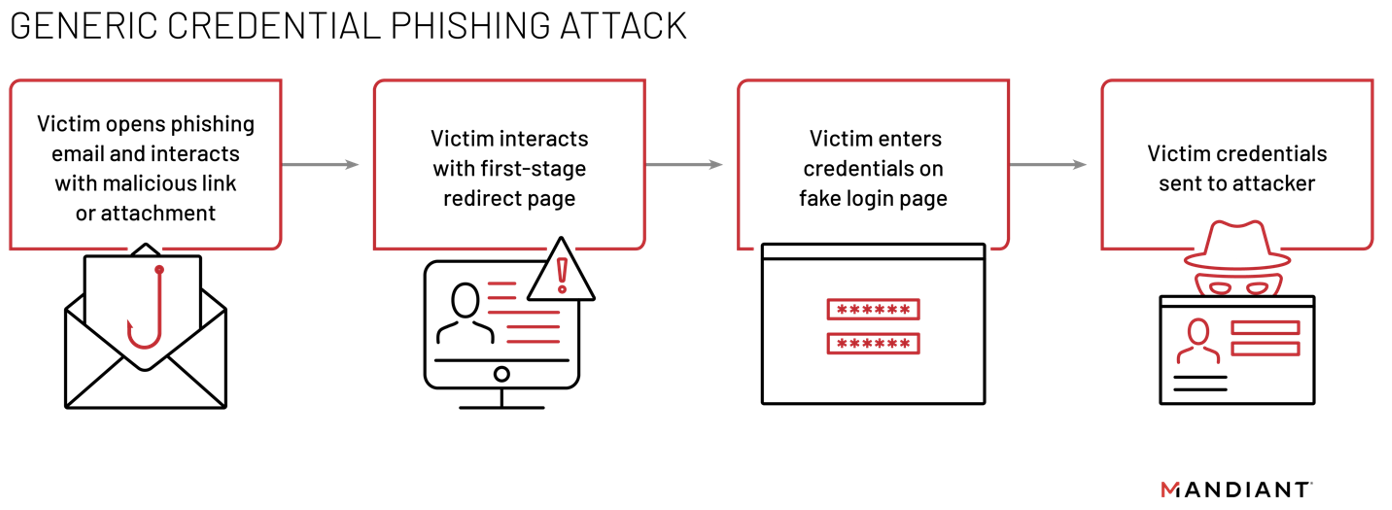

これらの脆弱性には認証が必要ですが、悪用に必要な認証は標準ユーザーの認証である可能性があります。標準ユーザーの資格情報は、パスワード スプレーやサイバー犯罪経済による購入など、さまざまな攻撃によって取得できます。認証を必要とする以前の Exchange の脆弱性は、ランサムウェアを展開する攻撃者のツールキットに採用されており、これらの脆弱性は、Exchange システムが攻撃者に付与する高度な特権アクセスにより、同様の攻撃に含まれる可能性があります。

緩和

お客様は、Exchange 製品の軽減策に関する最新情報について、 Microsoft Security Response Center の投稿を参照する必要があります。

Microsoft 365 Defenderを使用している Microsoft Exchange Server のお客様は、次のチェックリストに従うことをお勧めします。

- Microsoft Defender ウイルス対策またはウイルス対策製品の同等の製品でクラウド配信の保護を有効にして、急速に進化する攻撃者のツールと手法に対応します。クラウドベースの機械学習保護により、新しい未知の亜種の大部分がブロックされます。

- 改ざん防止機能を有効にして、攻撃者がセキュリティ サービスを停止できないようにします。

- Microsoft 以外のウイルス対策が脅威を検出しない場合や、Microsoft Defender ウイルス対策がパッシブ モードで実行されている場合でも、Microsoft Defender for Endpoint が悪意のあるアーティファクトをブロックできるように、ブロック モードで EDR を実行します。ブロック モードの EDR はバックグラウンドで動作し、侵害後に検出された悪意のあるアーティファクトを修正します。

- ネットワーク保護を有効にして、アプリケーションやユーザーがインターネット上の悪意のあるドメインやその他の悪意のあるコンテンツにアクセスするのを防ぎます。

- 完全に自動化されたモードで調査と修復を有効にして、Microsoft Defender for Endpoint がアラートに対して即座にアクションを実行して違反を解決し、アラートの量を大幅に削減できるようにします。

- デバイス検出を使用して、ネットワーク上の管理されていないデバイスを見つけて Microsoft Defender for Endpoint にオンボードすることで、ネットワークの可視性を高めます。

検出

Microsoft Defender ウイルス対策

Microsoft Exchange AMSI の統合とウイルス対策の除外

Exchange は、Exchange の 2021 年 6 月の四半期更新以降、Antimalware Scan Interface (AMSI) との統合をサポートしています。 Exchange チームが提供するガイダンスを使用して、これらの更新プログラムがインストールされ、AMSI が機能していることを確認することを強くお勧めします。これは、この統合により、Defender Antivirus が Exchange の脆弱性の悪用を検出してブロックするための最良の機能が提供されるためです。

多くの組織では、パフォーマンス上の理由から、ウイルス対策スキャンから Exchange ディレクトリを除外しています。 Exchange システムで AV の除外を監査し、パフォーマンスに影響を与えることなく除外できるかどうかを評価し、最高レベルの保護を確保することを強くお勧めします。除外は、グループ ポリシー、PowerShell、または System Center Configuration Manager などのシステム管理ツールを使用して管理できます。

Defender ウイルス対策を実行している Exchange Server で AV 除外を監査するには、管理者特権の PowerShell プロンプトからGet-MpPreferenceコマンドを起動します。

Exchange プロセスとフォルダーの除外を削除できない場合、Defender ウイルス対策でクイック スキャンを実行すると、除外に関係なく Exchange のディレクトリとファイルがスキャンされます。

Microsoft Defender ウイルス対策は、現在この脆弱性の悪用に使用されている悪用後のマルウェアを次のように検出します。

| Microsoft Defender ウイルス対策の検出 | MITRE ATT&CK 戦術の観察 |

| Exploit:Script/ExchgProxyRequest.A Exploit:Script/ExchgProxyRequest.B エクスプロイト:Script/ExchgProxyRequest.C (この脅威に対する Microsoft Defender AV による最も堅牢な防御。Exchange AMSI を有効にする必要があります) |

初期アクセス |

| バックドア:ASP/Webshell.Y | 持続性 |

| バックドア:Win32/RewriteHttp.A | 持続性 |

| バックドア:JS/SimChocexShell.A!dha | 持続性 |

| 動作:Win32/IISExchgDropWebshell.A!dha | 持続性 |

| 挙動:Win32/IISExchgDropWebshell.A | 持続性 |

| トロイの木馬:Win32/IISExchgSpawnCMD.A | 実行 |

| Trojan:Win32/WebShellTerminal.A | 実行 |

| Trojan:Win32/WebShellTerminal.B | 実行 |

エンドポイントの Microsoft Defender

Microsoft Defender for Endpointは、悪用後のアクティビティを検出します。次のアラートは、この脅威に関連している可能性があります。

| 攻撃の指標 | MITRE ATT&CK 戦術の観察 |

| 可能な Web シェルのインストール | 持続性 |

| 考えられる IIS Web シェル | 持続性 |

| 疑わしい Exchange プロセスの実行 | 実行 |

| Exchange Server の脆弱性の悪用の可能性 (Exchange AMSI を有効にする必要があります) | 初期アクセス |

| Web シェルを示す疑わしいプロセス | 持続性 |

| IIS 侵害の可能性 | 初期アクセス |

この記事の執筆時点で、Microsoft Defender ウイルス対策が有効になっている Defender for Endpoint のお客様は、次のアラートを使用して、この脆弱性の悪用に使用される Web シェル マルウェアを検出することもできます。

| 攻撃の指標 | MITRE ATT&CK 戦術の観察 |

| IIS Web サーバーで「Chopper」マルウェアが検出されました | 持続性 |

| 重大度の高いマルウェア「Chopper」を検出 | 持続性 |

Microsoft Defender 脅威インテリジェンス

Microsoft Defender Threat Intelligence (MDTI) は、インターネットをマッピングして、脅威アクターとそのインフラストラクチャを公開します。この記事で説明されている脆弱性を標的とする脅威アクターに関連する侵害の痕跡 (IOC) が明らかになると、Microsoft Defender 脅威インテリジェンス コミュニティのメンバーと顧客は、Microsoft Defender 脅威インテリジェンス ポータル内のすべての IOC の概要と強化情報を見つけることができます。

Microsoft Defender 脆弱性管理

Microsoft Defender 脆弱性管理は、CVE-2022-41040 および CVE-2022-41082 の影響を受ける可能性がある、関連付けられたテナント環境内のデバイスを識別します。これらの脆弱性は、CISA の既知の悪用された脆弱性リストに追加されており、組織全体の露出スコアで考慮されています。お客様は、次の機能を使用して、脆弱なデバイスを特定し、露出を評価できます。

- CVE-2022-41040 と CVE-2022-41082 のそれぞれに専用のダッシュボードを使用して、脆弱なデバイスとソフトウェアに関するさまざまな調査結果の統合ビューを取得します。

- 高度な検索でDeviceTvmSoftwareVulnerabilitiesテーブルを使用して、デバイスにインストールされているソフトウェアの脆弱性を特定します。実行するには、次のクエリを参照してください。

DeviceTvmSoftware脆弱性

| | CveId in ("CVE-2022-41040"、"CVE-2022-41082")

注: 上記の評価では、現在、デバイスに回避策の軽減策が存在することは考慮されていません。 Microsoft は、脅威の状況からの最新情報に基づいて、これらの機能を引き続き改善します。

高度な狩猟

マイクロソフト センチネル

実際に確認されていることによると、Microsoft Sentinel のお客様は、これらの脆弱性に関連する Web シェル関連の攻撃に対して次の手法を使用できます。 Microsoft Sentinel を使用した Web シェルの脅威ハンティングに関する投稿では、一般的な Web シェルの検索に関するガイダンスも提供しています。

ProxyShell に対応して作成されたExchange SSRF Autodiscover ProxyShell検出は、この脅威と機能的に類似しているため、クエリに使用できます。また、新しいExchange Server Suspicious File DownloadsおよびExchange Worker Process Making Remote Callクエリは、特に IIS ログで疑わしいダウンロードまたはアクティビティを探します。これらに加えて、エクスプロイト後の活動を探すのに役立つ可能性があるものがいくつかあります。

- 潜在的な Web シェルを含む Exchange OAB 仮想ディレクトリ属性

- Web シェル アクティビティ

- Microsoft Defender for Endpoint アラートにリンクされた悪意のある Web アプリケーション要求

- Exchange IIS ワーカーが Web シェルをドロップする

- Web シェルの検出

Microsoft 365 ディフェンダー

関連するアクティビティを見つけるために、Microsoft 365 Defender のお客様は、次の高度な検索クエリを実行できます。

チョッパーウェブシェル

次のクエリを使用して、Chopper Web シェル アクティビティを探します。

DeviceProcessEvents

| |どこで InitiatingProcessFileName =~ "w3wp.exe"

| |ここで ProcessCommandLine has_any ("&ipconfig&echo", "&quser&echo", "&whoami&echo", "&c:&echo", "&cd&echo", "&dir&echo", "&echo [E]", "&echo [S]")

Exchange ディレクトリ内の疑わしいファイル

次のクエリを使用して、Exchange ディレクトリ内の疑わしいファイルを探します。

DeviceFileEvents | |タイムスタンプ >= ago(7d) | |どこで InitiatingProcessFileName == "w3wp.exe" | |ここで、FolderPath には "FrontEndHttpProxy" があります | |ここで、InitiatingProcessCommandLine には「MSExchange」が含まれています | |プロジェクト ファイル名、フォルダー パス、SHA256、InitiatingProcessCommandLine、DeviceId、タイムスタンプ

外部の攻撃面の管理

Microsoft Defender 外部攻撃面の管理

Microsoft Defender 外部攻撃面の管理デジタル アタック サーフェスを継続的に検出してマッピングし、オンライン インフラストラクチャの外部ビューを提供します。 Attack Surface Insights は、脆弱性とインフラストラクチャのデータを活用して生成され、組織にとって重要な関心領域を示します。

上記の緩和手順を適用するために調査する必要がある攻撃対象領域内の資産を明らかにするために、重大度の高い観察結果が公開されています。 CVE-2022-41082 & CVE-2022-41040 – Microsoft Exchange Server Authenticated SSRF and PowerShell RCEというタイトルのこの洞察は、Attack Surface Summary ダッシュボードの高重大度の観測セクションにあります。

参考: https ://www.microsoft.com/en-us/security/blog/2022/09/30/analyzing-attacks-using-the-exchange-vulnerabilities-cve-2022-41040-and-cve-2022- 41082/

Comments