ハッカーは重要なエクスプロイト チェーンを使用して、インターネットに公開された J-Web 構成インターフェイスを介して Juniper EX スイッチと SRX ファイアウォールをターゲットにしています。

悪用に成功すると、認証されていない攻撃者がパッチを当てていないデバイス上でリモートからコードを実行できるようになります。

「認証を必要としない特定のリクエストにより、攻撃者は J-Web 経由で任意のファイルをアップロードすることができます。これにより、ファイル システムの特定の部分の整合性が失われ、他の脆弱性への連鎖が可能になる可能性があります」とジュニパーは述べています。 。

ジュニパーがリモート コード実行を実現するために連鎖する可能性がある 4 つの欠陥にパッチを適用するセキュリティ アップデートを開示およびリリースしてから 1 週間後、watchTowr Labs のセキュリティ研究者は、SRX ファイアウォールのバグ (CVE-2023 として追跡) を対象とした概念実証 (PoC) エクスプロイトをリリースしました。 -36846 および CVE-2023-36845)。

ジュニパー社は、積極的な悪用の証拠はないと述べたが、watchTowr Labsは、パッチが適用されていないジュニパー社のデバイスを攻撃者が間もなく大規模な攻撃でターゲットにし始めると考えていると述べた。

「悪用の単純さと、JunOS デバイスがネットワーク内で持つ特権的地位を考慮すると、大規模な悪用があっても驚かないでしょう」と研究者らは警告した。

予想通り、非営利インターネット セキュリティ組織 Shadowserver Foundation のセキュリティ研究者は本日、watchTowr Labs の PoC エクスプロイトがリリースされたのと同じ日からエクスプロイトの試みを検出したことを明らかにしました。

「8月25日以来、/webauth_operation.phpエンドポイントをターゲットとしたJuniper J-Web CVE-2023-36844(およびその仲間)の複数のIPからの悪用の試みが確認されています」とShadowserver Foundationは火曜日にツイートした。

「同日、エクスプロイト POC が公開されました。これには、より低い重大度の CVE を組み合わせて事前認証 RCE を達成することが含まれます。」

Shadowserver CEO の Piotr Kijewski 氏は、攻撃者が watchTowr Labs の PoC をインスピレーションとして構築されたエクスプロイトを使用していることを認めました。

「悪用の試みは、このエクスプロイト POCに基づいているようですが、いくつかのバリエーションがあり、PHP ファイルをアップロードして実行しようとします。したがって、Web シェルが期待されるのではないかと思います」と Kijewski 氏は述べています。

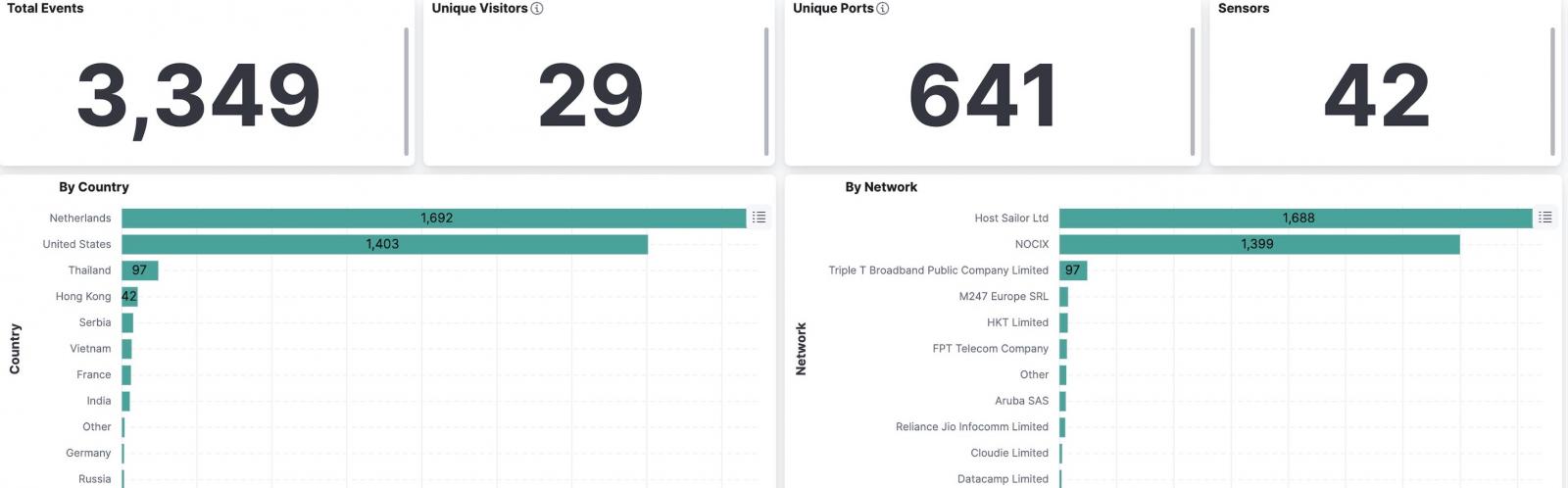

「私たちのハニーポットの観察に基づくと、J-Web が公開されているすべての Juniper インスタンスがすでに攻撃を受けていると言えます。現在 29 の IP がこれらの攻撃を試みており、[..] 複数の攻撃者である可能性があります。」

Shadowserver のデータによると、現在8,200 台を超えるジュニパー デバイスの J-Web インターフェイスがオンラインで公開されており、 そのほとんどが韓国からのものです。

管理者は、直ちにパッチを適用するか JunOS を最新リリースにアップグレードするか、少なくとも J-Web インターフェイスへのインターネット アクセスを無効にして攻撃ベクトルを排除することをお勧めします。

Comments