セキュリティ研究者らは、Google Accelerated Mobile Pages(AMP)を悪用して電子メールのセキュリティ対策を回避し、企業従業員の受信箱にアクセスするフィッシング活動が増加していると警告している。

Google AMP は、モバイル デバイスでの Web コンテンツの読み込みを高速化するために、Google と 30 のパートナーが共同開発したオープンソースの HTML フレームワークです。

AMP ページは Google のサーバーでホストされており、コンテンツは簡素化され、配信を高速化するために重いメディア要素の一部が事前に読み込まれます。

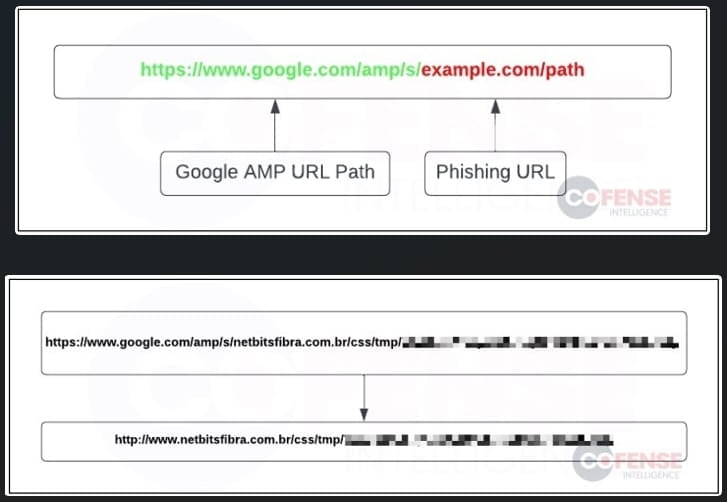

フィッシングメールに埋め込まれた Google AMP URL の使用の背後にある考え方は、Google の評判が良いため、電子メール保護テクノロジーがメッセージに悪意のあるメッセージや疑わしいメッセージをマークしないようにすることです。

AMP URL は悪意のあるフィッシング サイトへのリダイレクトをトリガーし、この追加手順により分析を中断するレイヤーも追加されます。

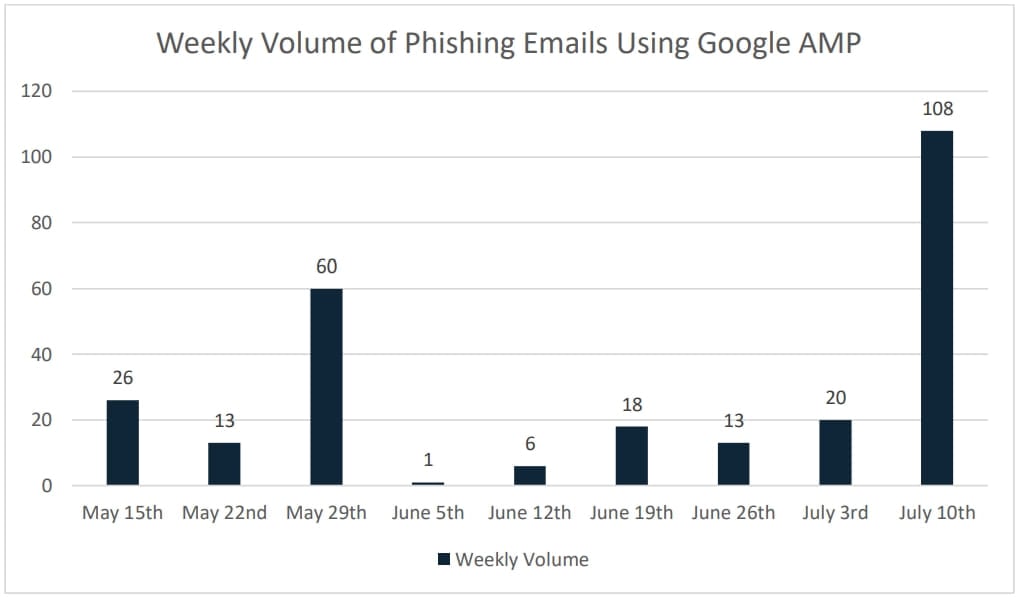

フィッシング対策保護会社 Cofense のデータによると、AMP スパイクを利用したフィッシング攻撃の量が 7 月中旬にかけて大幅に急増しており、攻撃者がこの手法を採用している可能性があることが示唆されています。

「私たちが観察したすべての Google AMP URL のうち、約 77% がドメイン google.com でホストされ、23% がドメイン google.co.uk でホストされていました」とCofense 氏はレポートで説明しています。

「google.com/amp/s/」パスはすべてのケースで共通ですが、これをブロックすると、Google AMP を使用するすべての正当なケースにも影響します。ただし、少なくとも潜在的に悪意のあるリダイレクトに注意するよう受信者に警告するには、それらにフラグを付けることが最も適切なアクションである可能性があります。

さらなるステルス性

Cofense 氏によると、Google AMP サービスを悪用するフィッシング攻撃者は、検出を回避して成功率を高めるために、さまざまな追加テクニックも使用しているとのことです。

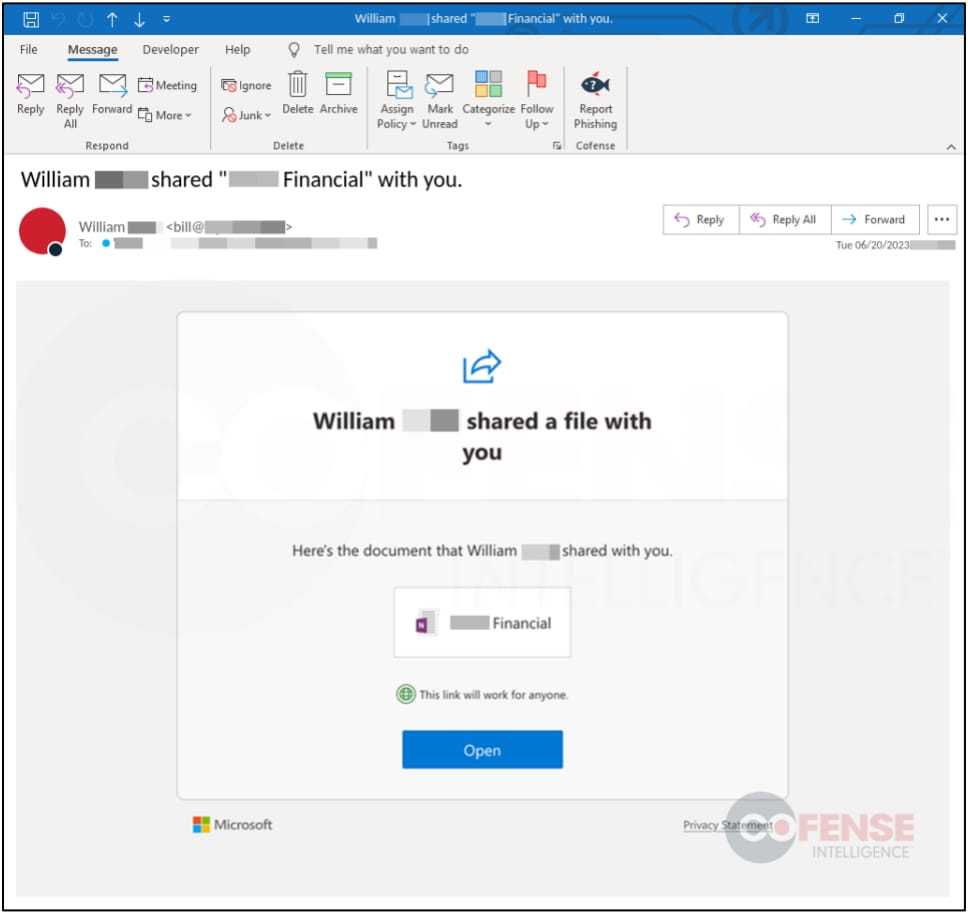

たとえば、Cofense が観察した多くのケースでは、攻撃者は従来のテキスト本文の代わりに画像ベースの HTML 電子メールを使用していました。これは、メッセージの内容で一般的なフィッシング用語を探すテキスト スキャナを混乱させるためです。

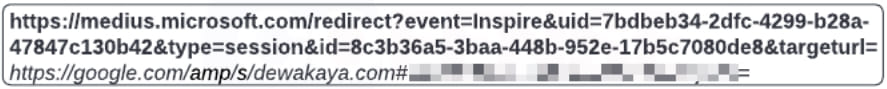

別の例では、攻撃者は追加のリダイレクト手順を使用し、Microsoft.com URL を悪用して被害者を Google AMP ドメインに誘導し、最終的には実際のフィッシング サイトに誘導しました。

最後に、攻撃者はCloudflareのCAPTCHAサービスを利用して、セキュリティボットによるフィッシングページの自動分析を妨害し、クローラーがフィッシングページに到達するのを阻止しました。

全体として、今日のフィッシング攻撃者は複数の検出回避手法を採用しているため、ターゲットやセキュリティ ツールが脅威を捕らえてブロックすることがますます困難になっています。

Comments