中国国家支援のハッカーは、エアギャップシステムからデータを盗むことができる新しいマルウェアで業界組織をターゲットにしている。

エアギャップ システムは通常、重要な役割を果たし、物理的に、またはソフトウェアやネットワーク デバイスを介して企業ネットワークや公共のインターネットから隔離されています。

サイバーセキュリティ企業カスペルスキーの研究者はこの新しいマルウェアを発見し、サイバースパイグループAPT31(別名ジルコニウム)によるものであると断定した。

調査結果によると、ハッカーは東ヨーロッパでの攻撃で少なくとも 15 個の異なるインプラントを使用し、それぞれが作戦の異なる段階に応じて使用したほか、彼らの特徴的な「FourteenHi」マルウェア ファミリも使用しました。

多段攻撃

カスペスキー氏によると、攻撃は昨年4月に始まり、3つの段階に分かれていたという。初期段階のインプラントは、侵害されたシステムへの永続性とリモート アクセスを確立し、偵察に役立つデータを収集しました。

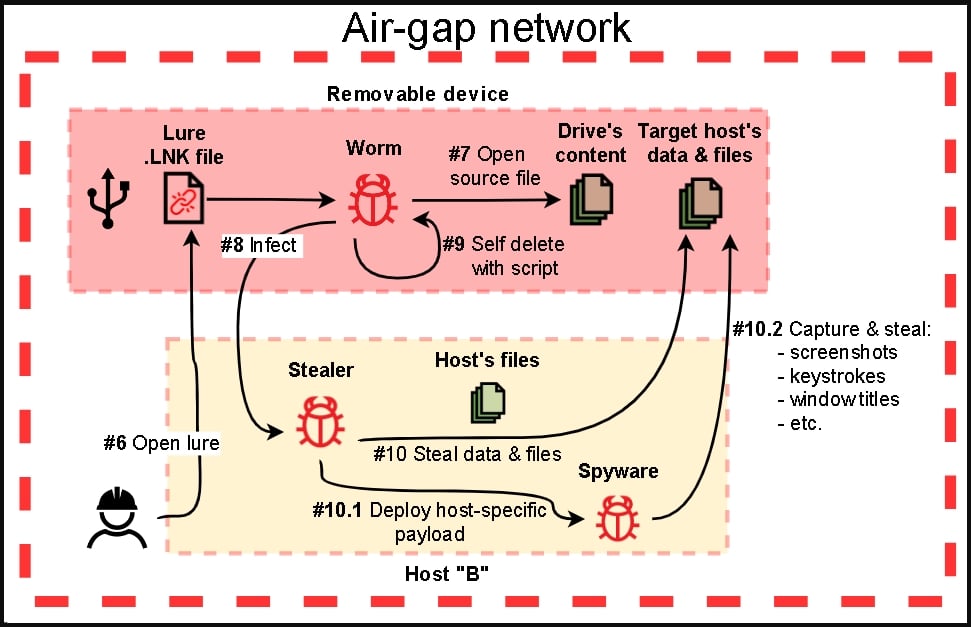

第 2 段階では、APT31 は、USB 伝播を使用して隔離された (エアギャップされた) システムからデータを盗むことができる、より特殊なマルウェアを投下します。

最後に、攻撃の第 3 段階では、ハッカーは収集したデータをコマンド アンド コントロール (C2) サーバーにアップロードできるインプラントを使用します。

隔離されたシステムをターゲットとするマルウェアは、以下に説明する 4 つのモジュールで構成されます。

- 最初のモジュール: システムに接続されているリムーバブル ドライブのプロファイルを作成し、ファイルを収集し、スクリーンショットとウィンドウ タイトルをキャプチャし、感染したデバイスに追加のペイロードをドロップします。

- 2 番目のモジュール: DLL ハイジャックに対して脆弱な正規の McAfee 実行可能ファイルと悪意のある DLL ペイロードをデバイスのルート ディレクトリにコピーし、それらを「非表示」として設定することにより、リムーバブル ドライブに感染します。このツールは、被害者がファイルを起動した場合に感染を引き起こすおとり LNK ファイルも作成します。

- 3 番目のモジュール: バッチ スクリプトを実行してデバイスからデータを収集し、最初のモジュールがデータを収集する「$RECYCLE.BIN」フォルダーに出力を保存します。

- 4 番目のモジュール: 一部の攻撃で見られる最初のモジュールの亜種で、ペイロード ドロッパー、キーロガー、スクリーンショット キャプチャ ツール、およびファイル スティーラーとして機能します。

2022 年 5 月、カスペルスキーは、APT31 攻撃で使用され、侵害されたシステムからローカル ファイルを収集するように設計された追加のインプラントに気づきました。

このインプラントは、マルウェアの検出を回避するためにペイロードを復号化して正当なプロセスのメモリに挿入し、その後 10 分間スリープして、最終的にその構成で定義されたファイル タイプの拡張子に一致するすべてのファイルをコピーします。

盗まれたファイルは WinRAR を使用してアーカイブされ (利用できない場合はマルウェアが終了します)、マルウェアによって「C:ProgramDataNetWorks」の下に作成された一時ローカル フォルダに保存されます。最終的に、アーカイブは Dropbox に流出します。

Kaspersky は、攻撃がステルス的であったことを強調し、次の戦術、技術、および手順 (TTP) を列挙しました。 DLL 命令ハイジャックにより、悪意のあるペイロードをメモリにロードし、ペイロードを暗号化された形式で別のバイナリ データ ファイルに隠します。

同社は、マルウェア ハッシュ、侵害の兆候の完全なセット、マルウェアの活動の最初から最後までの詳細などの追加データを含む技術レポートを提供しています。

エアギャップ システムは、APT グループにとって魅力的なターゲットです。APT グループは通常、 USB ドライブを利用してマルウェアを配信し、隔離された環境からデータを盗み出します。

Comments