ハッカーは Salesforce の電子メール サービスと SMTP サーバーのゼロデイ脆弱性を悪用し、貴重な Facebook アカウントを標的とした高度なフィッシング キャンペーンを開始しました。

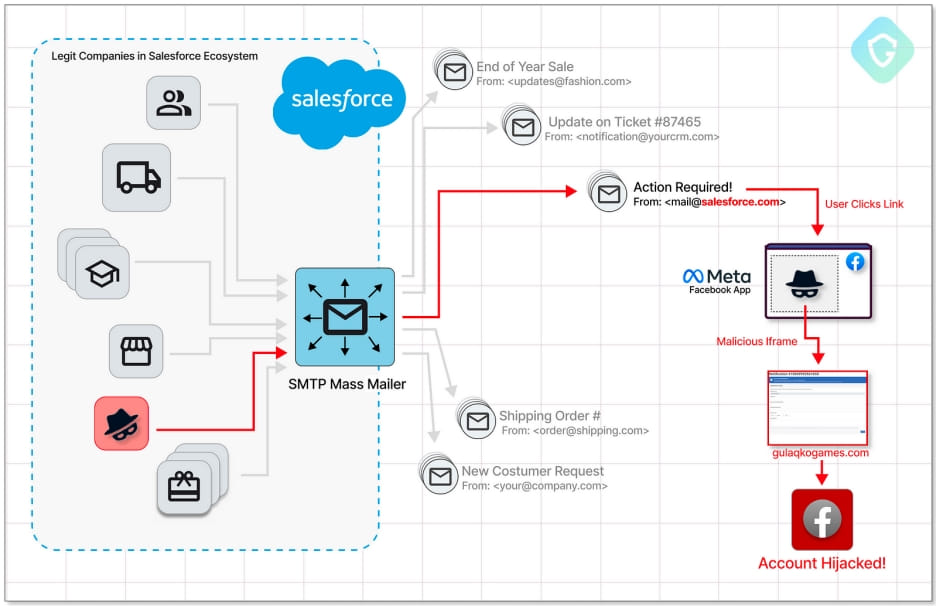

攻撃者は「PhishForce」と呼ばれる欠陥を連鎖させ、Salesforceの送信者検証保護機能やFacebookのWebゲームプラットフォームの癖を回避してフィッシングメールを大量送信した。

Salesforce などの信頼できる電子メール ゲートウェイを使用してフィッシングメールを配布する利点は、安全な電子メール ゲートウェイとフィルタリング ルールを回避して、悪意のある電子メールが確実にターゲットの受信トレイに到達できることです。

このキャンペーンは、Guardio Labs のアナリストである Oleg Zaytsev 氏と Nati Tal 氏によって発見され、彼らは未知の脆弱性を Salesforce に報告し、修復プロセスを支援しました。

ただし、Facebook のゲーム プラットフォームで発見された問題は顕著であり、Meta のエンジニアは、既存の緩和策が攻撃を阻止できなかった理由をまだ解明しようとしています。

PhishForceが悪用された攻撃

Salesforce CRM を使用すると、顧客は、プラットフォームが最初に検証する必要があるカスタム ドメインを使用して、独自のブランドとして電子メールを送信できます。これにより、顧客は、なりすます権限のない他のブランドとして Salesforce 経由でメールを送信することができなくなります。

しかし、Guardio Labs によれば、攻撃者は Salesforce の「メール-to-ケース」機能を悪用する方法を見つけたとのこと。組織はこの機能を利用して、受信した顧客メールをサポートチームが対応可能なチケットに変換することができます。

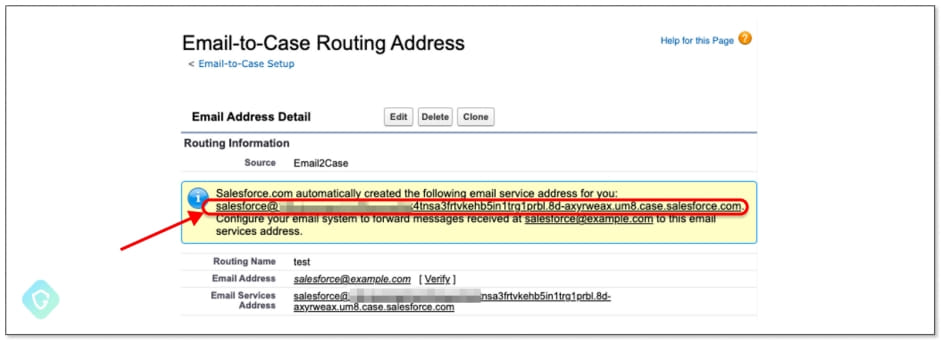

具体的には、攻撃者は新しい「メール-to-ケース」フローを設定して、Salesforce が生成したメールアドレスを制御し、「salesforce.com」ドメインに新しい受信メールアドレスを作成しました。

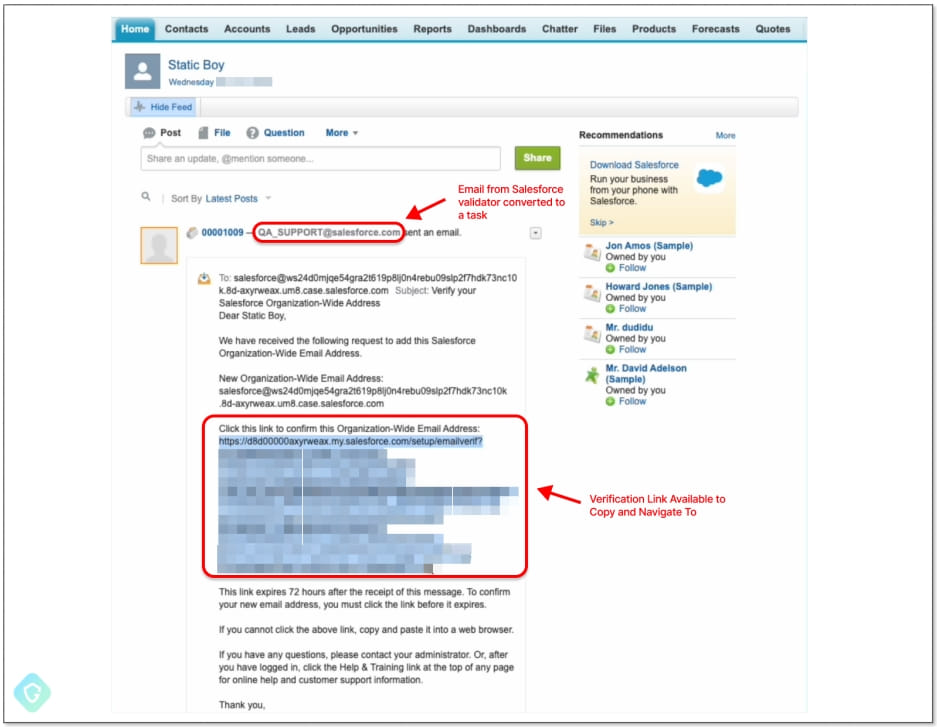

次に、そのアドレスを Salesforce の Mass Mailer Gateway が送信メールに使用する「組織全体のメール アドレス」として設定し、最後にドメインの所有権を確認するための検証プロセスを実行しました。

このプロセスにより、Salesforce の電子メール アドレスを使用して、Salesforce の検証保護と、その他の電子メール フィルタやフィッシング対策システムの両方をバイパスして、誰にでもメッセージを送信できるようになりました。

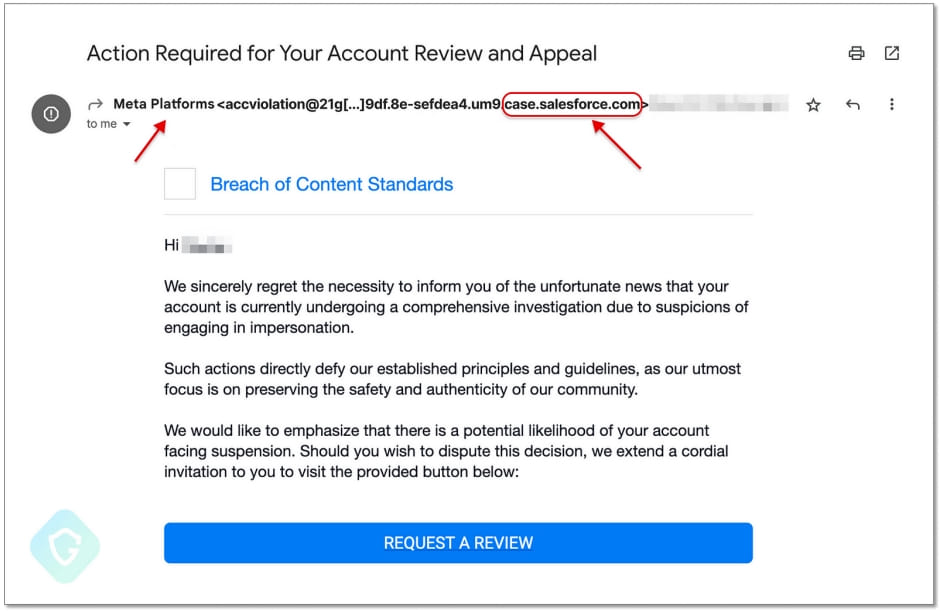

実際、これは Guardio Labs が実際に観察したもので、「case.salesforce.com」ドメインを使用した「メタ プラットフォーム」から送信されたと思われるフィッシングメールでした。

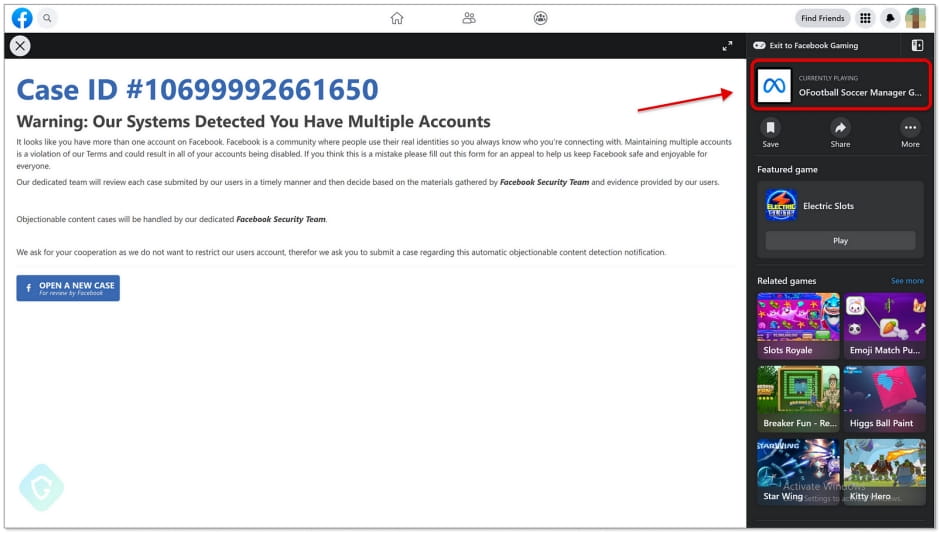

埋め込まれたボタンをクリックすると、被害者は Facebook ゲーム プラットフォーム (「apps.facebook.com」) の一部としてホストおよび表示されるフィッシング ページに誘導されます。これにより、攻撃の正当性がさらに高まり、メール受信者が気づきにくくなります。詐欺。

このキャンペーンで使用されたフィッシング キットの目的は、Facebook アカウントの資格情報を盗むことであり、2 要素認証をバイパスするメカニズムも備えています。

メタはまだ調査中

Guardio Labs は、フィッシングメールを拡散できる Salesforce ブランドのアドレスの作成を再現して問題を確認した後、2023 年 6 月 28 日にベンダーに発見を通知しました。

Salesforce は脆弱性を再現し、ちょうど 1 か月後の 2023 年 7 月 28 日に問題を解決しました。

「apps.facebook.com」の悪用に関して、Guardio Labs は、Facebook が 2020 年 7 月にこのプラットフォームを廃止して以来、ランディング ページとして使用されるゲーム キャンバスを攻撃者が作成することは不可能であるはずだと指摘しています。

ただし、非推奨になる前にプラットフォームを使用していたレガシー アカウントは引き続きアクセスでき、脅威アクターはダーク Web 上のこれらのアカウントに割増料金を支払っている可能性があります。

Guardio Labs の報告を受けて、Meta は違反ページを削除しました。ただし、同社のエンジニアは、既存の保護機能が攻撃を阻止できなかった理由をまだ調査中です。

フィッシング攻撃者が正規のサービスプロバイダーに対するあらゆる悪用の可能性を探り続ける中、新たなセキュリティギャップによりユーザーが重大なリスクにさらされる恐れが常にあります。

したがって、電子メール保護ソリューションだけに頼るのではなく、受信トレイに届くすべての電子メールを精査し、矛盾点を探し、それらのメッセージに含まれるすべての主張を再確認することが重要です。

Comments