重大度「スーパー管理者」権限昇格の欠陥により、90万台を超えるMikroTik RouterOSルーターが危険にさらされ、攻撃者がデバイスを完全に制御して検出されなくなる可能性があります。

この欠陥CVE-2023-30799 により、既存の管理者アカウントを持つリモート攻撃者が、デバイスの Winbox または HTTP インターフェイスを介して権限を「スーパー管理者」に昇格させることができます。

本日公開されたVulnCheck レポートでは、CVE-2023-30799 を悪用するには既存の管理者アカウントが必要ですが、これをクリアするのは低いハードルではないと説明しています。

これは、Mikrotik RouterOS オペレーティング システムがパスワード ブルート フォース攻撃を防止せず、よく知られたデフォルトの「admin」ユーザーが付属しているためです。

「有効な認証情報が必要なため、『一斉』悪用はさらに困難になるだろう。しかし、ブログで概説したように、ルーターにはパスワード推測に対する基本的な保護が欠けている」とVulnCheckの研究者ジェイコブ・ベインズ氏は語った。

「私たちは意図的に概念実証エクスプロイトをリリースしませんでしたが、もしリリースしていれば、ブログがリリースされてすぐにそのエクスプロイトが実際に悪用されていたことは間違いありません。」

大規模な問題

Mikrotik CVE-2023-30799 脆弱性は、2022 年 6 月に識別子なしで最初に公開され、MikroTik は RouterOS 安定版 (v6.49.7) については 2022 年 10 月に、RouterOS 長期版 (v6.49.8) については 2023 年 7 月 19 日に問題を修正しました。 )。

VulnCheck の報告によると、長期ブランチのパッチは、ベンダーに連絡し、MikroTik ハードウェアを標的とした新しいエクスプロイトを共有した後にのみ利用可能になったとのことです。

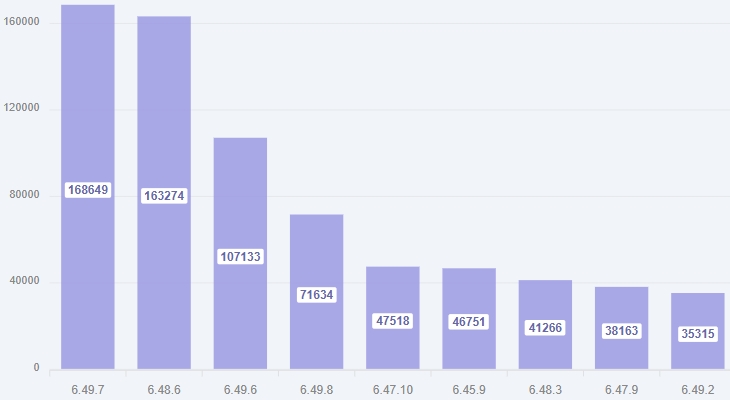

研究者らは Shodan を使用して欠陥の影響を判断し、474,000 台のデバイスが Web ベースの管理ページをリモートで公開したために脆弱であることを発見しました。

ただし、この脆弱性は Mikrotek 管理クライアントである Winbox からも悪用可能であるため、Baines 氏は 926,000 台のデバイスがこの管理ポートを公開しており、影響がはるかに大きいことを発見しました。

CVE-2023-30799 の脆弱性

この脆弱性を悪用するには既存の管理者アカウントが必要ですが、「スーパー管理者」と呼ばれるより高い特権レベルに昇格します。

制限された昇格された権限を提供する管理者アカウントとは異なり、スーパー管理者は RouteOS オペレーティング システムへの完全なアクセスを許可します。

「スーパー管理者に昇格することで、攻撃者は関数呼び出しのアドレスを制御できるコードパスに到達することができます」とベインズ氏は語った。

「スーパー管理者は通常の管理者に与えられる特権ではなく、基礎となるソフトウェアの特定の部分(特にこの場合はWebインターフェイスのライブラリをロードする)に与えられることになっている特権であり、実際のユーザーには与えられません。

このため、RouterOS デバイスを「ジェイルブレイク」して基盤となるオペレーティング システムに大幅な変更を加えたり、その活動を検出から隠したりしようとする攻撃者にとって、この脆弱性は貴重なものとなります。

MIPS ベースの MikroTik デバイスでルート シェルを取得する CVE-2023-30799 のエクスプロイトを開発するために、VulnCheck のアナリストはMargin Research の FOIStedリモート RouterOS ジェイルブレイク エクスプロイトを使用しました。

VulnCheck によって開発された新しいエクスプロイトは、RouterOS Web インターフェイスを使用してファイルをアップロードするため、FTP インターフェイス公開の要件を回避し、バインドシェルのブロックやフィルタリングの影響を受けません。

最後に、VulnCheck は、スタック ポインタと最初の引数レジスタを操作して dlopen を呼び出す、簡略化された ROP チェーンを特定しました。この命令は、異なる RouterOS バージョンにわたる 3 つの関数に存在し、幅広い適用性を保証します。

このエクスプロイトでは依然として「管理者」としての認証が必要ですが、VulnCheck によると、RouterOS にはデフォルトで完全に機能する管理者ユーザーが同梱されており、ベンダーの強化ガイダンスが削除を示唆しているにもかかわらず、MikroTik デバイスのほぼ 60% が依然としてこの管理者ユーザーを使用していると説明しています。

さらに、デフォルトの管理者パスワードは 2021 年 10 月まで空の文字列でしたが、この問題は RouterOS 6.49 のリリースで修正されました。

最後に、RouterOS は管理者パスワードの強化要件を課していないため、ユーザーは好きなものを設定できます。これにより、総当たり攻撃の影響を受けやすくなります。MikroTik は、SSH インターフェイスを除いて、総当たり攻撃に対する保護を提供しません。

「これらすべては、RouterOS が管理資格情報の推測を必要以上に容易にするさまざまな問題を抱えていることを意味します」と VulnCheck はコメントしています。

「CVE-2023-30799 は、CVSS ベクターが示すよりもはるかに悪用しやすいと考えています。」

デバイスにパッチを適用する

MikroTik デバイスは何度もマルウェアの標的となり、意図せずしてMēris ボットネットのような記録破りの DDoS 群の構築に貢献してきました。

この欠陥を悪用する試みは間もなく増加するはずであるため、ユーザーは RouterOS の最新アップデートを適用して欠陥を修正するために迅速に行動する必要があります。

軽減策のアドバイスには、インターネットから管理インターフェイスを削除すること、ログイン IP アドレスを定義された許可リストに制限すること、Winbox を無効にして SSH のみを使用すること、パスワードの代わりに公開キー/秘密キーを使用するように SSH を構成することなどが含まれます。

Comments