BlackCat とも呼ばれる ALPHV ランサムウェア ギャングは、攻撃の可視性を高めるためにリーク サイトに API を提供することで、被害者に身代金を支払うよう圧力をかけようとしています。

この動きは、ギャングによる最近のエスティ ローダー社への侵害に続くもので、この事件は、身代金の支払い交渉に参加しようとする脅迫者の努力を美容会社が完全に無視するという形で終わった。

API 呼び出しと Python クローラー

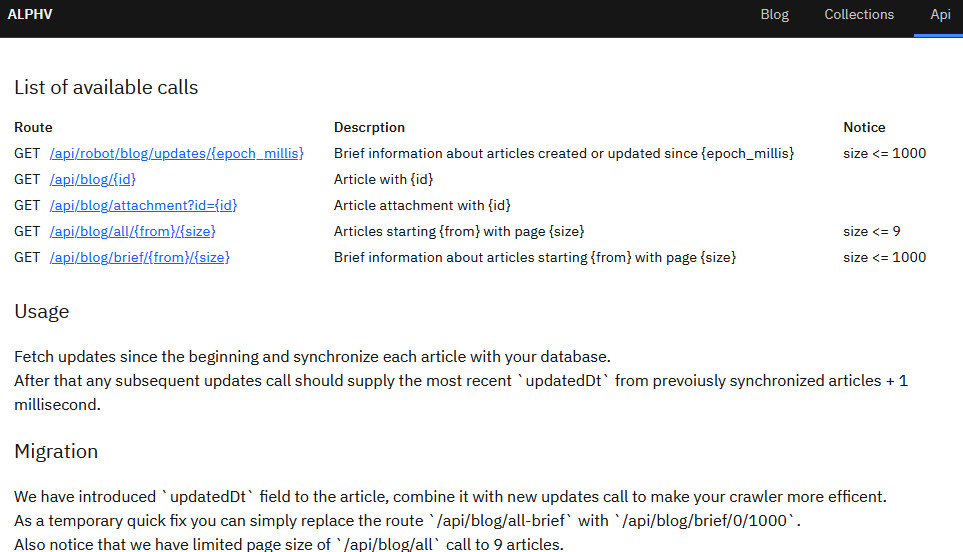

複数の研究者は今週初め、ALPHV/BlackCat データ漏洩サイトが、新しい被害者に関する最新情報をタイムリーに収集するために API を使用する手順を記載した新しいページを追加したことを発見しました。

API (アプリケーション プログラミング インターフェイス) は通常、合意された定義とプロトコルに基づいて 2 つのソフトウェア コンポーネント間の通信を可能にするために使用されます。

マルウェア研究グループVX-Undergroundは、ALPHV のサイトの新しいセクションを指摘しましたが、この「機能」は数か月前から部分的に提供されていたようですが、より多くのユーザーには提供されていなかったようです。

ランサムウェア ギャングは、リーク サイトに追加された新しい被害者に関するさまざまな情報や、特定の日付以降の更新情報を取得するのに役立つ API 呼び出しを投稿しました。

「最初から更新を取得し、各記事をデータベースと同期します。その後の更新呼び出しでは、以前に同期された記事からの最新の「updatedDt」 + 1 ミリ秒が提供されるはずです」とギャングは説明しました。

ソース:

同グループは、データ漏洩サイトの最新情報を取得できるよう、Python で書かれたクローラーも提供した。

金を払う被害者が減る

ギャングは API のリリースについて説明していませんが、ランサムウェアの要求に屈する被害者が減っていることが理由の 1 つである可能性があります。

ランサムウェア インシデント対応会社 Coveware のレポートによると、今年の第 2 四半期には、ランサムウェア攻撃を受けて代金を支払った被害者の数が「過去最低の 34% に減少した」と記載されています。

しかし、一部の脅威アクターはサプライ チェーンをターゲットにして多数の組織に侵入し、巨額の利益を上げ続けています。

たとえば、Clop ランサムウェアは、大規模な MOVEit データ盗難キャンペーンから少なくとも 7,500 万ドルを稼いでいると推定されています。

MOVEit Transfer 安全なファイル転送プラットフォームのゼロデイ脆弱性を利用した Clop の侵害は、同じく ALPHV/BlackCat によって侵害された Estée Lauder を含む数百の企業に影響を与える可能性があります。

エスティ ローダーは、 ALPHV からのメッセージには一切応じず、盗まれたファイルの代金を攻撃者に支払わないと明言した。

これはランサムウェア犯罪組織を激怒させ、ネットワークが依然として危険にさらされていたため、侵害後に連れてこられたセキュリティ専門家の仕事が不十分だったとして、同社のセキュリティ対策を嘲笑する不満のメッセージを引き起こした。

金銭を支払う被害者が減少しているため、ランサムウェア犯罪組織は圧力をかけて資金を得る新たな方法を模索しています。

金銭を支払う被害者が減少しているため、ランサムウェア犯罪組織は圧力を加えて資金を得る新たな方法を模索しています。漏洩情報をより多くのユーザーに簡単に公開することは、ランサムウェアによる最新の恐喝層のように見えますが、おそらく失敗する運命にあります。

Comments