新しい NoEscape ランサムウェア オペレーションは、2021 年に活動を停止し、復号キーを公開したランサムウェア ギャングである Avaddon をリブランドしたものであると考えられています。

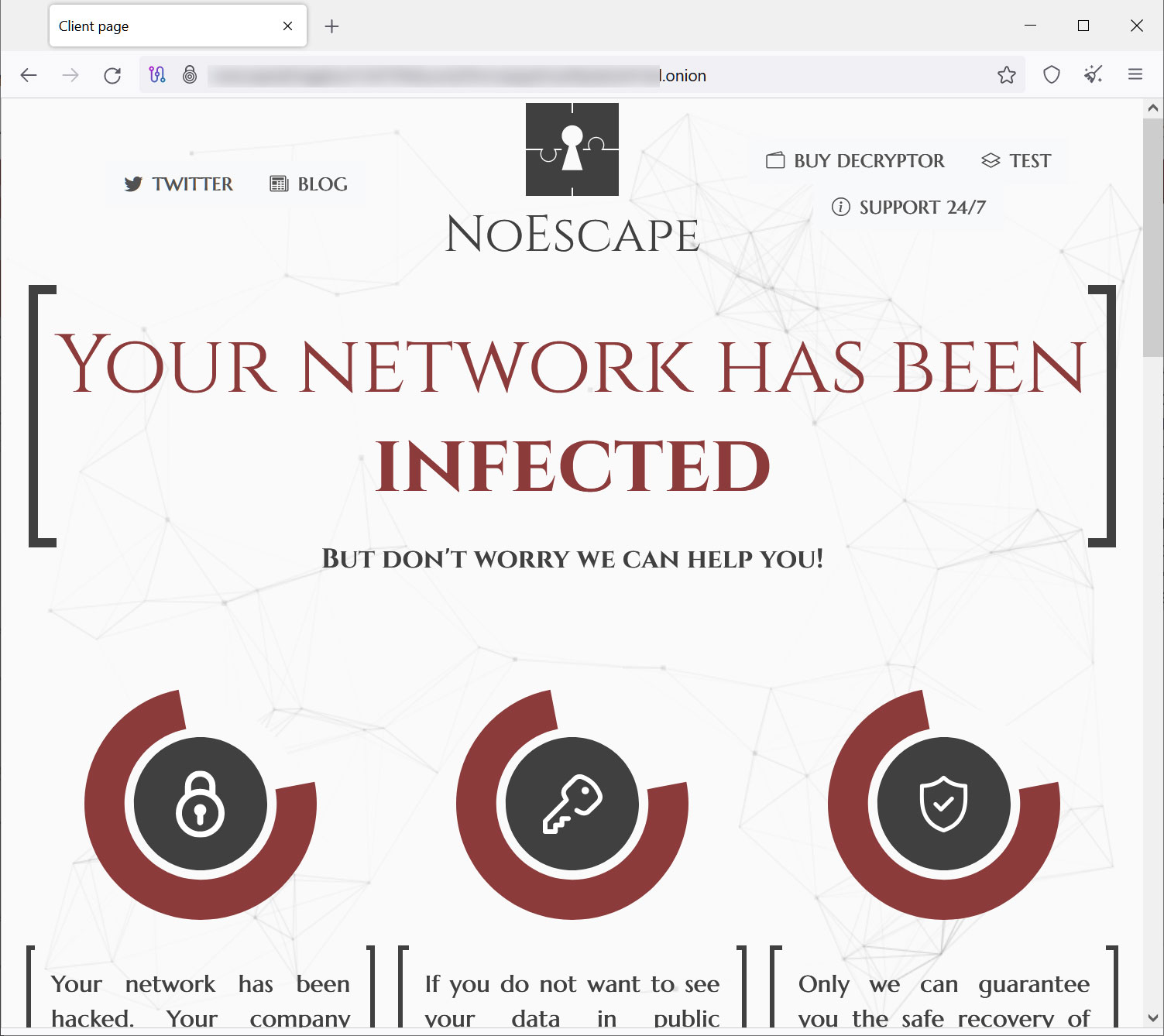

NoEscape は 2023 年 6 月に開始され、二重恐喝攻撃で企業を標的にし始めました。これらの攻撃の一環として、脅威アクターは Windows、Linux、および VMware ESXi サーバー上のデータを盗み、ファイルを暗号化します。

その後、攻撃者は、身代金が支払われない場合、盗んだデータを公開すると脅迫します。は、NoEscape ランサムウェアの要求額が数十万ドルから 1,000 万ドルを超えていることを認識しています。

他のランサムウェアギャングと同様に、NoEscape はメンバーが CIS (旧ソ連) 諸国をターゲットにすることを許可しておらず、これらの国の被害者は無料の復号ツールとどのように侵害されたかに関する情報を受け取ります。

現時点では、ランサムウェア犯罪組織はデータ漏洩サイトにさまざまな国や業界の 10 社をリストしており、特定の業種をターゲットにしていないことを示しています。

アヴァドンのリブランド

Avaddon ランサムウェア作戦は、企業の被害者をターゲットとしたフィッシング キャンペーンを使用して2020 年 6 月に開始されました。

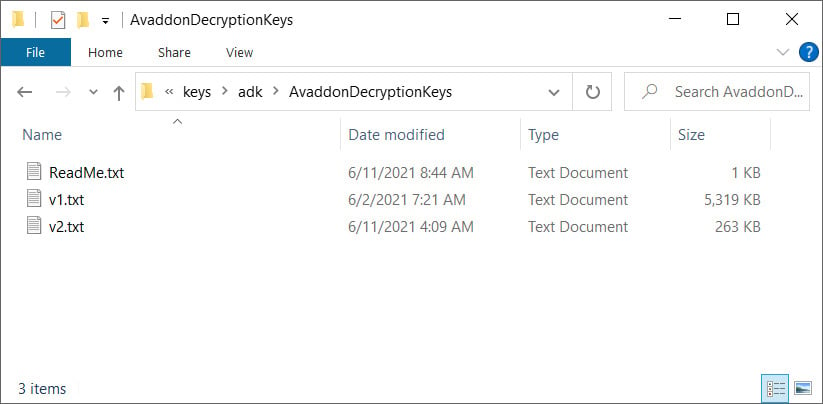

しかし、FBI とオーストラリアの法執行機関が Avaddon 勧告を発表してから 1 か月後の 2021 年 6 月、ランサムウェア ギャングは突然活動を停止し、匿名の情報提供で被害者の復号キーを共有しました。

それ以来、先月 NoEscape ランサムウェア オペレーションが開始されるまで、脅威アクターに関連した既知のランサムウェアや恐喝活動はありませんでした。

ID-Ransomware の作成者でありランサムウェアの専門家であるMichael Gillespie 氏は、NoEscape と Avaddon のランサムウェア暗号化ツールはほぼ同一であり、暗号化アルゴリズムに 1 つの注目すべき変更点があるだけであると語った。

以前は、Avaddon エンクリプタはファイル暗号化に AES を使用し、NoEscape は Salsa20 アルゴリズムに切り替えられました。

それ以外の点では、暗号化プログラムは事実上同一であり、暗号化ロジックとファイル形式は、「RSA 暗号化 BLOB のチャンク化」という独自の方法を含め、ほぼ同一です。

さらに、Avaddon および NoEscape 暗号化プログラムは、このMandiant の記事で説明され、以下に概説されているのと同じ構成ファイルとディレクティブを使用していると判断しました。

{ "lck": { "lid": "", "iv_key": "", "mp_key": "" }, "ext": { "ignore": [], "full": [] }, "paths": { "skip": [], "primary": [] }, "settings": { "build_type": "", "add_to_autorun": , "interval": , "print_note": , "set_wallpaper": , "large_file_size_mb": , "spot_size_mb": }, "kill_services": [], "kill_processes": [], "note_text": "" }NoEscape の攻撃者が Avaddon から暗号化プログラムのソース コードを購入した可能性はありますが、Avaddon の中心メンバーの一部が新たなランサムウェア活動に参加していると考えられていると多くの研究者が語っています。

NoEscape 暗号化ツール

NoEscape ランサムウェアのサンプルは、分析できるように共有されました。

NoEscape を実行すると、次のコマンドが実行され、Windows シャドウ ボリューム コピー、ローカル Windows バックアップ カタログが削除され、Windows 自動修復がオフになります。

SHADOWCOPY DELETE /nointeractive wmic SHADOWCOPY DELETE /nointeractive wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest wbadmin DELETE BACKUP -deleteOldest wbadmin DELETE BACKUP -keepVersions:0 vssadmin Delete Shadows /All /Quiet bcdedit /set {default} recoveryenabled No次に、暗号化プログラムは、セキュリティ ソフトウェア、バックアップ アプリケーション、Web サーバーおよびデータベース サーバーに関連するプロセスを含む、次のプロセスの終了を開始します。

360doctor, 360se, Culture, Defwatch, GDscan, MsDtSrvr, QBCFMonitorService, QBDBMgr, QBIDPService, QBW32, RAgui, RTVscan, agntsvc, agntsvcencsvc, agntsvcisqlplussvc, anvir, anvir64, apache, axlbridge, backup, ccleaner, ccleaner64, dbeng50, dbsnmp, encsvc, excel, far, fdhost, fdlauncher, httpd, infopath, isqlplussvc, java, kingdee, msaccess, msftesql, mspub, mydesktopqos, mydesktopservice, mysqld-nt, mysqld-opt, mysqld, ncsvc, ocautoupds, ocomm, ocssd, onedrive, onenote, oracle, outlook, powerpnt, procexp, qbupdate, sqbcoreservice, sql, sqlagent, sqlbrowser, sqlmangr, sqlserver, sqlservr, sqlwriter, steam, supervise, synctime, taskkill, tasklist, tbirdconfig, thebat, thunderbird, tomcat, tomcat6, u8, ufida, visio, wdswfsafe, winword, wordpad, wuauclt, wxServer, wxServerView, and xfssvccon

また、データベース、QuickBook、セキュリティ ソフトウェア、仮想マシン プラットフォームに関連する次の Windows サービスも停止します。

Culserver, DefWatch, GxBlr, GxCIMgr, GxCVD, GxFWD, GxVss, QBCFMonitorService, QBIDPService, RTVscan, SavRoam, VMAuthdService, VMUSBArbService, VMnetDHCP, VMwareHostd, backup, ccEvtMgr, ccSetMgr, dbeng8, dbsrv12, memtas, mepocs, msexchange, msmdsrv, sophos, sql, sqladhlp, sqlagent, sqlbrowser, sqlservr, sqlwriter, svc$, tomcat6, veeam, vmware-converter, vmware-usbarbitator64, vss

ランサムウェアは、これらのアプリケーションを終了して、開くことができ、暗号化が妨げられているファイルのロックを解除します。

ただし、ファイルがロックされている場合でも、暗号化プログラムはWindows Restart Manager API を利用して、ファイルを開いたままにして暗号化を妨げる可能性があるプロセスを閉じるか、Windows サービスをシャットダウンします。

ファイルを暗号化する場合、エンクリプターは次のファイル拡張子を持つすべてのファイルをスキップします。

exe, bat, bin, cmd, com, cpl, dat, dll, drv, hta, ini, lnk, lock, log, mod, msc, msi, msp, pif, prf, rdp, scr, shs, swp, sys, theme

また、名前に次の文字列が含まれるフォルダー内のファイルもスキップします。

$recycle.bin, $windows.~bt, $windows.~ws, %PROGRAMFILES(x86)%, %PUBLIC%, %ProgramData%, %SYSTEMDRIVE%Program Files, %SYSTEMDRIVE%UsersAll Users, %SYSTEMDRIVE%Windows, %TMP%, %USERPROFILE%AppData, AppData, %AppData%, EFI, Intel, MSOCache, Mozilla, Program Files, ProgramData, Tor Browser, Windows, WINDOWS, boot, google, perflogs, system volume information, windows.old

ガレスピー氏は、暗号化中に次の 3 つのモードを使用するように構成できると述べました。

- フル– ファイル全体が暗号化されます

- 部分的– 最初の X メガバイトのみが暗号化されます。

- チャンク– 断続的な暗号化を使用してデータのチャンクを暗号化します。

ただし、NoEscape には、accdb、edb、mdb、mdf、mds、ndf、および sql のファイル拡張子を持つファイルを完全に暗号化するように暗号化プログラムを強制する構成オプションが含まれています。

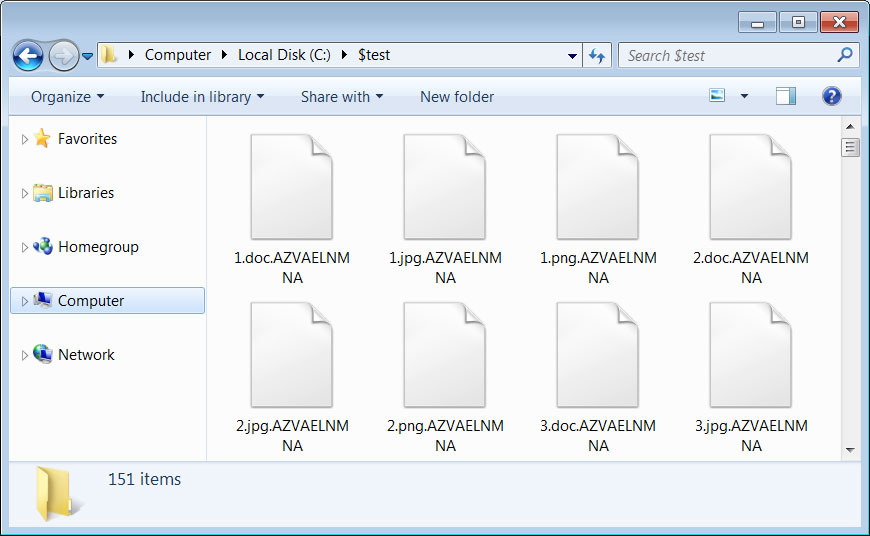

ファイルは Salsa20 を使用して暗号化され、暗号化キーはバンドルされた RSA 秘密キーで暗号化されます。暗号化されたファイルには、以下に示すように、ファイル名に 10 文字の拡張子が追加されます。これは被害者ごとに一意です。

ソース:

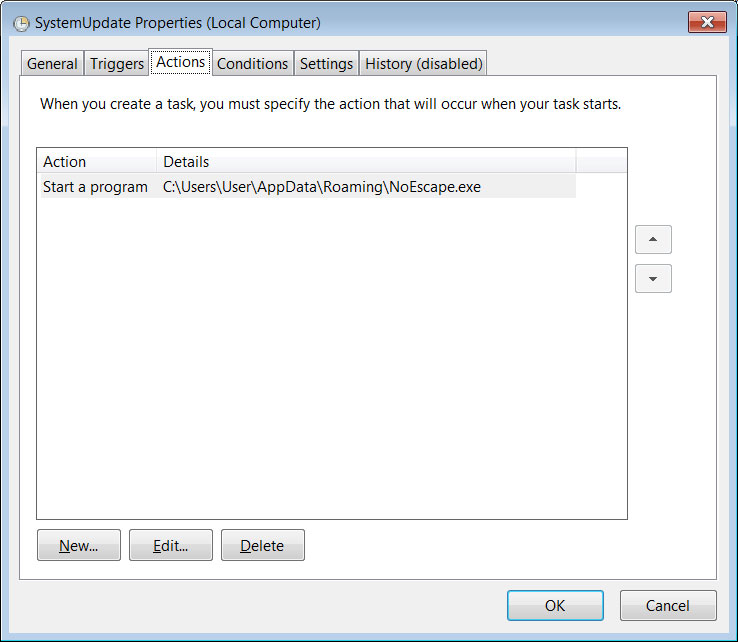

また、暗号化プログラムは、デバイス上で永続化するため、および Windows へのログイン時に暗号化プログラムを起動するために、「SystemUpdate」という名前のスケジュールされたタスクを構成します。

ソース:

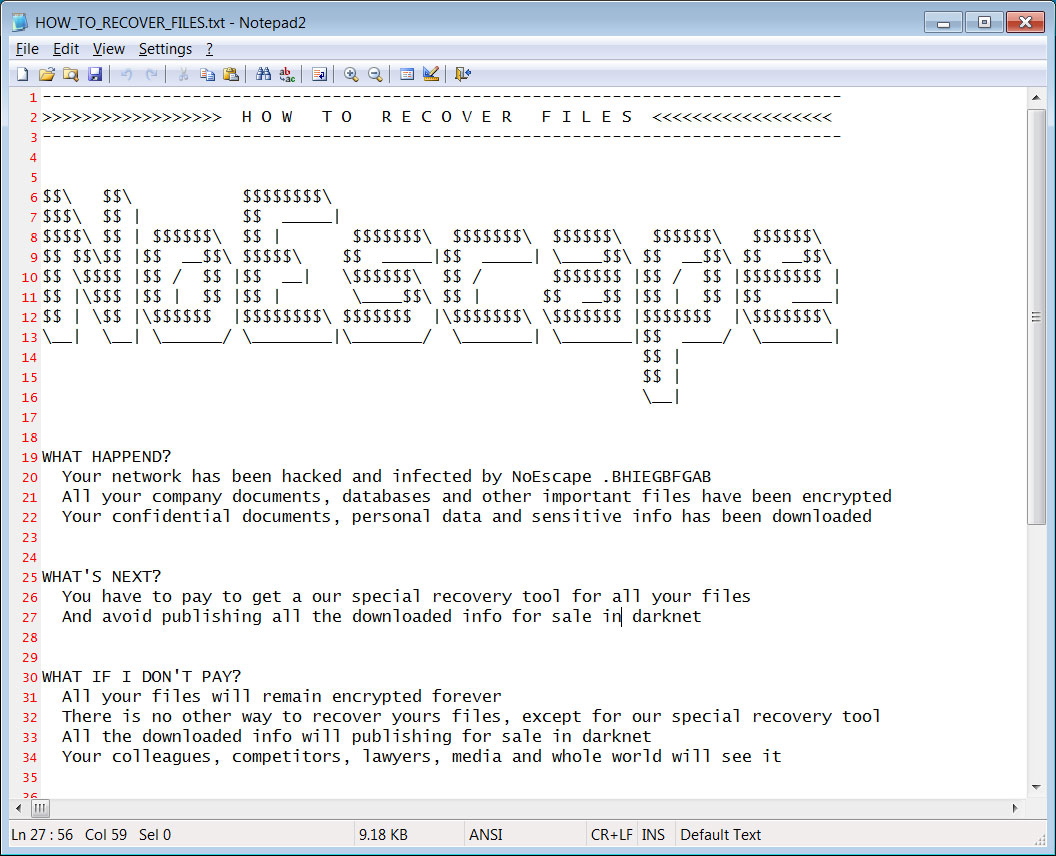

また、このランサムウェアは Windows の壁紙を画像に変更し、 HOW_TO_RECOVER_FILES.txtという名前の身代金メモに指示があることを被害者に伝えます。

ソース:

HOW_TO_RECOVER_FILES.txt 身代金メモはデバイス上の各フォルダーにあり、被害者のファイルに何が起こったのかに関する情報と NoEscape Tor 交渉サイトへのリンクが含まれています。

NoEscape の身代金メモには、「私たちは政治的な会社ではなく、皆さんのプライベートな事柄には興味がありません。私たちは営利企業であり、お金にしか興味がありません」と約束されています。

ソース:

Linux では、/etc/motd も身代金メモに置き換えられ、被害者がログインするときに表示されます。

身代金メモには、脅威アクターの Tor 支払いサイトにログインし、被害者固有の交渉ページにアクセスするために必要な「個人 ID」が含まれています。このページには、ビットコインでの身代金の金額、テスト復号化機能、および脅威アクターと交渉するためのチャット パネルが含まれています。

ソース:

前述したように、NoEscape の身代金要求は数十万ドルから 1,000 万ドル以上に及びます。

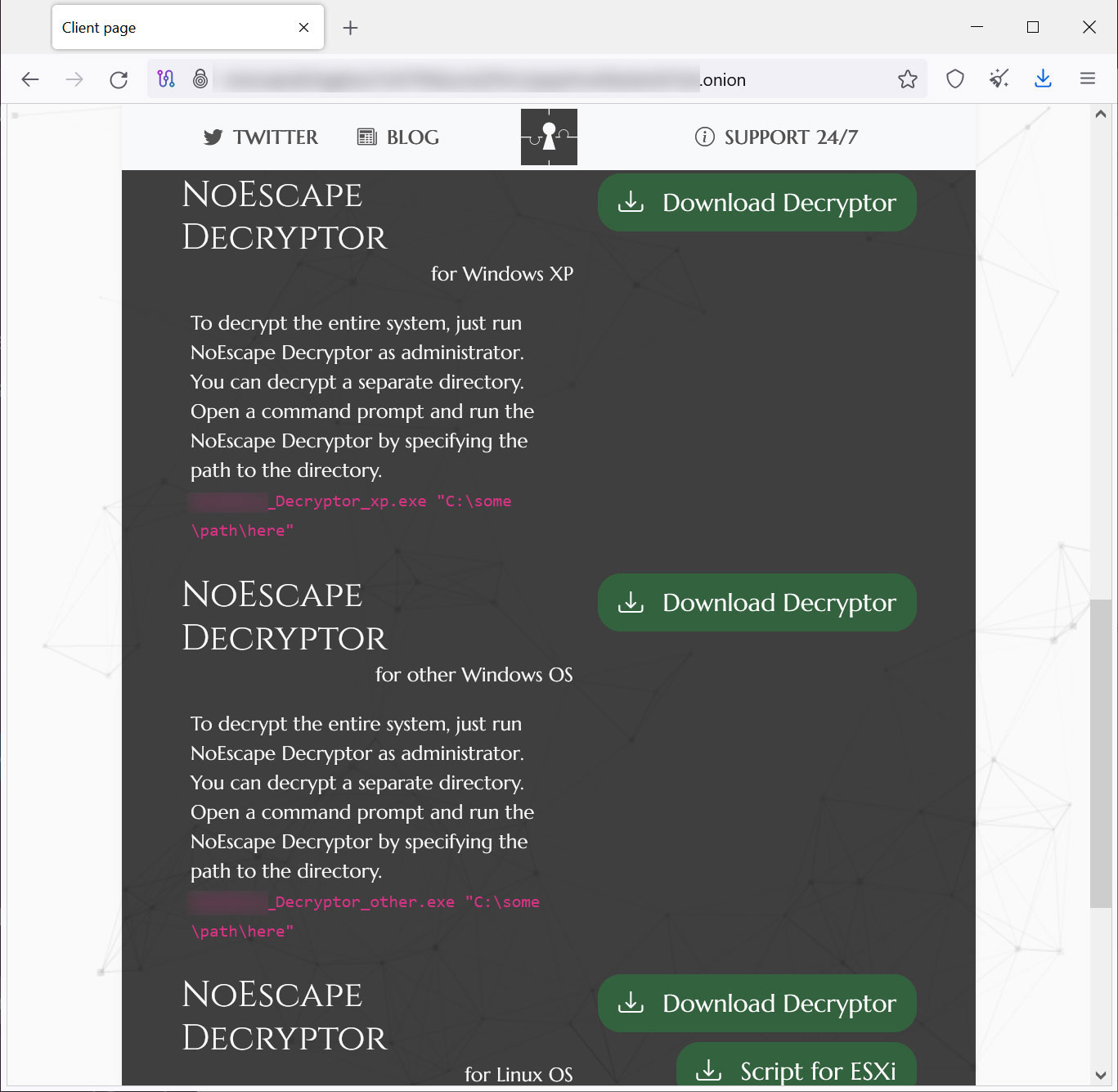

支払い後、被害者には、Windows XP、最新バージョンの Windows、Linux 用の利用可能な復号化ツールのリストが表示されます。

ソース:

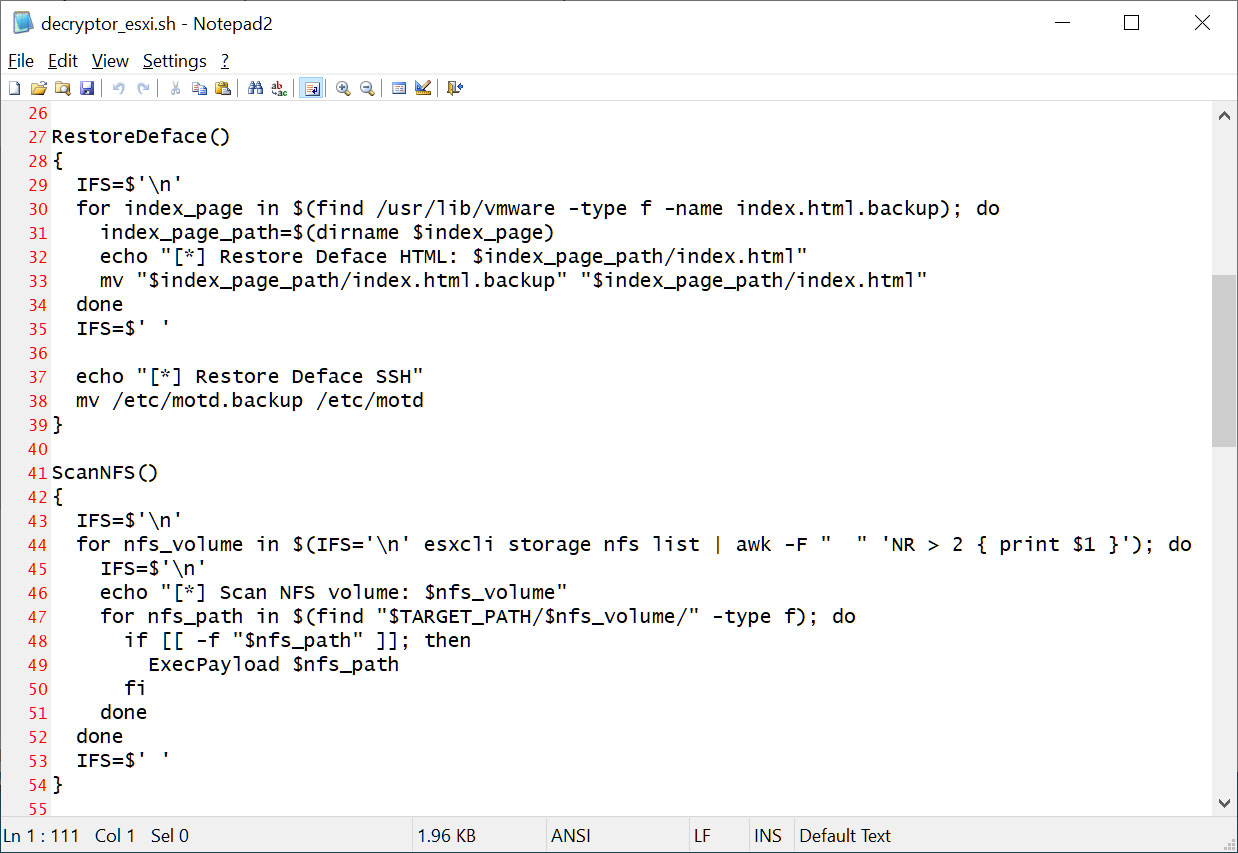

VMware ESXi を実行している企業の被害者のために、NoEscape は /etc/motd を復元し、Linux 復号化ツールを使用してファイルを復号化するために使用できるシェル スクリプトを提供します。

ソース:

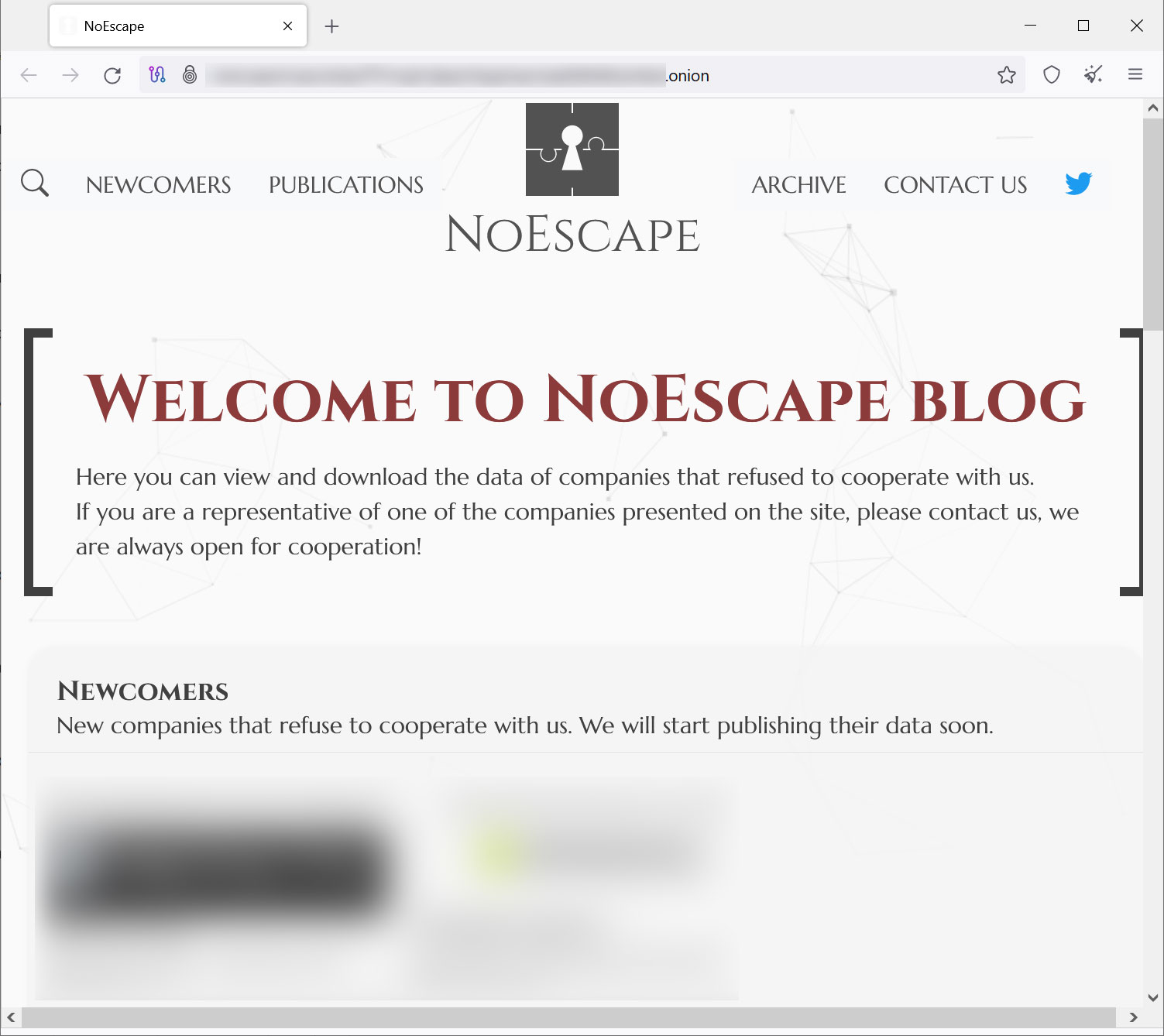

被害者を恐喝するために使用されたデータ漏洩サイト

他のランサムウェア活動と同様に、NoEscape は企業ネットワークに侵入し、他のデバイスに横方向に拡散します。攻撃者が Windows ドメイン管理者の資格情報を取得すると、ネットワーク全体にランサムウェアを展開します。

ただし、攻撃者はファイルを暗号化する前に、恐喝の手段として企業データをすでに盗んでいます。次に、脅威アクターは、身代金が支払われない場合、被害者のデータが公開されるか、他の脅威アクターに販売されることを被害者に警告します。

この記事の執筆時点で、NoEscape はデータを漏洩するか、データ漏洩サイトで 10 人の被害者への恐喝を開始しており、漏洩したデータのサイズは、ある企業の 3.7 GB から別の企業の 111 GB まで多岐にわたりました。

ソース:

このランサムウェアは現在脆弱性を分析中であり、無料の復号ツールで無料でファイルを回復できるかどうかが判明するまで身代金を支払うことは推奨されていない。

Comments