大学の研究者チームが、SMS 配信レポートのタイミングを利用して受信者の位置を推定する、「Freaky Leaky SMS」と呼ばれる新しいサイドチャネル攻撃を考案しました。

SMS 配信レポートは、モバイル ネットワークの SMSC (ショート メッセージ サービス センター) によって処理され、メッセージがいつ配信されたか、受け入れられたか、失敗したか、配信不能か、有効期限が切れたか、または拒否されたかを通知します。

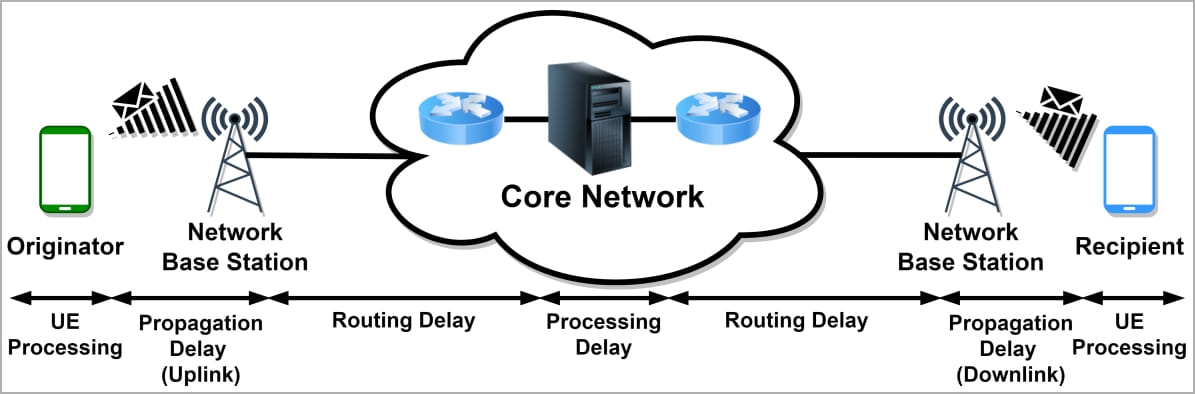

このプロセスではルーティング、ネットワーク ノードの伝播、および処理の遅延が発生しますが、モバイル ネットワークの固定的な性質と特定の物理的特性により、標準の信号経路に従った場合の時間は予測可能になります。

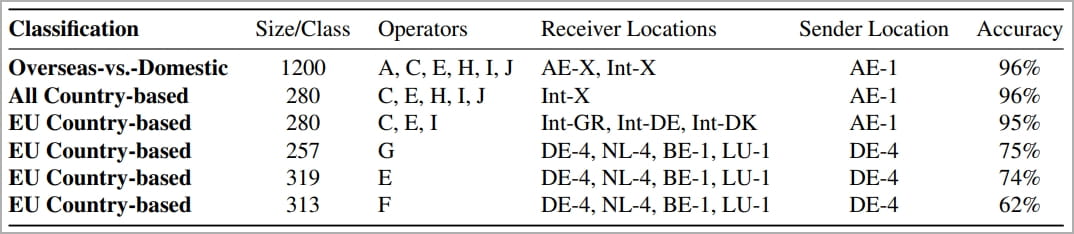

研究者らは、これらの SMS 応答のタイミング データを分析する機械学習アルゴリズムを開発し、異なる国にまたがる場所では最大 96%、同じ国内の 2 つの場所では最大 86% の精度で受信者の位置を特定しました。

準備作業

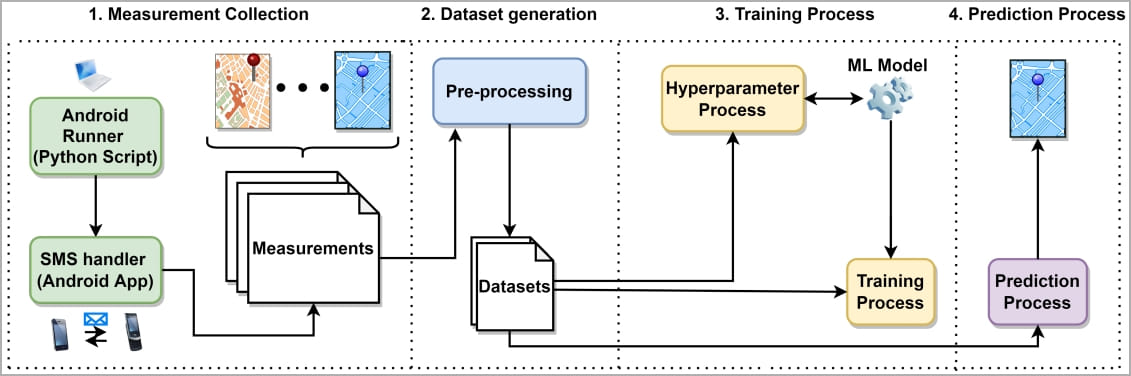

攻撃者はまず、SMS 配信レポートとターゲットの既知の位置との間の具体的な相関関係を作成するために、いくつかの測定データを収集する必要があります。

攻撃者がターゲットの居場所についてより正確なデータを持っているほど、攻撃段階での ML モデルの予測における位置分類の結果がより正確になります。

データを収集するには、攻撃者は、受信者が無視するかスパムとして無視するマーケティング メッセージとしてマスクするか、サイレント SMS メッセージを使用して、複数の SMS をターゲットに送信する必要があります。

サイレント SMS はコンテンツのない「タイプ 0」メッセージであり、ターゲットの画面に通知は生成されませんが、その受信は SMSC 上のデバイスによって確認されます。

実験では、論文の著者らは ADB を使用して、米国、アラブ首長国連邦、ヨーロッパ 7 か国の複数のテスト デバイスに、3 日間にわたって 1 時間ごとに 20 件のサイレント SMS をバースト送信しました。これは、10 社の通信事業者とさまざまな通信技術と世代を対象としています。 。

次に、それぞれのケースで SMS 配信レポートのタイミングを測定し、一致する位置署名を含むデータを集約して、包括的な ML 評価データセットを生成しました。

ML モデルでは合計 60 個のノード (入力 10 個、出力 10 個、非表示 40 個) が使用され、トレーニング データには受信場所、接続状態、ネットワークの種類、受信機の距離なども含まれています。

受信者の特定

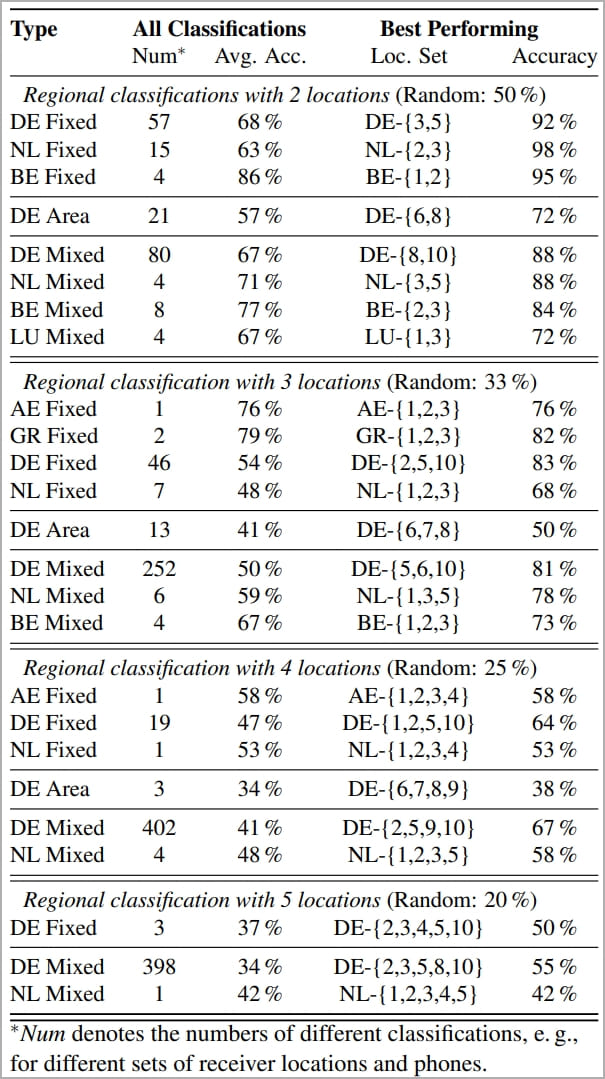

この実験は、「閉じた世界」攻撃シナリオに焦点を当てています。これは、ターゲットの位置を事前に決定された場所のいずれかに分類することを意味します。

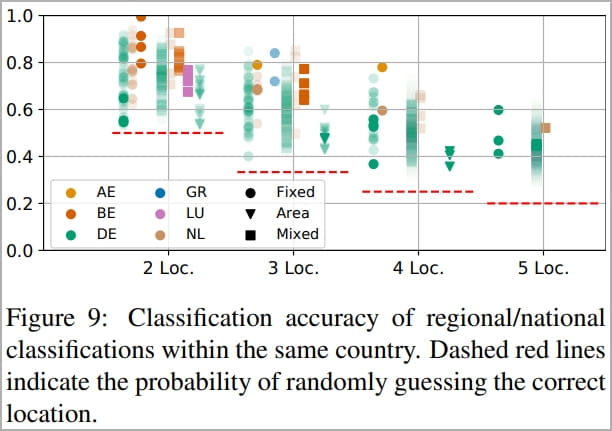

学者らは、彼らのモデルが国内と海外の場所を識別する際に高い精度 (96%) を達成し、国の分類においても同様に良好な推測 (92%) を達成し、同じ地域内の場所については適度に良好なパフォーマンス (62% ~ 75%) を達成したことを発見しました。

精度は場所、オペレーター、条件によって異なります。たとえば、ドイツでは、システムの 57 の異なる分類にわたって平均精度が 68% であり、ドイツの特定の地域で最高のパフォーマンスが 92% でした。

ベルギーは最高の結果をもたらし、最も成績の良かった地域では平均 86% の正解率、最大 95% の正解率を示しました。

ドイツの 3 つの場所を考慮すると、モデルの予測精度は平均 54% に低下し、最もパフォーマンスの高いケースでは 83% に達しますが、それでもランダムな推測の 33% よりも大幅に高くなります。

ギリシャの場合、このモデルは 3 つの場所 (ランダム 33%) で平均 79% という注目に値する正確な位置予測を実現し、最良のケースでは 82% に達しました。

研究者らは、ターゲットが将来の研究のために未知の場所を訪れる「オープンワールド」ケースを残した。ただし、この論文では、予測モデルをこれらのシナリオにどのように適用できるかを説明する短い評価が提供されています。

つまり、オープンワールド攻撃は、確率出力の使用、異常検出、ランドマークやその他の関心のある場所を ML トレーニング データセットに含めることに基づいて実行可能です。ただし、攻撃の規模は指数関数的に増大しており、その範囲は本稿の範囲を超えています。

結論

この攻撃には面倒な準備作業が必要で、実行するのは簡単ではなく、あらゆる状況下でうまく機能するわけではなく、実際的な制限もいくつかありますが、依然としてユーザーにとって潜在的なプライバシー リスクとなります。

この論文に署名した研究者の一人であるエヴァンゲロス・ビチカス氏は、この実験に関して、自分たちはベースライン攻撃者であると考えており、つまりリソース、機械学習の知識、技術的能力の点で制限されていると述べた。

これは、理論的には、より多くのリソースを掌握している洗練された攻撃者が、「オープンワールド」攻撃シナリオでより大きな影響を与え、ある程度の成功を収めることさえできることを意味します。

同じ研究者チームが昨年同様のタイミング攻撃を開発し、メッセージ受信レポートを使用して Signal、Threema、WhatsApp などの人気のあるインスタント メッセンジャーのユーザーをおおよそ特定できることを証明したことも注目に値します。

Comments