Mandiant のセキュリティ研究者は、産業システムを破壊するように設計され、ロシアのサイバーセキュリティ企業 Rostelecom-Solar (旧 Solar Security) に関連している CosmicEnergy と呼ばれる新しいマルウェアを発見しました。

このマルウェアは、ヨーロッパ、中東、アジアの送電および配電業務で一般的に使用されている IEC-104 準拠のリモート端末装置 (RTU) を特にターゲットにしています。

CosmicEnergy は、2021 年 12 月にロシアの IP アドレスを持つ何者かによってサンプルが VirusTotal マルウェア分析プラットフォームにアップロードされた後に発見されました。

漏洩したマルウェア サンプルの分析により、CosmicEnergy とその機能に関していくつかの注目すべき側面が明らかになりました。

まず、このマルウェアは、 2016 年 12 月と2022 年 4 月にウクライナのエネルギープロバイダーを標的とした攻撃に使用された Industroyer や Industroyer.V2 などの以前の OT マルウェアと類似点を共有しています。

さらに、これは Python ベースであり、 IronGate 、 Triton 、 Incontrollerなどの産業用制御システムをターゲットとする他のマルウェア株と同様に、OT プロトコルの実装にオープンソース ライブラリを使用します。

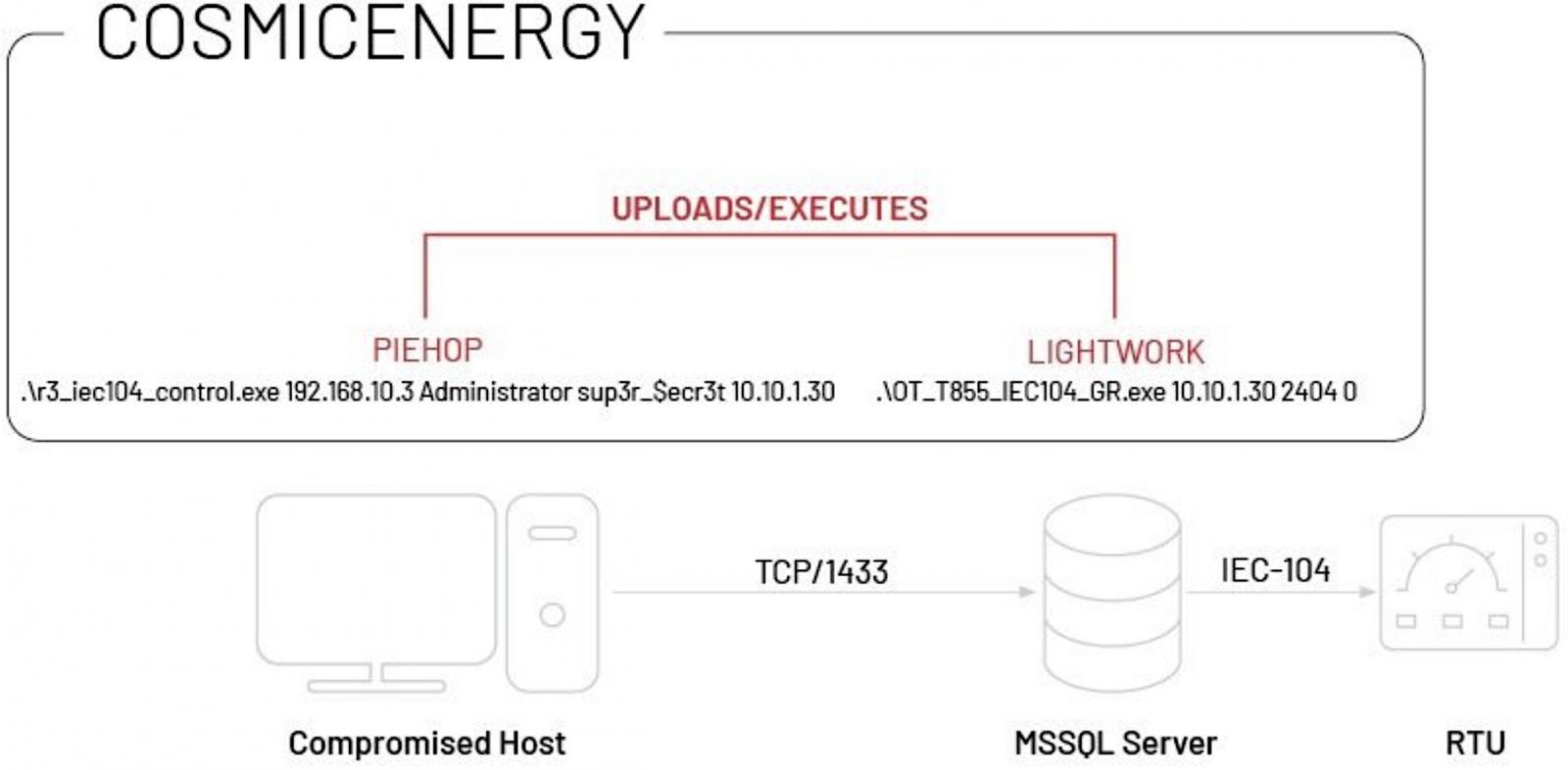

Industroyer と同様に、CosmicEnergy は、Piehop 破壊ツールを使用して、侵害された MSSQL サーバーを介してターゲットの OT システムにアクセスする可能性があります。

攻撃者は被害者のネットワークに侵入すると、Lightwork 悪意のあるツールを介して IEC-104 の「ON」または「OFF」コマンドを発行することで、RTU をリモートから制御できます。

マンディアント氏は、この新たに発見されたマルウェアは、ロシアのサイバーセキュリティ企業ロステレコム・ソーラーによる混乱演習をシミュレートするために設計されたレッドチームツールとして開発された可能性があると考えている。

ロステレコム・ソーラー社がサイバーセキュリティ訓練や電力障害のシミュレーションのためにロシア政府から資金提供を受けていたことを示す公開情報に基づいて、マンディアント氏は、他のレッドチームツールと同様、重要インフラを標的とした破壊的サイバー攻撃において、ロシアの脅威アクターによってコスミックエナジーも利用される可能性があると疑っている。

「COSMICENERGYの起源や目的を特定する十分な証拠は特定されていないが、このマルウェアはエネルギー網資産に対する実際の攻撃シナリオを再現するためにロステレコム・ソーラーまたはその関連団体によって開発された可能性があると考えている」とマンディアント氏は述べた。

「脅威アクターがレッドチームツールや公共悪用フレームワークを利用して、実際の標的を絞った脅威活動に利用していることを考慮すると、COSMICENERGY が影響を受ける電力網資産にもっともらしい脅威をもたらすと我々は考えています。」

Microsoft が 2022 年 4 月に報告したように、ロシアがウクライナに侵攻した後、ロシアのハッカー グループは多くのマルウェア ファミリ (その一部はこれまで実際に出現したことのないもの) を展開し、重要なインフラストラクチャを含むウクライナの標的に対する破壊的な攻撃を行いました。

リストには、 WhisperGate/WhisperKill 、 FoxBlade (別名HermeticWiper )、SonicVote (別名HermeticRansom )、 CaddyWiper 、DesertBlade、 Industroyer2 、Lasainraw (別名IsaacWiper )、および FiberLake (別名DoubleZero ) が含まれますが、これらに限定されません。

Sandworm ロシア軍ハッカーは、Industroyer2 マルウェアを使用して、ウクライナの著名なエネルギー プロバイダーの ICS ネットワークを標的にしましたが、高圧変電所を停止させ、全国へのエネルギー供給を妨害することはできませんでした。

Comments