Linux マルウェア「BPFDoor」の新しい、よりステルスな亜種が発見され、より堅牢な暗号化とリバース シェル通信が特徴です。

BPFDoor は、少なくとも 2017 年から活動を続けているステルス バックドア マルウェアですが、セキュリティ研究者によって発見されたのは12 か月ほど前です。

このマルウェアの名前は、受信トラフィックのファイアウォール制限を回避しながら指示を受信するための「バークレー パケット フィルター」(BPF) の使用に由来しています。

BPFDoor は、攻撃者が侵害された Linux システム上で長期間にわたって存続し、長期間検出されないようにできるように設計されています。

新しい BPFDoor バージョン

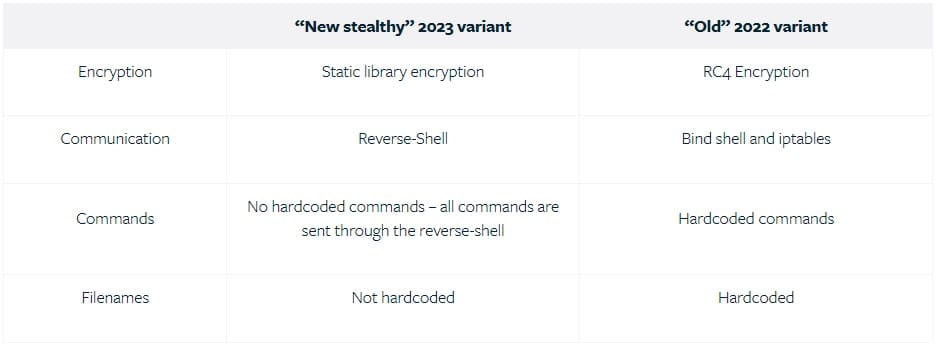

2022 年まで、このマルウェアは通信に RC4 暗号化、バインド シェル、iptables を使用していましたが、コマンドとファイル名はハードコーディングされていました。

Deep Instinct によって分析された新しい亜種は、静的ライブラリ暗号化、リバース シェル通信を特徴としており、すべてのコマンドは C2 サーバーによって送信されます。

静的ライブラリ内に暗号化を組み込むことにより、RC4 暗号アルゴリズムを備えた外部ライブラリへの依存が排除されるため、マルウェア開発者はより優れたステルス性と難読化を実現します。

バインド シェルに対するリバース シェルの主な利点は、リバース シェルが感染したホストから脅威アクターのコマンド アンド コントロール サーバーへの接続を確立し、ファイアウォールでネットワークが保護されている場合でも攻撃者のサーバーへの通信が可能になることです。

最後に、ハードコードされたコマンドを削除すると、ウイルス対策ソフトウェアがシグネチャベースの検出などの静的分析を使用してマルウェアを検出する可能性が低くなります。理論的には、柔軟性も向上し、より多様なコマンド セットがサポートされます。

Deep Instinct の報告によると、BPFDoor の最新バージョンは、2023 年 2 月に初めてプラットフォームに提出されたにもかかわらず、VirusTotal で利用可能な AV エンジンによって悪意のあるものとしてフラグが立てられていません。

動作ロジック

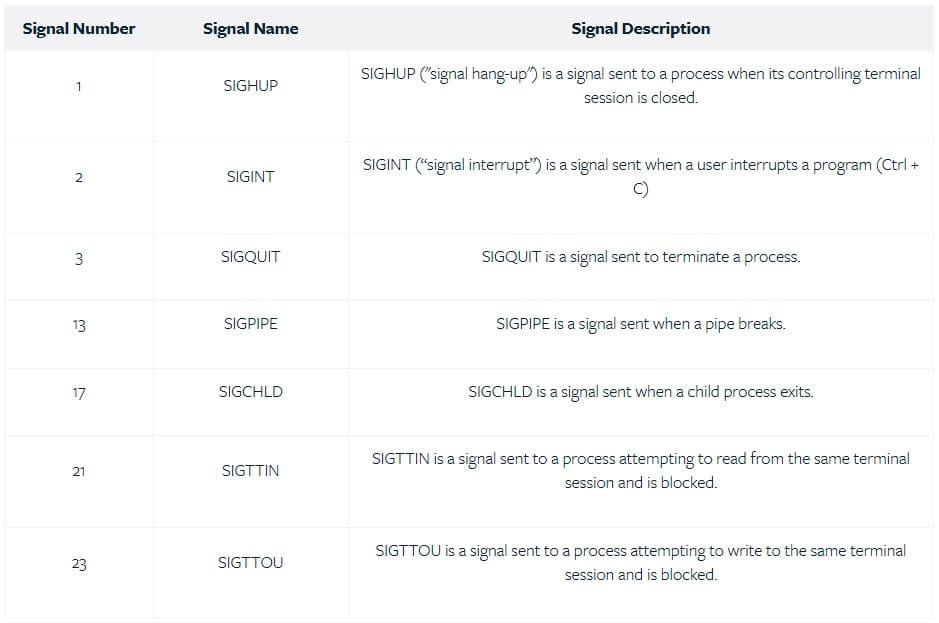

最初の実行時に、BPFDoor は「/var/run/initd.lock」にランタイム ファイルを作成してロックし、次に子プロセスとして実行するように自分自身をフォークし、最後に中断される可能性のあるさまざまな OS 信号を無視するように自分自身を設定します。

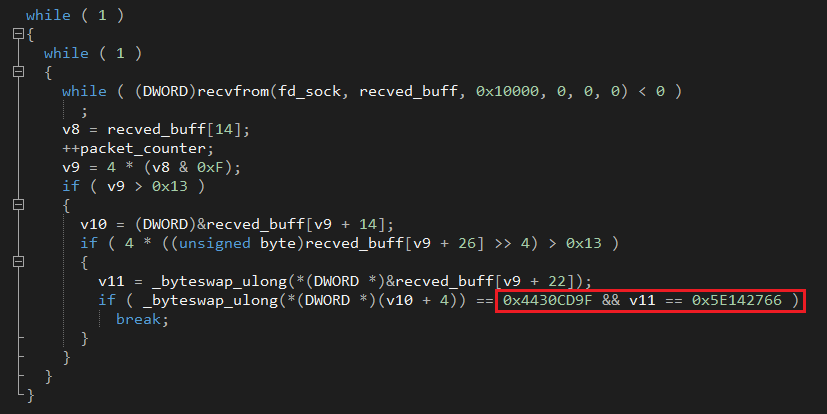

次に、マルウェアはメモリ バッファを割り当て、受信トラフィックの「マジック」バイト シーケンス (“x44x30xCDx9Fx5Ex14x27x66”) を監視するために使用するパケット スニッフィング ソケットを作成します。 。

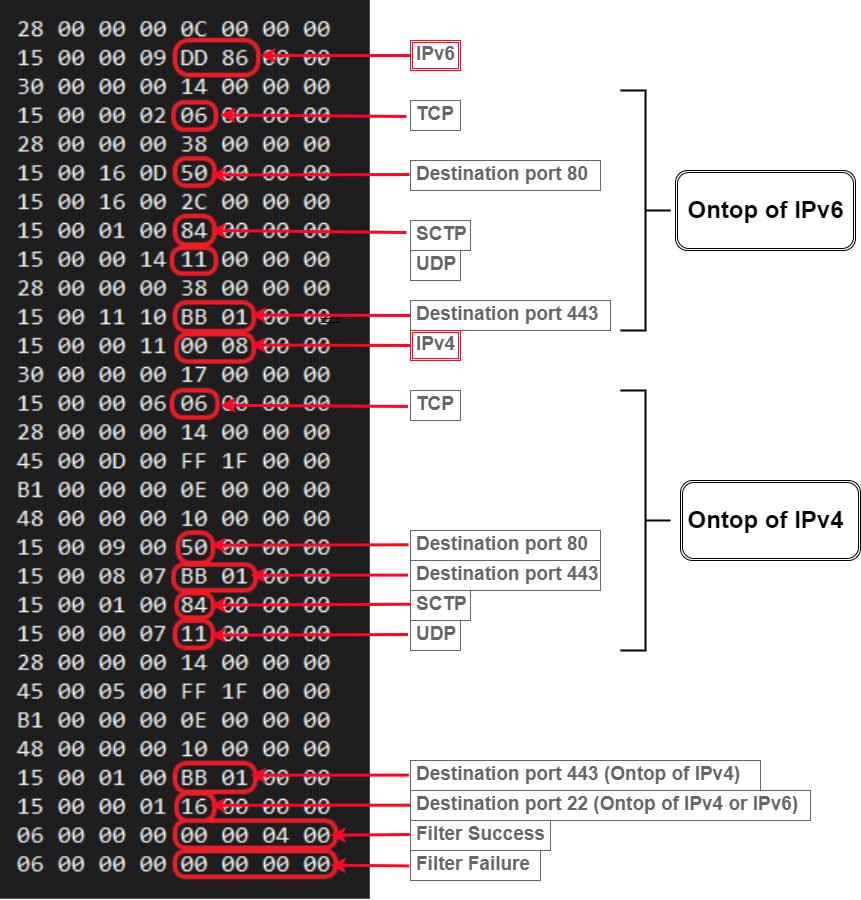

この段階で、BPFDoor はバークレー パケット フィルターをソケットに接続し、ポート 22 (ssh)、80 (HTTP)、および 443 (HTTPS) を介して UDP、TCP、および SCTP トラフィックのみを読み取ります。

BPFDoor は適用されないほど低いレベルで動作するため、侵害されたマシンに存在するファイアウォール制限はこのスニッフィング アクティビティには影響しません。

「BPFdoor は、フィルタリングされたトラフィック内でその「マジック」バイトを含むパケットを見つけると、それをオペレーターからのメッセージとして扱い、2 つのフィールドを解析して、再び自分自身をフォークします」と Deep Instinct は説明します。

「親プロセスは続行し、ソケットを通過するフィルタリングされたトラフィックを監視します。一方、子プロセスは以前に解析されたフィールドをコマンド&コントロール IP ポートの組み合わせとして扱い、それに接続しようとします。」

C2 との接続を確立した後、マルウェアはリバース シェルをセットアップし、サーバーからのコマンドを待ちます。

.png)

(深い本能)

BPFDoor はセキュリティ ソフトウェアによって検出されないため、システム管理者は、最先端のエンドポイント保護製品を使用した活発なネットワーク トラフィックとログの監視に頼って、「/var/run/initd.lock」のファイルの整合性を監視するだけで済みます。

また、CrowdStrike による 2022 年 5 月のレポートでは、BPFDoor が 2019 年の脆弱性を利用してターゲット システム上で永続性を実現しているため、利用可能なセキュリティ アップデートを適用することがあらゆる種類のマルウェアに対して常に重要な戦略であることが強調されています。

Comments