RTM Locker は、VMware ESXi サーバー上の仮想マシンを標的とする Linux 暗号化ツールを展開していることが判明した、企業を標的とする最新のランサムウェア操作です。

RTM (Read The Manual) サイバー犯罪集団は、少なくとも 2015 年から金融詐欺に積極的に取り組んでおり、被害者からお金を盗むために使用されるカスタム バンキング トロイの木馬を配布することで知られています。

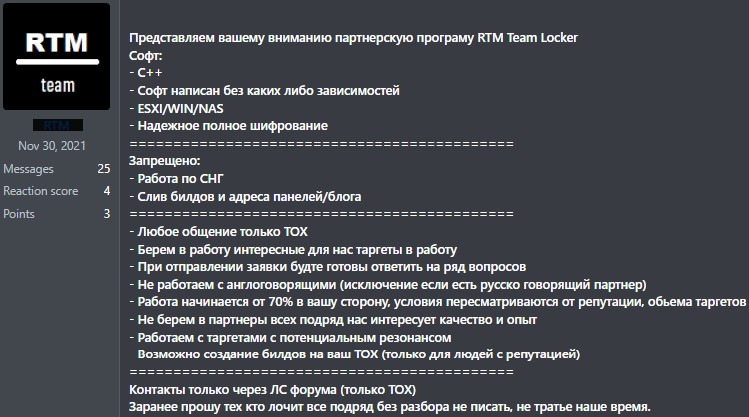

今月、サイバーセキュリティ会社 Trellix は、RTM Locker が新しい Ransomware-as-a-Service (Raas) オペレーションを開始し、 以前の Conti サイバー犯罪シンジケートを含む関連会社の募集を開始したと報告しました。

「『Read The Manual』ロッカー ギャングは関連会社を利用して被害者を身代金を要求します。被害者は全員、ギャングの厳格な規則に従うことを余儀なくされています」 と Trellix は説明します。

「アフィリエイトが活動を継続するか、ギャングに休暇を通知する必要があるというグループのビジネスのような構成は、コンティなどの他のグループでも観察されているように、グループの組織的成熟度を示しています。」

セキュリティ研究者の MalwareHunterTeam も 2022 年 12 月に RTM Locker のサンプルを共有しており、この RaaS が少なくとも 5 か月間アクティブであったことを示しています。

当時、Trellix と MalwareHunterTeam は Windows のランサムウェア エンクリプタしか確認していませんでしたが、Uptycs が昨日報告したように、RTM はその標的を Linux と VMware ESXi サーバーにまで拡大しました。

VMware ESXi をターゲットにする

ここ数年、企業は仮想マシン (VM) に移行してきました。これは、デバイス管理が改善され、はるかに効率的なリソース処理が提供されるためです。このため、組織のサーバーは通常、複数の仮想サーバーを実行する専用デバイスと VMware ESXi サーバーが混在しています。

ランサムウェアの運用はこの傾向に従い、企業が使用するすべてのデータを適切に暗号化するために、ESXi サーバーをターゲットにする専用の Linux 暗号化プログラムを作成しました。

これは、 Royal 、 Black Basta 、 LockBit 、 BlackMatter 、 AvosLocker 、 REvil 、 HelloKitty 、 RansomEXX 、 Hive 、そして現在は RTM Locker を含む、ほぼすべての企業を標的とするランサムウェア操作で確認されています。

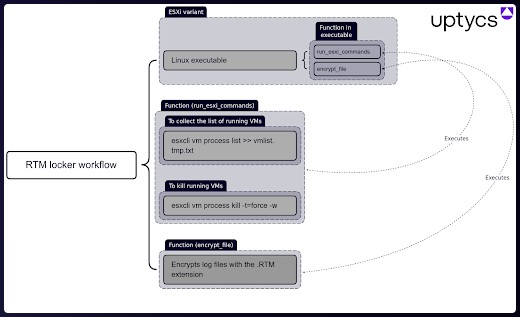

Uptycs による新しいレポートで、研究者は RTM Locker の Linux 亜種を分析しました。これは、現在は機能していない Babuk ランサムウェアの流出したソース コードに基づいています。

RTM Locker Linux エンクリプタは、仮想マシンの管理に使用されるコマンドへの参照が多数含まれているため、VMware ESXi システムを攻撃するために明示的に作成されたようです。

エンクリプタが起動されると、最初に次の esxcli コマンドを使用して実行中の VM のリストを収集することにより、すべての VMware ESXi 仮想マシンの暗号化を試みます。

esxcli vm process list >> vmlist.tmp.txt

エンクリプターは、次のコマンドを使用して、実行中のすべての仮想マシンを終了します。

esxcli vm process kill -t=force -wすべての VM が終了した後、エンクリプタは次のファイル拡張子を持つファイルの暗号化を開始します – .log (ログ ファイル)、.vmdk (仮想ディスク)、.vmem (仮想マシン メモリ)、.vswp (スワップ ファイル)、および.vmsn (VM スナップショット)。

これらのファイルはすべて、VMware ESXi で実行されている仮想マシンに関連付けられています。

Babuk と同様に、RTM は非対称暗号化のために Curve25519 で乱数生成と ECDH を使用しますが、Sosemanuk の代わりに、対称暗号化のために ChaCha20 に依存しています。

結果は安全で、まだクラックされていないため、現時点で RTM Locker 用の無料のデクリプターはありません。

Uptycs はまた、暗号化アルゴリズムがバイナリのコードに「静的に実装」されているため、暗号化プロセスの信頼性が向上しているとコメントしています。

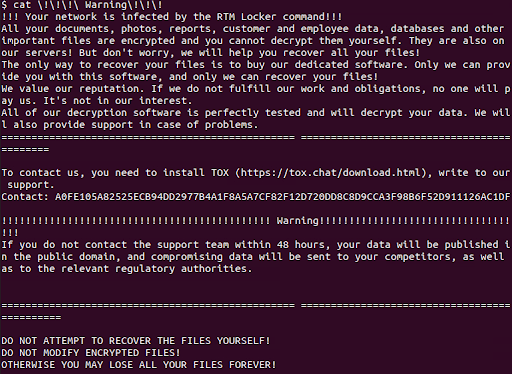

ファイルを暗号化するとき、エンクリプターは暗号化されたファイルの名前に.RTMファイル拡張子を追加し、それが完了すると、 !!!という名前の身代金メモを作成します。警告 !!!感染したシステムで。

メモは、Tox 経由で 48 時間以内に RTM の「サポート」に連絡して身代金の支払いを交渉する、さもないと被害者の盗まれたデータが公開されると脅迫しています。

RTM Locker は以前、以下の TOR サイトの支払い交渉サイトを使用していましたが、最近通信用に TOX に移動しました。

nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion 3wugtklp46ufx7dnr6j5cd6ate7wnvnivsyvwuni7hqcqt7hm5r72nid.onionESXi をターゲットとするバージョンの存在は、RTM Locker を企業にとって重大な脅威として分類するのに十分です。

ただし、良いニュースは、 の調査によると、このグループは特に活発ではないことが示されていますが、これは将来変わる可能性があります。

Comments