米国に拠点を置く企業へのサイバー攻撃の後、マルウェアの研究者は、「技術的に独自の機能」を備えた新しいランサムウェアと思われるものを発見し、Rorschach と名付けました。

観測された機能の中には、暗号化速度が含まれており、研究者のテストによると、Rorschach は現在最速のランサムウェア脅威となっています。

アナリストは、ハッカーが脅威検出およびインシデント対応ツールの弱点を利用した後、被害者のネットワークにマルウェアを展開したことを発見しました。

ロールシャッハの詳細

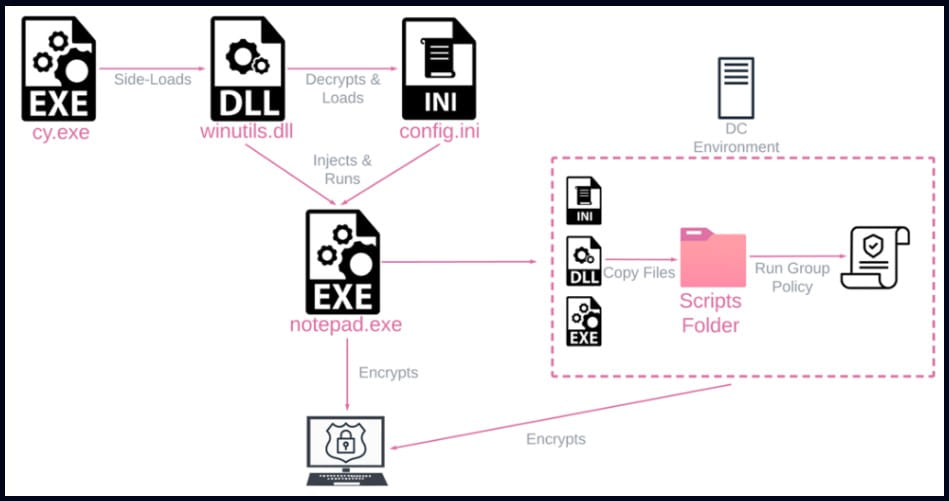

サイバーセキュリティ企業 Check Point の研究者は、米国のある企業でのインシデントに対応して、Rorschach が、Palo Alto Networks の拡張検出および応答製品である Cortex XDR の署名付きコンポーネントを介して DLL サイドローディング手法を使用して展開されたことを発見しました。

攻撃者は、Cortex XDR Dump Service Tool ( cy.exe ) バージョン 7.3.0.16740 を使用して、Rorschach ローダーとインジェクター ( winutils.dll ) をサイドロードし、ランサムウェア ペイロード「config.ini」をメモ帳プロセスに起動させました。

ローダー ファイルは、UPX スタイルの分析防止保護を特徴とし、メイン ペイロードは、VMProtect ソフトウェアを使用してコードの一部を仮想化することにより、リバース エンジニアリングおよび検出から保護されます。

Check Point は、Rorschach が Windows ドメイン コントローラで実行されるとグループ ポリシーを作成し、ドメイン上の他のホストに伝播することを報告しています。マシンを侵害した後、マルウェアはすべてのイベント ログを消去します。

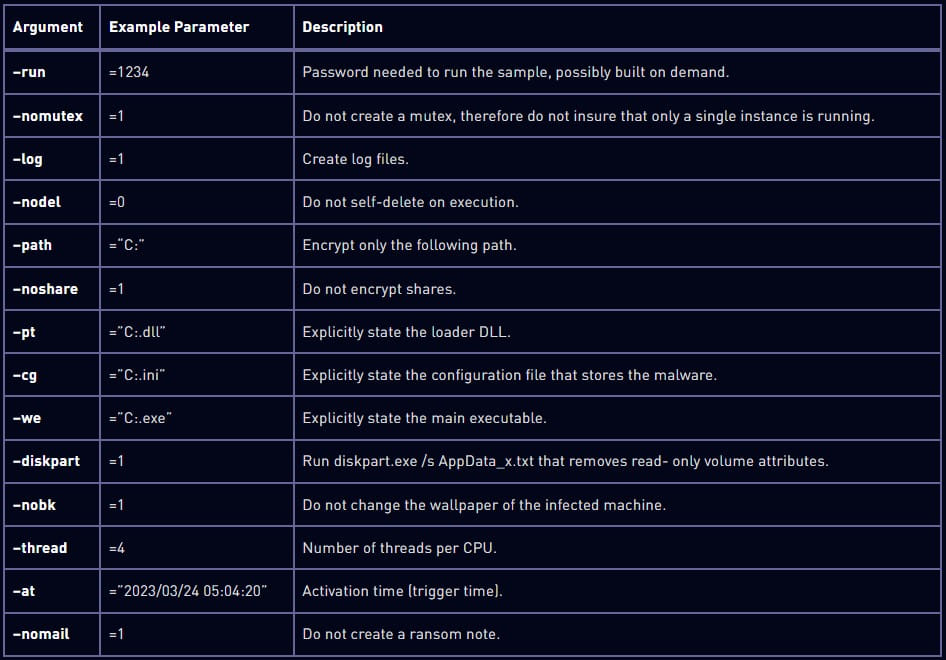

ハードコーディングされた構成が付属していますが、ロールシャッハは機能を拡張するコマンドライン引数をサポートしています。

オプションは非表示になっており、マルウェアをリバース エンジニアリングしないとアクセスできないと Check Point は指摘しています。以下は、研究者が発見したいくつかの議論です。

ロールシャッハの暗号化プロセス

Rorschach は、被害者のマシンが独立国家共同体 ( CIS ) 以外の言語で構成されている場合にのみ、データの暗号化を開始します。

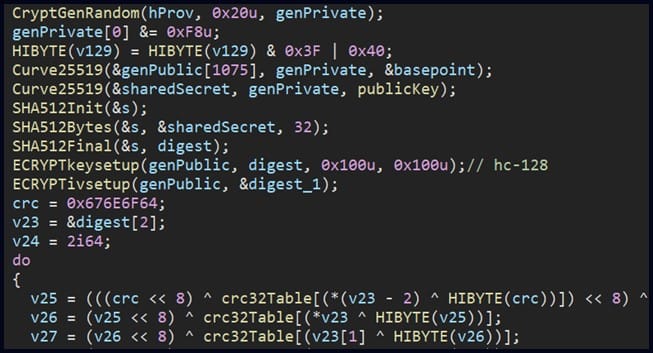

暗号化スキームは、curve25519 と eSTREAM 暗号 hc-128 アルゴリズムをブレンドし、 断続的な暗号化の傾向に従います。つまり、ファイルを部分的にのみ暗号化し、処理速度を向上させます。

研究者は、Rorschach の暗号化ルーチンが「I/O 完了ポートを介したスレッド スケジューリングの非常に効果的な実装」を示していると述べています。

チェック・ポイントは、ロールシャッハの暗号化の速度を調べるために、6 コア CPU マシンで 220,000 ファイルを使用するテストをセットアップしました。

ロールシャッハがデータを暗号化するのに 4.5 分かかったのに対し、LockBit v3.0 は最も速いランサムウェア株と見なされ、7 分で完了しました。

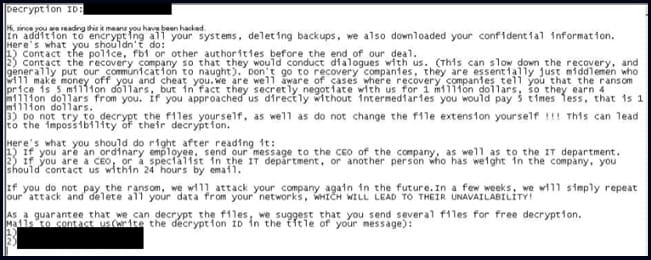

システムをロックした後、マルウェアは、Yanlowang ランサムウェアが使用する形式と同様の身代金メモを投下します。

研究者によると、以前のバージョンのマルウェアは、DarkSide が使用したものと同様の身代金メモを使用していました。

チェック・ポイントは、この類似性が、他の研究者が別のバージョンのロールシャッハを、2021 年にBlackMatter にブランド変更され、同じ年に姿を消した作戦である DarkSide と間違えた可能性が高いと述べています。

BlackMatter のメンバーは、2021 年 11 月に開始されたALPHV/BlackCat ランサムウェア オペレーションを形成しました。

チェック・ポイントは、Rorschach がオンラインで流出したいくつかの主要なランサムウェア (Babuk、LockBit v2.0、DarkSide) から優れた機能を実装したと評価しています。

自己増殖機能に加えて、このマルウェアは「身代金攻撃の基準を引き上げます」。

現時点では、Rorschach ランサムウェアのオペレーターは不明のままであり、ランサムウェアのシーンではめったに見られないブランドもありません。

Comments