サイバー脅威インテリジェンス (CTI) が果たす重要な戦略的および戦術的役割の 1 つは、組織のデータ、従業員、および顧客を危険にさらす可能性のあるソフトウェアの脆弱性の追跡、分析、および優先順位付けです。この 4 部構成のブログ シリーズでは、FireEye Mandiant Threat Intelligence が脆弱性管理を可能にする CTI の価値を強調し、最新の脅威、傾向、および推奨事項に関する新しい研究を発表します。

組織は、パッチの優先順位付けに関して難しい選択をしなければならないことがよくあります。多くの企業は、何千ものシステム、さまざまなオペレーティング システム、地理的に分散した場所からなる複雑なネットワーク インフラストラクチャを保護することに直面しています。簡素化された脆弱性評価システムを備えていても、どこから始めればよいかを判断するのは難しい場合があります。この問題は、絶え間なく変化する脅威の状況と、ゼロデイへのアクセスの増加によって悪化しています。

FireEye では、長年にわたるグローバル インテリジェンスの収集、インシデント対応の調査、およびデバイスの検出を通じて蓄積された豊富な知識を適用して、お客様がネットワークを保護するのを支援します。この理解により、新たに公開された何百もの脆弱性を識別して、ネットワーク防御者が最も重大な脅威に集中し、組織へのリスクを効果的に軽減できるようにする評価と評価を提供することができます。

このブログ投稿では、組織がリスクを評価し、環境内の脆弱性管理とパッチ適用について十分な情報に基づいた意思決定を行うためにインテリジェンスを適用する方法を紹介します。

脆弱性インテリジェンスの機能

脆弱性インテリジェンスは、お客様が主に次の 3 つの方法で組織、資産、およびユーザーを保護するのに役立ちます。

脆弱性の優先順位付けの調整

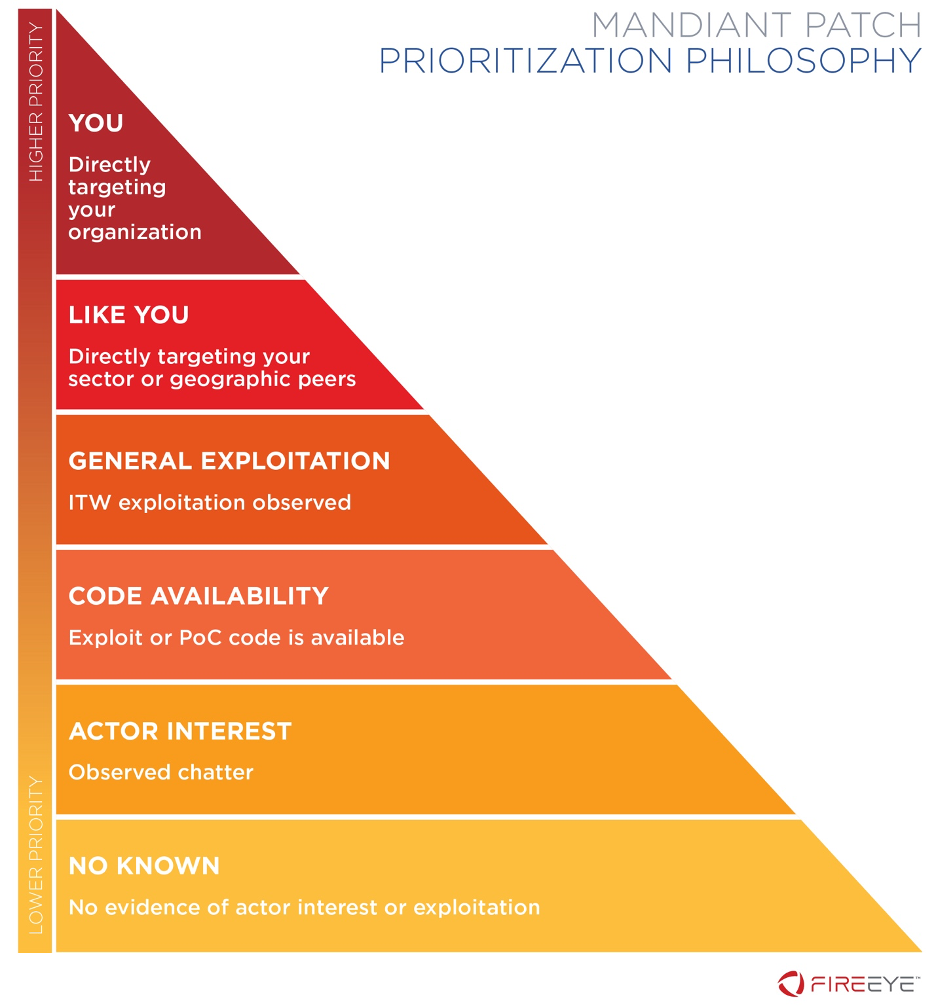

組織にとって、環境に影響を与える可能性が最も高い種類の脅威と、最も損害を与える可能性のある脅威に優先順位を付ける防御戦略を構築することが重要であると考えています。組織が、組織に最も関連性の高い脅威アクター、マルウェア ファミリ、キャンペーン、および戦術のスペクトルを明確に把握している場合、それらの脅威が脆弱性の悪用に関連している場合、より微妙な優先順位付けの決定を下すことができます。組織または同様の組織に対して積極的に悪用されているリスクの低い脆弱性は、積極的に悪用されていないより高い評価の脆弱性よりも、潜在的な影響が大きくなる可能性があります。

内部ワークフローへの脆弱性インテリジェンスの統合

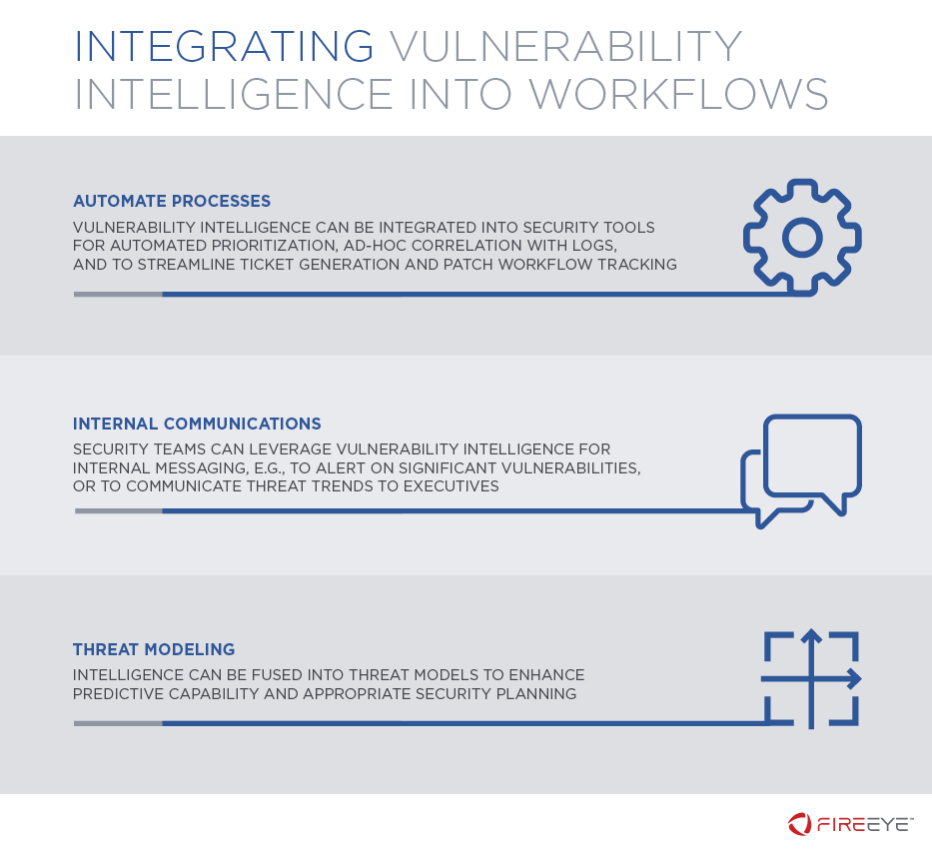

インテリジェンス主導のセキュリティを制定することで世界中の組織を支援した経験に基づいて、脆弱性インテリジェンスを内部ワークフローに統合するための 3 つの使用例を概説します。

脆弱性インテリジェンスを運用するためのツールとユースケース

1. インテリジェンスと内部データの融合によるプロセスの自動化

自動化は、リソースが限られているセキュリティ チームにとって価値があります。指標データの自動検出とブロックと同様に、脆弱性脅威インテリジェンスは、内部脆弱性スキャンからのデータを脅威インテリジェンスとマージすることで自動化でき (Mandiant Intelligence APIなどのシステムを介して)、SIEM、脅威インテリジェンス プラットフォーム、および/またはチケット システムに集約できます。 .これにより、リスク評価を提供し、どの脆弱性が積極的に悪用されているかを示す脆弱性インテリジェンスにより、内部および外部データのさまざまなソースに対する可視性が向上します。 FireEye は、FireEye Intelligence Vulnerability Explorer (「FIVE」) と呼ばれるカスタム ツールも提供しています。これについては、ログおよびスキャンで見つかった脆弱性を Mandiant の評価とすばやく関連付けるために、以下で詳しく説明します。

セキュリティ チームは、Mandiant のリスクとエクスプロイトの評価の特定の組み合わせに基づいてチケットを自動生成するためのルールを定義することにより、脅威インテリジェンスを使用してコミュニケーションとワークフローの追跡プロセスを同様に自動化できます。たとえば、社内のサービス レベル アグリーメント (SLA) では、エクスプロイト レーティングが「利用可能」、「確認済み」、または「ワイド」である「高」リスクの脆弱性には、設定された日数内にパッチを適用する必要があると規定できます。もちろん、SLA は、会社の運用上のニーズ、パッチ プロセスを助言するチームの能力、および SLA プロセスに対する役員の賛同に依存します。同様に、特定の年齢の脆弱性にパッチを適用するための SLA が定義されている場合があります。脅威インテリジェンスによると、攻撃者は古い脆弱性が有効である限り使用し続けます。たとえば、2020 年 1 月には、中国のサイバー スパイ グループが CVE-2012-0158 (2012 年に最初にリリースされた Microsoft Office スタックベースのバッファ オーバーフローの脆弱性) のエクスプロイトを、東南アジアの組織を標的とする悪意のある電子メールの添付ファイルで使用していることを確認しました。 .脆弱性スキャンから脆弱性インテリジェンスへの関連付けプロセスを自動化すると、この種の問題を明らかにするのに役立ちます。

自動化を採用するもう 1 つの潜在的なユース ケースは、セキュリティ チームが本番環境に導入する前に更新プログラムまたは新しいハードウェアとソフトウェアをテストする際に、脆弱性インテリジェンスを組み込むことです。これにより、本番環境でパッチを適用する必要がある脆弱性の数が大幅に減少し、組織固有の脅威プロファイルとビジネス オペレーションに基づいて、最初にパッチを適用する必要がある脆弱性に優先順位を付けることができます。

2. 内部関係者とのコミュニケーション

チームは、脆弱性レポートを活用してフラッシュ スタイルの通知などの内部メッセージを送信し、Mandiant がシステムに影響を与えることが知られている脆弱性を高または重大と評価したときに、他のチームに警告することができます。これらは、パッチを適用する際に優先すべき脆弱性であり、通常のサイクルとは別にパッチを適用する必要があります。

データに基づいたインテリジェンス分析は、セキュリティ組織の外部の利害関係者に、ビジネス オペレーションに不便な場合でも、迅速にパッチを適用することの重要性を納得させるのに役立つ場合があります。脅威インテリジェンスは、セキュリティ インシデントの潜在的なビジネスへの影響を考慮して、組織がセキュリティのためにリソースを適切に使用することを知らせることができます。

3. 脅威モデリング

組織は、脆弱性脅威インテリジェンスを活用して脅威モデリングに情報を提供し、組織にとって最も可能性の高い脅威に関する洞察を得て、中長期的に脅威に対処するための準備を整えることができます。どの攻撃者が組織に最大の脅威をもたらしているかを把握し、それらの脅威グループがその運用で悪用している脆弱性を把握することで、組織はそれらの特定の CVE に基づいてセキュリティ制御と監視を構築できます。

例

次の例は、脆弱性脅威インテリジェンスによってサポートされるワークフローを示しており、組織が既存のセキュリティ チームで脅威インテリジェンスを運用して、限られたリソースでプロセスを自動化し、効率を高める方法を示しています。

例 1: アドホックな脆弱性の優先順位付けに FIVE を使用する

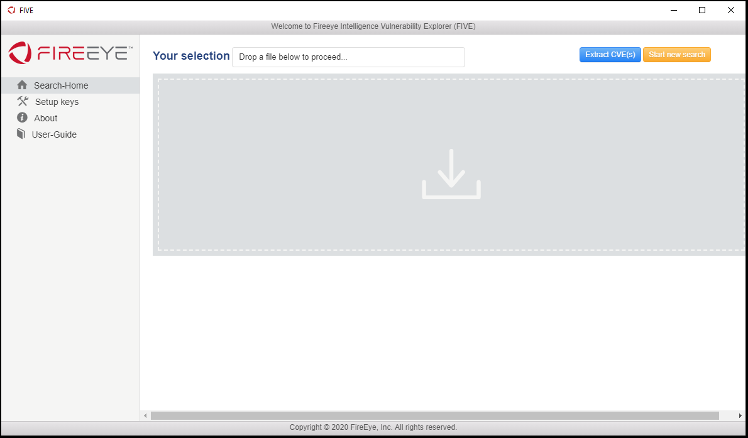

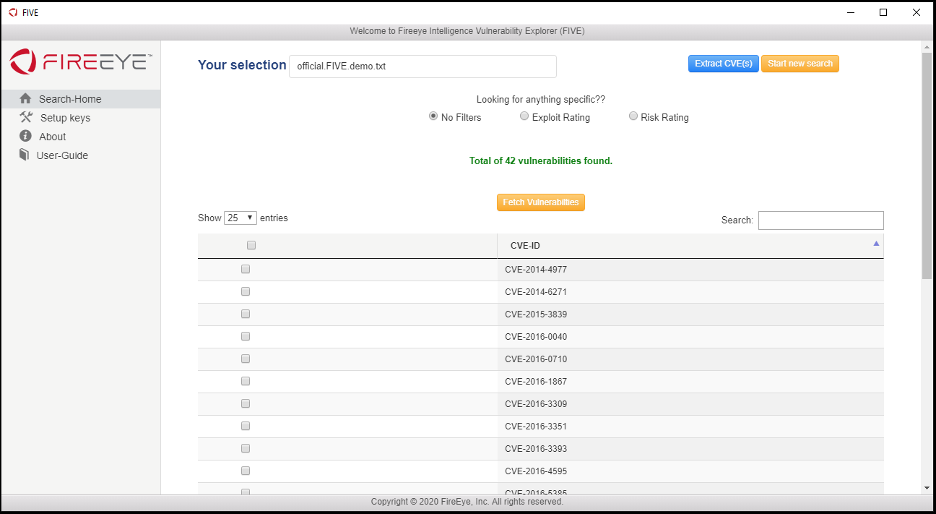

FireEye Intelligence Vulnerability Explorer (「FIVE」) ツールは、こちらから入手できます。これは MacOS と Windows で利用でき、Mandiant Vulnerability Intelligence の有効なサブスクリプションが必要で、API 統合によって駆動されます。

このシナリオでは、組織のインテリジェンス チームは、サーバーがバックアップ イメージから再構築された後、サーバーの脆弱性スキャンからパッチ適用が必要な脆弱性を迅速に特定するよう依頼されました。インテリジェンス チームには、CVE 番号のリストを含むテキスト ファイルが提示されました。ユーザーは、テキストで読み取り可能なファイル (CSV、TEXT、JSON など) を FIVE ツールにドラッグ アンド ドロップできます。CVE 番号は、正規表現を使用してファイルから検出されます。図 6 (下記) に示すように、この例では、次の脆弱性がファイルで検出され、ユーザーに提示されました。

すべての CVE-ID を選択した後、ユーザーが [Fetch Vulnerabilities] ボタンをクリックすると、アプリケーションはインテリジェンス API に対して必要な 2 段階の API 呼び出しを行いました。

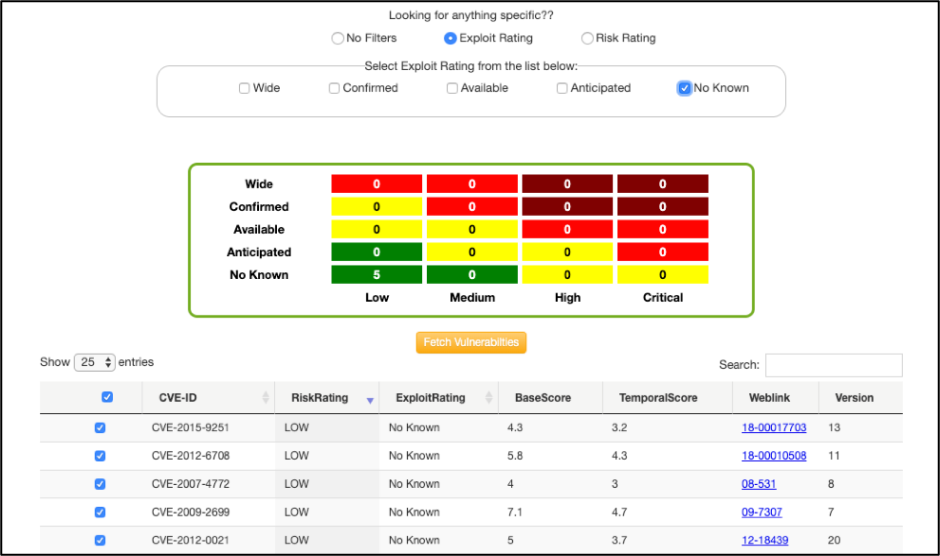

図 7 に示されている出力は、FireEye のリスクとエクスプロイトの評価に基づいて、どの脆弱性に優先順位を付ける必要があるかをユーザーに示しています。赤と栗色のボックスは注意が必要な脆弱性を示し、黄色は考えられるアクションのためにレビューする必要がある脆弱性を示します。脆弱性の詳細が以下に表示され、関連するインテリジェンス レポートのリンクが詳細なコンテキストを提供します。

FIVE は、脆弱性インテリジェンスの他のユースケースを促進することもできます。たとえば、組織の脆弱性管理プログラムを可視化するためのステータス更新の一環として、このグラフを他の内部利害関係者または幹部へのメッセージに添付してレビューすることができます。

例 2: 脆弱性の優先順位付け、社内コミュニケーション、脅威モデリング

CVE-2019-19781 は、Mandiant Threat Intelligence が重大と評価した Citrix に影響する脆弱性です。 Mandiant は、2020 年 1 月のブログ投稿で、 この脆弱性の初期の悪用について説明しました。私たちは追加のエクスプロイトを監視し続け、ランサムウェア オペレータと中国のスパイ グループAPT41 によるエクスプロイトを観察したときにクライアントに通知しました。

このような場合、脅威インテリジェンスは、影響を受ける組織が「ノイズ」の中の「シグナル」を見つけ出し、エクスプロイトに関する知識と、エクスプロイトの背後にある攻撃者の動機と標的パターンを使用して、パッチの優先順位を付けるのに役立ちます。企業はインテリジェンスを使用して、内部の利害関係者に潜在的なリスクを通知し、ランサムウェア感染または非常にリソースのある国が後援するグループによる侵入の潜在的なビジネスおよび財務上の影響に関するコンテキストを提供できます。これにより、パッチの優先順位付けの即時決定がサポートされると同時に、総合的な情報に基づいたセキュリティ組織の価値が強調されます。

例 3: インテリジェンスが不必要なリソース支出を削減 — 脆弱性の優先順位付けとコミュニケーションの自動化

脆弱性インテリジェンスのもう 1 つの一般的な用途は、セキュリティ チームと利害関係者にいつ手を引くべきかを知らせることです。メディアで脆弱性が報告されると、組織は多くの場合、できるだけ早くパッチを適用するためにリソースをスピンアップします。セキュリティ プロセスで脅威インテリジェンスを活用することで、組織は全員参加型の方法で対応する必要がある時期を見極めることができます。

CVE-2019-12650のケースを考えてみましょう。これは、元々 2019 年 9 月 25 日に公開され、NVD 評価が「高」でした。詳細な情報がなければ、このスコアに依存して優先度を決定している組織は、この脆弱性を、高または重大と評価された他の多数の脆弱性とともに同じパッチ サイクルに含める可能性があります。前述のように、専門家に脆弱性をレビューしてもらい、悪用を成功させるには最高レベルの権限が必要であり、実際に悪用された証拠はないと判断しました。

これは、脅威インテリジェンス レポートと自動化によって、リソースを不必要に起動する必要性を効果的に最小限に抑えることができるケースです。公開されている NVD スコアはこの脆弱性を高く評価しましたが、Mandiant Intelligence は、使用に必要な権限が高く、実際に悪用されていないことから、リスクは「低い」と評価しました。この評価に基づいて、組織は、この脆弱性は通常のサイクルで修正プログラムを適用でき、帯域外で修正プログラムを適用するために追加のリソースを使用する必要はないと判断する場合があります。 Mandiant の評価がパッチ適用チケットの生成プロセスに自動的に統合されると、効率的な優先順位付けがサポートされます。さらに、組織は分析を使用して、利害関係者に優先順位を下げる理由を知らせる内部コミュニケーションを発行することができます。

脆弱性: 管理

私たちは何年にもわたって脆弱性悪用の傾向を綿密に監視してきたため、攻撃者によるゼロデイの使用が、高度に熟練した攻撃者の選択されたクラスによる使用から、十分な資金を持った熟練度の低いグループがアクセスできるようになった時期を区別することができました。私たちの観察は、攻撃者が有用な脆弱性を悪用する速度と、使いにくい、または攻撃者が目的を達成するのに役立たない脆弱性を悪用しないことを一貫して強調しています。脅威の状況を理解することで、新たに公開された何百もの脆弱性を識別し、ネットワーク防御者が最も重大な脅威に集中し、組織へのリスクを効果的に軽減できるようにする評価と評価を提供することができます。

Mandiant Threat Intelligence を使用すると、組織は多層防御アプローチを実装して、パッチ適用だけでなく実行可能なすべての手順を実行してリスクを全体的に軽減し、テクノロジーと人的ソリューションの両方を使用して、攻撃ライフサイクルのあらゆる段階で攻撃者を防止、検出、妨害することができます。

今すぐ登録して、FireEye Mandiant Threat Intelligence の専門家が、4 月 30 日に開催予定のウェビナーで最新の脆弱性脅威、傾向、および推奨事項について話し合うのを聞いてください。

その他のリソース

ゼロデイ エクスプロイトは、スキルよりも金銭へのアクセスをますます示しています — 脆弱性管理のためのインテリジェンス、パート 1

Think Fast: 開示、パッチのリリース、脆弱性の悪用までの時間 — 脆弱性管理のためのインテリジェンス、パート 2

シグナルをノイズから分離する: Mandiant Intelligence が脆弱性を評価する方法 — 脆弱性管理のためのインテリジェンス、パート 3

Mandiant は、組織が脅威インテリジェンスを利用、分析、適用する能力を最適化するのに役立つIntelligence Capability Development (ICD) サービスを提供しています。

FIVE ツールは FireEye Market で入手できます。 Mandiant Vulnerability Intelligence の有効なサブスクリプションが必要であり、API 統合によって駆動されます。 API キーを取得するには、Intelligence Enablement Manager または FireEye サポートにお問い合わせください。

Mandiant の OT 資産脆弱性評価サービスは、顧客の資産リストを脆弱性および勧告と照合することにより、関連する脆弱性を顧客に通知します。関連する脆弱性とアドバイザリは、年に 1 回から週に 1 回のレポートで配信されます。資産インベントリの開発や重要な資産の詳細な分析など、追加のアドオン サービスを利用できます。詳細については、Intelligence Enablement Manager にお問い合わせください。

Comments