Mandiant は、攻撃的な金銭目的のグループ UNC2447 が、パッチが利用可能になる前に SonicWall VPN のゼロデイ脆弱性を悪用し、以前に他のベンダーによって SOMBRAT として報告された高度なマルウェアを展開していることを確認しました。 Mandiant は、SOMBRAT の使用をランサムウェアの展開に関連付けましたが、これはこれまで公に報告されていませんでした。

UNC2447 は、最初に FIVEHANDS ランサムウェアを使用して被害者を強要し、続いてメディアの注目を集めるという脅威を通じて積極的に圧力をかけ、被害者のデータをハッカー フォーラムで販売することで、侵入を収益化します。 UNC2447 は、ヨーロッパと北米の組織を標的にしていることが確認されており、検出を回避し、侵入後のフォレンジックを最小限に抑えるための高度な機能を一貫して示してきました。

Mandiant は、以前に RAGNARLOCKER ランサムウェアを使用していた UNC2447 関連のアクターの証拠を観察しました。 HELLOKITTY と FIVEHANDS の展開に関する技術的および時間的な観察に基づいて、Mandiant は、2020 年 5 月から 2020 年 12 月までの間、HELLOKITTY がアフィリエイト プログラム全体で使用され、FIVEHANDS は 2021 年 1 月頃から使用されていたのではないかと疑っています。

バックグラウンド

2020 年 11 月、Mandiant は UNC2447 を作成しました。この未分類のグループは、新しい WARRISM PowerShell ドロッパーを使用して、2 つの Mandiant Managed Defense クライアントに BEACON をインストールすることが観察されました。 Mandiant Managed Defense はこれらの侵入を迅速に無力化し、ランサムウェアの展開の試みを観察しませんでした。

2021 年 1 月と 2 月に、Mandiant Consulting は、恐喝された複数の被害者で SOMBRAT とともに DEATHRANSOM の新しい書き直し (FIVEHANDS と呼ばれる) を観察しました。ランサムウェアの侵入の 1 つでは、以前に UNC2447 でクラスター化されていたものと同じ WARRISM および BEACON サンプルが観察されました。 Mandiant は、WARPRISM、BEACON、SOMBRAT、および FIVEHANDS の使用を同じ攻撃者に関連付けることができました。

Mandiant は、2020 年後半の HELLOKITTY の活動がアフィリエイト プログラム全体に関連している可能性があり、2021 年 1 月以降、使用方法が FIVEHANDS ランサムウェアに移行したと考えています。

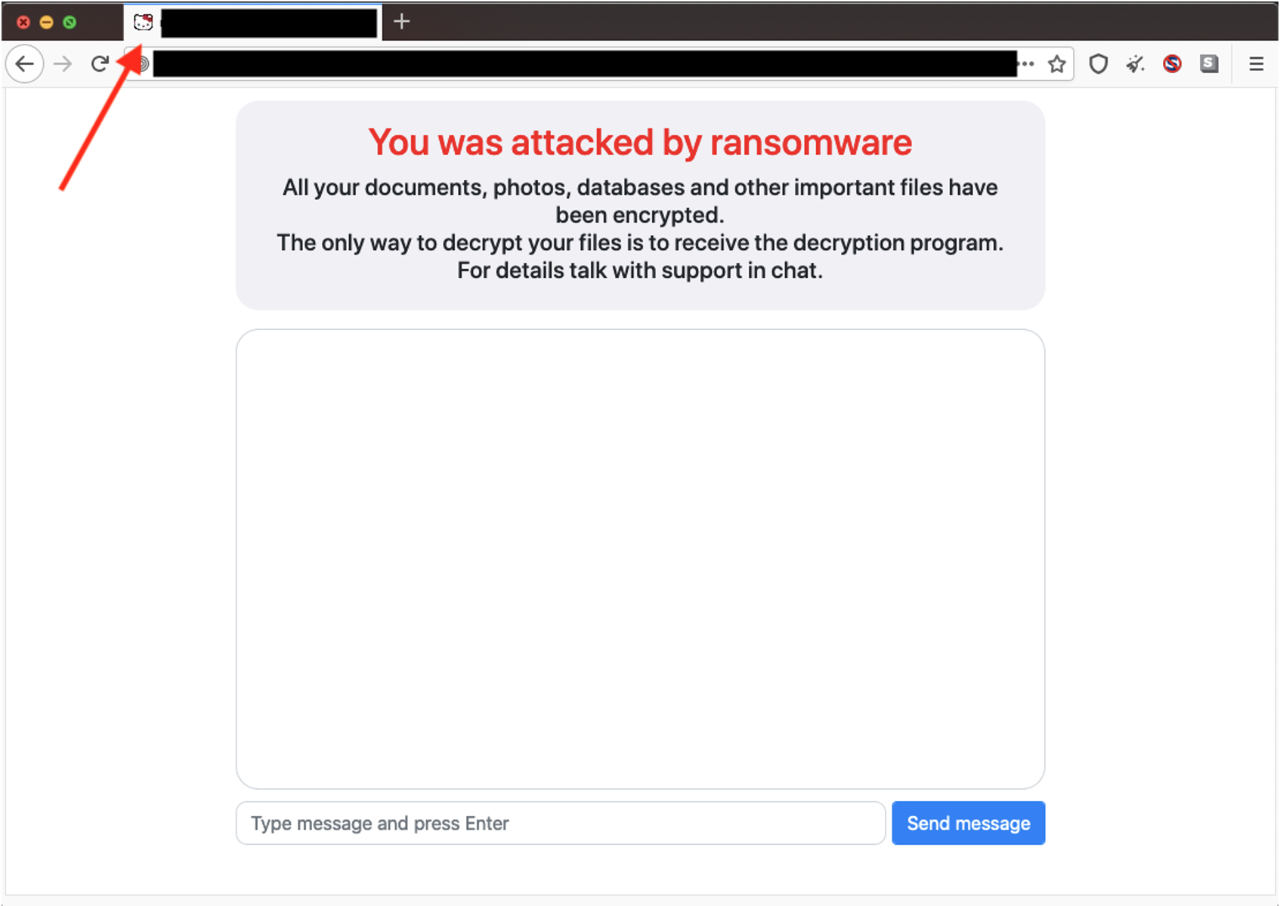

- 2021 年 4 月、Mandiant は、HELLOKITTY ファビコンを使用した非公開の FIVEHANDS TOR チャットを観察しました (図 1)。

アフィリエイト ベースのランサムウェアが Mandiant によって観測された場合、未分類のクラスターは、使用されたインフラストラクチャに基づいて割り当てられます。UNC2447 の場合、2020 年 11 月から 2021 年 2 月までの 5 回の侵入で使用された SOMBRAT および Cobalt Strike BEACON インフラストラクチャに基づいていました。 SOMBRAT や WARRISM などの新しいマルウェアにも注意を払い、観察されたすべてのアクティビティに応じてクラスタをそれぞれ厳密に使用します。未分類の脅威の詳細については、投稿「 DebUNCing Attribution: How Mandiant Tracks Uncategorized Threat Actors 」を参照してください。

SonicWall SMA 100 シリーズ アプライアンスの脆弱性

CVE-2021-20016 は、パッチが適用されていない SonicWall Secure Mobile Access SMA 100 シリーズ リモート アクセス製品を悪用する重大な SQL インジェクションの脆弱性です。リモートの認証されていない攻撃者は、脆弱性を悪用するために特別に細工したクエリを送信する可能性があります。悪用に成功すると、攻撃者はログイン資格情報 (ユーザー名、パスワード) とセッション情報にアクセスできるようになり、パッチが適用されていない脆弱な SMA 100 シリーズ アプライアンスにログインするために使用される可能性があります。この脆弱性は SMA 100 シリーズのみに影響を及ぼし、2021 年 2 月に SonicWall によってパッチが適用されました。この脆弱性の詳細については、 SonicWall PSIRT アドバイザリ SNWLID-2021-0001を参照してください。

ワープリズム

WARPRISM は、SUNCRYPT、BEACON、および MIMIKATZ を配信する Mandiant によって観測された PowerShell ドロッパーです。 WARRISM は、エンドポイントの検出を回避するために使用され、そのペイロードをメモリに直接ロードします。ワープリズムは複数のグループで利用することができます。

フォックスグラバー

FOXGRABBER は、リモート システムから FireFox 資格情報ファイルを収集するために使用されるコマンド ライン ユーティリティです。 PDB パスが含まれています: C:UserskolobkoSourceReposgrabffobjDebuggrabff.pdb。 FOXGRABBER は、DARKSIDE ランサムウェアの侵入でも確認されています。

BEACON可鍛性プロファイル

侵入の初期段階で、UNC2447 は Cobalt Strike BEACON HTTPSSTAGER インプラントを永続的に使用して、HTTPS を介してコマンド アンド コントロール (C2) サーバーと通信し、「chches_APT10」および「Havex」Malleable プロファイルを使用して観察されています。

UNC2447 ツールボックス

侵入の偵察および流出段階で、UNC2447 は次のツールを使用して観測されています: ADFIND、BLOODHOUND、MIMIKATZ、PCHUNTER、RCLONE、ROUTERSCAN、S3BROWSER、ZAP、および 7ZIP。 UNC2447 は、Windows のセキュリティ設定、ファイアウォール ルール、ウイルス対策保護を改ざんする可能性があります。

ソンブラットの概要

SOMBRAT は、2020 年 11 月に Blackberry Cylance によって「 The CostaRicto Campaign: Cyber-Espionage Outsourced 」として、潜在的なスパイ犯罪グループとして最初に報告されました。 Mandiant は現在、SOMBRAT と FIVEHANDS ランサムウェアの侵入を観測しています。

SOMBRAT バックドアは、64 ビットの Windows 実行可能ファイルとしてパッケージ化されています。 DNS、TLS 暗号化 TCP、場合によっては WebSocket などの複数のプロトコルを介して、構成可能なコマンド アンド コントロール (C2) サーバーと通信します。バックドアは数十のコマンドをサポートしていますが、それらのほとんどは、オペレーターが暗号化されたストレージ ファイルを操作し、インプラントを再構成することを可能にします。バックドアの主な目的は、C2 サーバー経由で提供されるプラグインをダウンロードして実行することです。 2020 年 11 月に公開された SOMBRAT バージョンとは対照的に、Mandiant は、検出を回避するための追加の難読化と防御を観察しました。この SOMBRAT 亜種は、分析を思いとどまらせるために強化されています。通常、コンパイラに含まれるプログラム メタデータは削除され、文字列はインライン化され、XOR ベースのルーチンによってエンコードされます。

ソンブラットランチャー

この SOMBRAT バックドアの亜種は、ランチャーとして機能する 4 つの追加リソースとともに展開する必要があります。これらは通常、ハードコードされたディレクトリ パス `C:ProgramDataMicrosoft` にインストールされます。

- パス: `C:programdataMicrosoftWwanSvc.bat` – `WwanSvc.txt` のランチャー

- パス: `C:programdataMicrosoftWwanSvc.txt` – `WwanSvc.c` のデコーダーおよびランチャー

- パス: `C:programdataMicrosoftWwanSvc.c` – `WwanSvc.b` のデコーダーおよびランチャー

- パス: `C:programdataMicrosoftWwanSvc.a` – XOR キー

- パス: `C:programdataMicrosoftWwanSvc.b` – エンコードされた SOMBRAT バックドア

- path: `%TEMP%<おそらく一意のランダムな名前>` – 暗号化されたストレージ ファイル

- パス: `%TEMP%<おそらく一意のランダムな名前 _<整数>` – 暗号化されたストレージ ファイル

- パス: `C:ProgramData<おそらく一意のランダムな名前` – 暗号化された構成ファイル

ntuser や wapsvc など、その他のファイル名のバリエーションが確認されました。

SOMBRAT 技術詳細

SOMBRAT バックドアは最新の C++ で書かれており、相互運用する「プラグイン」のコレクションとして実装されています。この亜種には、「core」、「network」、「storage」、「taskman」、および「debug」の 5 つのプラグインが配布されています (Blackberry で説明されている「config」プラグインは存在しません)。コア プラグインは、共通のネットワーク レイヤーを介して送信されるメッセージを介して C2 サーバーと通信します。各プラグインは独自のメッセージ セットをサポートし、動的にロードされるプラグインによってバックドア プロトコルを拡張できます。

「core」プラグインは、ネットワーク接続や動的なプラグインのロードとアンロードなどの状態追跡を調整します。 「network」プラグインは、C2 サーバーとの通信に使用されるネットワーク レイヤーを構成します。たとえば、オペレータが DNS プロトコルと TCP プロトコルを切り替えられるようにします。 「ストレージ」プラグインは、プラグイン、リソース、および任意のデータを格納するために使用される暗号化されたファイルの読み取りや書き込みなどの論理操作を公開します。 「タスクマン」プラグインを使用すると、オペレーターは侵害されたシステムのプロセスを一覧表示して強制終了できます。最後に、`debuglog` プラグインは、デバッグ メッセージを記録する単一のコマンドをサポートします。

コア プラグインでは、オペレーターが任意のコマンドを直接実行したり、システムを再構成したりできないため、SOMBRAT バックドアの主な機能は、C2 サーバー経由で提供されるプラグインをロードすることです。これらのプラグインは、動的にロードされるシェルコードまたは DLL モジュールである場合があります。 C2 サーバーは、バックドアにプラグインを直接ロードするか、暗号化されたストレージ ファイルに永続化するように指示する可能性があります。これらのプラグインは、バックドアのアップグレード後などに再ロードされる可能性があります。

SOMBRAT は、コマンド ライン引数の記録に使用されるプロセス メモリにパッチを適用することで、フォレンジック分析を回避します。最初のコマンド ラインをプログラム実行可能ファイルのベース ファイル名に置き換え、引数を削除します。これは、メモリ フォレンジックを介してプロセス リストを検査する調査担当者が、「WwanSvc.c」などの珍しいファイル名への参照ではなく、無害に見えるコマンド ライン「powershell.exe」を確認することを意味します。

SOMBRAT ネットワーク通信

SOMBRAT バックドアは、DNS とプロキシ対応の TLS 暗号化ストリーム プロトコルの両方を使用して C2 サーバーと通信できます。デフォルトでは、バックドアは DNS プロトコルを使用します。ただし、これは C2 サーバーによって再構成できます。 Mandiant は、ドメイン feticost[.]com と celomito[.]com が DNS C2 通信に使用されていることを確認しました。

バックドアが DNS プロトコルを介して通信するとき、FQDN を構築して解決し、DNS の結果を解釈して C2 メッセージを抽出します。権限のある DNS サーバーは、DNS A レコードの結果の IP アドレス フィールド内と、DNS TEXT レコードの結果の Name Administrator フィールド内にデータを埋め込みます。バックドアは、C2 ドメインの一意のサブドメインに多くのリクエストを送信することで、一度に数バイトずつゆっくりと情報を送信できます。

ランサムウェアの類似点

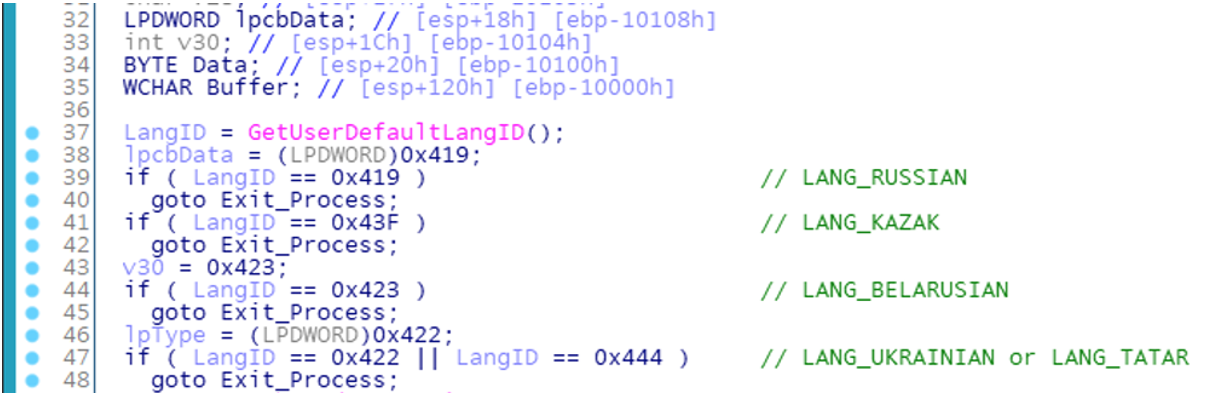

2020 年 10 月から、Mandiant は DEATHRANSOM のカスタマイズされたバージョンのサンプルを観察しました。この新しく変更されたバージョンでは、言語チェック機能が削除されました (図 3 は DEATHRANSOM の言語チェックを示しています)。

- HELLOKITTY ランサムウェア ( ポーランドのビデオ ゲーム開発者 CD Projekt Red を標的にするために使用された) は、DEATHRANSOM から構築されたと報告されています。

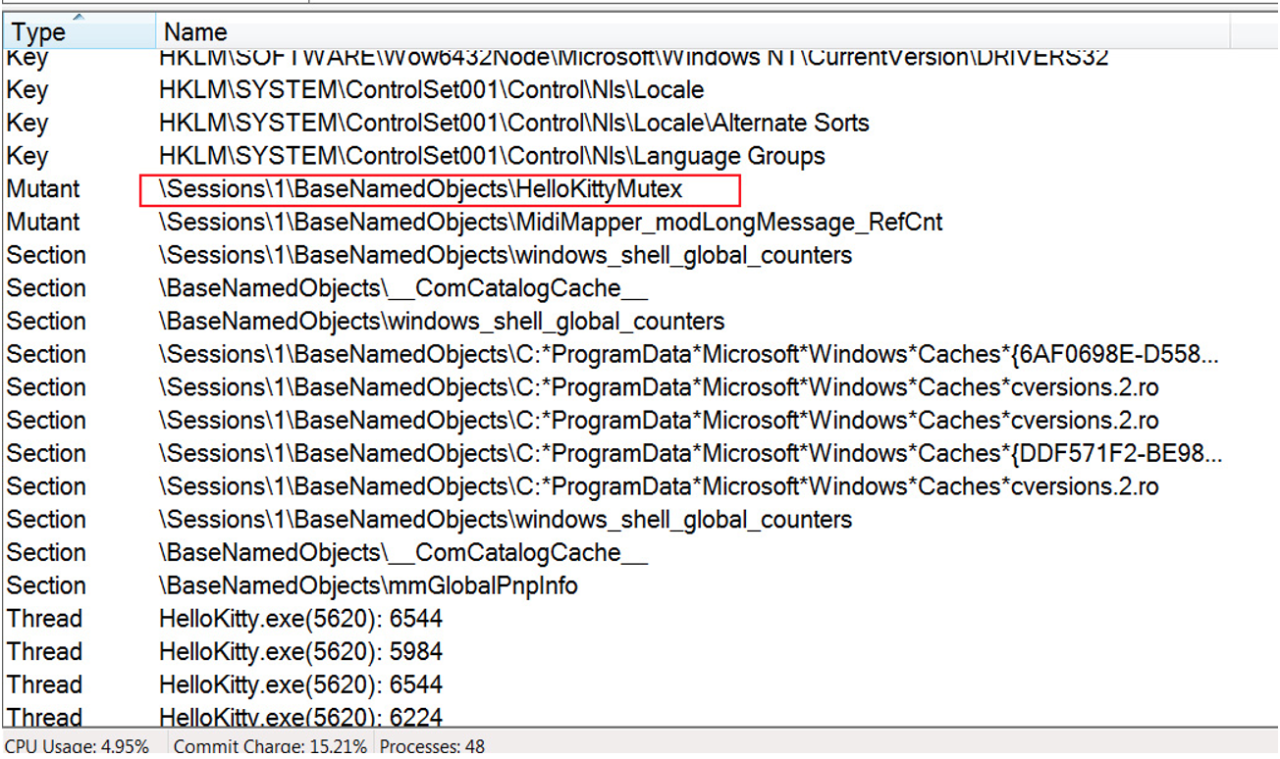

- HELLOKITTY は、マルウェアの実行可能ファイルが起動されるときに使用される「HELLOKITTYMutex」という名前のミューテックスにちなんで名付けられました (図 4 を参照)。

- ブラジルの電力会社であるCEMIG(Companhia Energética de Minas Gerais)は、2020年12月下旬にFacebook上でHELLOKITTYサイバー攻撃の被害者であることを明らかにしました。

2021 年 1 月、Mandiant は被害者に対して展開された新しいランサムウェアを観察し、FIVEHANDS という名前を割り当てました。

- FIVEHANDS の分析により、いくつかの機能、機能、およびコーディングの類似性を共有する、DEATHRANSOM との高い類似性が明らかになりました。 FIVEHANDS に存在しないのは、HELLOKITTY に似た言語チェックです。

- DEATHRANSOM と FIVEHANDS の両方が、除外されていないすべてのディレクトリに身代金メモをドロップします

FIVEHANDS、HELLOKITTY、DEATHRANSOMの技術比較

DEATHRANSOM は C で書かれていますが、他の 2 つのファミリーは C++ で書かれています。 DEATHRANSOM は、明確な一連の do/while ループを使用して、ネットワーク リソース、論理ドライブ、およびディレクトリを列挙します。また、QueueUserWorkItem を使用して、ファイル暗号化スレッドのスレッド プーリングを実装します。

HELLOKITTY は C++ で記述されていますが、同様のループ操作と QueueUserWorkItem によるスレッド プーリングを使用して、DEATHRANSOM の機能の重要な部分を再実装しています。ネットワーク リソース、論理ドライブを列挙し、ファイル暗号化を実行するコード構造は非常に似ています。さらに、HELLOKITTY と DEATHRANSOM は非常によく似た機能を共有して、終了する前に暗号化スレッドの完了ステータスをチェックします。

FIVEHANDS は C++ で記述されており、高レベルの機能は似ていますが、機能の大部分を実装するための関数呼び出しとコード構造は異なる方法で記述されています。また、QueueUserWorkItem を使用してスレッドを実行する代わりに、FIVEHANDS は IoCompletionPorts を使用して、暗号化スレッドをより効率的に管理します。また、FIVEHANDS は、C++ 標準テンプレート ライブラリ (STL) の機能を HELLOKITTY よりも多く使用します。

ボリューム シャドウ コピーの削除

DEATHRANSOM、HELLOKITTY、および FIVEHANDS は、同じコードを使用して WMI 経由でボリューム シャドウ コピーを削除します。クエリ select * from Win32_ShadowCopy を実行し、ID によって返される各インスタンスを削除します。

暗号化操作

これら 3 つのマルウェア ファミリはそれぞれ、同様の暗号化方式を利用しています。非対称公開鍵は、ハードコーディングまたは生成されます。暗号化されたファイルごとに一意の対称キーが生成されます。

- 各ファイルが暗号化された後、非対称キーは対称キーを暗号化し、暗号化されたファイルに追加します。さらに、一意の 4 バイトのマジック値が暗号化されたファイルの末尾に追加されます。マルウェアは、これらのマジック バイトをチェックして、以前に暗号化されたファイルを再度暗号化しないようにします。

- DEATHRANSOM と HELLOKITTY は、非常によく似たコード構造とフローを使用してファイル暗号化操作を実装します。

- FIVEHANDS は、異なるコード構造でファイル暗号化を実装し、異なる組み込み暗号化ライブラリを使用します。

- 対称キーに加えて、HELLOKITTY と FIVEHANDS はファイル メタデータも公開キーで暗号化し、これを暗号化されたファイルに追加します。

- DEATHRANSOM は RSA キー ペアを生成しますが、HELLOKITTY と FIVEHANDS は組み込みの RSA または NTRU 公開キーを使用します。

デスランサム暗号化

- DEATHRANSOM は、RSA-2048 公開鍵と秘密鍵のペアを作成します。 Curve25519 で実装された Elliptic-curve Diffie–Hellman (ECDH) ルーチンを使用して、1) RtlGenRandom 呼び出しからの 32 ランダム バイトと 2) ハードコードされた 32 バイト値 (攻撃者の公開鍵) の 2 つの入力値を使用して共有シークレットを計算します。また、Curve25519 公開鍵も作成します。共有シークレットは SHA256 ハッシュされ、RSA 公開キーと秘密キーを Salsa20 暗号化するためのキーとして使用されます。

- RSA 公開鍵は、各ファイルの暗号化に使用される個々の対称鍵の暗号化に使用されます。暗号化された RSA キーと被害者の Curve25519 公開キーの Base64 エンコード バージョンが身代金メモに含まれており、被害者のファイルを復号化するために必要な情報を攻撃者に提供します。

- 対称キーの場合、DEATHRANSOM は RtlGenRandom を呼び出して 32 のランダム バイトを生成します。これは、各ファイルを AES 暗号化するために使用される 32 バイトのキーです。ファイルが暗号化された後、AES キーは公開 RSA キーで暗号化され、ファイルに追加されます。

- DEATHRANSOM は最後に、暗号化されたファイルの末尾に AB CD EF AB の 4 つのマジック バイトを追加し、これをチェックとして使用して、既に暗号化されているファイルを暗号化しないようにします。

- 比較に使用される分析された DEATHRANSOM サンプルは、ファイル拡張子を変更しません。

HELLOKITTY 暗号化

- HELLOKITTY には、RSA-2048 公開鍵が組み込まれています。この公開鍵は SHA256 でハッシュされ、身代金メモ内で被害者 ID として使用されます。この RSA 公開鍵は、各ファイルの対称鍵の暗号化にも使用されます。

- 対称キーの場合、HelloKitty は CPU タイムスタンプに基づいて 32 バイトのシード値を生成します。 Salsa20 キーが生成され、2 番目の 32 バイトのシード値が暗号化されます。暗号化された結果は最初のシードと XOR され、各ファイルの AES 暗号化に使用される 32 バイトのキーが生成されます。

- 各ファイルが暗号化された後、元のファイル サイズ、DE C0 AD BA のマジック値、および AES キーが公開 RSA キーで暗号化され、ファイルに追加されます。 HELLOKITTY と FIVEHANDS は、この追加のメタデータを暗号化されたファイルに追加しますが、DEATHRANSOM は追加しません。

- 最後に、暗号化されたファイルの末尾に 4 つのマジック バイト DA DC CC AB を追加します。

- バージョンによって、HELLOKITTY はファイル拡張子を変更する場合と変更しない場合があります。

- HELLOKITTY の他のサンプルでは、RSA の代わりに組み込みの NTRU 公開鍵が使用されています。

FIVEHANDS 暗号化

- FIVEHANDS は、埋め込まれた NTRU 公開鍵を使用します。この NTRU キーは SHA512 でハッシュされ、最初の 32 バイトが身代金メモ内の被害者 ID として使用されます。この NTRU 公開キーは、各ファイルの対称キーの暗号化にも使用されます。

- 対称キーの場合、FIVEHANDS は組み込みの生成ルーチンを使用して、各ファイルを暗号化するための AES キーに使用される 16 のランダム バイトを生成します。

- 各ファイルが暗号化された後、元のファイル サイズ、DE C0 AD BA のマジック値、および AES キーが公開 NTRU キーで暗号化され、ファイルに追加されます。

- 4 つのマジック バイト DB DC CC AB が、暗号化されたファイルの末尾に追加されます。

- FIVEHANDS には、DEATHRANSOM および HELLOKITTY には見られない追加のコードが含まれており、Windows 再起動マネージャーを使用して現在使用中のファイルを閉じ、ロックを解除して正常に暗号化できるようにします。

- 暗号化されたファイルの拡張子は .crypt 拡張子に変更されます

- FIVEHANDS の暗号化フローとシーケンスは、非同期 I/O 要求を組み込み、異なる組み込み暗号化ライブラリを使用するため、他の 2 つとは大きく異なります。

FIVEHANDS 暗号化ドロッパー

DEATHRANSOM と FIVEHANDS の間の重要な変更点の 1 つは、メモリのみのドロッパーの使用です。これは、実行時に、ペイロードの復号化を実行するために必要なキー値が続く -key のコマンド ライン スイッチを想定しています。ペイロードは、「85471kayecaxaubv」の IV を使用して AES-128 で保存および暗号化されます。復号化された FIVEHANDS ペイロードは、復号化の直後に実行されます。今日まで、Mandiant は 8517cf209c905e801241690648f36a97 という一般的なインハッシュを持つ暗号化されたドロッパーのみを観測しています。

CLI 引数

FIVEHANDS はパスの CLI 引数を受け取ることができます。これにより、ランサムウェアのファイル暗号化アクティビティが指定されたディレクトリに制限されます。 DEATHRANSOM と HELLOKITTY は CLI 引数を受け入れません。

ロケールと Mutex のチェック

DEATHRANSOM は、言語 ID とキーボード レイアウトのチェックを実行します。これらのいずれかがロシア語、カザフ語、ベラルーシ語、ウクライナ語、またはタタール語に一致する場合、終了します。 HELLOKITTY も FIVEHANDS も、言語 ID やキーボード チェックを実行しません。

HELLOKITTY はミューテックス チェックを実行しますが、他の 2 つはミューテックス チェックを実行しません。

ファイルの除外

DEATHRANSOM と HELLOKITTY はどちらも同じディレクトリとファイルを除外します。

programdata、$recycle.bin、プログラム ファイル、windows、すべてのユーザー、appdata、read_me.txt、autoexec.bat、desktop.ini、autorun.inf、ntuser.dat、iconcache.db、bootsect.bak、boot.ini、ntuser .dat.log、またはthumbs.db。

FIVEHANDS の除外はより広範囲であり、無視する追加のファイルとディレクトリが含まれています。

その他の違い

- DEATHRANSOM は、外部 HTTPS 接続を確立してファイルをダウンロードします。 HELLOKITTY も FIVEHANDS もネットワーク接続を開始しません。

- HELLOKITTY には、被害者の壁紙を身代金関連の画像に設定するコードが含まれています。他のサンプルにはこの機能はありません

- DEATHRANSOM と HELLOKITTY の異なるバージョンは、ファイル拡張子を変更することが知られています

- HELLOKITTY のさまざまなバージョンが、特定のプロセスの終了をチェックすることが知られています。

|

特徴 |

ファイブハンズ |

ハローキティ |

デスランサム |

|

プログラミング言語 |

C++ |

C++ |

C |

|

対称暗号化 |

AES128 |

AES256 |

AES256 |

|

非対称暗号化 |

組み込み NTRU キー |

組み込み RSA または NTRU キー |

Curve25519 ECDH および RSA キーの作成 |

|

同じディレクトリとファイル名の除外 |

いいえ |

はい |

はい |

|

CLI 引数を受け入れます |

はい |

いいえ |

いいえ |

|

ネットワーク接続 |

いいえ |

いいえ |

はい |

|

ロケールチェック |

いいえ |

いいえ |

はい |

|

ミューテックス チェック |

いいえ |

はい |

いいえ |

|

暗号化されたファイルに追加されるバイト数 |

DB DC CC AB |

ダ DC CC AB |

AB CD EF AB |

表 1: ランサムウェアの機能比較

結論

Mandiant は、2021 年 1 月以降、同じグループによる SOMBRAT および FIVEHANDS ランサムウェアを観測しました。HELLOKITTY と FIVEHANDS の類似点は注目に値しますが、ランサムウェアはアンダーグラウンド アフィリエイト プログラムを通じて異なるグループによって使用される可能性があります。 Mandiant は、侵入中に使用されたインフラストラクチャを含む複数の要因に基づいて未分類のクラスターを割り当てます。そのため、すべての SOMBRAT または FIVEHANDS ランサムウェアの侵入が UNC2447 によって行われたわけではありません。 WARPRISM と FOXGRABBER は、SUNCRYPT および DARKSIDE ランサムウェアで使用されており、複雑さが増し、異なるランサムウェア アフィリエイト プログラム間で共有されることが示されています。

指標

ソンブラット UNC2447

- 87c78d62fd35bb25e34abb8f4caace4a

- 6382d48fae675084d30ccb69b4664cbb (31dcd09eb9fa2050aadc0e6ca05957bf unxored)

ソンブラットランチャー

- cf1b9284d239928cce1839ea8919a7af (wwansvc.a XOR キー)

- 4aa3eab3f657498f52757dc46b8d1f11 (wwansvc.c)

- 1f6495ea7606a15daa79be93070159a8 (wwansvc.bat)

- 31dcd09eb9fa2050aadc0e6ca05957bf (wwansvc.b)

- edf567bd19d09b0bab4a8d068af15572 (wwansvc.b)

- a5b26931a1519e9ceda04b4c997bb01f (wwansvc.txt)

- f0751bef4804fadfe2b993bf25791c49 (4aa3eab3f657498f52757dc46b8d1f11 unxored)

- 87c78d62fd35bb25e34abb8f4caace4a (edf567bd19d09b0bab4a8d068af15572 unxored)

SOMBRAT ドメイン

- 球体[.]com (unc2447)

- Feticost[.]com (unc2447)

- Cosarm[.]com

- Portalcos[.]com

ファイブハンズ

- 39ea2394a6e6c39c5d7722dc996daf05

- f568229e696c0e82abb35ec73d162d5e

FIVEHANDS 暗号化ドロッパー

- 6c849920155f48d4b4aafce0fc49eb5b

- 22d35005e926fe29379cb07b810a6075

- 57824214710bc0cdb22463571a72afd0

- 87c0b190e3b4ab9214e10a2d1c182153

- 1b0b9e4cddcbcb02affe9c8124855e58

- 46ecc24ef6d20f3eaf71ff37610d57d1

- 1a79b6d169aac719c9323bc3ee4a8361

- a64d79eba40229ae9aaebbd73938b985

ハローキティ

- 136bd70f7aa98f52861879d7dca03cf2

- 06ce6cd8bde756265f95fcf4eecadbe9

- af568e8a6060812f040f0cb0fd6f5a7b

- d96adf82f061b1a6c80699364a1e3208

デスランサム

- c50ab1df254c185506ab892dc5c8e24b

ワープリズム

- c925822c6d5175c30ba96388b07e9e16 (unc2447)

- c171bcd34151cbcd48edbce13796e0ed

- d87fcd8d2bf450b0056a151e9a116f72

- f739977004981fbe4a54bc68be18ea79

- e18b27f75c95b4d50bfcbcd00a5bd6c5

- df6e6b3e53cc713276a03cce8361ae0f

- 1cd03c0d00f7bfa7ca73f7d73677d8f8

- 8071f66d64395911a7aa0d2057b9b00d

- c12a96e9c50db5f8b0b3b5f9f3f134f0

- e39184eacba2b05aaa529547abf41d2b

- 09a05a2212bd2c0fe0e2881401fbff17

- 8226d7615532f32eca8c04ac0d41a9fd

- a01a2ba3ae9f50a5aa8a5e3492891082

- 29e53b32d5b4aae6d9a3b3c81648653c

- a809068b052bc209d0ab13f6c5c8b4e7

ビーコン UNC2447

- 64.227.24[.]12 Havex プロファイル 2021 年 1 月

- 157.230.184[.]142 chches_ APT10 プロファイル 2020 年 11 月~2021 年 1 月

- 74c688a22822b2ab8f18eafad2271cac

- 7d6e57cbc112ebd3d3c95d3c73451a38

フォックスグラバー

- 4d3d3919dda002511e03310c49b7b47f

FireEye の検出

|

FireEye ネットワーク セキュリティ ファイア・アイの電子メール・セキュリティ FireEye 検出オンデマンド FireEye マルウェア分析 FireEye マルウェア ファイル プロテクト

|

ファイブハンズ

ソンブラット

ハローキティ

デスランサム

ビーコン

ワープリズム

フォックスグラバー

|

|

FireEye エンドポイント セキュリティ |

リアルタイム (IOC)

マルウェア防御 (AV/MG)

|

MITRE ATT&CK

|

戦術 |

説明 |

|

初期アクセス |

|

|

実行 |

|

|

防御回避 |

|

|

発見 |

|

|

コレクション |

|

|

影響 |

|

|

コマンドと制御 |

|

|

流出 |

|

謝辞

テクニカル レビューを行った Nick Richard、分析に貢献してくれた Genevieve Stark と Kimberly Goody、分析に協力してくれた Jon Erickson、Jonathan Lepore、Stephen Eckels に感謝し、このブログ投稿に組み込みました。

Comments