2021 年 4 月 20 日、Mandiant は、 中国のスパイ活動の疑いのあるオペレーターによる侵害された Pulse Secure デバイスに関する調査の詳細な結果を公開しました。このブログ投稿は、調査結果の最新情報を提供し、ネットワーク防御者に追加の推奨事項を提供し、米中の戦略的関係に対する潜在的な影響について議論することを目的としています。

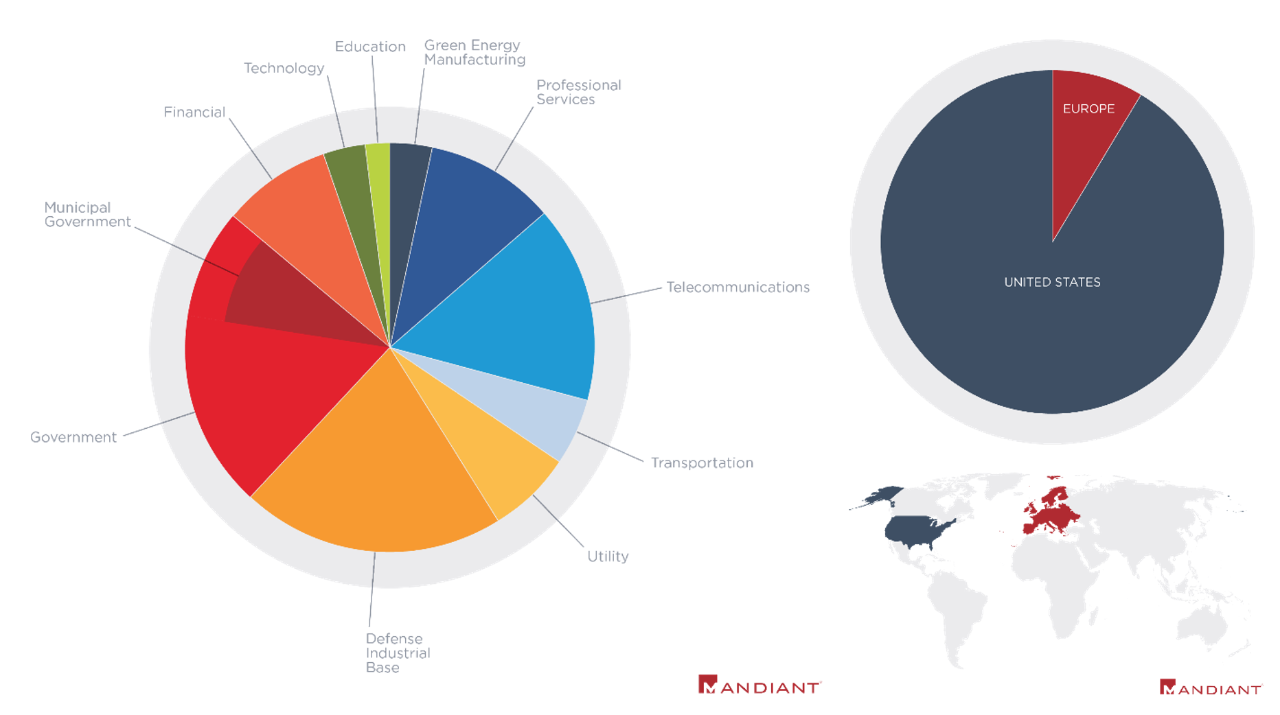

- Mandiant は引き続き証拠を収集し、米国とヨーロッパの防衛、政府、ハイテク、運輸、金融部門の組織での Pulse Secure VPN アプライアンスの侵害に関連する侵入に対応しています (図 1)。

- FLARE チームのリバース エンジニアは、Pulse Secure デバイスを操作するために特別に設計された 4 つの追加コード ファミリを特定しました。

- 現在、UNC2630 と UNC2717 によるスパイ活動は、中国政府の主要な優先事項をサポートしていると評価しています。多くの侵害された組織は、中国の最近の第 14 次 5 カ年計画で概説された北京の戦略的目標に沿った業種や業界で活動しています。

- 多くの組織でデータ盗難の証拠がありますが、オバマと習近平の合意の違反と見なされる可能性のある、中国のスパイアクターによるデータのステージングまたは流出を直接観察したことはありません。

- Mandiant Threat Intelligence は、中国のサイバー スパイ活動はリスクに対してより高い許容度を示しており、以前に特徴付けられていたよりも外交的圧力による制約を受けていないと評価しています。

Pulse Secure は、これらの問題に対処するために、Mandiant、影響を受ける顧客、政府のパートナー、およびその他の法医学の専門家と緊密に協力し続けます。 Pulse Secure の親会社である Ivanti は、ソフトウェアの脆弱性に積極的に対処するためのパッチをリリースし、顧客を支援するために更新されたセキュリティ アドバイザリとナレッジ記事を発行しました。 (詳細については、フォレンジック、修復、強化のガイドラインのセクションを参照してください。)

UNC2630 および UNC2717 のトレードクラフトと開示への対応

Mandiant は、Pulse Secure VPN アプライアンスに感染するように特別に設計された 16 のマルウェア ファミリを追跡しており、中国政府と提携していると思われる複数のサイバー スパイ グループによって使用されています。 2021 年 4 月 17 日から 4 月 20 日にかけて、Mandiant のインシデント対応担当者は、UNC2630 が多数の侵害されたデバイスにアクセスし、ATRIUM や SLIGHTPULSE などの Webshell を削除することを確認しました。

- 特定の条件下では、Integrity Checker Tool (ICT) は、過去に侵害された可能性のあるアプライアンスに侵害の証拠を示しません。 ICT がロールバック パーティションをスキャンできないため、この偽陰性が返される可能性があります。ロールバック パーティションにバックドアまたは永続パッチャーが存在し、Pulse Secure アプライアンスが以前のバージョンにロールバックされた場合、アプライアンスにバックドアが存在します。 ICT およびアップグレード プロセスに関する重要な情報については、フォレンジック、修復、強化のガイドラインのセクションを参照してください。

- 少なくとも 1 つのインスタンスで、UNC2630 は Webshell を削除しましたが、永続パッチャーは削除しなかったため、デバイスがアップグレードされたときにアクセスを取り戻すことができました。残りの持続性パッチャーは、後でシステム アップグレード中に悪意のあるコードを実行させ、Webshell ロジックをアプライアンスのさまざまなファイルに再挿入し、デバイスを再び侵害します。

- 中国のスパイ活動のアクターが、公開時またはその前後に複数の被害者環境にまたがる多数のバックドアを削除するのは異例のことです。このアクションは、運用上のセキュリティに対する興味深い懸念と、宣伝に対する敏感さを示しています。

UNC2630 と UNC2717 はどちらも高度な巧妙な手口を示しており、検出を回避するために非常に長い時間を費やしています。攻撃者は、ファイルのタイムスタンプを変更し、ログ、Web サーバーのコア ダンプ、抽出のためにステージングされたファイルなどの法医学的証拠を定期的に編集または削除します。また、ネットワーク アプライアンスに関する深い理解と、対象となるネットワークに関する高度な知識も示します。このトレードクラフトにより、ネットワーク防御者は、使用されたツール、盗まれた資格情報、最初の侵入ベクトル、または侵入開始日の完全なリストを確立することが困難になる可能性があります。

インシデント対応調査からの更新

同様のエクスプロイトやツールが使用されているにもかかわらず、UNC2630 や UNC2717 を含む複数のグループがこの活動に関与していると引き続き疑っています。被害者の環境内での攻撃者の行動には大きなばらつきがあり、アクターは一貫性を欠いてツールとコマンド アンド コントロール IP アドレスの組み合わせを使用しています。

FLARE チームのリバース エンジニアは、Pulse Secure デバイスを操作するために特別に設計された 4 つの追加のマルウェア ファミリを特定しました (表 1)。これらのユーティリティには、以前に文書化された 12 のマルウェア ファミリと同様の機能があります。資格情報と機密システム データの収集、任意のファイルの実行の許可、法医学的証拠の削除です。これらのコード ファミリの詳細な分析については、テクニカル アネックスを参照してください。

|

マルウェアファミリー |

説明 |

俳優 |

|

ブラッドマイン |

BLOODMINE は、Pulse Secure Connect ログ ファイルを解析するためのユーティリティです。ログイン、メッセージ ID、Web リクエストに関連する情報を抽出し、関連データを別のファイルにコピーします。 |

UNC2630 |

|

血液バンク |

BLOODBANK は、パスワード ハッシュまたはプレーンテキスト パスワードを含む 2 つのファイルを解析し、コマンド プロンプトで出力ファイルが提供されることを期待する資格情報盗難ユーティリティです。 |

UNC2630 |

|

クリーンパルス |

CLEANPULSE は、特定のログ イベントの発生を防ぐために使用できるメモリ パッチ ユーティリティです。アトリウムのウェブシェルのすぐ近くで発見されました。 |

UNC2630 |

|

ラピッドパルス |

RAPIDPULSE は、任意のファイルを読み取ることができる webshell です。他の Webshell と同様に、RAPIDPULSE は正当な Pulse Secure ファイルの変更として存在します。 RAPIDPULSE は、攻撃者にとって暗号化されたファイル ダウンローダーとして機能する可能性があります。 |

UNC2630 |

表 1: 特定された新しいマルウェア ファミリ

最初の妥協

攻撃者は、Pulse Secure VPN アプライアンスの複数の脆弱性を利用しました。 Mandiant は、最近パッチが適用された脆弱性 CVE-2021-22893 を使用して、完全にパッチが適用された Pulse Secure アプライアンスと、2019 年および 2020 年に以前に公開された脆弱性を侵害していることを確認しました。アクターが法医学的証拠を変更または削除したか、アプライアンスがその後のコードのアップグレードを受け、それによって最初の悪用に関連する証拠が破壊されました。

足場を固める

Mandiant は、攻撃者が、戦略的価値のある Windows サーバー上で確立された資格情報管理制御の外部に、独自のローカル管理者アカウントを作成することを確認しました。これにより、攻撃者は、短いサイクルのクレデンシャル ローテーション ポリシーを使用してシステムへのアクセスを維持し、ターゲット環境内で自由に操作するのに十分なレベルのアクセスを提供できました。また、攻撃者は、内部の Windows または Linux エンドポイントに展開されたバックドアに依存することなく、Pulse Secure Webshell とマルウェアのみを介して、標的の環境への足場を維持しました。

権限の昇格

Mandiant は、攻撃者が Windows システムで 3 つの資格情報収集技術を使用していることを確認しました。

- 認証情報収集ツール Mimikatz を使用して、クリア テキストのパスワードとメモリからのハッシュを標的にします。 Mandiant は、ローカルにコピーされてターゲット システムで実行される代わりに、RDP セッションのソース システム (つまり、VPN に接続された攻撃者のシステム) で、RDP マップ ドライブを介して Mimikatz バイナリの証拠を確認しました。

- ローカルおよびドメイン アカウントのキャッシュされた NTLM ハッシュを含む SAM、SECURITY、および SYSTEM レジストリ ハイブのコピーと抽出。

- Windows タスク マネージャー プロセスを利用して、NTLM ハッシュの Local Security Authority Subsystem Service (LSASS) プロセス メモリをターゲットにします。

これらの権限エスカレーション手法に加えて、攻撃者は特に、特権のないアカウントが以前に侵害された個人に属する個別の特権アカウントを特に標的にしていました (Pulse Secure クレデンシャル ハーベスティング マルウェア ファミリによって可能性が高い)。アカウントの関連付けが攻撃者によってどのように行われたかは不明です。

内部偵察

Mandiant は、標的の環境の命名規則を模倣するために、攻撃者が被害者ネットワークの VPN に接続する自身のワークステーションの名前を変更したという証拠を発見しました。このプラクティスは、攻撃者の長期的な持続性と検出の回避という目的に沿っており、被害者環境の内部ホスト名に精通していることを示しています。

攻撃者は、Windows ベースのユーティリティを利用してタスクを実行することによってのみ動作しました。観測されたユーティリティには、net.exe、quser.exe、powershell.exe、powershell_ise.exe、findstr.exe、netstat.exe、cmd.exe、reg.exe、および tasklist.exe などがあります。

横に移動

ほとんどのラテラル ムーブメントは、侵害された Pulse Secure VPN アプライアンスから環境内の内部システムに向けられました。 Pulse VPN アプライアンスに接続している間、攻撃者のシステムには Pulse VPN DHCP プールから IP アドレスが割り当てられ、リモート デスクトップ プロトコル (RDP)、セキュア シェル プロトコル (SSH)、およびブラウザを利用して、環境全体を横方向に移動しました。 HTTPS ホスト リソースへのベース通信。攻撃者は、以前に取得した盗んだ資格情報を使用して、Microsoft M365 クラウド環境などの他のリソースにもアクセスしました。

Mandiant は、攻撃者が ESXi ホスト サーバーを標的にしていることも確認しました。攻撃者は、以前に Web インターフェイスを介して無効にされた ESXi ホストで SSH を有効にしました。システムでの操作が完了すると、攻撃者は ESXi ホストで SSH を再度無効にし、実行されたアクティビティに関連するすべての関連ログを消去または事前に無効にしました。これには、システムでの認証、コマンド履歴、およびメッセージ ロギングが含まれます。

プレゼンスを維持する

Mandiant は、Pulse Secure Appliance のアップグレード プロセスを侵害することで攻撃者が持続性を維持していることを確認しました。持続性は主に、正規の DSUpgrade.pm ファイルを変更して、管理者が実行するアップグレードごとに ATRIUM Webshell をインストールすることによって達成されました。攻撃者は、システム アップグレード手順のコア ファイルである DSUpgade.pm をパッチ ロジックのホストとして選択した可能性が高く、更新中にパッチが確実に適用されるようにします。パッチャーは /tmp/data の内容を変更します。このディレクトリには、新しくアップグレードされたシステムが起動する、抽出されたアップグレード イメージが保持されます。これにより、攻撃者が更新後もシステムへのアクセスを維持できる永続化メカニズムが実現します。

攻撃者は、Linux ファイルシステムのアンマウントに通常使用されるファイル /bin/umount の先頭に bash スクリプトを追加することで、他のケースでも持続性を達成しました。このバイナリは、システムのアップグレード中に Pulse Secure アプライアンスによって実行されるため、攻撃者によって標的にされました。攻撃者のスクリプトは、特定の一連の引数を使用して umount バイナリが実行されることを確認します。この引数は、Pulse Secure アプライアンスがバイナリを実行するために使用する引数と同じです。挿入された悪意のある bash スクリプトは、ファイルシステムを読み書き可能として再マウントし、一連の bash ルーチンを繰り返し実行して、ATRIUM Webshell を挿入し、従来のファイル整合性 bash スクリプトから SLOWPULSE を隠し、umount ファイルから自身を削除または追加し、Web プロセスを検証します。ファイルシステムを読み取り専用に戻すために再起動後に実行されていました。

ミッションを完了する

脅威アクターの目的は、認証情報を盗み、被害者のネットワークへの長期にわたる永続的なアクセスを維持し、機密データにアクセスまたは盗み出すことであると思われます。 Mandiant は攻撃者を次のように観察しています。

- 多くの場合、C:UsersPublic にある機密プロジェクトに関連するステージング データ

- Windows Update (KB) に似た、または形式 KB<digits>.zip に一致する抽出アーカイブの名前付け

- データ抽出に JAR/ZIP ファイル形式を使用する

- 流出したアーカイブの削除

新しいマルウェア ファミリの分析はテクニカル アネックスに含まれており、防御側はそれぞれのアプライアンスが影響を受けているかどうかを迅速に評価できます。関連する MITRE ATT&CK 手法、Yara ルール、およびハッシュは、 Mandiant の GitHub ページで公開されています。

フォレンジック、修復、強化のガイドライン

調査を開始するには、Pulse Secure ユーザーはカスタマー サポート担当者に連絡して、次の手順を完了する必要があります。

- アプライアンスのメモリとフォレンジック イメージをキャプチャする

- オンラインで見つけた Pulse Integrity Checker ツールを実行します。

- 各パーティションの復号化されたイメージとメモリ ダンプを要求する

侵害された Pulse Secure アプライアンスを修復するには:

- Pulse Secure デバイスが以前に侵害されたかどうかを判断する際には、注意が必要です。アプライアンスが更新される前に Integrity Checker Tool (ICT) が実行されていなかった場合、侵害の唯一の証拠は、ICT によってスキャンできないシステム ロールバック パーティションに存在します。最初に ICT を使用せずにアップグレードを実行した場合は、デバイスが以前に侵害されたかどうかを判断するために、ロールバック パーティションを手動で検査する必要があります。

- 悪意のあるロジックがクリーンなデバイスにコピーされないようにするために、ユーザーは Web インターフェイスではなくアプライアンス コンソールからアップグレードを実行する必要があります。コンソールのアップグレード プロセスは、DSUpgrade.pm などのファイルを実行しない別のコード パスに従います。

- サポートされていないソフトウェア バージョンで実行すると、以前のバージョンの ICT は終了します。すべての ICT スキャンについて、ICT がデバイスのバージョン番号をサポートしていることを確認してください。

- 環境内のすべてのパスワードをリセットします。

- 最新のソフトウェア バージョンにアップグレードします。

アプライアンスを保護し、今後の調査を支援するために、次の実装を検討してください。

- 認証されていないロギングを有効にし、イベント、ユーザーおよび管理者アクセスの syslog を構成します

- すべてのログを中央のログ リポジトリに転送する

- 異常な認証のログと悪用の証拠を確認する

- Integrity Checker Tool を定期的に実行する

- パッチが利用可能になったらすぐに適用する

地政学的背景と米中関係への影響

Mandiant は、BAE Systems Applied Intelligence のインテリジェンス アナリストと協力して、Pulse Secure VPN の脆弱性を介して侵害された、米国およびヨーロッパの防衛、政府、電気通信、ハイテク、教育、運輸、および金融セクターにわたる数十の組織を特定しました。 .過去の Mandiant と BAE の調査により、これらの組織のかなりの数が以前の APT5 の標的であることが特定されました。

特に、侵害された組織は、中国の第 14 次 5 カ年計画で概説されているように、北京の戦略目標に沿った業種や業界で活動しています。多くの製造業者は、ハイテク、グリーン エネルギー、電気通信の分野でも中国企業と競合しています。それにもかかわらず、オバマと習近平の合意への違反と見なされる可能性のある、中国のスパイアクターによるデータのステージングまたは流出を直接観察したことはありません。

中国のサイバースパイ活動の標的は、国家戦略目標との整合性のために選択されることが多く、政策白書に記載されている主要産業と中国のサイバースパイ活動の標的との間には強い相関関係があります。

中国は、エネルギー、ヘルスケア、鉄道輸送、電気通信、国防と安定、高度な製造、ネットワーク力、およびスポーツと文化。

歴史的背景

描かれた赤い線の中で Mandiant は、2014 年に中国のサイバースパイ活動の量が大幅に減少したことを記録し、中国の軍および民間の諜報機関の再編が中国のサイバー作戦に大きな影響を与えたと評価しました。その後、2015 年 9 月、中国の習近平国家主席は、米国のオバマ大統領と二国間協定を締結し、商業的利益を提供する目的で国が後援する知的財産の窃盗を禁止しました。商用 IP の盗難は、歴史的に中国のサイバー スパイ活動の顕著な特徴でした。

2018 年には、人民解放軍の改革と二国間協定の公式発表の前後に、中国のサイバースパイ活動の広範なレビューを実施し、中国のサイバースパイ活動で使用された戦術、技術、手順 (TTP) に対応する変更があったかどうかを判断しました。オペレーション。盗まれた情報の種類と標的の地理的分布に 2 つの重要な変化が見られました。

- 2016 年 1 月から 2019 年半ばまでの数百件のインシデントを調査したにもかかわらず、米国での純粋な商用アプリケーションの知的財産の盗難の決定的な証拠は見つかりませんでした。米国司法省による最近の起訴は、この窃盗が実際に行われたことを示唆しています。地政学的な標的化、軍事アプリケーションによる知的財産の窃盗、機密ビジネス情報の窃盗など、他の悪意のある活動を観察しましたが、これらのサイバー作戦がオバマと習近平の合意に違反したという証拠は見つかりませんでした。

- 2016 年 1 月から 2019 年半ばにかけて、中国のサイバー攻撃の地理的焦点は、米国やヨーロッパからアジアに劇的に移行しました。米国は依然として最も頻繁に標的にされた国でしたが、観察された活動の割合ははるかに小さくなりました。 2012 年から 2015 年にかけて、米国が標的にしたものは、観測された中国のサイバー スパイ活動全体の 70% 近くを占めていましたが、2016 年 1 月から 2019 年 8 月にかけて、米国が標的とした中国の活動は約 20% にまで減少しました。ヨーロッパの標的は、アメリカ大陸の標的と同様の中国の活動全体の割合を表しています。

2019 年から 2021 年にかけての中国のスパイ活動の変化

Mandiant Threat Intelligence は、2019 年から 2021 年の間に観察された進展に基づいて、ほとんどの中国の APT 攻撃者は現在、中国の戦略的な政治的、軍事的、および経済的目標をサポートするために、戦略的情報を収集するための戦略的情報を収集する、より少量ではあるがより洗練された、よりステルスな作戦に集中していると評価しています。技術的な変更の一部は、中国の軍および民間組織の再編の結果である可能性がありますが、一部の変更は、サイバー作戦全体におけるより大きな技術的傾向を反映している可能性があります。

- 組織再編以前は、複数の中国のスパイグループが同じ組織を標的にしており、多くの場合、同じ種類の情報を標的にしていることがよくありました。 2015 年以降、このような取り組みの重複はまれです。

- 中国のスパイグループは、スピアフィッシングから移行し、エンドユーザーのソフトウェアの脆弱性に依存することで、より効率的で意図的なターゲティング パターンを開発し、代わりにネットワーキング デバイスや Web 向けアプリケーションを斬新な方法で悪用し始めました。中国の APT 攻撃者も、サプライ チェーンの脆弱性を利用し始め、サードパーティ プロバイダーを標的にして主要な標的へのアクセスを獲得しました。

- 最近観察された中国のサイバー スパイ活動は、運用上のセキュリティ、ネットワーク ディフェンダーの調査手法への習熟度、および彼らが残した法医学的証拠の認識に対する一層の勤勉さを示しています。

- 私たちは、APT4 や APT5 などの古い中国のスパイ グループが長期の休眠期間を経て復活し、現在活動しているグループが頻繁かつ広範なキャンペーンに従事していることを観察しています。

レッドライン撤回?

オバマ大統領と習近平国家主席の合意は、競争上の優位性を得る目的で、純粋に商業的なアプリケーションで知的財産を盗むことを禁止しています。政府または外交上の情報、機密性の高いビジネス通信、IT データ、PII、または軍事用途または二重用途の知的財産は対象外です。

- UNC2630、UNC2717、およびその他の中国の APT 攻撃者が、商用と軍事用の 2 つのアプリケーションを使用して認証情報、電子メール通信、および知的財産を盗んでいる直接的な証拠があります。

- 調査を通じて、オバマと習近平の合意に違反していると見なされる可能性のある、中国のスパイ活動アクターによるデータのステージングまたは流出を直接観察することはありませんでした。

商業的な知的財産の盗難の定義が狭く、法医学的証拠の入手が限られていることを考えると、新しい情報の発見によって、私たちの評価が変わる可能性があります。

Mandiant が過去 10 年間に収集した証拠によると、規範や外交協定は、特に優先度の高い任務に従事する場合、中国のサイバー脅威能力の使用を大幅に制限していません。

2019年以降、中国の政策立案者が示したより大きな野心とリスク許容度は、中国の国家支援活動のテンポが近い将来に増加する可能性があり、中国のサイバー脅威装置が米国とヨーロッパの営利団体に新たな深刻な脅威をもたらすことを示しています.

謝辞

Mandiant は、BAE Systems Applied Intelligence、Stroz Friedberg、Pulse Secure のアナリストの多大な努力、コラボレーション、パートナーシップに感謝します。チームは、Scott Henderson、Kelli Vanderlee、Jacqueline O’Leary、Michelle Cantos、および Mandiant のRed Line Redrawnプロジェクトに携わったすべてのアナリストにも感謝します。チームは、Mike Dockry、Josh Villanueva、Keith Knapp、およびこれらの関与に取り組んだすべてのインシデント対応者にも感謝します.

その他のリソース

- CISA アラート (AA21-110A): Pulse Connect セキュア脆弱性のエクスプロイト

- Pulse Secure アドバイザリ SA44101: Pulse Connect Secure / Pulse Policy Secure 9.0RX で解決された複数の脆弱性

- Pulse Secure アドバイザリ SA44784: Pulse Connect Secure 9.1R11.4 で解決された複数の脆弱性

- Pulse Secure カスタマー FAQ KB44764: PCS セキュリティ整合性ツールの機能強化

- Pulse Secure KB44755: Pulse Connect Secure (PCS) 完全性保証

テクニックの検出

次の表に、この更新情報に関連するマルウェア ファミリの特定の FireEye 製品検出名を示します。

|

プラットフォーム |

検出名 |

|

ネットワークセキュリティー メールセキュリティ オンデマンドでの検出 マルウェア ファイルのスキャン マルウェア ファイル ストレージ スキャン |

|

|

エンドポイント セキュリティ |

リアルタイム検出 (IOC)

|

|

ヘリックス |

足場を固める

権限の昇格

内部偵察

横に移動

|

テクニカルアネックス

ブラッドマイン

BLOODMINE は、Pulse Secure Connect ログ ファイルを解析するためのユーティリティです。ログイン、メッセージ ID、Web リクエストに関連する情報を抽出し、関連データを別のファイルにコピーします。

サンプルは 3 つのコマンド ライン引数を取ります

- 読み取るファイル名

- 書き込むファイル名

- タイムアウト間隔

ログイン ステータス コードの入力ファイルを解析します。

|

AUT31504 |

|

AUT24414 |

|

AUT22673 |

|

AUT22886 |

|

AUT23574 |

Web 結果コード WEB20174 の入力ファイルを解析します。 Web 結果コードが見つかった場合は、ファイル拡張子を探します。

|

.css |

|

.jpg |

|

.png |

|

.gif |

|

.ico |

|

.js |

|

.jsp |

これらの文字列は、Web 要求から収集されるデータのタイプを示します。

|

Web ログイン、IP: %s、ユーザー: %s、領域: %s、役割: %s、ブラウザ: %s |

|

エージェント ログイン、IP: %s、ユーザー: %s、レルム: %s、役割: %s、クライアント: %s |

|

ログアウト、IP: %s、ユーザー: %s、レルム: %s、ロール: %s |

|

セッション終了、IP: %s、ユーザー: %s、レルム: %s、ロール: %s |

|

新しいセッション、IP: %s、ユーザー: %s、レルム: %s、役割: %s、新しい IP: %s |

|

ホスト チェック、ポリシー: %s |

|

WebRequest が完了しました。IP: %s、ユーザー: %s、レルム: %s、ロール: %s、%s から %s://%s:%s/%s へ %s |

血液バンク

BLOODBANK は、2 つの LMDB (メモリ内データベース) ファイルを解析し、コマンド プロンプトで出力ファイルが提供されることを期待する資格情報盗難ユーティリティです。 BLOODBANK は、シングル サインオン機能をサポートする正当なプロセスを利用し、平文のパスワードがメモリに短時間読み込まれるとそれを探します。

このユーティリティは、パスワード ハッシュまたはプレーンテキスト パスワードを含む次の 2 つのファイルを解析します。

- /home/runtime/mtmp/lmdb/data0/data.mdb

- /home/runtime/mtmp/システム

BLOODBANK はコマンド ライン パラメータとして出力ファイルを期待します。それ以外の場合、ファイル オープン エラーが出力されます。次の文字列が含まれており、抽出して標的にしようとしている可能性があります。

|

主要な |

|

セカンダリ |

|

リモートアドレス |

|

ユーザー@ |

|

ロジックUR |

|

論理時間 |

|

パス@ |

|

ユーザー年齢 |

|

レルム |

|

ソース |

クリーンパルス

CLEANPULSE は、特定のログ イベントの発生を防ぐために使用できるメモリ パッチ ユーティリティです。このユーティリティは、コマンド ラインから 2 つの文字列をターゲット プロセスに挿入し、コードにパッチを適用して、元の実行可能ファイルの関数呼び出しを条件付きで回避します。

|

ファイル名 |

ファイルの種類 |

サイズ |

コンパイル時間 |

|

dsrlog |

ELF.X86 |

13332 |

このユーティリティは、次のようにコマンド ラインから実行されることを想定しています。

drslog <pid> <code2_string> <code3_string> <command>

ここで、<pid> はメモリにパッチを適用する pid プロセス ID、<code2_string> と <code3_string> はターゲット プロセスに書き込む 2 つの文字列、<command> はインストール用の ‘e’ または ‘E’ または ‘u’ です。アンインストールの場合は「U」。

インストール中に (‘e’ または ‘E’ <command> を使用)、 <code2_string> <code3_string> コマンド ライン文字列がターゲット プロセスのハードコードされたメモリ アドレスに書き込まれ、少量のコードが書き込まれ、コード スニペットへのジャンプ命令は、ターゲット プロセスのメモリにパッチされます。追加されたコードは、引数が <code2_string> <code3_string> 文字列のいずれかと等しいかどうかをチェックし、等しい場合はターゲット プロセスの関数呼び出しをスキップします。

アンインストール中に (‘u’ または ‘U’ <command> を使用)、パッチ ジャンプの場所が元の 8 バイトの命令と思われるもので上書きされ、2 つの追加のメモリ バッファーとコード スニペットがゼロで上書きされたように見えます。 .

CLEANPULSE ユーティリティは、被害者の環境に非常に特化しています。パッチを適用するときの検証コードは含まれず (つまり、コードを変更する前にコードが期待どおりであることを確認します)、パッチを適用するハードコーディングされたアドレスが含まれています。

パッチを適用するターゲット コードは、89 4C 24 08 FF 52 04 のバイト シーケンスのようです。これは、パッチを適用したコードの最後のバイトとして表示され、アンインストール ‘u’ コマンドが指定されたときに書き込まれる 8 バイトです。

これらのバイトは、次の 2 つの命令に対応します。

|

.data:0804B138 89 4C 24 08 mov [esp+8]、ecx |

|

.data:0804B13C FF 52 04 call dword ptr [edx+4] |

このバイト シーケンスは、ユーティリティが予期するハードコードされたパッチ アドレス dslogserver で発生します。近くの関数のステータスおよびエラー メッセージに基づいて、実行可能な dslogserver はログ イベント処理に関連しているように見えます。CLEANPULSE ユーティリティの目的は、特定のイベントがログに記録されないようにすることである可能性があります。

オープン ソース プロジェクト PUPYRAT から取られたと思われる参照されていない関数がいくつかあります。攻撃者は、PUPYRAT を単純なテンプレート プロジェクトとして使用して、このオープン ソース コードを再利用した可能性があります。

ラピッドパルス

RAPIDPULSE は、任意のファイルを読み取ることができる webshell です。他の Webshell と同様に、RAPIDPULSE は正当な Pulse Secure ファイルの変更として存在します。

Webshell は、正規のファイルのメイン ルーチンを変更します。このメイン ルーチンは、HTTP クエリ パラメータとキー名: deviceid を値を持つ特定のキーと比較します。パラメータが一致する場合、サンプルは RC4 キーを使用して、キー名 hmacTime の HTTP クエリ パラメータを復号化します。この復号化された値は、サンプルが開いて読み取り、RC4 で同じキーで暗号化し、base64 でエンコードして、stdout に書き込むファイル名です。アプライアンスは、HTTP 要求への応答として stdout をリダイレクトします。これは、攻撃者にとって暗号化されたファイルのダウンロードとして機能します。

Integrity Checker ツールとその他の検証チェック

私たちの公開レポートでは、check_integrity.sh を操作する 2 つのコード ファミリーに注目しました。これは、通常のシステム アップグレード中に使用される正当なスクリプトです。この検証スクリプトは、意図したチェックを実行しないように早期に終了するようにアクターによって変更されました。

Ivanti によると、check_integrity.sh によって提供される検証は別の検証機能であり、Web サイトで利用できるIntegrity Checker Tool (ICT)とは異なります。彼らは、組織がオンライン ICT を使用して、Pulse Secure デバイス上のファイルのハッシュが Ivanti の既知の適切なハッシュのリストと一致することを確認することを推奨しています。 ICT はロールバック パーティションをスキャンしないことに注意してください。

参照: https://www.mandiant.com/resources/blog/updates-on-chinese-apt-compromising-pulse-secure-vpn-devices

Comments