以前は無名だったランサムウェアが「Trigona」という名前でブランド名を変更し、身代金の支払いとして Monero を受け入れる新しい Tor 交渉サイトを立ち上げました。

Trigona はしばらく活動しており、年初にサンプルが見られました。ただし、これらのサンプルは交渉に電子メールを利用しており、特定の名前でブランド化されていませんでした。

MalwareHunterTeam によって発見されたように、2022 年 10 月下旬から、ランサムウェア オペレーションは新しい Tor 交渉サイトを立ち上げ、正式に「Trigona」と名付けました。

Trigona は、とげのない大きなハチの家族の名前であるため、ランサムウェア オペレーションは、以下に示すように、サイバー ハチのような衣装を着た人物を示すロゴを採用しました。

ソース:

は、不動産会社やドイツの村のように見えるものなど、新しいランサムウェア操作の多数の犠牲者を認識しています。

Trigona ランサムウェア

Trigona の最近のサンプルを分析したところ、ローカル ファイルまたはネットワーク ファイルを暗号化するかどうか、Windows 自動実行キーを追加するかどうか、およびテストの犠牲者 ID (VID) またはキャンペーン ID (CID) を使用するかどうかを決定するさまざまなコマンド ライン引数がサポートされていることがわかりました。 .

コマンド ライン引数は次のとおりです。

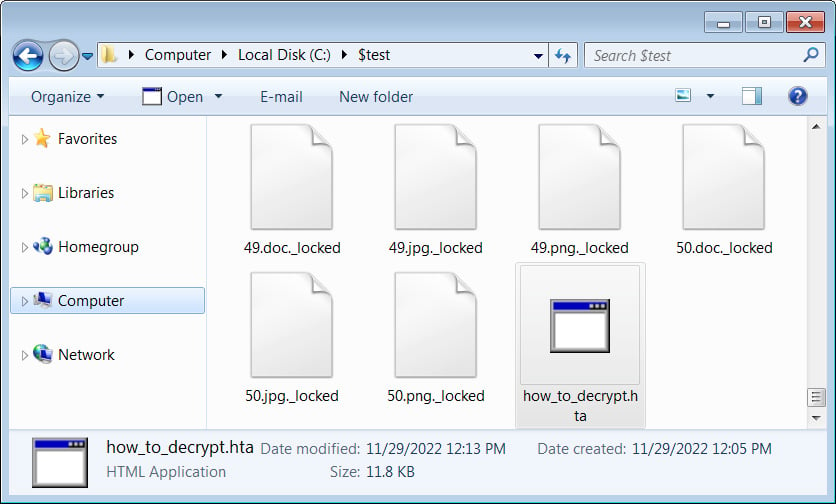

/full /!autorun /test_cid /test_vid /path /!local /!lan /autorun_onlyファイルを暗号化する場合、Trigona はデバイス上のすべてのファイルを暗号化しますが、Windows や Program Files フォルダーなどの特定のフォルダー内のファイルは除きます。さらに、ランサムウェアは、暗号化されたファイルの名前を._locked拡張子を使用するように変更します。

たとえば、以下に示すように、ファイル 1.doc は暗号化され、名前が 1.doc._locked に変更されます。

ソース:

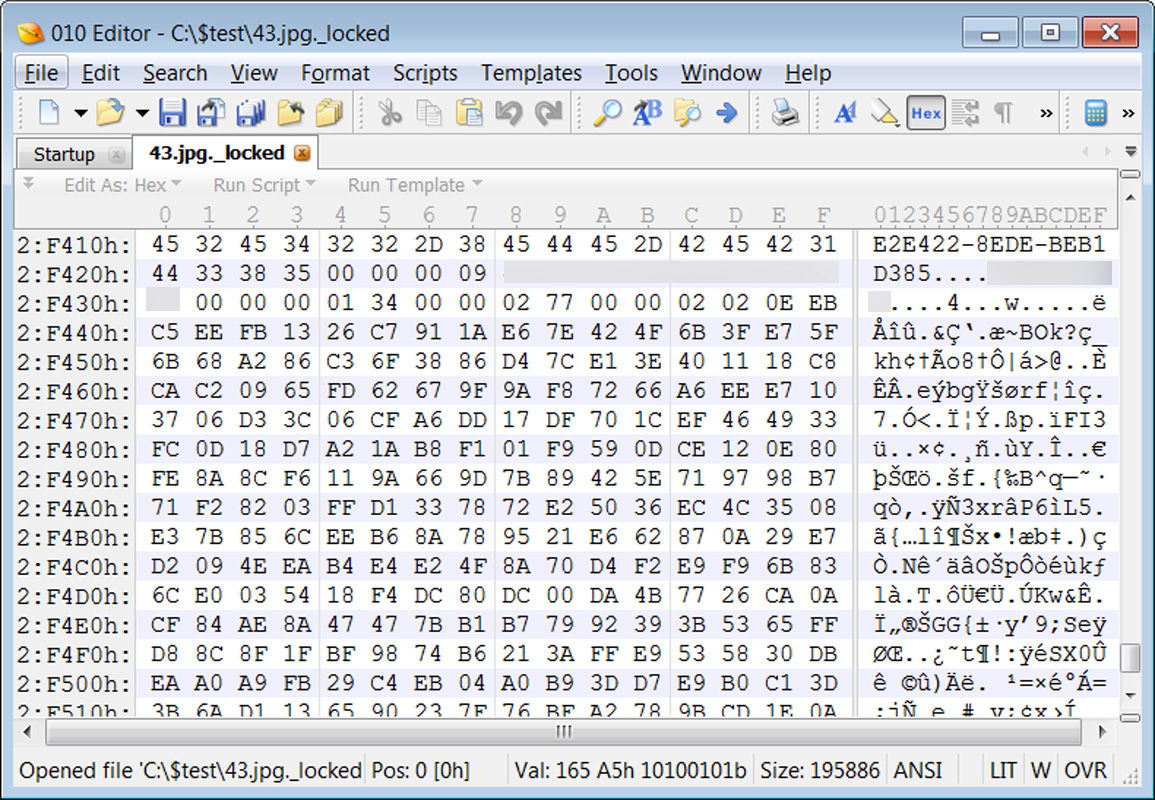

ランサムウェアは、暗号化された復号化キー、キャンペーン ID、および被害者 ID (会社名) も暗号化されたファイルに埋め込みます。

ソース:

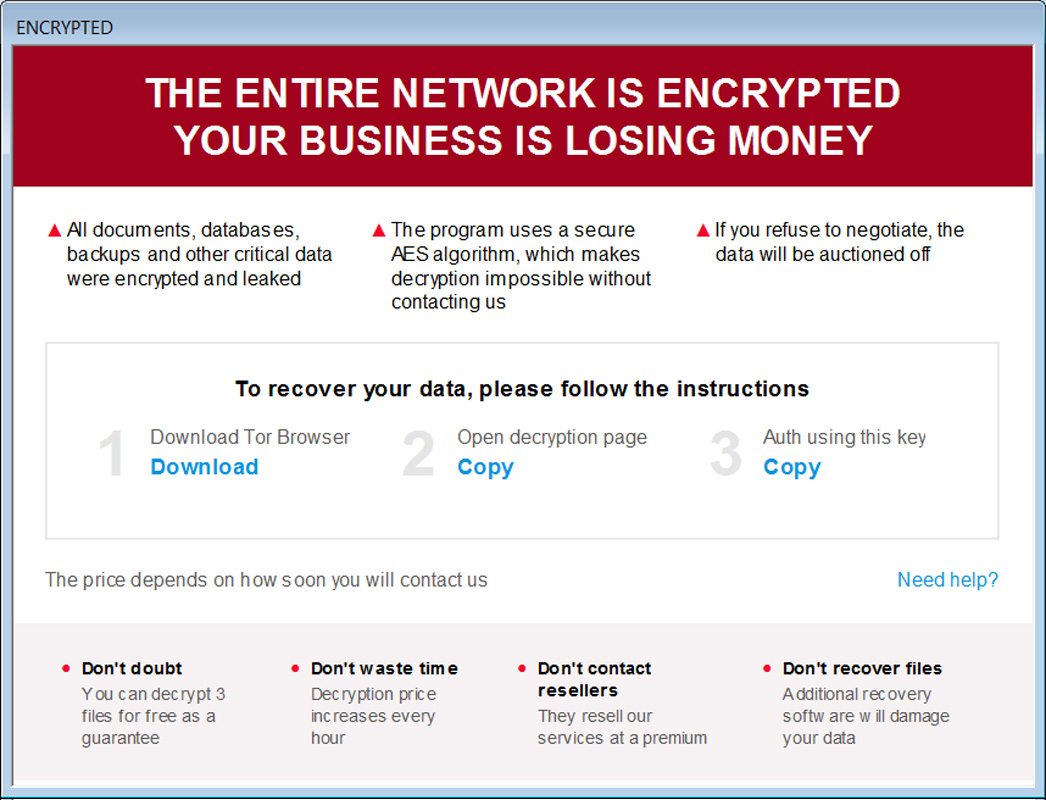

スキャンされた各フォルダーに、 how_to_decrypt.htaという名前の身代金メモが作成されます。このメモには、攻撃に関する情報、Tor ネゴシエーション サイトへのリンク、および Tor ネゴシエーション サイトへのログインに必要な認証キーを Windows クリップボードにコピーするリンクが表示されます。

ソース:

Tor サイトにログインすると、身代金を支払うために Monero を購入する方法に関する情報と、攻撃者との交渉に使用できるサポート チャットが被害者に表示されます。このサイトでは、それぞれ最大 5MB までの 5 つのファイルを無料で復号化する機能も提供しています。

積極的な交渉は行われておらず、攻撃者が被害者にいくら要求しているのかは不明です。

ソース:

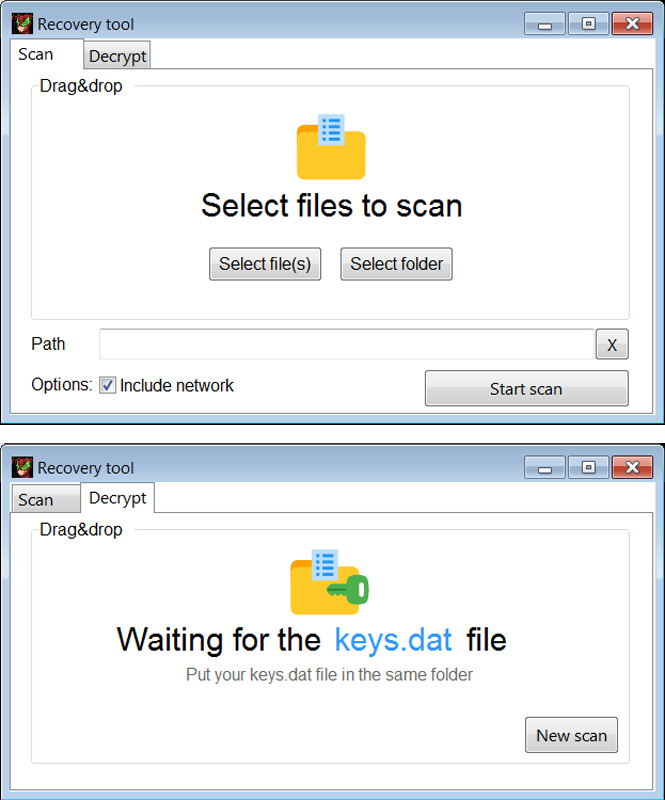

身代金が支払われると、被害者は復号化ツールへのリンクと、復号化の秘密鍵を含む keys.dat ファイルを受け取ります。

デクリプターを使用すると、ローカル デバイスおよびネットワーク共有上の個々のファイルまたはフォルダーを復号化できます。

ソース:

この作戦がどのようにネットワークを侵害したり、ランサムウェアを展開したり、攻撃中にデータを盗んだりするかは不明です。

しかし、彼らの攻撃は世界中で増加しており、専用の Tor プラットフォームへの投資により、彼らは活動を拡大し続ける可能性があります。

Comments