研究者は、比較的新しい Ransom Cartel ランサムウェア オペレーションと悪名高い REvil ギャングと関連があることを発表しました

これは、両方のオペレーションの暗号化装置のコードの類似性に基づいています。

REvil は Kaseya MSP サプライ チェーン攻撃で数千の企業を危険にさらし、コンピューター メーカーAcer に5,000 万ドルの支払いを要求し、盗まれたまだリリースされていないデバイスの設計図を使用して Apple を脅迫しました。

REvil ランサムウェアは、法執行機関からの強い圧力を受けて、2021 年 10 月についに活動を停止しました。

しかし、2022 年 1 月、ロシア当局は、ギャングのメンバー 8 人に対する逮捕、金銭の押収、 起訴を発表しました。

2021 年 12 月、「Ransom Cartel」という名前の新しいランサムウェア オペレーションが開始され、REvil のマルウェアと多くのコードが類似していました。

これらの類似性は、ランサム カルテルのサンプルがREvil の暗号化ツールと同じ「遺伝子」を共有していることを示す Intezer によってさらに説明されました。

リブランディングの可能性?

Palo Alto Network の Unit 42 からの新しいレポートは、2 つのサイバー犯罪集団の関係をさらに明らかにし、技術、戦術、および手順 (TTP) の類似点と、最も重要なマルウェア コードの共通点を共有しています。

REvil の暗号化マルウェアのソース コードがハッキング フォーラムに漏洩したことは一度もないため、同様のコードを使用する新しいプロジェクトは、元のギャングのコア メンバーによって立ち上げられたブランド変更または新しい操作のいずれかです。

ランサムの暗号化ツールを分析したところ、研究者はマルウェアに埋め込まれた構成の構造に類似点があることを発見しましたが、ストレージの場所は異なります。

Unit 42 によって分析されたサンプルは、Ransom Cartel がいくつかの設定値を欠いていることを示しています。つまり、作成者がマルウェアをよりスリムにしようとしているか、またはそのベースが REvil マルウェアの以前のバージョンであることを意味します。

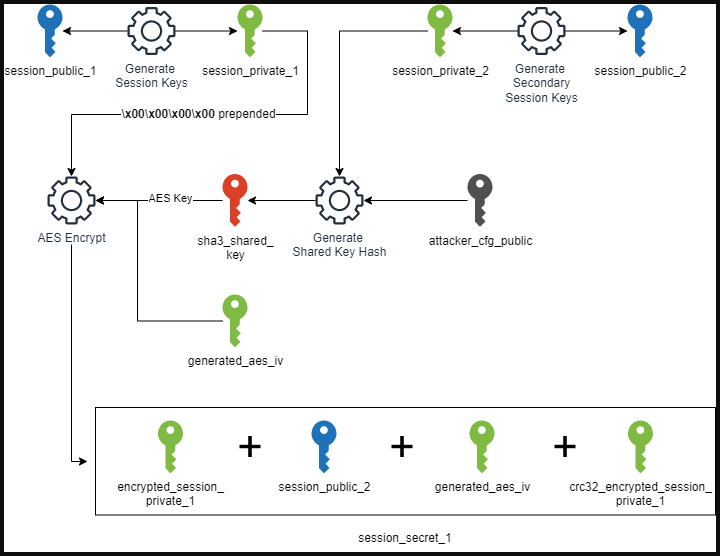

暗号化スキームは類似性がより強い場所であり、Ransom Cartel のサンプルは複数の公開/秘密キーとセッション シークレットのペアを生成します。これは、 Kaseya 攻撃で輝いた REvil システムです。

「どちらもファイルの暗号化に Salsa20 と Curve25519 を使用しており、内部型構造体の構造以外に、暗号化ルーチンのレイアウトにはほとんど違いがありません」と、Unit 42 の研究者 Daniel Bunce と Amer Elsad によるレポートは説明しています。

興味深い発見は、Ransom Cartel のサンプルには REvil の強力な難読化機能がないことです。これは、新しいマルウェアの作成者が REvil の元の難読化エンジンを持っていないことを意味している可能性があります。

使用する戦術、技術、手順 (TTP) にも類似点

REvil と身代金カルテルが使用する戦術、技術、手順 (TTP) にも類似点があります。たとえば、二重恐喝攻撃、多額の身代金要求、被害者に身代金の支払いを迫るデータ漏洩サイトなどです。

ただし、Ransom Cartel が使用し、REvil 攻撃では見られない 1 つの手法は、Windows Data Protection API (DPAPI) を使用して資格情報を盗むことです。

この方法では、ランサム カルテルは「 DonPAPI 」という名前のツールを使用します。このツールは、Web ブラウザーに保存された Wi-Fi キー、RDP パスワード、および資格情報を含む DPAPI BLOB をホストで検索し、マシン上でローカルにダウンロードして復号化できます。

これらの資格情報は、Linux ESXi サーバーを侵害し、vCenter Web インターフェイスに対して認証するために使用されます。

最後に、攻撃者は VM をシャットダウンし、関連するすべてのプロセスを終了し、Vmware 関連ファイル (.log、.vmdk、.vmem、.vswp、および .vmsn) を暗号化します。

一般的に使用されていないツールである DonPAPI の存在は、Ransom Cartel のオペレーターが経験豊富な攻撃者であることを示しています。

.png)

REvil に関連する別のランサムウェア操作?

ランサム カルテルと REvil の間には強いつながりがありますが、現在 REvil のコードを使用しているランサムウェア ギャングは彼らだけではありません。

2022 年 5 月には、 「BlogXX」と呼ばれる別のランサムウェア操作が発見されました。その暗号化ツールは、REvil 暗号化ツールとほぼ同じでした。

当時の研究者は BleepingComputer に、BlogXX 暗号化プログラムは REvil のソース コードからコンパイルされただけでなく、新しい変更も含まれていると語っています。

「はい、私の評価では、攻撃者はソース コードを持っています。『LV ランサムウェア』のようにパッチは適用されていません」と、セキュリティ研究者の R3MRUM は BleepingComputer に当時語っています。

AdvIntel の CEO である Vitali Kremez 氏は、BleepingComputer に対して、BlogXX の暗号化プログラムには、標的の被害者のアカウント資格情報を含む新しい「accs」構成オプションが含まれていると語った。

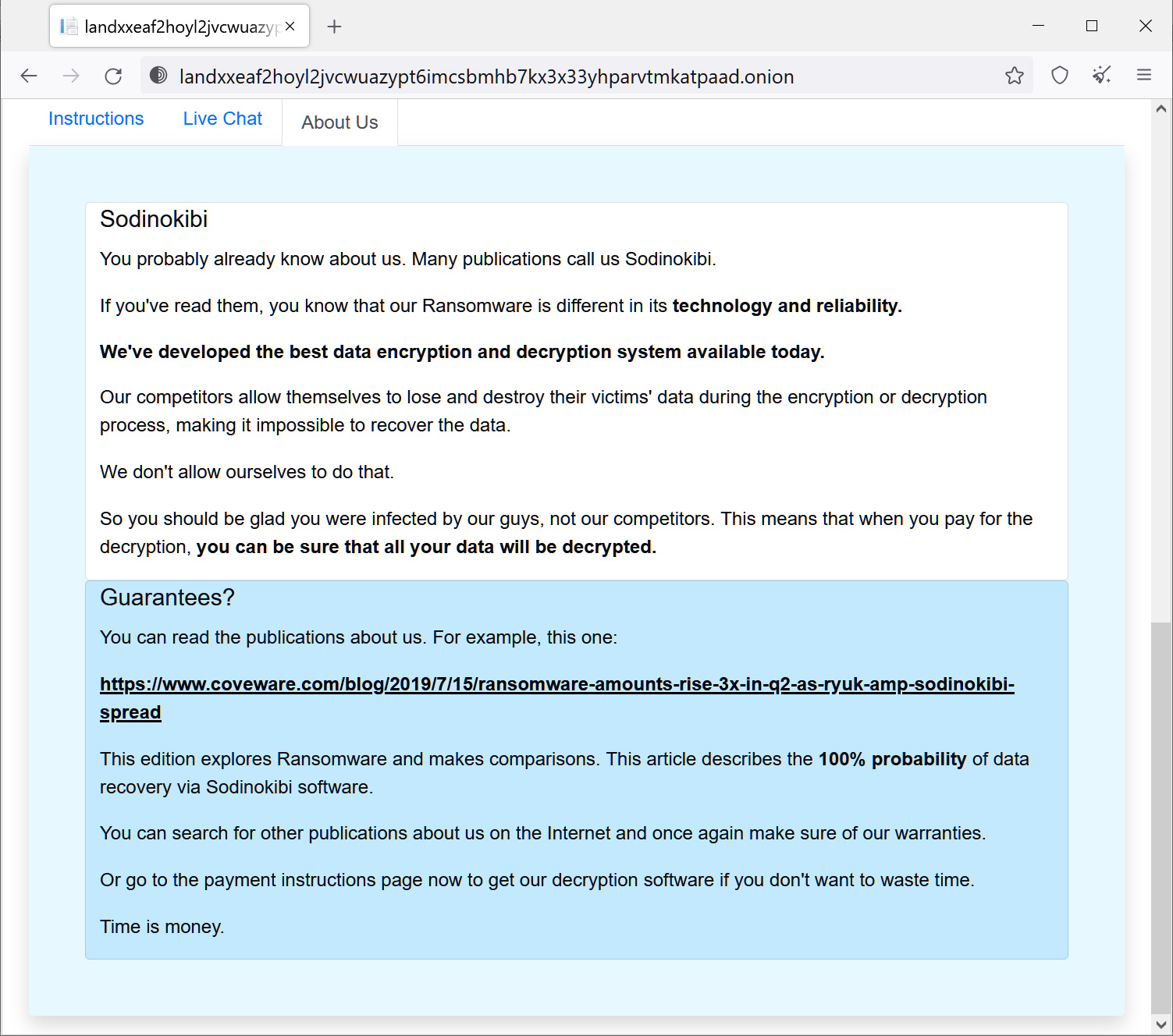

さらに、新しいランサムウェア オペレーションは、同一の身代金メモを使用し、Tor 支払いサイトで REvil の別名である「Sodinokibi」と名乗っていました。

ソース: BleepingComputer

ただし、Ransom Cartel とは異なり、BlogXX の歴史には、実際には REvil のブランド変更であるという強力な証拠を提供する追加の要素があります。

REvil が閉鎖された後、ギャングの古い Tor Web サイトは復活しましたが、今度は訪問者を BlogXX 操作のデータ漏洩サイトにリダイレクトしました。

これらのサイトは REvil の以前の Web サイトのようには見えませんでしたが、古い Tor サイトが BlogXX のサイトにリダイレクトしていたという事実は、新しい操作が REvil の Tor 秘密鍵を制御していたことを示していました。

元の REvil オペレーターのみがこれらの Tor 秘密鍵を所有していたため、2 つのギャング間の強いつながりが示されました。

BlogXX または Ransom Cartel が REvil オペレーションのブランド変更であるという反駁できない証拠はまだ見つかっていませんが、少なくとも元のメンバーの一部がこれらの新しいランサムウェア オペレーションの背後にいることは明らかです。

Comments