最近パッチが適用された CVE-2020-1472 Netlogon の権限昇格の脆弱性 (ZeroLogon として広く知られている) に大きな注目が集まっています。 Microsoft は、サーバーとデバイスに最新のセキュリティ更新プログラムを展開することを強くお勧めしますが、ドメイン コントローラーに対して可能な限り最高の検出範囲を提供したいと考えています。 Microsoft Defender for Identityは、他のMicrosoft 365 Defenderソリューションと共に、ドメイン コントローラーに対してこの脆弱性を悪用しようとする攻撃者を検出します。

これは、検出ライフサイクルの一部です。

脆弱性または攻撃対象領域が公開されるたびに、当社の研究チームはすぐにエクスプロイトを調査し、攻撃を検出するためのさまざまな方法を作成します。これは、疑わしいWannaCry攻撃への対応と、 疑わしい SMB (サーバー メッセージ ブロック) パケット操作(CVE-2020-0796 エクスプロイト) に対する警告で強調されています。これらの検出方法はラボ環境でテストされており、実験的な検出器が Microsoft Defender for Identity に展開されて、パフォーマンスと精度を評価し、攻撃者の活動の可能性を見つけます。

CVE-2020-1472 が最初に公開されてから 2 か月間で、この検出に対する関心が急速に高まりました。これは、8 月のセキュリティ アップデート後の最初の数週間に、この脆弱性の悪用に一致するアクティビティが観察されなかった場合でも発生しました。一般に、開示された脆弱性が正常にリバース エンジニアリングされ、対応するメカニズムが構築されるまでには、しばらく時間がかかります。

このアクティビティの欠如は、9 月 13 日にアラートが急増したときに変化しました。同時に、この活動の増加に続いて、脆弱性を利用できるいくつかの概念実証ツールとデモ エクスプロイトが公開されました。

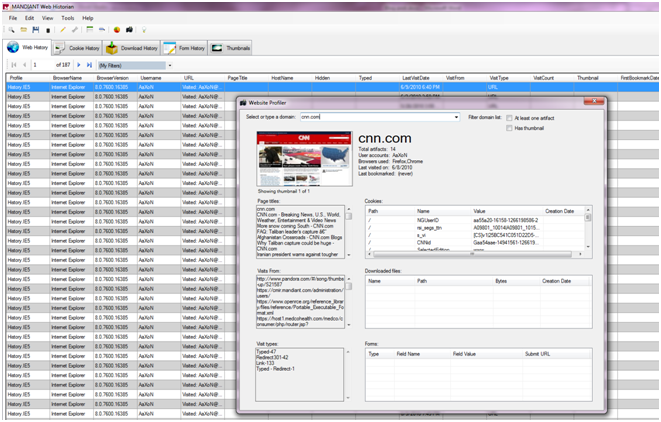

図 1: 2020 年 9 月 13 日以降、レッド チームと実際の攻撃者による ZeroLogon エクスプロイトの試みが行われている組織

Microsoft Defender for Identity は、この脆弱性を早い段階で検出できます。 Netlogon チャネルの悪用とトラフィック検査の両方の側面をカバーしています。

図 2: アラート ページのエクスペリエンス

この Microsoft Defender for Identity アラートを使用すると、次のことを識別できます。

- なりすましを試みたデバイス。

- ドメイン コントローラー。

- 対象のアセット。

- なりすましの試みが成功したかどうか。

最後に、 Microsoft 365 Defenderを使用しているお客様は、Microsoft Defender for Identity からのシグナルとアラートを最大限に活用し、 Microsoft Defender for Endpoint からの行動イベントと検出を組み合わせることができます。この調整された保護により、ネットワーク プロトコルを介した Netlogon エクスプロイトの試みを観察できるだけでなく、エクスプロイトに関連するデバイス プロセスとファイル アクティビティも確認できます。

初期の ZeroLogon 攻撃の一部を詳しく見る

ZeroLogon は、攻撃者が利用できる強力な脆弱性ですが、通常の攻撃シナリオでは、ドメイン コントローラーに対する悪用を容易にするために、組織内の最初のエントリ ベクトルが必要になります。セキュリティ シグナルの最初の監視中に、 Microsoft の脅威の専門家は、複数の組織で ZeroLogon の悪用活動を観察しました。多くの場合、脆弱なサーバーを特定するために自動化された脆弱性スキャナーを使用するレッド チームまたはペン テスターが活動を開始したことは明らかでした。ただし、Microsoft の研究者は、実際の攻撃者が ZeroLogon トレインに飛び乗って、パッチが利用可能になってから 1 か月後もまだパッチが適用されていないドメイン コントローラーを実行している組織に境界を拡大したいくつかの限定的なケースを特定することもできました。

図 3: 脆弱性スキャナーまたはドメイン コントローラーを大規模にテストするレッド チームによって生成された典型的な Zerologon エクスプロイト アクティビティ

アナリストが気付いた攻撃者の 1 人は興味深いものでした。攻撃者は、SharePoint の古い脆弱性 (CVE-2019-0604) を利用して、パッチが適用されていないサーバー (通常は Windows Server 2008 および Windows Server 2012) をリモートで悪用し、Web シェルを埋め込んで永続性を確保していました。アクセスとコード実行。 Web シェルのインストールに続いて、この攻撃者は Cobalt Strike ベースのペイロードをすばやく展開し、すぐにネットワーク境界の調査を開始し、ZeroLogon エクスプロイトで見つかったドメイン コントローラーを標的にしました。

@MsftSecIntel Twitter ハンドルを使用して、攻撃中に使用されたいくつかのファイル インジケーターを公開しました。また、検出した ZeroLogon エクスプロイトのバリエーションも共有しました。その多くは、よく知られて公開されている概念実証コードを再コンパイルしたものです。 Microsoft Defender for Endpoints は、Microsoft Defender for Endpoints によって保護されているデバイスで実行された場合、特定のファイル ベースのバージョンの CVE-2020-1472 エクスプロイトを検出することもできます。

Microsoft 365 Defender での ZeroLogon の探索

Microsoft Defender for Endpoint からのシグナルを Microsoft Defender for Identity からの ZeroLogon アラートと組み合わせると、アラートの性質をすばやく評価するのに役立ちます。 Microsoft 365 Defender は、両方の製品からのシグナルを自動的に活用します。原因と結果の攻撃フロー、MITRE ATT&CK フレームワーク、および機械学習モデルの知識に基づくさまざまな相関ロジックを使用して、アラートとイベントを常に結合しようとするロジックがあります。

このセクションでは、Microsoft 365 Defender 相関ロジックがバックグラウンドで動作してアラートを結合し、セキュリティ オペレーション センター (SOC) の疲労を軽減し、調査を容易にする方法の例を ( 高度な検索クエリの簡略化された形式で) 提供します。

次の Microsoft 365 Defender の高度な検索クエリは、NetLogon エクスプロイトを起動した疑いのあるソース デバイスからプロセスとネットワーク接続の詳細を特定します。

まず、Microsoft Defender for Identity アラートから、最近の Netlogon エクスプロイトの試みに関する詳細を収集します。これは、2 番目のクエリの AlertId を入力するのに役立ちます。

// Find all Netlogon exploit attempt alerts containing source devices

let queryWindow = 3d;

AlertInfo

| where Timestamp > ago(queryWindow)

| where ServiceSource == "Azure ATP"

| where Title == "Suspected Netlogon privilege elevation attempt (CVE-2020-1472 exploitation)"

| join (AlertEvidence

| where Timestamp > ago(queryWindow)

| where EntityType == "Machine"

| where EvidenceDirection == "Source"

| where isnotempty(DeviceId)

) on AlertId

| summarize by AlertId, DeviceId, Timestamp

次に、前のクエリの 1 つの AlertId を次のクエリの NLAlertId に入力して、エクスプロイトを起動した可能性のあるプロセスとドメイン コントローラーへのネットワーク接続を探します。

// Find potential endpoint Netlogon exploit evidence from AlertId

let NLAlertId = "insert alert ID here";

let lookAhead = 1m;

let lookBehind = 6m;

let NLEvidence = AlertEvidence

| where AlertId == NLAlertId

| where EntityType == "Machine"

| where EvidenceDirection == "Source"

| where isnotempty(DeviceId)

| summarize Timestamp=arg_min(Timestamp, *) by DeviceId;

let sourceMachine = NLEvidence | distinct DeviceId;

let alertTime = todatetime(toscalar(ZLEvidence | distinct Timestamp));

DeviceNetworkEvents

| where Timestamp between ((alertTime - lookBehind) .. (alertTime + lookAhead))

| where DeviceId in (sourceMachine)

| where RemotePort == 135 or RemotePort between (49670 .. 49680)

| summarize (Timestamp, InitiatingProcessFileName, InitiatingProcessCommandLine, InitiatingProcessAccountSid)=arg_min(ReportId, Timestamp, InitiatingProcessFileName, InitiatingProcessCommandLine, InitiatingProcessAccountSid), TargetDevicePorts=make_set(RemotePort) by DeviceId, DeviceName, RemoteIP, RemoteUrl

| project-rename SourceComputerName=DeviceName, SourceDeviceId=DeviceId, TargetDeviceIP=RemoteIP, TargetComputerName=RemoteUrl

このクエリは、次のような結果を返すことができます。

Microsoft Defender for Endpoint のデータを元の Microsoft Defender for Identity アラートと結び付けることで、エクスプロイトの起動が疑われるデバイスで何が起こったのかをより明確に把握できます。これにより、SOC アナリストがアラートを調査する際の時間を節約できます。関連する詳細が存在するため、アラートが好奇心旺盛な研究者によって引き起こされたのか、実際の攻撃によって引き起こされたのかを判断できます。

ZeroLogon から防御する

アラートの詳細については、こちらと、ID ベースの攻撃からユーザーを保護するために Defender for Identity が使用するすべてのアラートに関する情報を参照してください。

また、Netlogon セキュア チャネル接続の変更の管理と、この脆弱性を防止する方法に関するガイダンスをお気軽に確認してください。

Microsoft Defender for Endpoint を使用しているお客様は、Microsoft Defender セキュリティ センターで利用可能な脅威分析の記事から追加のガイダンスを得ることができます。

今日から始めましょう

Microsoft Defender for Identity の旅を始めたばかりですか? Microsoft 365 Defenderの試用版を開始して、組織にとって最も包括的で統合された安全な脅威保護ソリューションの利点を体験してください。

Identity Security Posture Management の評価、検出、およびその他の更新プログラムに関する最新の更新プログラムとニュースについては、 Microsoft Defender for Identity Tech Communityに参加してください。

Microsoft セキュリティ ソリューションの詳細については、当社の Web サイトをご覧ください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments