テキサスに本拠を置くクラウド コンピューティング プロバイダー Rackspace は、同社がホストする Microsoft Exchange 環境をダウンさせた最近のサイバー攻撃の背後に Play ランサムウェアの操作があったことを確認しました。

これは、サイバーセキュリティ会社 Crowdstrike による先月のレポートに続くもので、ランサムウェア グループが Microsoft Exchange サーバーを侵害し、被害者のネットワークにアクセスするために使用した新しいエクスプロイトについて詳しく説明しています。

このエクスプロイト (OWASSRF と呼ばれる) により、攻撃者は Microsoft が提供するProxyNotShell URL 書き換え緩和策を回避でき、Exchange サーバーでのリモート権限昇格を可能にする重大な欠陥 ( CVE-2022-41080 ) を標的にした可能性があります。

また、ProxyNotShell 攻撃で悪用されたのと同じバグであるCVE-2022-41082を悪用して、脆弱なサーバーでリモートでコードを実行することにも成功しました。

Crowdstrike はレポートで被害者の名前を挙げていませんでしたが、Rackspace の関係者は最近のローカル メディアのインタビューと電子メールで、OWASSRF エクスプロイトがそのネットワーク上で発見され、Play ランサムウェアが先月のランサムウェア攻撃の背後にあったことを明らかにしました。

「このケースの根本的な原因は、CVE-2022-41080 に関連するゼロデイ エクスプロイトに関連していると確信しています。詳細については、CrowdStrike による最近のブログを参照してください。Microsoft は、権限昇格の脆弱性として CVE-2022-41080 を開示しました。また、悪用可能なリモート コード実行チェーンの一部であるというメモは含まれていませんでした」と、Rackspace の最高セキュリティ責任者である Karen O’Reilly-Smith 氏は語っています。

「この調査の過程でこのゼロデイ エクスプロイトを発見するために徹底的に取り組んでくれた CrowdStrike に感謝します。より詳細な情報をお客様やセキュリティ コミュニティの仲間と共有し、これらのタイプに対してより適切に防御できるようにします。将来のエクスプロイトの。」

攻撃が発見されて以来、Rackspace は、Hosted Exchange プラットフォームから Microsoft 365 に電子メールを移行するための無料ライセンスを顧客に提供しています。

同社はまた、影響を受けるユーザーに、自動化されたキューを介して顧客ポータルからメールボックス (12 月 2 日以前の Hosted Exchange 電子メール データを含む) へのダウンロード リンクを提供することにも取り組んでいます。

「メールボックスの 50% 以上を回復した顧客には、事前に通知しています」と同社はインシデント レポート ページで述べています。

「残りのデータをポータルにアップロードするために細心の注意を払っています。ダウンロード可能になると、PST ファイルはカスタマー ポータルから 30 日間利用できるようになります。」

Play ランサムウェア攻撃から Exchange サーバーを防御する

CrowdStrike によると、OWASSRF エクスプロイトは、Plink や AnyDesk などのリモート アクセス ツールを Rackspace に感染したサーバーにドロップするために使用されました。

また、研究者がオンラインで発見した Play ランサムウェア ツールには、ConnectWise リモート管理ソフトウェアも含まれていることがわかりました。これは、攻撃に展開される可能性があります。

ネットワーク上にオンプレミスの Microsoft Exchange サーバーがあるすべての組織は、最新の Exchange セキュリティ更新プログラムをすぐに適用する (2022 年 11 月が最小パッチ レベル) か、CVE-2022 のパッチを適用できるようになるまで Outlook Web Access (OWA) を無効にすることをお勧めします。 41080。

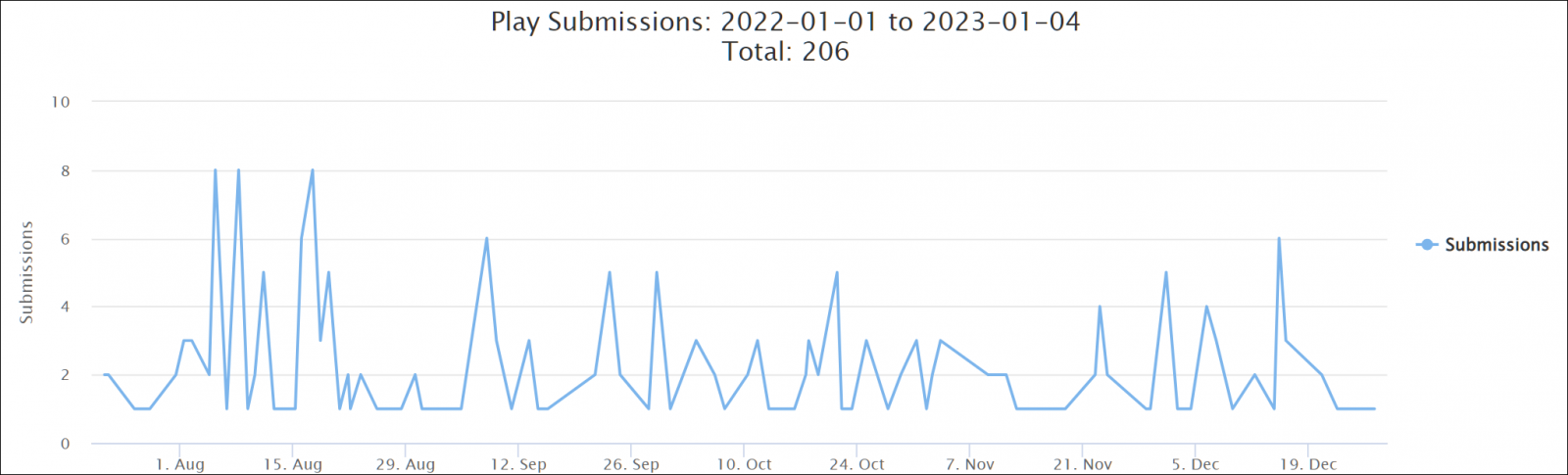

Play ランサムウェア オペレーションは、最初の被害者がフォーラムで助けを求め始めた後、2022 年 6 月に初めて発見されました。

ID ランサムウェア プラットフォームが開始されて以来、何十人もの被害者が身代金メモとサンプルを ID ランサムウェア プラットフォームにアップロードし、ファイルの暗号化に使用されたランサムウェアを特定しました。

ほとんどのランサムウェア操作とは異なり、Play ギャングのアフィリエイトは電子メールを交渉チャネルとして使用し、暗号化されたシステムにドロップされた身代金メモ内の Tor 交渉ページへのリンクを被害者に提供しません。

ただし、ランサムウェアのペイロードを展開する前に被害者のネットワークからデータを盗んでおり、身代金が支払われない場合はオンラインで漏洩すると脅迫しています.

最近の Play ランサムウェアの被害者には、 ドイツの H-Hotels ホテル チェーン、 アルゼンチンのコルドバ裁判所、 ベルギーのアントワープ市が含まれます。

Comments