多くの人は、ダークウェブと麻薬、犯罪、認証情報の漏洩だけを連想しますが、近年では、複雑で相互依存するサイバー犯罪エコシステムが Tor や Telegram の違法チャネル全体に出現しています。

この傾向は、 ランサムウェア グループ、関連会社、および彼らが企業を恐喝するために使用しているますます複雑な手法を調査することで例示できます。

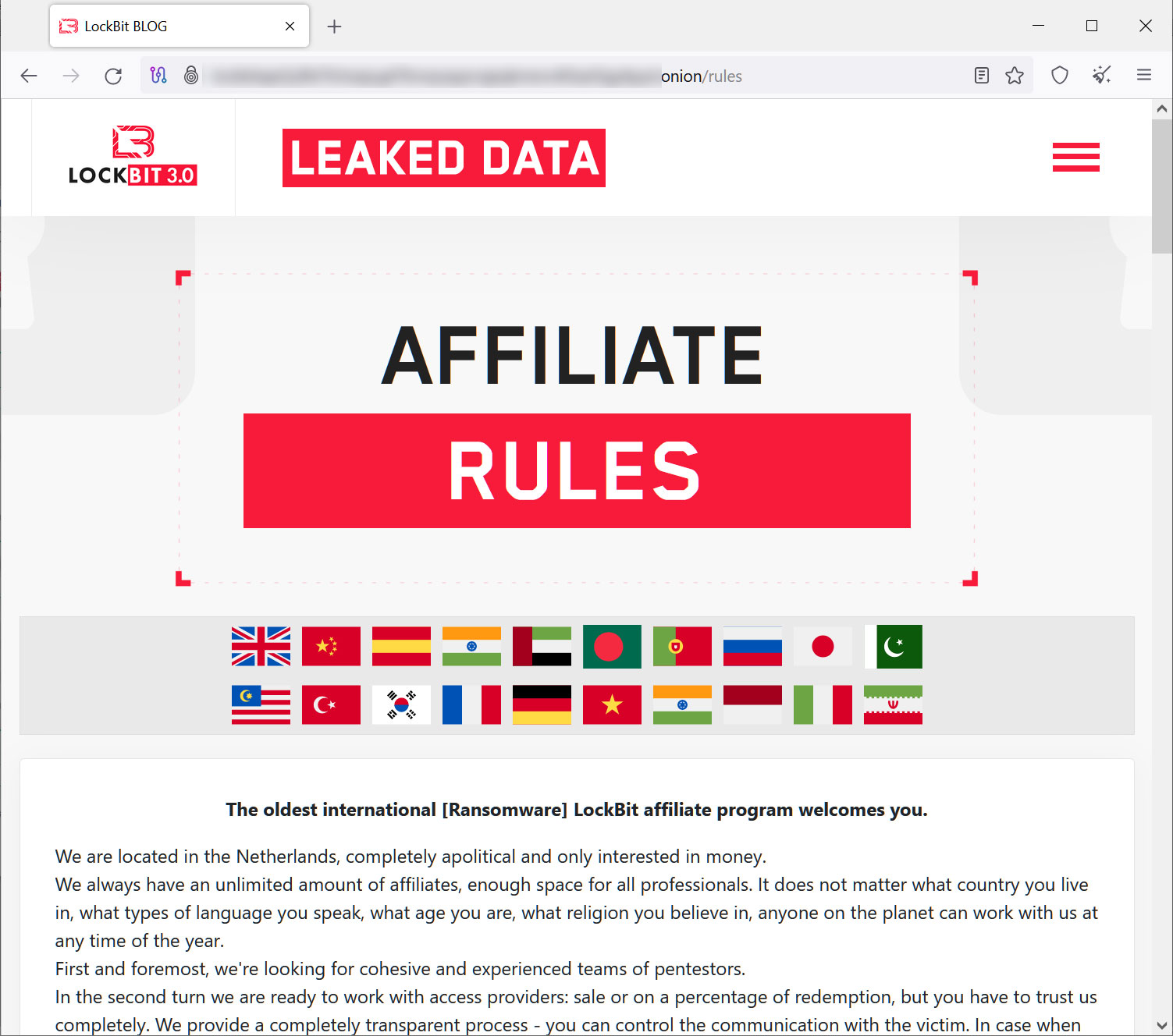

ランサムウェアは 10 年以上にわたって組織にとって深刻な懸念事項でしたが、私たちが見ている最近の傾向の 1 つは、グループがインフラストラクチャを構築しているものの、実際の感染 (場合によっては交渉) を効果的に行動する「関連会社」にアウトソーシングしていることです。 Ransomware as a Service (RaaS) グループの契約者として、攻撃が成功した後に利益を分配します。

これにより、役割の特化と「規模の経済」の経済原則の活用が可能になります。この「 サイバー犯罪の商品化」により、より多くの感染、より多くの犠牲者、そしてより高い賠償金が可能になります。

同時に、ますます巧妙化する恐喝戦術に頼るグループも見てきました。企業のデータを暗号化するだけのグループは現在では珍しくなり(単一恐喝)、一部のグループは暗号化を完全に放棄し、その代わりにデータの引き出しと従業員の恐喝に重点を置いています。

さまざまな種類のランサムウェア恐喝

では、単一、二重、 三重の恐喝攻撃とは何でしょうか?

単一の恐喝

これは、グループが企業のデータを暗号化し、データの公開に対して支払いを要求する「従来の」ランサムウェア攻撃です。

二重恐喝

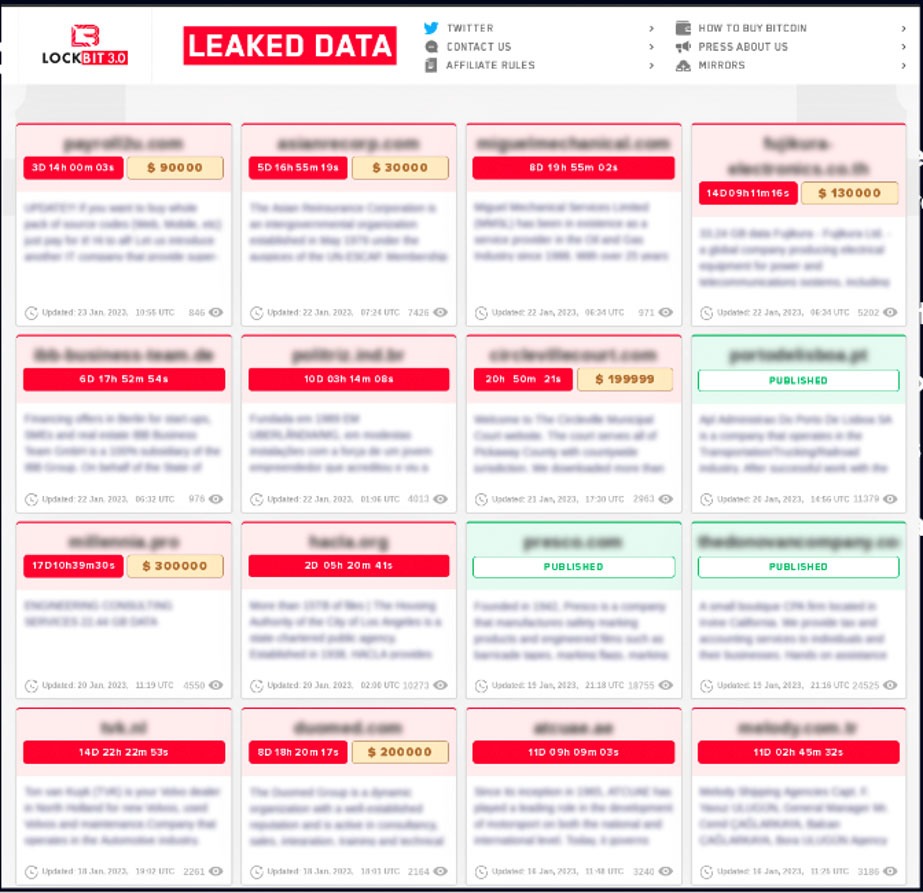

ランサムウェア グループは企業のデータを暗号化しますが、最初にデータを抜き取り、被害者が料金を支払わなかった場合、そのデータが特定の日付にランサムウェア ブログに投稿されます。

三重恐喝

このグループはデータの暗号化と漏洩だけでなく、さらに次のことも試みています。

- 特定の従業員をターゲットにする

- 企業に対して DDoS 攻撃を実行する

- 会社の第三者への通知

または、被害者に支払いを強制するために追加の影響を与えようとします。

ランサムウェア攻撃の脅威はどれくらいですか?

2022 年には、2,947 社の企業のデータがランサムウェア ブログで流出しました。間違いなく、さらに数百、数千の企業が被害者となり、データ漏洩を避けるために身代金を支払ったのです。

2023 年には、今年の最初の 6 か月間ですでに 2,000 件を超えるデータ漏洩がランサムウェア ブログで発生しており、2023 年はランサムウェア データの開示において記録的な年となる可能性が高いです。

三重恐喝ランサムウェアがサイバー犯罪エコシステムをどのように活用するか

三重恐喝ランサムウェアの台頭は、脅威情勢におけるもう 1 つの重要な変化、つまり情報窃盗型マルウェアの台頭と直接的に一致しています。

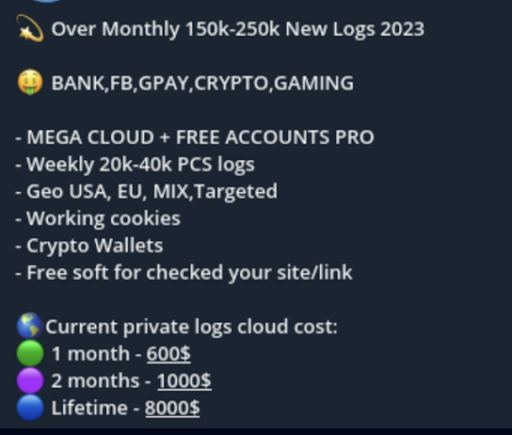

Vidar、Redline、Raccoon などの Infostealer の亜種は、個々のコンピュータに感染し、ブラウザのフィンガープリント、ホスト データ、そして最も重要なことに、ブラウザに保存されているすべての資格情報を窃取します。

ランサムウェア アフィリエイトは、専門のフォーラムを通じて簡単にランサムウェアを購入し、パブリック Telegram チャネルに投稿された、またはロシア市場やジェネシス マーケットで販売されている感染デバイスのログを通じて初期アクセスを探すことができます。

スティーラーログには何が含まれていますか?

個々のログには、次の資格情報を含めることができます。

- VPN とビジネス アプリケーション

- オンライン銀行

- 退職金口座

- メールアドレス

- もっと。

ダークウェブとテレグラム全体で少なくとも 2,000 万台の感染したデバイスが販売されており、企業環境への認証情報が含まれる割合は 1 桁であると推定されています。

三重恐喝攻撃と盗んだログ

ランサムウェア グループは、三重恐喝攻撃の一環としてスティーラー ログを使用することもあります。

関連会社が企業の IT 環境への最初のアクセスにログを使用していることや、特定の従業員に関連する攻撃が成功した後に既にリストされているログを特定し、組織にさらなる圧力をかける手段として悪用される可能性があることを確認しました。

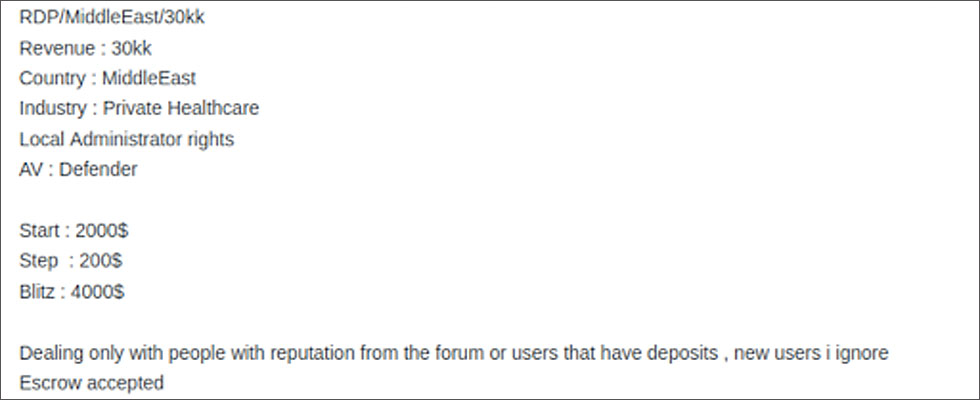

ランサムウェアと初期アクセス ブローカー

私たちが目にしたもう 1 つの興味深い収束は、専用のダークウェブ フォーラムで活動し、企業への初期アクセスの確立を専門とする「 初期アクセス ブローカー」の急速な増加です。その後、企業への初期アクセスは「今すぐ購入」価格を含むオークション形式で販売されます。 」

初期アクセス ブローカーは感染プロセスをさらにコモディティ化し、攻撃者がランサムウェア配布前にターゲットへのアクセスを購入することを容易にし、適切なターゲットに対して一定量の「ショッピング」を実行できるようにします。

これはセキュリティ チームにとって何を意味しますか?

サイバー犯罪エコシステムの複雑化により、ますます多くの攻撃者が、洗練されていない攻撃者であっても、企業環境に対して高度な攻撃を仕掛けることが可能になっています。 Flare では、継続的な脅威露出監視プロセス (CTEM) を構築することが効果的なサイバーセキュリティの鍵であると考えています。

Gartner は、CTEM を中心としたプロセスを活用する企業は、2026 年にデータ侵害のリスクを 66% 削減すると推定しています。

すべてのサイバー攻撃には、最初のアクセス経路が必要です。これは、フィッシングメールや脆弱性エクスプロイトなどの従来の方法によって取得される可能性がありますが、開発者によるパブリック GitHub リポジトリへの認証情報の漏洩、従業員のコンピュータに感染するインフォスティーラー マルウェア、または認証情報スタッフィング攻撃によっても発生する可能性があります。

Flare でランサムウェア攻撃から保護する

Flare は、クリア Web およびダーク Web および違法な Telegram チャネル全体で企業固有の脅威を自動的に検出し、30 分でセキュリティ プログラムに統合し、単一の使いやすい SaaS プラットフォームで潜在的な高リスクの露出を事前に通知します。

当社は、脅威アクターがお客様の環境にアクセスできるようにする可能性のある高リスクのベクトルを特定し、感染したデバイス、ランサムウェアの漏洩、GitHub の公開秘密の漏洩、認証情報の漏洩などを継続的に監視します。

組織の保護について詳しく知るには、無料トライアルにサインアップしてください。

Flareがスポンサーおよび執筆

Comments