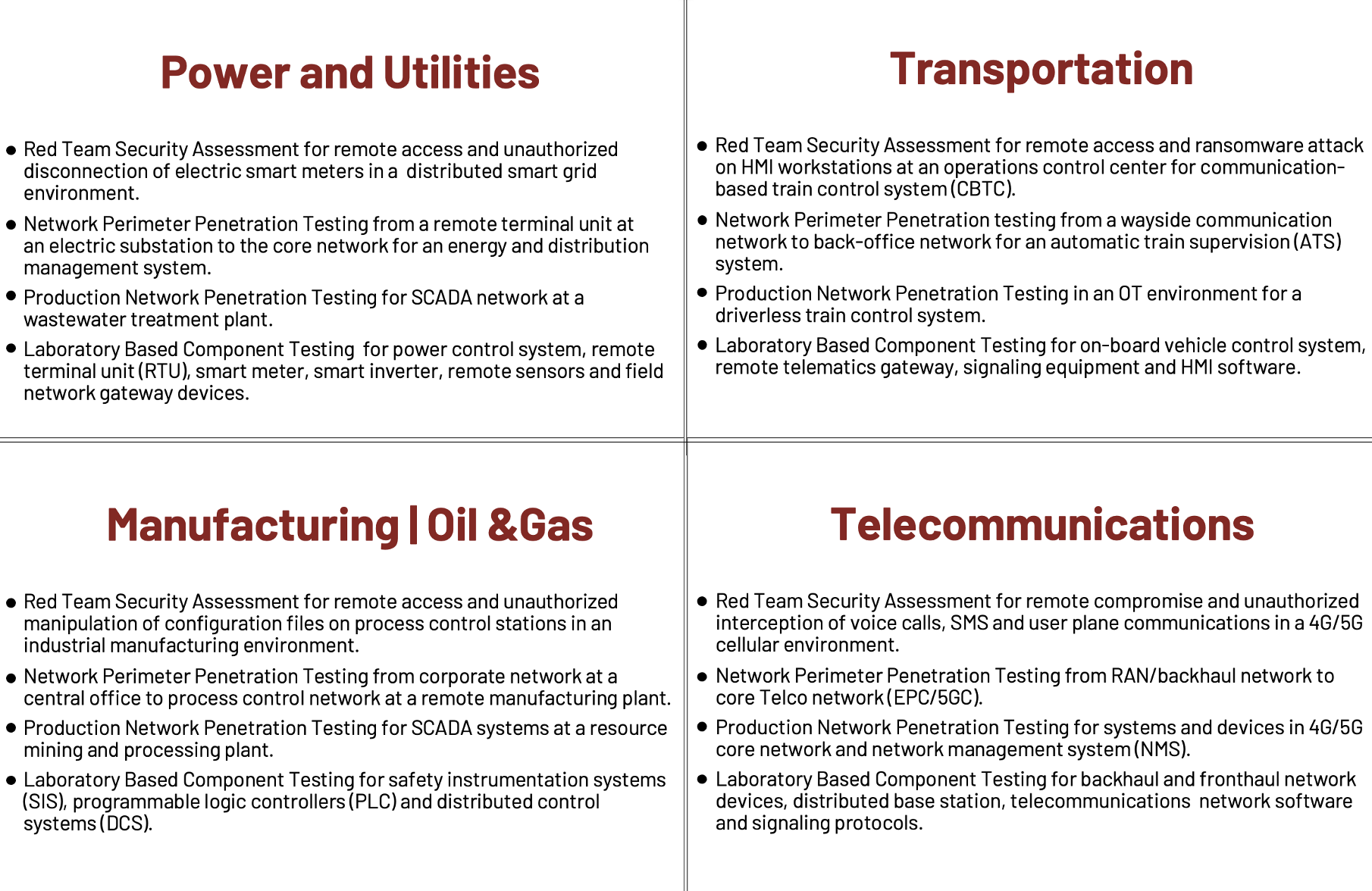

オペレーショナル テクノロジ (OT) と産業用制御システム (ICS) は、物理的なプロセスとミッション クリティカルな操作を監視および自動化するために、産業環境で長い間使用されてきました。これらのシステムは、最も重要なインフラストラクチャの一部の基本的な構成要素を形成し、発電、廃水処理、公共交通機関、工業生産、資源採掘、石油とガス、電気通信などの不可欠な社会機能をサポートしています。

過去 10 年間で、特殊目的の OT ネットワークを標的とするグローバルなサイバー攻撃者の動機が徐々に高まってきました。この傾向は、現在の 10 年間で加速すると予想されます。脅威プロファイルの増加は、さまざまな要因の組み合わせに基づいていますが、主に産業オペレーションの複数のレベルでの物理的な自動化とデジタル通信の反復的な進歩によって推進されています。自動化と接続性の向上は、効率、信頼性、生産性に幅広いメリットをもたらします。ただし、OT 攻撃者の費用対効果が高まるという意図しない結果ももたらします。

産業オートメーションの進歩は、OT ネットワークと外部ネットワーク間の既製の統合をサポートする標準通信技術の使用の増加とも相まってます。これは多くの場合、オペレーターの OT ネットワークと親組織の IT ネットワークの間のエンタープライズ レベルのコラボレーションにつながります。 IT と OT 間のリモート通信パスのプロビジョニングは、インターネットに接続された IT デバイスをピボット ポイントとして使用して、OT ネットワークに伝播し、以前は到達できなかった産業用制御システム デバイスのリモート侵害を試みることができることを意味します。

サイバー脅威アクターの費用対効果の増大と OT の脅威プロファイルの増大というこの文脈において、Mandiant は、政府と重要インフラストラクチャ組織が、日和見的および動機付けられたサイバー攻撃の両方から産業ネットワークと運用技術環境を保護するための準備を強化することを推奨しています。

OT および重要なインフラストラクチャのプロアクティブなセキュリティ

レッドチームや侵入テストなど、敵対者の手法の実世界でのシミュレーションを含むプロアクティブなセキュリティ評価は、企業環境における重大なセキュリティ問題とリスクの高い攻撃パスを発見するための非常に貴重な方法であることが証明されています.ただし、このような評価は、IT 環境と OT 環境の違いを考慮せずに従来の手法を使用して実行した場合、多くの場合、余分で無関係で実行不可能な結果を生み出したり、さらに悪いことに、OT 環境でのリアルタイム操作に許容できないリスクをもたらしたりする可能性があります。 OT ネットワークにおけるプロアクティブなセキュリティ評価のテスト方法論は、産業用制御システム環境の固有の特性を考慮する必要があります。特に、操作のリアルタイム性と、これらのシステムによって制御される物理プロセスの安全性が重要な問題に重点が置かれています。

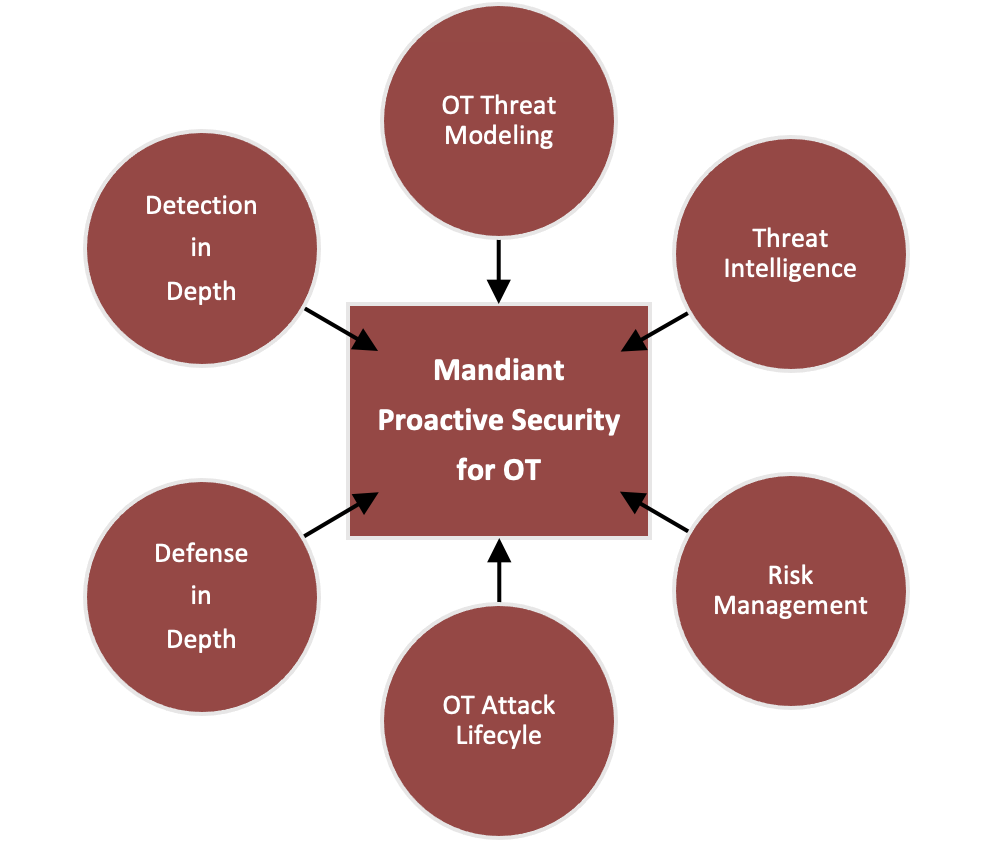

OT のプロアクティブなセキュリティ評価には、次の基本的な指針を組み込む必要があります (図 1)。

OT 脅威モデリング

各 OT ネットワークは、その産業運用の特定の目的を達成するために鋭く調整されており、多くの場合、多数のローカル エリア ネットワーク セグメント、異種またはリモートの地理的サイト、状態に依存する構成設定、独自のネットワーク通信プロトコル、および専用の組み込みデバイスを含みます。脅威モデリングは、組織がコンテキスト固有の攻撃シナリオを特定し、運用環境に関係のない仮定を破棄し、OT 固有の敵対的テストの制約と要件を確立し、エンドツーエンドの OT 環境全体の攻撃ベクトルをカバーするリスク優先計画を策定するのに役立ちます。

脅威インテリジェンス

すべての OT 環境が同じ脅威プロファイルを持つわけではありません。組織の規模、重要なインフラストラクチャの業界セクター、運用領域、地政学的な展望、脅威アクターの動機、および進化する攻撃者の手法はすべて、重要なインフラストラクチャ組織の現在の脅威プロファイルを定義する上で役割を果たすことができます。比例した防御と対応のコンテキストでは、脅威インテリジェンスは、関連する積極的な取り組みの優先順位付けと、サイバー セキュリティ リスクの費用対効果の高い軽減のための十分な情報に基づいた意思決定に不可欠な要素を形成します。

危機管理

OT ネットワークは、ミッション クリティカルな産業オペレーションをサポートし、リアルタイム オペレーションの意図しない中断の余地がない高可用性ネットワーク セグメントで構成されています。 OT ネットワークのセキュリティ評価のためのテスト アプローチには、運用環境での重要な運用への実際の影響の可能性を最小限に抑える厳格なリスク管理手法を組み込む必要があります。このようなテストは、ターゲット環境内のセーフティ クリティカル (エンジニアリング) とオペレーション クリティカル (ビジネス) の両方の制約を深く理解した上で行うことが不可欠です。これには多くの場合、戦略的準備、関与の厳格なルール、重要なセグメントと重要でないセグメント間の線引き、非本番環境での部分的または完全なシミュレーション、およびカスタマイズされた OT 固有の手法またはツールセットが含まれます。

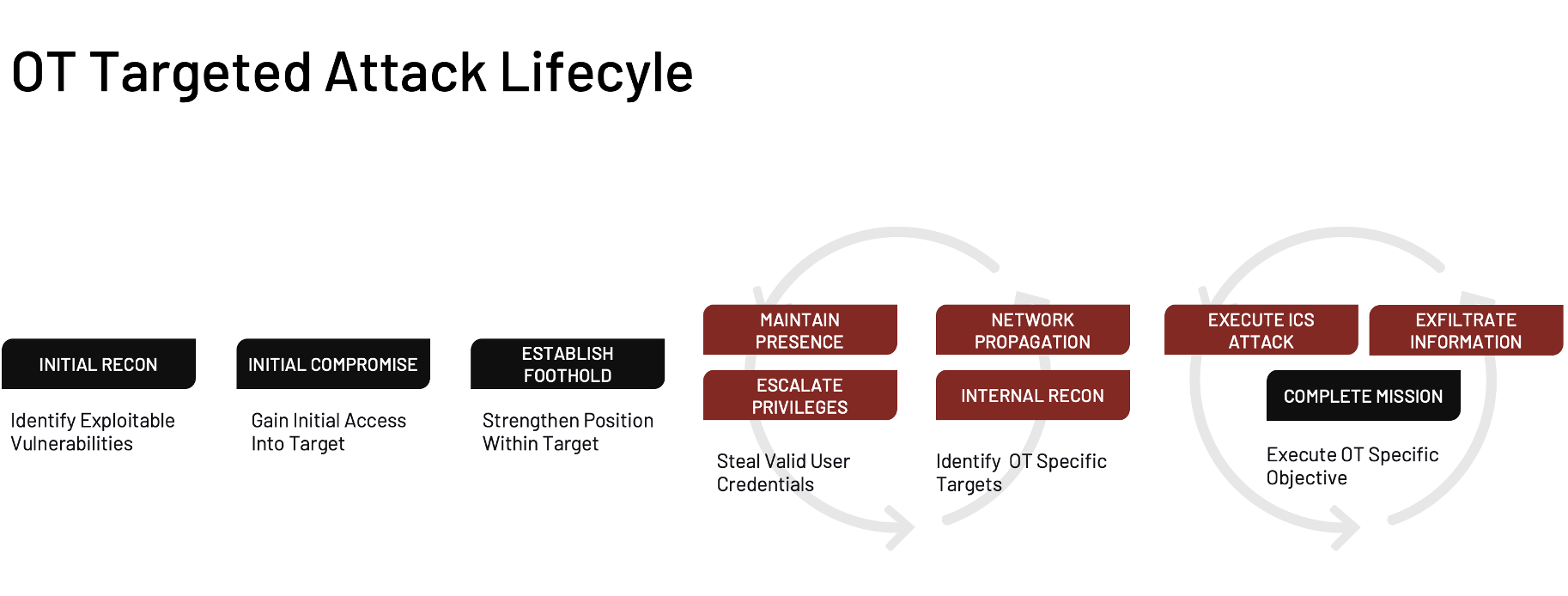

OT 攻撃のライフサイクル

攻撃者が特定の問題を悪用して OT の重要なシステムへの不正アクセスを取得できたとしても、それは必ずしも、産業環境で収益性の高い最終段階の重要なイベントを引き起こす能力につながるとは限りません。一方、一見リスクが低いと思われる問題を連鎖させることで、標的組織に対する高利益の敵対的目的を達成することができます。プロアクティブ テストの目的は、スタンドアロンのセキュリティ問題を特定することだけではありません。また、エンド ツー エンドの攻撃チェーンを明らかにし、運用とビジネスへの影響を評価することも重要です (過度の誇張や緩和の推定なしに)。さらに、ここでの重要な要素は、攻撃の進行と OT 固有のミッションの完了のためのコストを増加させる可能性がある、実行可能な緩和の取り組みまたは代替の補償制御の特定です。

多層防御

OT 環境のセキュリティ評価は、通常、ネットワークのセグメンテーションと境界防御に焦点を当てていますが、これらの評価では、多くの場合、中核となる産業環境自体のセキュリティの弱点と予防制御が無視されています。コネクティビティの増加に対する取り返しのつかない要求が高まる時代において、OT ネットワークでのサイバー攻撃のリスクを境界保護だけで抑えることは、多くの場合困難です。 OT 組織は、OT 環境で進化する攻撃面に適応し、より包括的な多層防御アプローチを採用することが重要です。これにより、エンドツーエンドの OT ネットワーク全体でセキュリティ ギャップが分析され、複数レベルの制御にわたって予防手段が統合されます。システムアーキテクチャー。

詳細な検出

セキュリティの監視とインシデント対応は、効果的なサイバー セキュリティ戦略に不可欠な要件です。これは、優先順位や運用上の要件が競合することによって、セキュリティの脆弱性に対する予防的制御や修復の取り組みを実施する機会が妨げられることが多い OT ネットワークに当てはまります。したがって、セキュリティの脆弱性の特定と予防管理の評価に加えて、OT ネットワーク全体の侵害検出とインシデント対応機能の準備と評価もセキュリティ評価に含めることが重要です。

Mandiant の OT 向けプロアクティブ セキュリティ サービス

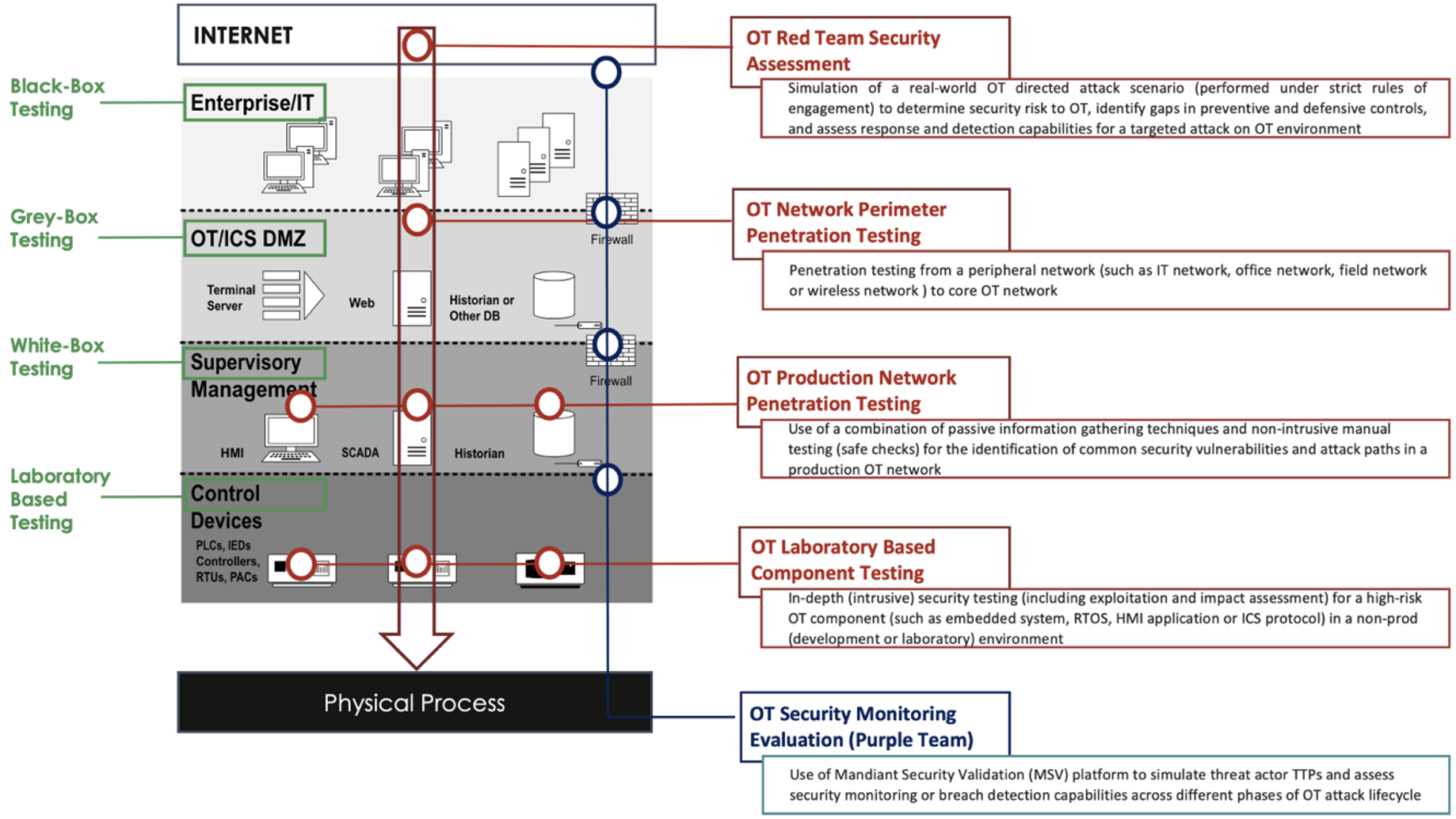

Mandiant の OT 向けプロアクティブ セキュリティ サービスのポートフォリオは、証拠に基づく技術保証と価値の高いセキュリティ評価を提供するために、前述の基本的な指針に基づいています。図 3 に示すように、これらのサービスは、お客様が既存のセキュリティ リスクを軽減するための戦術的アクションと戦略的ステップの両方を特定し、さまざまなゾーンまたは複数レベルのエンド ツー エンド OT 環境で実行可能な脅威固有の防御を実装するのに役立ちます。

Mandiant プロアクティブ セキュリティ for OT

ケーススタディ

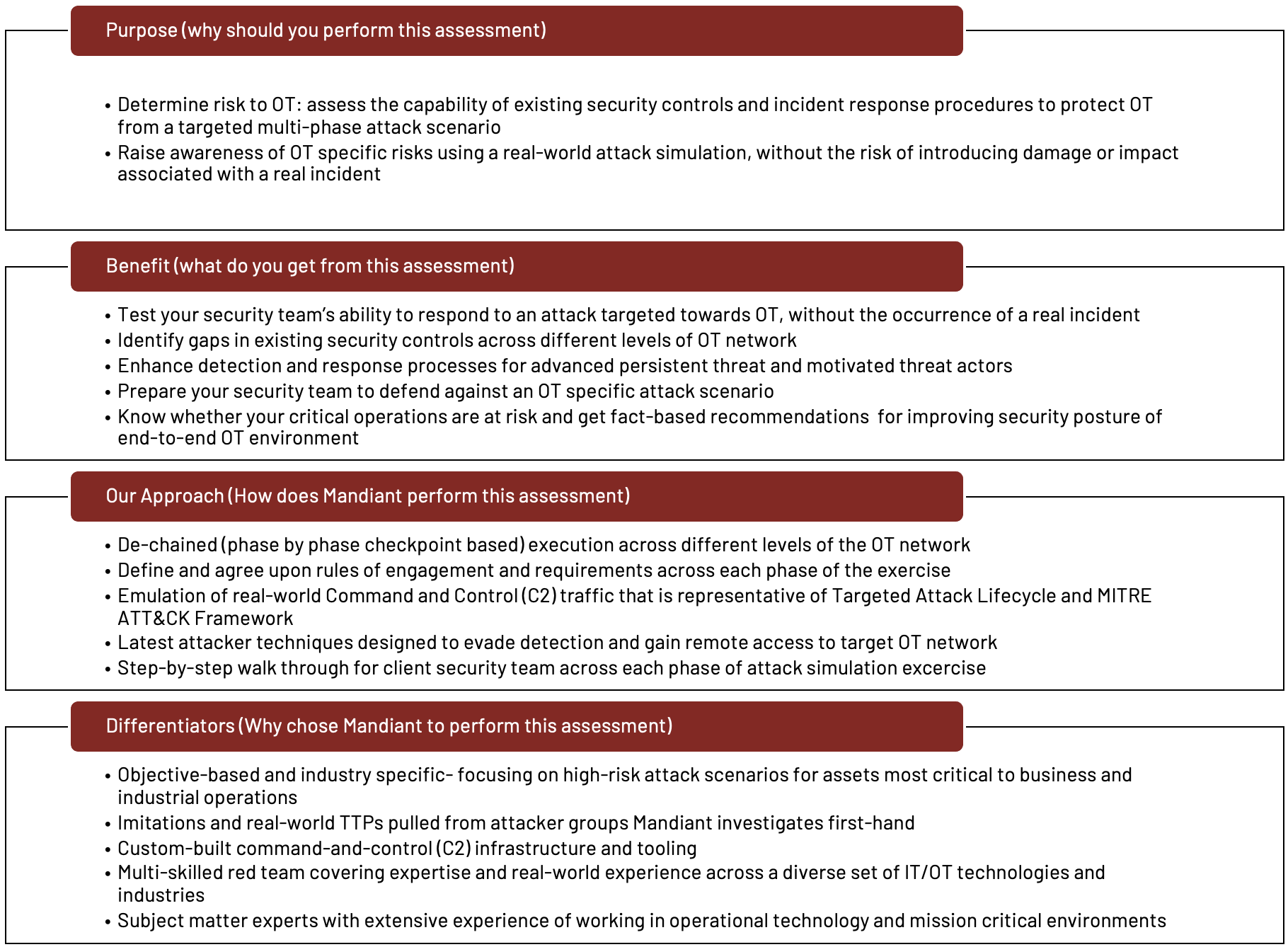

OT レッドチームのセキュリティ評価

Red Team Security Assessment for OT には、実際の OT 向けの攻撃シナリオのシミュレーションが含まれます。この評価は、厳格な関与ルールと事前承認された攻撃者の目的の範囲内で実行されます。この演習の目的は、高度な攻撃者をプロアクティブに検出して対応する組織の有効性を評価すると同時に、さまざまなレベルの OT 環境で予防的および防御的な制御をテストすることです。 Mandiant のコンサルタントは、OT 固有の目的を持つ高度で持続的な脅威アクターを模倣するため、お客様の組織は、実際のインシデントに関連する潜在的な損害や影響を受けることなく、最も高度な業界固有の攻撃を防御および対応する現実世界の経験を得ることができます。

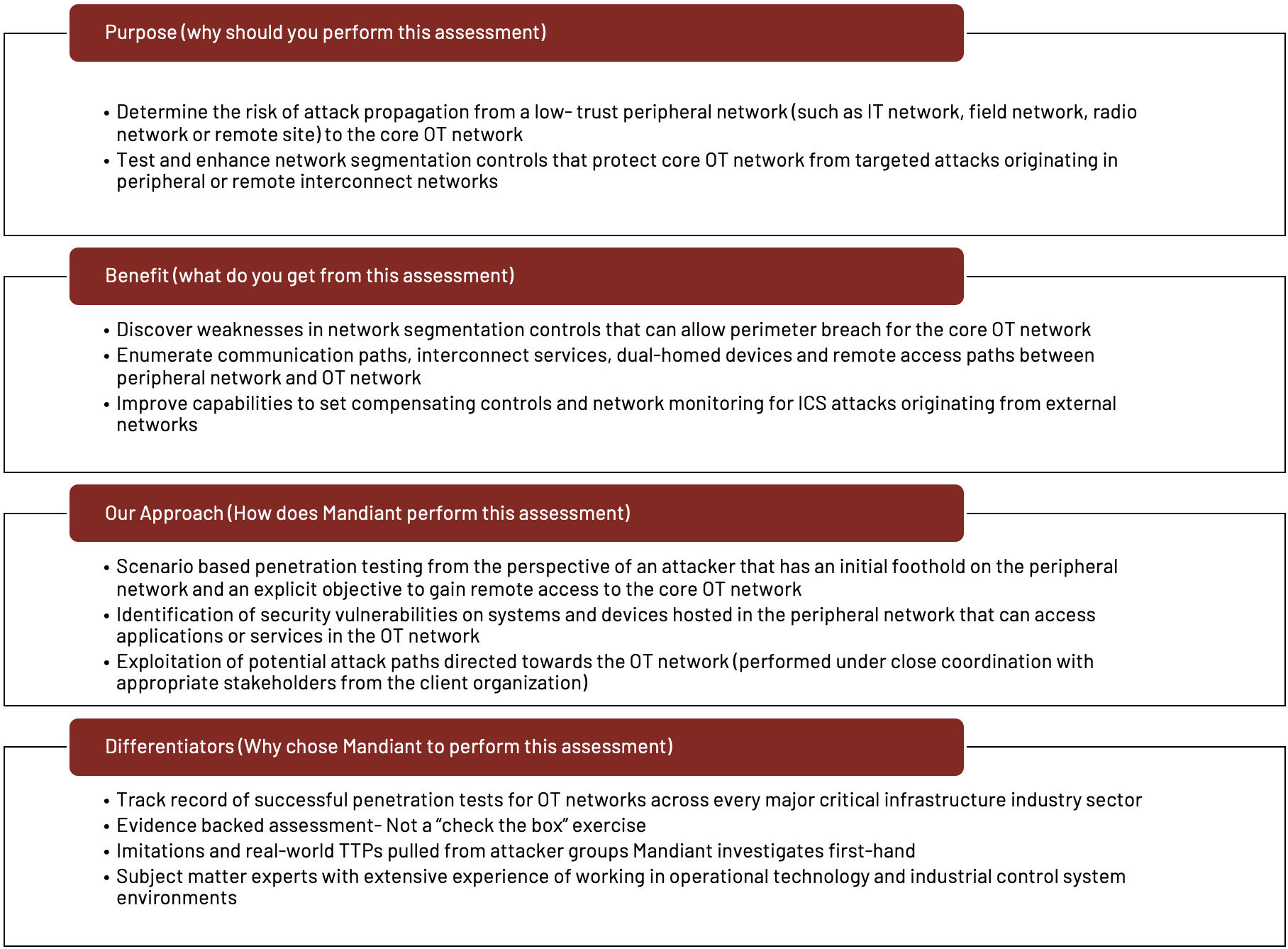

OT ネットワーク境界侵入テスト

OT ネットワーク境界侵入テストにより、重要なインフラストラクチャ組織は、OT の境界セキュリティ制御を検証し、信頼性の低い周辺ネットワーク (オフィス ネットワーク、リモート サイト、フィールド ネットワーク、または無線ネットワークなど) から信頼性の高い OT への攻撃伝播のリスクを評価できます。 DMZ または OT コア ネットワーク。 Mandiant は通常、周辺ネットワークの最初の足がかりに接続し、ターゲット OT ネットワークの保護された境界を突破しようとすることで、この評価を開始します。この評価でのテストは、攻撃パスとネットワーク セグメンテーション制御のギャップを特定することを目的としていますが、OT コンポーネントの積極的な活用は、事前の承認と関連する利害関係者との緊密な調整に制限されています。

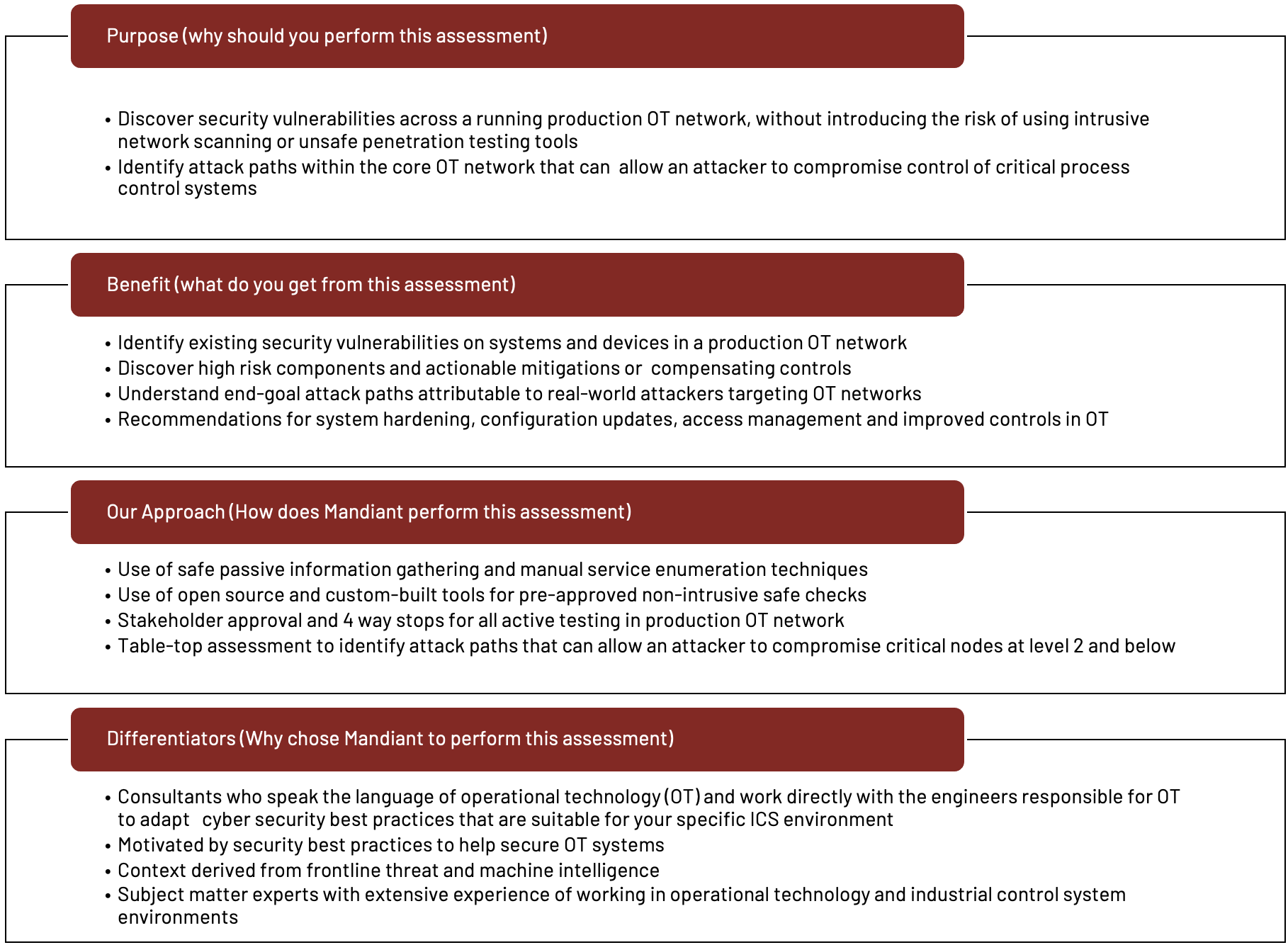

OT 本番ネットワーク侵入テスト

一般的なセキュリティ脆弱性を発見するための従来の方法 (ネットワーク全体のスキャンやブラック ボックス アクティブ テストなど) では、OT 環境でのミッション クリティカルなノードの継続的な運用に容認できないリスクが生じる可能性があります。したがって、実稼働ネットワークでの脆弱性評価のテスト方法論では、情報収集とサービスの列挙にリスクを意識した手法を活用する必要があります。 Mandiant は、受動的な情報収集技術と非侵入型の手動テストを組み合わせて使用し、OT ネットワークの運用ノードで一般的なセキュリティ問題を特定します。さらに、Mandiant OT の専門家は、プロセス制御チームと協力して、攻撃者が制御システム レベルでノードを侵害したり、OT ネットワークによって制御された物理プロセスを標的とする現実世界の攻撃者に起因する重大な結果を引き起こす可能性のある最終段階の攻撃経路をモデル化します。 .

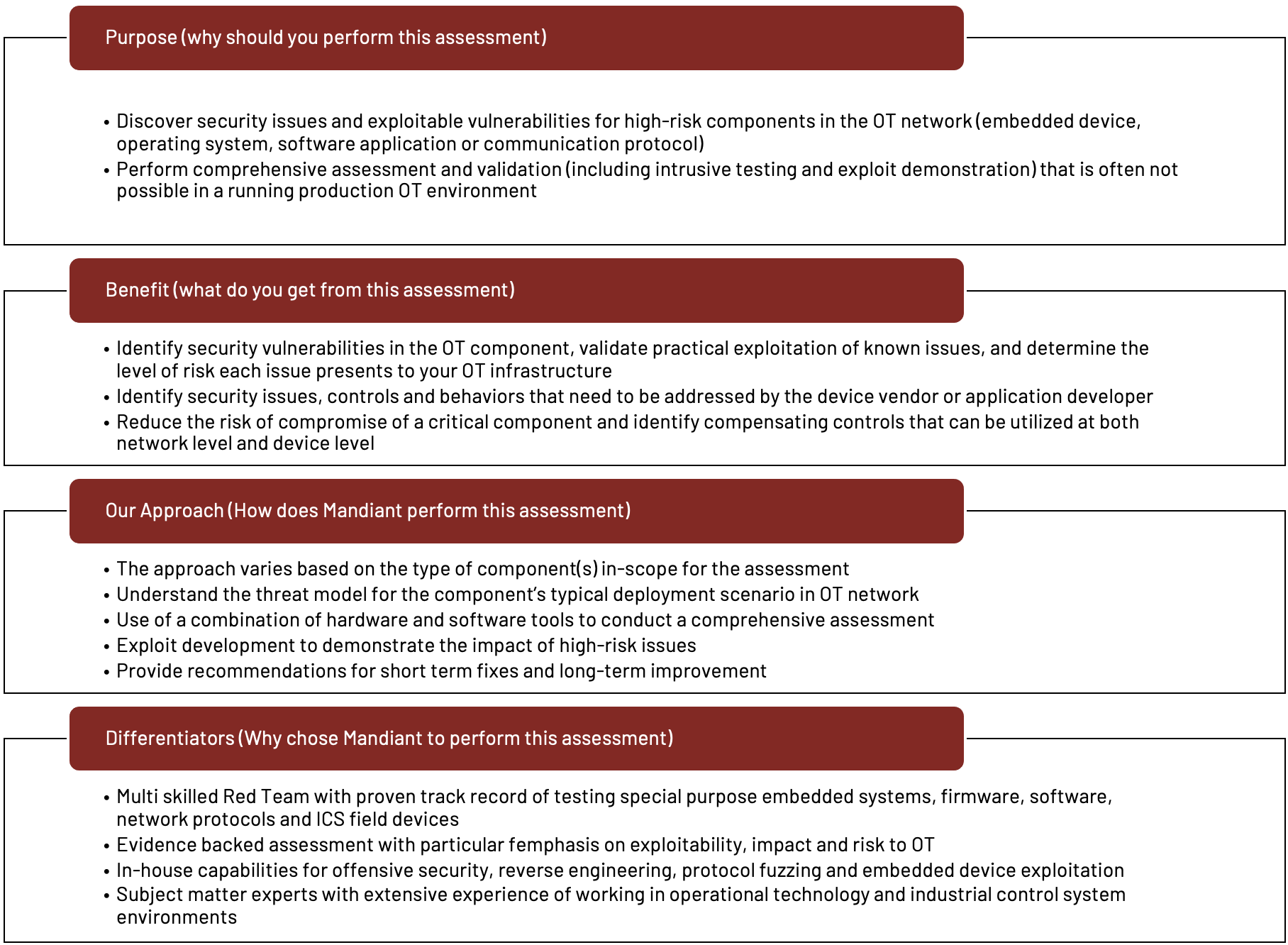

OT ラボ ベースのコンポーネント テスト

脅威のモデル化と攻撃のシミュレーションは、特定の OT コンポーネントまたは組み込みシステムに対するより侵入的なレベルのテストの要件を浮き彫りにすることがよくあります。 OT コンポーネントの例には、PLC、RTU、HMI アプリケーション、ICS プロトコル、または運用環境で重要な役割を果たす専用組み込みシステムが含まれます。 Mandiant は、運用環境で運用上の影響や連鎖的な問題を引き起こすリスクなしに、評価チームがターゲット コンポーネントの包括的なレベルのテストを実行できるように、実験室または非運用環境で詳細なテストを実行することをお勧めします。 Mandiant は、オープンソースとカスタム開発のソフトウェア/ハードウェア ツールを組み合わせて使用して、ターゲット コンポーネントのセキュリティ問題を特定し、問題の悪用可能性を検証し、安全性、運用、またはビジネスに与えるリスクのレベルを判断し、緩和または補償するコントロールを特定します。これは、OT 環境で重大な結果をもたらすイベントのリスクを軽減するために利用できます。

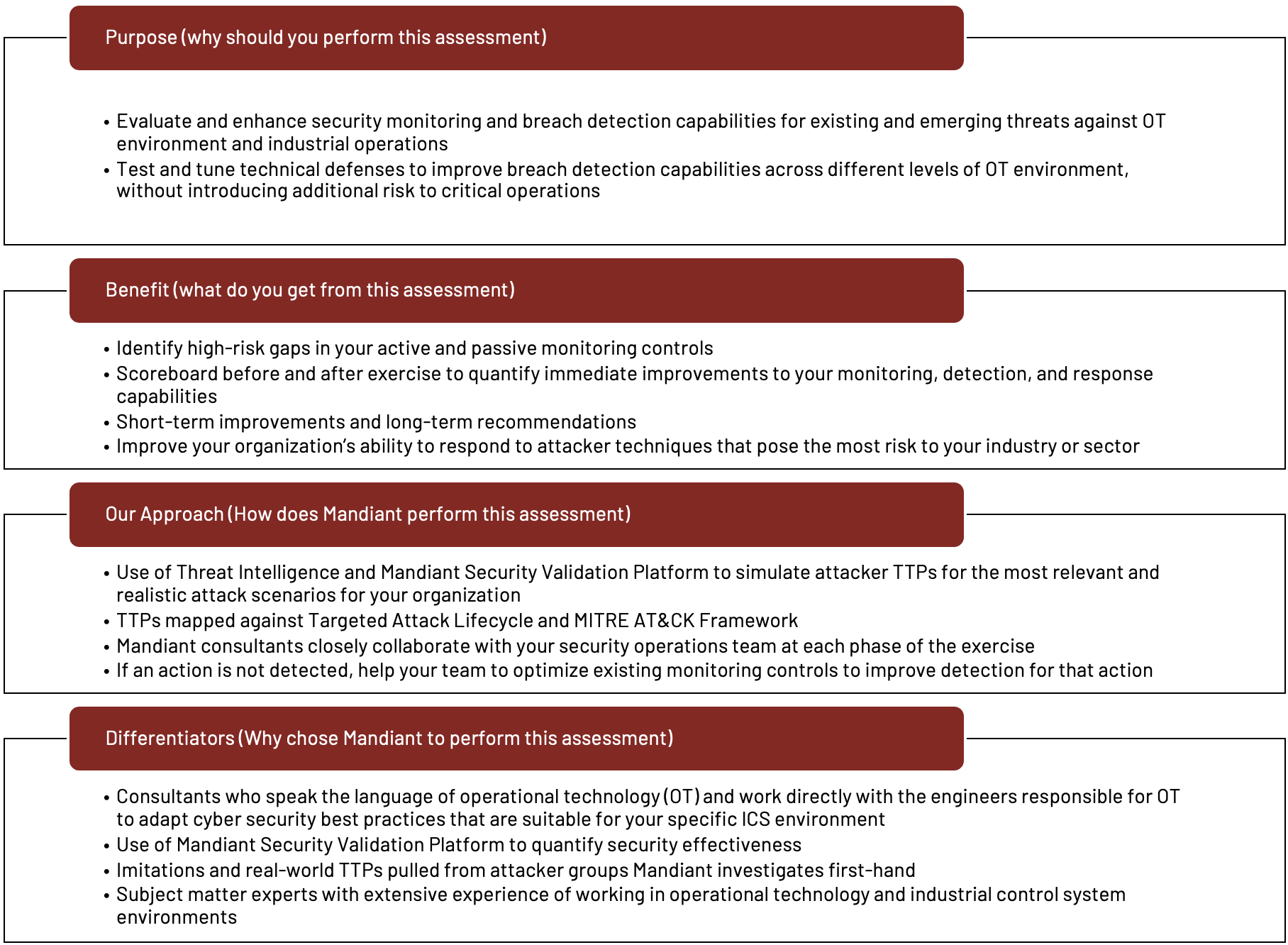

OT セキュリティ監視評価 (紫チーム)

Purple Team は、Mandiant のコンサルタントがクライアント組織のセキュリティ チームと協力して、アクティブおよびパッシブな監視制御のギャップを特定し、OT 環境の侵害の最大のリスクをもたらす攻撃者の活動に対する違反検出インジケーターを強化する共同評価です。この評価では、脅威インテリジェンスと Mandiant Security Validation (MSV) を使用して、OT 攻撃ライフサイクルのさまざまなフェーズで脅威アクターの TTP をシミュレートします。各演習は、産業用ネットワーク全体で現在および進化している攻撃ベクトルの監視制御を評価および最適化するように設計されているため、クライアント セキュリティ チームは、サイバー セキュリティ インシデントまたは OT インフラストラクチャに対する標的型攻撃に対応する能力の向上について、定量化可能な証拠を提供できます。

概要

Mandiant は、グローバル組織にセキュリティ サービスを提供してきた豊富な経験を活用し、インシデント対応、脅威インテリジェンス、技術保証、マネージド ディフェンス、最前線の研究における世界をリードする機能によって強調され、重要なインフラストラクチャと OT 向けのエンド ツー エンドのプロアクティブなセキュリティ サービスを提供します。組織。

OT スペシャリストは、制御エンジニアリング、ネットワーク エンジニアリング、情報技術、プロセスの自動化、運用、保守など、組織全体の複数の部門にまたがる顧客チームと協力して、運用技術環境の包括的な理解を深め、プロアクティブなセキュリティのための詳細な評価計画を作成します。テストを行い、OT 固有のリスクを意識したアプローチを採用して、エンゲージメント全体で価値の高い結果を提供します。

詳細については、当社の Web サイトの運用技術セクションをご覧ください。

参照: https://www.mandiant.com/resources/blog/proactive-security-operational-technology

Comments