InTheBox という名前の脅威アクターは、ロシアのサイバー犯罪フォーラムで、銀行、暗号通貨交換、および e コマース アプリから資格情報と機密データを盗むための 1,894 の Web インジェクション (フィッシング ウィンドウのオーバーレイ) のインベントリを宣伝しています。

オーバーレイは、ほぼすべての大陸の数十か国で使用されている主要な組織が運用するさまざまな Android バンキング マルウェアおよび模倣アプリと互換性があります。

このように大量に低価格で入手できるため、サイバー犯罪者はキャンペーンの他の部分、マルウェアの開発に集中し、攻撃を他の地域に拡大することができます。

通常、モバイル バンキング型トロイの木馬は、感染したデバイスに存在するアプリをチェックし、目的のアプリに対応する Web インジェクションをコマンド アンド コントロール サーバーから取得します。

被害者が標的のアプリを起動すると、マルウェアは正規の製品のインターフェースを模倣したオーバーレイを自動的に読み込みます。

InTheBox は、数百のアプリに最新のインジェクトを提供していることを、脅威インテリジェンス企業 Cyble の研究者が発見しました。

.png)

Cyble の分析によると、2023 年 1 月現在、InTheBox には次の Web インジェクト パッケージがリストされており、最近では 2022 年 10 月に更新されています。

- Alien、 Ermac 、Octopus、および MetaDroid と互換性のある 814 の Web インジェクションが 6,512 ドルで

- $3,960 でCerberusと互換性のある 495 個の Web インジェクト

- 4,680 ドルでHydraと互換性のある 585 の Web インジェクション

パッケージ全体を購入したくない人のために、InTheBox では Web インジェクションを個別に 30 ドルで販売しています。このショップでは、ユーザーが任意のマルウェアのカスタム インジェクションを注文することもできます。

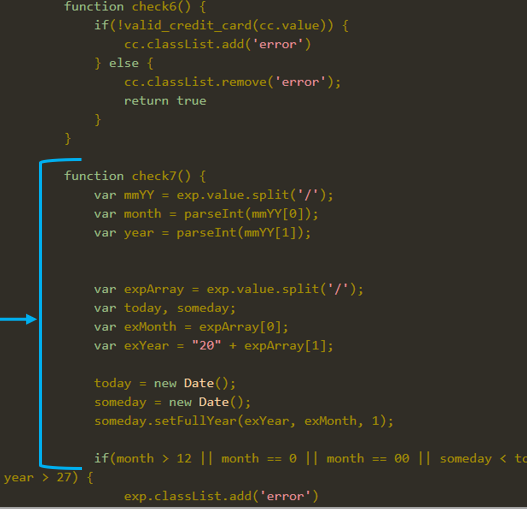

InTheBox の Web インジェクト パッケージには、アプリ アイコンの PNG と、被害者の資格情報やその他の機密データを収集する JavaScript コードを含む HTML ファイルが含まれています。

.png)

ほとんどの場合、インジェクトには、クレジット カード番号、有効期限、および CVV 番号の入力をユーザーに要求する 2 番目のオーバーレイがあります。

Cyble によると、InTheBox のインジェクトは、Luhn アルゴリズムを使用して被害者が入力したクレジット カード番号の有効性をチェックできるため、Android マルウェア オペレーターは無効なデータを除外することができます。

.png)

最後に、盗まれたデータは文字列値に変換され、Android バンキング型トロイの木馬のオペレーターが制御するサーバーに送信されます。

InTheBox は 2020 年 2 月から Android マルウェアの Web インジェクションを販売しており、より多くの銀行や金融アプリを標的とする新しいページを絶えず追加しています。

Cyble は、InTheBox の Web インジェクションが、2021 年と 2022 年 9 月にそれぞれ Android トロイの木馬「Coper」と「Alien」によって使用されたことを確認できました。最新のキャンペーンは 2023 年 1 月に発生し、スペインの銀行を標的としていました。

Comments